|

Эксперимент проходил в рамках исследования DES Challenge II, проводимого RSA Laboratory под руководством общественной организации Electronic Frontier Foundation (EFF), которая занимается проблемами информационной безопасности и личной тайны в Internet.

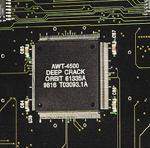

Суперкомпьютер, построенный в RSA Laboratory для расшифровки данных, закодированных методом DES по 56-разрядному ключу, получил название EFF DES Cracker.

Как утверждали правительственные чиновники и некоторые специалисты, для взлома кода DES требуется суперкомпьютер стоимостью в несколько миллионов долларов.

"Правительству пора признать ненадежность DES и поддержать создание более мощного стандарта шифрования", - сказал президент EFF Барри Штайнхардт.

Экспортные ограничения, накладываемые правительством США, касаются технологий шифрования по ключам длиной более 40 бит. Однако, как показали результаты эксперимента RSA Laboratory, существует возможность взлома и более мощного кода. Проблема усугубляется тем, что стоимость постройки подобного суперкомпьютера неуклонно снижается.

"Через четыре-пять лет такие компьютеры будут стоять в любой школе", - говорит Джон Гилмор, руководитель проекта DES Challenge и один из основателей EFF.

|

"Я убежден, что для защиты данных можно использовать только мощные алгоритмы шифрования", - сказал Кочер в ходе пресс-конференции. Прозвучало также мнение, что секретные службы разных стран наверняка перехватывают и расшифровывают данные, передаваемые по Internet.

В соответствии с материалами, представленными EFF, алгоритм DES поддерживают от 30 до 50% существующих продуктов шифрования данных. Стандарт используется многими операторами систем спутниковой связи и большинством финансовых учреждений.

Как считают исследователи, пользователи DES, проводящие регулярные оценки степени риска, должны были уже давно знать об уязвимости стандарта.

Описание EFF DES Cracker можно найти в Internet по адресу http://www.eff.org/descracker.

Взломщики всех стран, объединяйтесь

На самом деле для подбора ключей к зашифрованным данным вовсе не обязательно строить дорогостоящие суперкомпьютеры. Даже наоборот, за "взлом" можно получить некоторое денежное вознаграждение. Например, какое-то время назад на одном из Web-узлов первому подобравшему правильный 64-разрядный ключ предлагали 1 тыс. долл.

Все предельно просто. "Взломом" занимается не один компьютер, а многие тысячи. На упомянутом Web-узле можно получить специальный клиент практически для любой платформы и набор ключей, которые и будет перебирать ваш компьютер, работая, например, ночью. На Web-узле строго учитывается, кто сколько ключей перебрал. При желании можно присоединиться к одной из "групп" взломщиков, и тогда ваши заслуги будут приобщены к коллективным. Кстати, там же ведется довольно интересная статистика по производительности систем. Она оценивается по числу ключей, которое компьютер может перебрать в секунду. Первое место занимают многопроцессорные системы на Pentium Pro, а последнее, как ни странно, RISC-машины.

Ключи длиной в 64 разряда такая организация подбирает за несколько месяцев.

Опасающимся за конфиденциальность передаваемой по Internet информации можно порекомендовать, например, технологию PGP. Она распространяется бесплатно в исходных текстах (в том числе и группой Electronic Frontier Foundation) и действует по принципу открытого ключа, точнее, двух ключей. Открытый передается всем желающим, а закрытый хранится у пользователя (т. е. например, письмо, зашифрованное по открытому ключу, сможет прочитать лишь тот, у кого к нему есть "пара"). PGP служит идеальной защитой для электронной почты, поскольку поддерживает практически неограниченную длину ключа. Правда, за ее увеличение приходится расплачиваться падением скорости расшифровки. Но зато даже самый мощный суперкомпьютер "задумается" на несколько лет, прежде чем подберет ключ.

Computerworld Россия