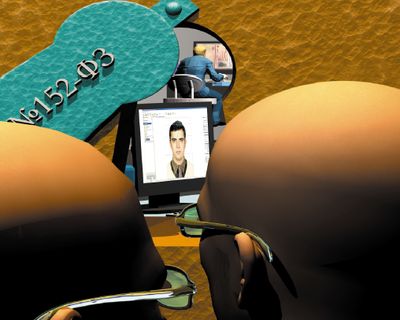

В России закон № 152-ФЗ «О персональных данных» определяет понятие «персональные данные» и указывает на виды защиты, однако конкретные меры защиты перечисляются в подзаконных актах и приказах заинтересованных ведомств – ФСТЭК, ФСБ, Мининформсвязи. Характер следования именно этим приказам и определяет, будет ли защита реализована формально, либо действительно обеспечит сохранность персональных данных.

Категория персональных данных в нормативных актах определяется наличием информации о национальной принадлежности, политических взглядах, религиозных и философских убеждениях, состоянии здоровья и т.п., причем имеется два граничных значения – 1 тыс. и 100 тыс. записей о субъектах, при превышении которых выдвигаются дополнительные требования к защите. Это позволяет снять некоторые риски, отказавшись, например, от сбора, хранения и обработки тех персональных данных, которые не нужны для бизнеса, допустим удаляя из базы все неиспользуемые записи, с тем чтобы их число не превышало отметки в 100 тыс. Еще одним направлением оптимизации может стать сокращение числа узлов, на которых обрабатываются персональные данные, что позволит сэкономить на закупке лицензий на средства защиты. Однако каждому конкретному человеку неважно, из базы какого размера были похищены его персональные данные, – защита должна быть организована неформально.

В первую очередь нужно защитить от утечек все узлы, участвующие в обработке данных. Для этого можно применять комплексные продукты защиты, такие, например, как сертифицированный ФСТЭК продукт Trend Micro OfficeScan и система ServerProtect. Последняя предпочтительна в сетях Netware, а OfficeScan – в сетях Windows. Кроме формальных преимуществ, OfficeScan удобен своей модульностью, что позволяет расширить спектр поддерживаемых платформ (Windows Mobile, MacOS, Linux, Symbian OS) и нарастить функциональность, добавив, например, к защите конечных узлов систему предотвращения вторжений (Intrusion Defence Firewall), на необходимость которой есть явное указание

в рекомендациях упомянутых ведомств.

Кроме формального соответствия требованиям законодательства в продуктах Trend Micro имеется ряд возможностей, расширяющих решение для надежной защиты информационных массивов произвольных размеров, например сеть Smart Protection, содержащая актуальную информацию об угрозах.

Smart Protection Network включает в себя технологии, позволяющие отслеживать репутацию Web-сайтов, электронной почты и файлов. Их основой являются соответствующие базы данных, содержащие информацию об угрозах, исходящих от сайтов, источников опасных сообщений электронной почты и файлов. Сверяясь с этими базами в реальном времени, можно оперативно устранять угрозы, в частности заранее блокировать утечки конфиденциальных данных. Например, Smart Protection Network позволяет отразить атаку с похищением информации посредством ботнета, блокируя посещение опасного сайта, используя технологию Web-репутации, а затем предотвратить загрузку и запуск неизвестных опасных программ, используя технологию репутации файлов. Кроме того, технология Web-репутации позволяет превентивно блокировать загрузку дополнительных вредоносных программ – злоумышленники обычно выкладывают их на сайты с сомнительной репутацией. На последнем этапе атаки вредоносные программы на компьютере жертвы отправляют накопленные конфиденциальные сведения на сайты ботнета, а Smart Protection Network позволяет защитить данные, заблокировав передачу членам ботнета, распознавая их как сайты с сомнительной репутацией.

Если OfficeScan защищает от утечек с использованием вредоносного кода, то для защиты данных от инсайдера требуются другие средства, например Trend Micro Mail Encryption, позволяющие защитить информацию, передаваемую за пределы компании по электронной почте.

Неформальный подход к предотвращению утечек (Data Leak Prevention, DLP) в конечном итоге определяет степень соблюдения нормативных требований к защите персональных данных, правда, сегодня еще нет единого понимания того, какие задачи должна взять на себя DLP-система и как она должна работать. Поэтому перед установкой таких систем необходимо проанализировать наиболее вероятные сценарии утечек в организации: вынос данных на портативном накопителе, утеря ноутбука, отправка по электронной почте и т.п. Следует также определить, какие именно виды утечек должны блокироваться, а какие пресекаться превентивными мерами (блокировка портов, отключение устройств ввода/вывода). Если утечка персональных данных является серьезным риском, то лучше остановиться на DLP-системе, которая не только блокирует утечку, но и позволяет заранее найти их на компьютерах в сети для принятия опережающих действий.

Технологии, применяемые в DLP-системах, можно разделить на два вида: фильтрация данных и использование агентов на конечных узлах. Технология фильтрации предполагает, что определенные виды сетевого трафика перенаправляются в DLP-систему, с тем чтобы она на лету анализировала данные и блокировала передачу конфиденциальной информации. Такая технология относительно проста во внедрении, но обладает рядом принципиальных недостатков. Во-первых, нет никакой возможности анализировать зашифрованный трафик. Во-вторых, содержимое жестких дисков на конечных узлах остается недоступным, что не позволяет выявить, какие данные там размещены и потенциально могут быть украдены инсайдером. В-третьих, анализ сетевого трафика не сможет предотвратить утечку в том случае, если канал утечки не анализируется DLP-системой, – например, утечка с корпоративного ноутбука, подключенного к сети вне корпоративной сети. И наконец, в-четвертых, анализ сетевого трафика не позволяет составить впечатление о том, что, собственно, пользователи делают с конфиденциальной информацией. Указанных недостатков лишены системы на основе агентов, такие, например, как Trend Micro LeakProof, однако и у них есть свои специфические особенности. Основная сложность внедрения состоит в том, что требуется обеспечить присутствие агента на каждом узле.

Сразу после установки DLP-продукты не повышают уровень защищенности, так как требуют предварительной настройки, и в контексте неформального подхода к внедрению закона 152-ФЗ такой продукт, как LeakProof, можно использовать для обнаружения персональных данных на компьютерах пользователей, блокировки их передачи по неавторизованным каналам, а также принудительной шифрации персональных данных, записываемых на переносные носители.

Как определить, где находится конфиденциальная информация? Прежде всего, нужно сформулировать, какие данные подпадают под определение «конфиденциальные», и формализовать это в политике. Не стоит вводить никаких ограничений на циркуляцию информации в сети, а в зависимости от того, какие персональные данные могут находиться на компьютерах пользователей, нужно описать комбинацию механизмов поиска: поиск по ключевым словам, поиск по регулярным выражениям, поиск по типу файла, поиск по цифровым отпечаткам. Поиск файлов по типу позволяет очистить компьютеры пользователей от файлов недопустимых форматов, например чертежей в формате AutoCAD, если в компании принято, что файлы такого формата должны быть только на серверах, доступ к которым имеют сотрудники определенной категории. Однако при поиске персональных данных этот механизм не поможет, и лучше воспользоваться поиском по ключевым словам и регулярным выражениям.

Самым изощренным механизмом является поиск по цифровым отпечаткам, предусматривающий предварительное ознакомление продукта с файлами, которые считаются ценными. Для каждого файла формируется специальная сигнатура – цифровой отпечаток, который используется на конечных узлах для обнаружения этого файла и сходных с ним по содержанию. Система LeakProof позволяет не только блокировать запись конфиденциальных файлов на внешние носители, но и не допустить их отправки по электронной почте, ftp и т.п. Наличие агента на конечном узле позволяет даже отследить попытки несанкционированной шифрации данных. С другой стороны, можно, напротив, принудительно шифровать данные при записи на внешние носители, это позволит не бояться за них при выносе носителя за периметр корпоративной сети. Такая функциональность неформально созвучна требованиям 152-ФЗ.

Очевидно, что закон о защите персональных данных пока далек от идеала, но подобные инициативы, несомненно, являются движением в правильном направлении. Следование закону позволяет оградить сотрудников компаний и ее клиентов от неприятностей, а самой компании защититься от рисков для ее репутации. Хочется надеяться, что российские компании при выполнении требований закона не только будут стремиться к формальному соответствию для устранения юридических рисков, но и предпримут меры, обеспечивающие надежную защиту персональных данных.

Михаил Кондрашин (mkondrashin@apl.ru) – руководитель центра компетенции и дистрибуции ЗАО «АПЛ» (Москва).

Успех современной компании может непосредственно зависеть от надежности защиты ее корпоративных данных, однако каждое предприятие имеет свою специфику и требует уникального подхода

к обеспечению безопасности данных.