По мере того, как компьютерные технологии и Internet все активнее входят в жизнь людей, все актуальнее становится вопрос безопасности. Растущий спрос на системы безопасности возродил интерес к технологии, чья популярность практически сошла на нет в начале 90-х — к защищенной операционной системе (trusted operating system — TOS).

Эта технология позволяет разделить и изолировать друг от друга ключевые сегменты операционной системы, тем самым не дать возможность хакерам получить доступ и взять на себя управление критически важными компонентами компьютерной системы, а также уберечь администраторов от ошибок, способных привести к необратимым для системы последствиям.

TOS появились где-то в конце 70-х и сначала использовались в правительственных учреждениях и в оборонной промышленности. Первые коммерческие версии, применявшиеся финансовыми институтами и другими предприятиями, где требуется высокий уровень защиты, имели ряд недостатков, в том числе сложное управление, ограниченную функциональность и несовместимость с приложениями, предназначенными для традиционных ОС. Все эти проблемы и привели к тому, что в начале 90-х интерес к TOS практически угас.

Сейчас производители TOS работают над тем, чтобы исправить эти недостатки и разработать подходы, которые учитывают применение Internet. И все больше и больше организаций, в том числе фирм, занимающихся электронной коммерцией, приобретают TOS для защиты, в частности, серверов, используемых для выполнения финансовых транзакций или для хранения конфиденциальной информации.

А поскольку TOS позволяет организовать защиту, которая, при другом подходе, потребовала бы намного больше времени, TOS дает компаниям возможность намного оперативнее создавать сайты электронной коммерции.

Проект, связанный с TOS, существует даже в области свободно распространяемого программного обеспечения. Он носит название TrustedBSD и создан на основе свободно распространяемой операционной системы FreeBSD (www. trustedbsd.com). Несмотря на рост интереса к TOS, эта технология по-прежнему остается достаточно сложной и дорогой в реализации, а, кроме того, ее распространению препятствует целый ряд трудностей.

История TOS

В середине 70-х несколько правительственных и военных учреждений США разработали концепцию TOS, рассчитывая использовать ее для организации сетей с высоким уровнем защиты. Вскоре после этого, такие компании, как Ford Aerospace и Communications (теперь подразделение корпорации Lockheed Martin) начали работать над коммерческими версиями TOS.

Первой коммерческой TOS стала SecureWare, которую одноименная компания выпустила в конце 80-х годов. Впоследствии SecureWare приобрела корпорация Hewlett-Packard и использовала технологию для разработки собственного программного продукта Virtual Vault.

Однако на первые версии TOS спрос был довольно ограниченным, потому что вопросы защиты не были столь актуальны как сейчас, а также еще и потому, что только самые крупные фирмы могли позволить себе использовать подобную технологию.

Как заметил Джим Харли, ведущий аналитик по вопросам защиты информации компании Aberdeen Group, к 1993 году на коммерческом рынке спрос на TOS окончательно упал, причиной чему стали ее недостатки, необходимость адаптировать приложения для работы с этой операционной системой, а также высокая стоимость реализации.

Выход в Internet

Распространение Internet и рост уровня использования частных сетей способствовали росту спроса на TOS и породили новые проблемы защиты, с которыми столкнулись пользователи и производители.

К примеру, как отметил Гэри Севоунтс, старший менеджер по продуктам подразделения HP Internet Security Division, сетевые серверы и удаленный доступ к сети создают угрозу безопасности, поскольку позволяют хакерам проникнуть на компьютерные системы.

Риск возрастает по мере того, как Web-страницы преобразуются в динамические документы, требующие доступа к процессам, управляемым операционной системой, таким как сценарии CGI (единого шлюзового интерфейса), процессам аутентификации пользователей при доступе к базе данных.

Рэнди Сандон, исполнительный директор компании Argus Systems, выпускающей TOS, считает, что хакеры, которые через Internet получают контроль над операционной системой компьютера, могут вмешиваться в работу других модулей, выполняющих защитные функции в сети, в том числе межсетевых экранов, систем обнаружения вторжений и программ аутентификации.

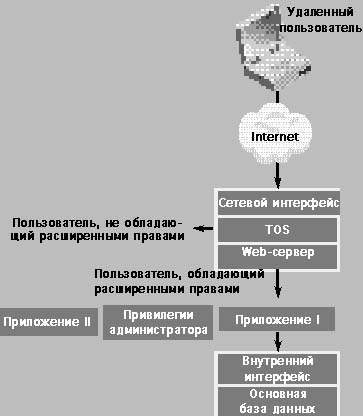

Принимая во внимание эту угрозу, разработчики TOS следующего поколения стремятся создавать платформы, которые обеспечивают защиту и интегрируют современные архитектуры на базе Internet, в частности те, которые используются в электронной коммерции, как показано на рис. 1.

Производители сосредотачиваются на защите не только компонентов операционной системы, но и других элементов платформы, в том числе услуг, предоставляемых электронной почтой, базами данных и Web-серверами. Например, провайдеры Internet-услуг могут разделять на классы службы, предлагаемые отдельным клиентам. При таком подходе каждый из них работает только со своим разделом и не может обращаться к другим фрагментам информационной системы провайдера. Те же самые принципы применимы и к одновременно поддерживаемым Web-сайтам.

Одним из пользователей TOS является компания eVis Exchange, чьи услуги дают возможность производителям и их поставщикам совестно работать со сложными данными о продуктах через Сеть.

Джим Демлоу из eVis заметил: «Когда финансовая организация использует TOS, тому есть очевидные причины. То же самое верно и для нас, когда мы обсуждаем с представителями компании их критически важные инженерные данные. Крайне важно поддерживать такой же уровень защиты. Мы предпочитаем предотвратить возможную опасность, а не заниматься ликвидацией последствий нарушения защиты. По сравнению с каскадом межсетевых экранов TOS оказалась надежнее».

Технология, в которую мы верим

Раньше TOS разбивали систему на отдельные модули для различных групп данных, в зависимости от привилегий, прав различных групп пользователей и приложений. Эти модули требовали от пользователей при входе выполнение процедуры аутентификации и предоставляли ограниченный доступ друг к другу. Таким образом, если защита где-то была нарушена, это скажется только на некоторых модулях и не позволит обращаться к другим разделам, в том числе к тем, которые содержат привилегии администратора.

Как правило, корневые привилегии имеет не один администратор, хотя некоторые администраторы могут обращаться к каждому элементу системы по отдельности. Это делается для того, чтобы система не имела одной критически уязвимой точки. Разделение практически всех функций отличает TOS от традиционной операционной системы, которая защищена только от конкретных атак.

Современная технология

В конце 90-х появились два основных программных продукта, которые позволили сделать TOS дешевле, интуитивнее и проще в реализации, использовании и управлении: HP Virtual Vault и PitBull компании Argus Systems Group. Эти производители предложили улучшенные пользовательские интерфейсы, программы-эксперты по установке, встроенные базы данных по известным вопросам защиты и регулярное обновление защиты на базе Web.

К числу производителей, активно работающих на рынке TOS, относятся компания Computer Associates и WatchGuard Technologies, ранее называвшаяся Qiave Technologies.

Хотя финансовые институты по-прежнему остаются основными потребителями коммерческих TOS, эта технология пользуется все большей популярностью среди Internet-компаний. Современная технология решает некоторые проблемы реализации, конфигурации и использования, существовавшие в ранних продуктах. Например, пользователи могут установить некоторые новые TOS поверх стандартной операционной системы. В отличие от них, предыдущие версии технологии TOS требовали, чтобы пользователи или администраторы инсталлировали абсолютно новые, нестандартные операционные системы, с новыми командами, системными требованиями и другими особенностями.

Вдобавок, некоторые из современных производителей TOS предлагают сценарии автоматической конфигурации для различных общих архитектур, таких как серверы Web.

Современные TOS действуют на принципах минимальных привилегий, разделения, множественности точек администрирования и защиты от действий администратора.

Минимальные привилегии. В традиционной операционной системе приложение работает на корневом уровне и, таким образом, выполняет доступ к файловой системе. В TOS приложение имеет доступ только к ресурсам, для обращения к которым ОС предоставляет ему привилегии, например, к Web-серверу. Эта концепция — минимальных привилегий — ограничивает возможности хакеров нанести ущерб системам через приложения.

Чтобы в TOS таким образом защитить приложение, производители программного обеспечения часто вынуждены переносить свои продукты на эту ОС. Однако некоторые производители пытаются избежать таких сложностей, создавая приставки для TOS, которые содержат необходимые приложения и аппаратное обеспечение. Производители ОС поддерживают партнерские связи с независимыми разработчиками программного обеспечения, стремясь предложить полную интеграцию TOS с популярными приложениями электронной почты, баз данных и обработки транзакций.

Кроме того, некоторые современные TOS поддерживают совместимость на уровне API-интерфейса со многими готовыми и настраиваемыми программными продуктами. Более старые TOS требуют больших усилий по интеграции с уже имеющимся программным обеспечением.

Разделение. Первоначальная цель TOS состояла в том, чтобы обеспечить защиту за счет размещения каждой из функций компьютерной системы в модуле, реализованном в защищенной, изолированной среде.

Современные TOS посредством разделения изолируют не только функции, но и подсистемы, и службы. Это позволяет уберечь систему от потенциальной угрозы, которую представляют трафик внешней сети и сценарии CGI. Кроме того, TOS разделяет отдельные административные привилегии. Только администраторы могу обращаться к этим разделам через такие механизмы как пароли или через специально выделенные для администрирования рабочие станции.

|

| Рис. 2. Схема работы Web-сайта, защищенного с помощью достоверной операционной системы Когда кто-то пытается обратиться к ресурсам с Web-сайта, защищенного с помощью достоверной операционной системы, TOS использует информацию, которую она накапливает из таких источников, как собственный сетевой интерфейс, чтобы определить, к каким из разделенный системных ресурсов (например, к приложениям или основным базам данных) пользователь может получить доступ. Разделение обеспечивает дополнительную защиту, поскольку не разрешает пользователям обращаться к другим частям системы. |

Разделы ограничивают доступ за счет правил, реализованных в виде сочетания собственного кода и функций ОС (рис. 2). По существу, TOS может использовать свои правила, в том числе те, которые базируются на профилях пользователей. Это делается с целью ограничить круг людей, которые могут получать доступ к конкретным объектам или работать с определенными процессами.

Кроме того, TOS может реализовывать правила, запрещающие пользователям все, в том числе и администраторам, доступ к определенным фрагментам системы из внешней сети. Таким образом, вне зависимости от того, как хакеры проникли в систему, они не смогут использовать внешний процесс для доступа к важнейшим ресурсам, файлам или сетевым интерфейсам, которые в соответствии с настройками защищает TOS.

К примеру, TOS может размещать пользователей, входящих в систему через общедоступную сеть в разделе, из которого запрещен доступ к командам администрирования. TOS может также автоматически воспринимать пользователей, вошедших в систему через Internet с корневыми привилегиями или привилегиями администратора, как хакеров и блокировать их работу. Пользователи могут настраивать разделы и правила вручную или с помощью полуавтоматических процессов (как в PitBull компании Argus), или за счет предварительной конфигурации (как в Virtual Vault).

Множественные точки администрирования. Вместо централизованного администрирования и создания критически уязвимой точки в системе, чем отличаются традиционные операционные системы, современные TOS предлагают множественные точки администрирования.

Тем самым TOS поддерживает такие функции, как обслуживание системы, резервное копирование, администрирование пользователей и администрирование баз данных как отдельные, изолированные элементы. Многие организации, использующие TOS, имеют несколько администраторов с различными уровнями привилегий.

Защита от действий администраторов. TOS также может помочь предотвратить одну из наиболее опасных ситуаций в ИТ-отделах — случаи атак со стороны администраторов на собственную систему. TOS может быть сконфигурирована таким образом, что администраторы, обладающие широкими привилегиями, обязаны входить в систему только в присутствии другого администратора.

Препятствия на пути к успеху

Хотя технология TOS имеет неплохую репутацию, по-прежнему существуют препятствия к ее широкому распространению. Например, TOS отнюдь не дешевы. PitBull компании Argus Systems, выпускаемая для систем Sun Solaris, IBM AIX и Linux, стоит от 5 тыс. долл. для однопроцессорного Web-сервера, до 50 тыс. долл. за корпоративную версию. eTrust Access Control компании Computer Associates, которая работает с Windows NT и различными вариантами Unix, стоит около 4 тыс. долл. на сервер. Virtual Vault, рассчитанная только на аппаратное обеспечение Hewlett-Packard, стоит от 15 тыс. долл. Самой «экономичной» TOS можно назвать Qsecure Enterprise Suite компании WatchGuard для Sun Solaris, Windows NT и Windows 2000, цена которой равна 1295 долл. в расчете на сервер.

Трудности использования

TOS традиционно сложны в установке, реализации, использовании и обслуживании. Например, разделение точек администрирования требует дополнительного обучения и координации со стороны администраторов.

Современные продукты намного проще, но их по-прежнему сложно устанавливать, обслуживать, реализовывать и использовать. К примеру, хотя установить такие продукты, как PitBull и Virtual Vault можно всего за несколько часов, содержимое разделов необходимо определять и распределять очень тщательно, кроме того, нужно перенести в новую среду приложения. Вдобавок, TOS требует регулярного обслуживания и обновления.

Интеграция с приложениями

Интеграция TOS и приложений может вызвать большие трудности.

«Будем говорить честно. Если вы рассуждаете о бесконфликтной интеграции TOS или любого приложения на ее основе, вы говорите неправду. Этот процесс можно упростить, но для интеграции приложений по-прежнему необходимо хорошо разбираться в операционных системах и вопросах защиты», — заявил Севоунтс. В итоге, по его словам, многие пользователи предпочтут операционную систему, которая поддерживает совместимость и отличается простотой, той операционной системы, которая предлагает защиту более высокого уровня.

По мере расширения использования широкополосного доступа и работы через беспроводные сети, растет и число пользователей, которым требуется более надежная и простая в применении защита. Здесь и появляется шанс у технологии TOS, если программным продуктам нового поколения будет сопутствовать успех на рынке.

Однако по словам Джона Пескаторе, ведущего аналитика Gartner Group по вопросам, связанным с сетевой защитой, TOS останется специализированной технологией.

«Основными потребителями таких ОС по-прежнему являются правительство, военные и высокоуровневые финансовые компании, — отметил он. — По мере того, как компании доверяют все больше и больше своих систем и процессов открытым сетям, таким как Internet и беспроводные сети, будет расти и спрос на защищенные операционные системы. Но во многом этот спрос будут удовлетворять серверные приставки, в которых не работают операционные системы общего назначения. На них устанавливаются сокращенные версии Linux или операционных систем реального времени. Во многих случаях они действуют, как защищенные ОС, но не являются автономным продуктом».

С другой стороны, как подчеркнул Севоунтс, со временем пользователи будут все меньше заинтересованы в приобретении автономных систем TOS. Вместо этого, люди будут покупать продукты, которые используют технологии TOS, такие как серверы защиты, в том числе серверы электронной почты и баз данных.

Сандра Кей Миллер — независимый журналист, специализирующаяся на вопросах технологий. С ней можно связаться по электронной почте по адресу sandra@pa.net

Sandra Kay Miller. The Trusted OS Make a Comeback. IEEE Computer, February 2001, pp. 16-19. Copyright 2001 IEEE Computer Society. All rights reserved.