Защита соединений мобильных клиентов

Беспроводные сети действительно могут быть безопасными, если верно выбран метод защиты. Чтобы дополнить существующую сеть Windows безопасной беспроводной сетью, достаточно установить один или несколько 802.1x-совместимых беспроводных узлов доступа (Access Points, AP) и один компьютер Windows Server 2003. Сервер Windows 2003 обеспечит аутентификацию беспроводных клиентов 802.1x в существующей сети Windows. Для доступа к беспроводной сети достаточно уже имеющихся у пользователей учетных записей Windows.

Средства информационной защиты

Для защиты беспроводной сети используются спецификация 802.1x и родственный протокол PEAP (Protected Extensible Authentication Protocol — защищенный расширяемый протокол аутентификации), результат первой попытки решения проблем безопасности, присущих стандарту Wired Equivalent Privacy (WEP). Наиболее уязвимые места WEP — слабые функции управления ключом шифрования и отсутствие процедур аутентификации и авторизации отдельных пользователей. В стандарте 802.1x эти проблемы решаются благодаря более развитым методам управления ключом и использованию серверов RADIUS (Remote Authentication Dial-In User Service) для аутентификации, учета и авторизации.

Wi-Fi Protected Access (WPA) — новый и еще более надежный стандарт, который должен полностью заменить WEP. Компания Microsoft выпустила исправления для Windows, чтобы обеспечить совместимость операционной системы с WPA. Однако во время подготовки данной статьи невозможно было задействовать групповую политику для развертывания и настройки исправлений WPA; эту работу приходилось выполнять вручную или покупать другой программный инструмент для автоматической установки. Более подробная информация о WPA приведена во врезке «Альтернатива WPA».

Стандарт 802.1x совместим практически с любым протоколом аутентификации благодаря PEAP, усовершенствованному варианту протокола EAP (Extensible Authentication Protocol), разработанному специалистами Microsoft, Cisco Systems и RSA Security. EAP позволяет выбирать метод аутентификации, но не защищает данные от перехвата или изменения взломщиками. PEAP обеспечивает безопасный канал на базе SSL (Secure Sockets Layer — уровень защищенных гнезд) с проверкой целостности. Через этот канал клиент и сервер могут выполнять аутентификацию любыми способами, в том числе с использованием сертификатов, паролей, смарт-карт и биометрических устройств. Windows 2003 и Windows XP располагают встроенными функциями для работы с сертификатами, паролями и смарт-картами. Клиент Microsoft 802.1x Authentication Client, рассматриваемый в данной статье, обеспечивает такую же поддержку для Windows 2000, Windows NT и Windows 98. Все три варианта позволяют выполнить взаимную аутентификацию между сервером и клиентом, проверить целостность и зашифровать данные, чтобы предупредить попытки их перехвата.

Для аутентификации в беспроводной локальной сети можно использовать PEAP EAP-Transport Layer Security (TLS — защита на транспортном уровне) или PEAP EAP-Microsoft Challenge Handshake Authentication Protocol (MSCHAP — протокол аутентификации с квитированием) v2. EAP-TLS выполняет аутентификацию с использованием клиентских сертификатов, которые можно хранить в смарт-картах или на локальном компьютере. Смарт-карты обеспечивают самый высокий уровень безопасности при аутентификации клиентов беспроводной сети, но требуют расходов на покупку устройств чтения карт и инфраструктуру для развертывания и обслуживания. Надежность клиентских сертификатов, хранящихся в рабочей станции, несколько ниже, но также высока. На обслуживающий персонал возлагается обязанность разместить сертификаты на каждой клиентской рабочей станции, развернуть инфраструктуру с открытым ключом (PKI) и управлять ею.

Active Directory (AD) и Group Policy упрощают управление сертификатами, но некоторым компаниям нужны альтернативные сертификаты для беспроводных сетей — особенно малым предприятиям, предпочитающим не развертывать полную инфраструктуру PKI. Им может пригодиться спецификация EAP-MSCHAP v2. В этом случае внутри PEAP используется MSCHAP v2 — знакомый протокол аутентификации Windows с паролями. Благодаря EAP-MSCHAP v2 доступом к беспроводной сети можно управлять с помощью существующих учетных записей Windows и не требуется полной инфраструктуры PKI для размещения клиентских сертификатов на каждой рабочей станции. Однако следует помнить об одном ограничении EAP-MSCHAP v2. В основе EAP-MSCHAP v2 лежат пользовательские пароли, поэтому компьютер пользователя не имеет доступа к беспроводной сети (и другим объектам сети, таким как GPO) до тех пор, пока пользователь не зарегистрируется. В данной статье будет описано, как EAP-MSCHAP v2 позволяет организовать аутентификацию в безопасной сети 802.1x с использованием паролей существующих учетных записей Windows. Предполагается, что на предприятии имеется домен Windows 2000 AD, но если его нет, то можно задействовать учетные записи, хранящиеся на сервере Windows 2003 в унаследованном домене NT.

В сетях 802.1x узел доступа играет роль посредника, просто передавая сообщения между беспроводным клиентом и сервером RADIUS. Клиент и сервер RADIUS аутентифицируют друг друга. Если аутентификация выполнена успешно, то сервер RADIUS извещает узел доступа о том, что беспроводной клиент может присоединиться к сети. Сервер RADIUS также передает в узел доступа список маршрутных ограничений, которые применяются к клиенту в соответствии с профилями, хранящимися на сервере RADIUS. Благодаря управлению маршрутизацией отдельно для каждого клиента открываются очень интересные возможности, в частности доступ партнеров по бизнесу можно ограничить определенными службами и участками сети. Например, профиль на сервере RADIUS можно настроить таким образом, чтобы посетитель, подключающийся к сети только для доступа в Internet, не мог обратиться к серверам локальной сети.

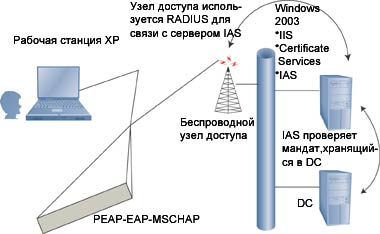

В эксплуатации находится множество 802.1x-совместимых узлов доступа и компьютеров XP с пакетом исправлений Service Pack 1 (SP1) и сетевым адаптером 802.11b, в которых есть встроенные функции для работы с сетями 802.1x. Единственный дополнительный компонент, который должен поддерживать 801.1x, — сервер RADIUS; в Windows 2003 эту поддержку обеспечивает сервер Internet Authentication Service (IAS) RADIUS. Windows 2000 Server SP3 поддерживает клиентов 802.1x, но не располагает IAS. Windows 2003 IAS проверяет учетные данные, хранящиеся в AD-домене Windows 2003 или Windows 2000, локальном диспетчере учетных записей SAM сервера или домене NT. Если компания приобретает сертификат для сервера RADIUS у независимого центра сертификации (Certificate Authority, CA) или имеет внутренний источник сертификатов, то необходим еще один компонент, Microsoft Certificate Services, который можно установить вместе с IAS на одном компьютере Windows 2003. Зачем нужен CA, если используются методы аутентификации клиента на базе пароля, а не сертификата? Потому что одно из требований PEAP — наличие у сервера RADIUS сертификата для аутентификации сервер-клиент. В этом случае Certificate Services используется для генерации одного сертификата для сервера IAS. На экране 1 показаны все компоненты, обеспечивающие безопасность беспроводной сети.

|

| Экран 1. Защищенная беспроводная сеть |

Для надежной защиты беспроводной сети нужно установить Windows 2003, затем установить и настроить конфигурацию Certificate Services и IAS. Затем следует установить беспроводной узел доступа и настроить его на использование RADIUS для обращений к серверу IAS в процессе обработки клиентских запросов соединений. В данном примере используется AirPremier Enterprise DWL-1000AP+ AP компании D-Link Systems, но многие узлы доступа Cisco Systems, Linksys, NETGEAR и других фирм совместимы с 802.1x. И наконец, следует настроить клиентскую рабочую станцию для аутентификации в беспроводной сети.

Установка Windows 2003

После установки Windows 2003 в стандартные параметры необходимо внести некоторые изменения. Это можно сделать немедленно, если в процессе установки сервер уже присоединен к домену AD. Узлы доступа должны иметь возможность отыскать сервер IAS RADIUS, поэтому следует убедиться, что серверу присвоен статический IP-адрес или его имя корректно обновлено в DNS (путем обращения к серверу с другого компьютера сети). Я предпочитаю назначать статические IP-адреса важнейшим серверам, таким как серверы RADIUS, так как их отказ влияет на многих пользователей.

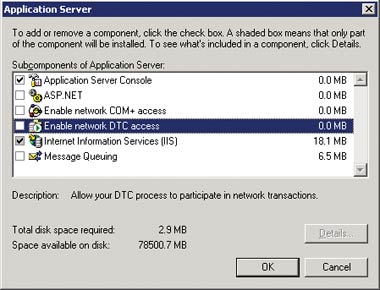

Затем следует установить Microsoft IIS, как того требует служба Certificate Services. После установки необходимо активизировать поддержку для Active Server Pages (ASP) — еще одно требование Certificate Services. Для установки IIS нужно запустить приложение Add/Remove Programs в панели управления. В диалоговом окне Add or Remove Programs следует выбрать пункт Add/Remove Windows Components. В мастере Windows Components Wizard требуется выбрать Application Server (он же IIA) и щелкнуть на кнопке Details. Затем нужно установить флажок Application Server Console and Internet Information Services (IIS), как показано на экране 2. После того как будет выделен Internet Information Services (IIS), следует щелкнуть на кнопке Details, чтобы выбрать необходимые компоненты IIS. В диалоговом окне Internet Information Services (IIS) нужно отключить все компоненты, кроме Common Files, Internet Information Services Manager и World Wide Web Service. Выбрав World Wide Web Service, следует щелкнуть на кнопке Details, чтобы указать компоненты World Wide Web Service. В окне World Wide Web Service нужно выделить только Active Server Pages и World Wide Web Service. В процессе выполнения этих операций можно заметить, что — в соответствии с новым акцентом Microsoft на безопасности — IIS не устанавливается автоматически, а после установки IIS все компоненты с динамическим контентом, такие как ASP, блокированы. Теперь можно щелкнуть на кнопках OK во всех диалоговых окнах и завершить работу мастера Windows Components Wizard.

После установки IIS можно установить Certificate Services. Следует вновь запустить мастер Windows Components Wizard и выбрать Certificate Services. Щелкнув на кнопке Details, можно убедиться, что выделены как Certificate Services CA, так и Certificate Services Web Enrollment Support. Завершите работу мастера щелчком на кнопке OK. Мастер задаст вопрос, на какой тип CA следует настроить данный компьютер. Конечно, необходим корпоративный CA, который можно интегрировать с AD, но администратору придется выбирать между Root Enterprise CA и Subordinate Enterprise CA. Если в настоящее время в домене нет корпоративного CA, то новый корпоративный CA должен быть корневым (root CA). Но если корневой корпоративный CA уже есть, то новый CA можно сделать подчиненным (subordinate) для существующего корневого. Использование корневого и подчиненного CA удобно в больших структурах PKI с повышенной безопасностью, в которых приняты специальные меры для защиты CA. В данной статье рассматривается простой пример, и новый CA будет корневым. Обычно после установки CA необходимо задействовать выданный им сертификат, чтобы зарегистрировать IAS-сервер, но наш IAS-сервер расположен на одном компьютере с Certificate Services, поэтому IAS может использовать подписанный сертификат, выданный сервером Certificate Services самому себе.

Установка IAS

Теперь все готово для установки IAS. Нужно вернуться к мастеру Windows Components Wizard, выбрать пункт Networking Services и щелкнуть на кнопке Details. Затем следует активизировать Internet Authentication Service и завершить работу мастера. Для настройки конфигурации IAS необходимо открыть оснастку Internet Authentication Service консоли Microsoft Management Console (MMC) в разделе Administrative Tools. Затем щелкнуть правой кнопкой мыши на корне в панели с древовидной структурой и выбрать пункт Register Server в Active Directory.

Теперь нужно создать новую клиентскую учетную запись RADIUS для узла доступа. Узел доступа будет использовать эту учетную запись для собственной аутентификации на сервере IAS, а затем запрашивать аутентификацию от имени беспроводных клиентов. Щелкнув правой кнопкой мыши на папке RADIUS Clients в панели с древовидной структурой, нужно выбрать функцию New RADIUS Client, которая отображает первое окно мастера New RADIUS Client Wizard. Следует ввести «дружественное» имя узла доступа и его IP- или DNS-адрес и щелкнуть на кнопке Next. Параметр Client-Vendor на следующей странице мастера должен иметь значение RADIUS Standard, чтобы установить связь между IAS и узлом доступа. Кроме того, следует ввести сложную последовательность символов в два общих секретных поля. Секретные данные следует запомнить, так как эту информацию придется ввести и в AP. Наконец, нужно установить флажок Request must contain the Message Authenticator attribute, чтобы потребовать полной аутентификации от клиента RADIUS (для узла доступа) с использованием общего секретного кода. Щелкните на кнопке Finish.

|

| Экран 2. Добавление элементов Application Server |

Теперь IAS-сервер готов принимать сообщения RADIUS с узла доступа, но сделать это мешает одно обстоятельство. Принимаемая по умолчанию политика Remote Access Policy (RAP) IAS-сервера автоматически отвергает попытки любых клиентов установить соединение, даже если у них есть корректные учетные данные для аутентификации. Поэтому необходимо создать новую RAP, которая предоставляет доступ беспроводным клиентам, успешно прошедшим аутентификацию. В оснастке Internet Authentication Service нужно щелкнуть правой кнопкой мыши на Remote Access Policies в панели с древовидной структурой. Затем следует выбрать New Remote Access Policy и щелкнуть на кнопке Next на первой странице мастера New Remote Access Policy Wizard. На следующей странице нужно выбрать пункт Use the wizard to set up a typical policy for a common scenario, ввести имя для нового RAP, такое как Allow Domain Users to connect wirelessly, и щелкнуть на кнопке Next. На следующей странице следует выбрать тип доступа — Wireless — и щелкнуть Next.

Мастер также просит указать, к каким группам должен принадлежать пользователь, чтобы получить доступ через данный RAP. Можно организовать группу и ввести в нее любое подмножество пользователей, которым необходимо предоставить беспроводной доступ. Если беспроводной доступ должны иметь все пользователи домена, то следует добавить группу Domain Users. Щелкните на кнопке Next.

Мастер спросит, какой метод аутентификации необходимо применить для этого RAP. Следует выбрать Protected EAP (PEAP) и щелкнуть на кнопке Configure. В диалоговом окне Protected EAP Properties можно выбрать сертификат, который сервер IAS должен использовать, чтобы аутентифицировать себя на клиентах, и разрешенные типы EAP. Единственным элементом списка EAP Types должен быть Secure password (EAP-MSCHAP V2). Далее нужно щелкнуть на кнопке Next, а затем Finish, чтобы закрыть окно мастера.

Настройка конфигурации узла доступа

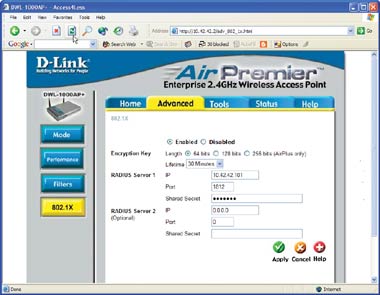

Теперь можно приступить к установке узла доступа. Это одна из самых простых операций, так как узел доступа не принимает участия в обмене 802.1x, а лишь выполняет роль посредника. Конкретные шаги для настройки узла доступа — разные для различных продуктов, но во всех моделях настраиваются одни и те же параметры. Узел доступа необходимо настроить на использование 802.1x и предоставить IP-адрес сервера RADIUS, а также ввести общий секретный код, ранее введенный в клиентскую учетную запись узла доступа в сервере RADIUS. В моем случае я выполнил эти операции на устройстве D-Link AirPremier Enterprise DWL-1000AP+.

|

| Экран 3. Настройка RADIUS-сервера на AP |

Предполагается, что узлу доступа уже присвоены статический IP-адрес, назначенный при создании клиентской учетной записи AP на сервере IAS, Service Set Identifier (SSID), и пароль администратора, поэтому основное внимание будет сосредоточено на параметрах 802.1x. Не нужно настраивать ключи шифрования WEP на узле доступа, так как проблема WEP решается стандартом 802.1x. Но приходится назначать другие параметры шифрования узла доступа, такие как длина и срок действия ключа. Открыв браузер и зарегистрировавшись на узле доступа, я выбрал вкладку Advanced (экран 3). Все, что требуется сделать, — это ввести IP-адрес сервера IAS и общий секретный код, указанный при создании клиентской учетной записи узла доступа в IAS. Порту присвоен стандартный номер 1812. Я могу указать второй сервер RADIUS (IAS). Благодаря этой возможности, реализованной в большинстве узлов доступа, можно построить отказоустойчивую беспроводную сеть. Более подробно об этом рассказано во врезке «Организация отказоустойчивой сети». Наконец, я щелкнул на кнопке Apply, чтобы сохранить изменения. После того как узел доступа перезагрузится с новыми параметрами, подключиться к сети смогут только пользователи, успешно прошедшие аутентификацию на сервере IAS.

|

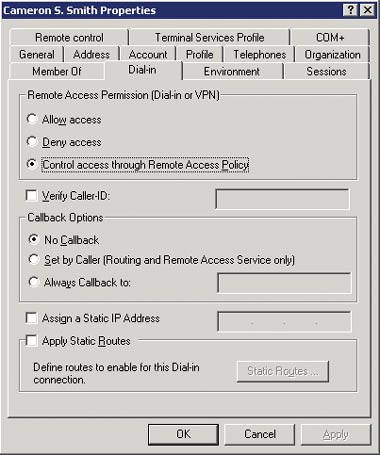

| Экран 4. Настройка доступа с помощью политики |

Прежде чем пытаться установить соединение с беспроводной сетью с рабочей станции, следует убедиться, что учетная запись пользователя AD настроена на определение RAP сервером IAS. В оснастке Active Directory Users and Computers консоли MMC следует найти учетную запись пользователя, открыть диалоговое окно Properties и выбрать вкладку Dial-in. Параметру Remote Access Permission должно быть присвоено значение Control access through Remote Access Policy (экран 4). Беспроводная сеть будет успешно работать, если выбран режим Allow access, но функция Control access through Remote Access Policy обеспечивает гораздо более тонкое управление и упрощает обслуживание. Параметр Remote Access Permission определяет различные типы удаленного доступа (по телефонной линии, VPN, беспроводной), и не всегда разумно разрешать пользователю все типы удаленного доступа. В режиме Control access through Remote Access Policy можно настроить политики RAP, подобные созданной нами ранее на сервере IAS, которые будут управлять каждым типом удаленного доступа через членство в группах и другие параметры. Затем, когда пользователь пытается подключиться к беспроводной сети, узел доступа направляет запрос IAS-серверу. IAS-сервер сравнивает имя пользователя и пароль с данными, хранящимися в AD, проверяет, принадлежит ли пользователь к группе, указанной в RAP, и отвечает узлу доступа. IAS-сервер передает узлу доступа команду предоставить доступ к сети только пользователю, который имеет действительные учетные данные, соответствует критериям, установленным в RAP, а в его учетной записи AD нет явного запрещения на удаленный доступ.

Настройка рабочей станции

Чтобы настроить беспроводное сетевое соединение рабочей станции на аутентификацию с использованием 802.1x и PEAP, необходима операционная система XP с пакетом исправлений SP1 или Windows 2000 с клиентом Microsoft 802.1x Authentication Client for Windows 2000, который можно загрузить по адресу http://www.microsoft.com/windows2000/ server/evaluation/news/bulletins/8021xclient.asp. Обладатели контрактов Microsoft Premier and Alliance Support могут получить клиентов 802.1x для NT и Windows 98. Рабочая станция не обязательно должна быть членом домена, хотя это упрощает процесс подключения, как объясняется ниже.

В утилите Network Connections панели управления следует открыть диалоговое окно Properties беспроводного сетевого соединения и перейти к вкладке Wireless Networks. В поле с раскрывающимся списком в разделе Available networks должен быть указан SSID для только что созданного узла доступа. Следует выбрать его и щелкнуть на кнопке Configure, чтобы открыть диалоговое окно Wireless network properties. На вкладке Association нужно выбрать Open в поле Network Authentication и WEP в поле Data encryption, установить режим The key is provided for me automatically (так как предоставление ключа — одна из основных функций 802.1x) и сбросить флажок This is a computer-to-computer (ad hoc) network; wireless access points are not used.

|

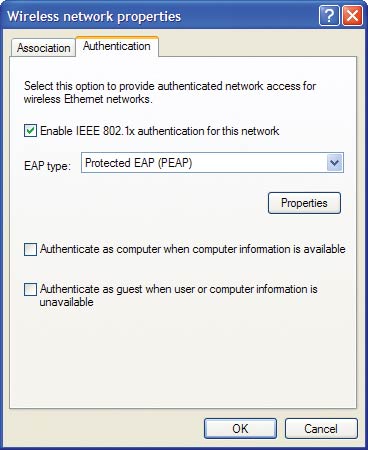

| Экран 5. Выбор вариантов аутентификации |

Затем нужно перейти к вкладке Authentication (экран 5). Следует установить флажок Enable IEEE 802.1x authentication for this network и выбрать тип EAP — Protected EAP (PEAP). Остальные два флажка нужно сбросить. Первый из них, Authenticate as computer when computer information is available, применим, только если вместо сертификатов используется PEAP. Чтобы вывести на экран диалоговое окно Protected EAP Properties, необходимо щелкнуть на кнопке Properties. В этом окне можно выбрать различные режимы. С помощью флажка Validate server certificate можно настроить клиента на подключение к беспроводной сети только после успешной проверки сертификата IAS-сервера. Это надежная защита от ложных узлов доступа, которые взломщик может расположить рядом с беспроводной сетью, но при этом требуется импортировать сертификат корневого CA в хранилище Trusted Root Certification Authorities рабочей станции, что увеличивает объем работы, необходимый для установки каждого клиента. Если не проверять сертификаты, то взломщикам предоставляется возможность установить ложные узлы доступа, но MSCHAP v2 обеспечивает взаимную аутентификацию (как клиент, так и сервер должны предъявить верный пароль). Для данного примера я сбросил флажок Validate server certificate.

В раскрывающемся поле Select Authentication Method диалогового окна Protected EAP Properties следует указать Secured password (MSCHAPv2) и щелкнуть на кнопке Configure. На экране появится диалоговое окно EAP MSCHAPv2 Properties. И вновь администратору предоставляется выбор. Стандартный режим — Automatically use my Windows logon name and password (and domain if any). В этом случае рабочая станция будет использовать любые имя пользователя и пароль, введенные при регистрации пользователя на рабочей станции, а также имя домена, если пользователь зарегистрировался с учетной записью домена. Для пользователей, не имеющих учетной записи в том же домене, где расположен сервер IAS (или доверенный домен), следует сбросить этот флажок. Если флажок сброшен и пользователь пытается подключиться к сети, то на экране рабочей станции всплывает приглашение ввести учетные данные. Следует также сбросить этот флажок на компьютере посетителя, которому нужно обратиться к беспроводной сети. Для посетителя можно создать временную учетную запись, которая обеспечивает только доступ к сети.

После этого нужно щелкнуть на кнопках OK во всех диалоговых окнах. Через несколько секунд рабочая станция запросит учетные данные. Если они введены правильно, то можно обратиться к сети. Если получить доступ не удается, следует проверить, получила ли рабочая станция IP-адрес с DHCP-сервера. Если получено известие о неудачной регистрации, проверьте наличие сообщений об источнике IAS в журнале System на сервере IAS. Они могут пригодиться для диагностики проблем RADIUS.

Дело сделано!

Итак, с помощью одной системы Windows 2003, узла доступа 802.1x, существующего домена AD и рабочих станций XP, Windows 2000, NT или Windows 98 построена надежно защищенная беспроводная сеть. PEAP позволяет применять существующие учетные записи пользователей AD для управления доступом к сети и отказаться от создания дополнительных учетных записей для каждого пользователя или развертывания обширной инфраструктуры PKI. Стандарт 802.1x устраняет свойственные WEP недостатки, проявляющиеся при работе с ключами шифрования. После начальной установки IAS и узла доступа нужно лишь активизировать механизм аутентификации 802.1x на клиентских рабочих станциях. После этого все сотрудники компании смогут пользоваться преимуществами беспроводных сетей, не беспокоясь об информационной защите.

Рэнди Франклин Смит — редактор Windows & .NET Magazine и президент компании Monterey Technology Group, которая занимается обучением и консалтингом в области защиты Windows NT. Связаться с ним можно по адресу: rsmith@montereytechgroup.com

Альтернатива WPA

Спецификация Wi-Fi Protected Access (WPA) устраняет слабые места стандарта 802.11. WPA — промежуточное решение, используемое поставщиками беспроводного оборудования до тех пор, пока не будет ратифицирован «старший брат» — 802.11i. И WPA, и 802.11i должны устранить недостатки управления ключами и аутентификации 802.11.

В 802.11 аутентификация беспроводными клиентами 802.1x необязательна, но WPA требует 802.1x. В WPA существует два типа аутентификаторов. Для большей безопасности аутентификатором должен быть сервер Remote Authentication Dial-In User Service (RADIUS) с протоколом Extensible Authentication Protocol (EAP). Но в малых сетях допускается использование в качестве аутентификатора локального беспроводного узла доступа. В этом случае беспроводной узел доступа использует секретную фразу, которую надо сохранить в каждом беспроводном узле доступа и клиентском компьютере. Работать с секретными фразами WPA проще, чем с заранее переданными (preshared) ключами WEP, так как каждый изготовитель работает с заранее переданными ключами WEP по-разному: некоторые требуют вводить ключ в шестнадцатеричном формате, другие как пароль и т. д. В результате бывает сложнее наладить взаимодействие беспроводных компонентов. WPA требует от изготовителей единого подхода к секретным фразам. Однако секретные фразы WPA могут стать причиной возникновения уязвимых мест, если не использовать разнообразные случайные символы и не установить длину фраз равной по крайней мере 20 символам.

В стандартах, существовавших до WPA (например, 802.11 с 802.1x), групповые (в частности, multicast — потоковый контент) и широковещательные пакеты не получали преимуществ от смены ключа шифрования после определенного числа пакетов. В WPA этот метод приносит ощутимую выгоду. Кроме того, менять ключи при передаче данных только одному получателю необязательно. В целях безопасности WPA требует регулярной смены ключей при широковещательной, групповой и индивидуальной передаче.

Чтобы решить другие проблемы, связанные с WEP-шифрованием 802.11, разработчики WPA заменили WEP протоколом TKIP (Temporal Key Integrity Protocol — целостность временных ключей) с более широкими возможностями управления ключами. Чтобы устранить недостатки алгоритма проверки целостности WEP и 802.11, в WPA был реализован новый метод под названием Michael, в котором старый 32-разрядный параметр проверки целостности (Integrity Check Value, ICV) заменен на 64-разрядный код целостности сообщения Message Integrity Code (MIC) и новый счетчик кадров для борьбы с атаками replay (взломщик записывает учетные данные и воспроизводит их, чтобы получить доступ). Еще одно важное новшество WPA — факультативная поддержка стандарта шифрования AES (Advanced Encryption Standard).

Большинству компаний не потребуется покупать новые аппаратные средства для перехода на WPA. Такие поставщики беспроводных узлов доступа, как D-Link Systems, Linksys и Cisco Systems, уже предлагают модернизированные встроенные программы для своих беспроводных узлов доступа. Потребители могут загрузить их из сети, а потом записать в память узла доступа. Чтобы упростить переход на WPA, WPA-совместимые беспроводные узлы доступа временно поддерживают смешанную среду из клиентов WPA и 802.11. Сетевые адаптеры Wi-Fi с обновленными драйверами поддерживают WPA. Пока со спецификацией WPA совместимы только две версии Windows — Windows Server 2003 и Windows XP, и потребителям приходится устанавливать пакет WPA Wireless Security Update. Чтобы получить более подробную информацию о WPA и загрузить WPA Wireless Security Update для XP, прочитайте статью Microsoft «Overview of the WPA Wireless Security Update in Windows XP» (http://support.microsoft.com/?kbid=815485).

Организация отказоустойчивой сети

Не так уж сложно организовать отказоустойчивую беспроводную сеть, пользователи которой смогут работать, несмотря на отказы компонентов и сбои питания. Настроив второй сервер IAS (Internet Authentication Service — служба аутентификации Internet), можно гарантировать, что беспроводные клиенты смогут установить соединение с сетью, даже если откажет основной сервер IAS. Установка второго сервера IAS сводится к установке IAS на втором сервере и копированию конфигурации с первого IAS-сервера на второй с помощью команды Netsh. Но чтобы обеспечить истинную избыточность в беспроводной сети, необходим второй узел доступа и по крайней мере два контроллера домена (DC), так как IAS выполняет аутентификацию, сравнивая учетные данные с данными, хранящимися в AD. Сетевому коммутатору понадобится резерв, и все узлы доступа, сетевые коммутаторы и серверы необходимо подключить к источникам бесперебойного питания. При наличии такого оборудования пользователи портативных компьютеров смогут продолжать работать и обращаться к сети по беспроводным каналам даже в случае отказа любого сетевого компонента и отключения питания.