В приемной стоит хорошо одетая женщина и беседует с секретарем руководителя компании. А представьте себе, что ее ноутбук оснащен программой анализа пакетов, которая позволяет перехватывать конфиденциальные документы и почтовые сообщения! Или другой вариант — молодой человек, просто ради развлечения, решил установить на своем ноутбуке фальшивый DHCP-сервер, который исправно назначает настольным клиентским компьютерам недействительные IP-адреса. Если администратор не принял необходимых мер безопасности, то, затратив всего несколько тысяч долларов на стандартные аппаратные средства и программы, взломщик может внести хаос в беспроводную сеть компании. А после того, как кто-то проник в сеть, единственное, что остается сделать, — это отключить беспроводной узел доступа (Access Point, AP) от сети питания и заняться ликвидацией последствий.

Установить беспроводной узел доступа может любой сотрудник, а не только служащие ИТ-подразделения. Начальник какого-нибудь отдела в крупной организации может без ведома специалистов приобрести беспроводной узел доступа и подключить его к сети, чтобы сотрудники отдела могли свободно перемещаться по офису со своими ноутбуками. Даже если неучтенный AP появился в другом здании, например в удаленном офисе, в сети компании образуется брешь. AP в любом случае создают угрозу безопасности (исключение составляет лишь устройство, упакованное в пластик и запечатанное в коробке). Однако, используя функции защиты AP в сочетании со службой Microsoft Routing and Remote Access Service (RRAS), можно снизить уровень риска.

Безопасность беспроводной связи без специального оборудования

В Internet можно найти множество статей, в которых разъясняется, как защитить беспроводную сеть, не используя иного оборудования, кроме предоставленного изготовителем. При работе с устройствами разных поставщиков требуются различные меры, но стоит упомянуть о нескольких типичных приемах. В первую очередь, необходимо применить протокол Wired Equivalent Privacy (WEP) и авторизованные списки управления доступом на уровне среды (MAC), если эти функции реализованы в аппаратных средствах.

WEP. Встроенные функции шифрования беспроводных сетей не обеспечивают надежной защиты. Какой бы алгоритм WEP ни применялся на предприятии (40- или 128-разрядный), взломщик может восстановить WEP-ключ для беспроводной сети. К сожалению, во многих сетях не используется даже WEP. Во время недавних испытаний в Вашингтоне мне потребовалось всего 20 мин, чтобы проверить беспроводные сети и отыскать более 40 узлов доступа (см. Экран 1). Лишь в немногих из этих сетей применялось шифрование. Большинство пользователей присваивают беспроводным сетям имена, поэтому взломщику еще проще определить владельца открытой сети. Я скрыл имена сетей на Экране 1, но обнаруженные мною имена знакомы подавляющему большинству граждан (нет, мой маршрут не проходил вблизи Белого дома). Если администратор не намерен использовать WEP, то, по крайней мере, не следует давать сети описательное имя.

|

| Экран 1. Список найденных беспроводных сетей. |

Несмотря на слабость WEP, этот метод можно задействовать в качестве отправной точки при организации системы безопасности сети, чтобы затруднить несанкционированный доступ. В некоторых новых версиях встроенного программного обеспечения, выпускаемых изготовителями беспроводного оборудования, внесены изменения в алгоритмы WEP. В результате разгадать ключ WEP становится сложнее (если вообще возможно). Поэтому следует обязательно обновить встроенные программы на всех устройствах.

Авторизованные списки MAC

В некоторые беспроводные AP можно встроить таблицы разрешенных MAC-адресов (уникальных идентификаторов беспроводных сетевых адаптеров). Если неавторизованный беспроводной адаптер пытается связаться с беспроводным AP, то AP отвергает обращение. Реализация этой дополнительной меры требует некоторых усилий, так как приходится вручную вводить данные каждой платы в MAC-таблицу. Но в результате у беспроводной сети появляется дополнительная линия обороны.

Безопасность

Главные изъяны беспроводных сетей обнаружены в процедурах аутентификации и шифрования. Как правило, беспроводные узлы доступа проводят лишь очень примитивную аутентификацию пользователя или вообще не выполняют ее. Если в сети не принято никаких мер защиты, то пользователь, который находится в зоне действия узла доступа, может подключиться к сети. WEP приносит некоторую пользу, но имеет множество недостатков. Возникает вопрос: какая сетевая технология позволяет аутентифицировать пользователей и шифровать данные таким образом, чтобы их не могло перехватить постороннее лицо? Ответ: VPN.

VPN позволяет обойти изъяны современных беспроводных сетей. Безусловно, при этом процедура подключения пользователей усложняется. Но если компания уже затратила время на организацию инфраструктуры VPN для доступа мобильных пользователей к корпоративной сети, то установка VPN с целью аутентификации беспроводных пользователей — довольно простая задача.

|

| Экран 2. Типичная организация беспроводной сети. |

Рассмотрим гипотетическую корпоративную сеть до и после применения VPN для защиты беспроводных соединений. На Экране 2 представлена схема типичной беспроводной сети, с беспроводным узлом доступа, скрытым за корпоративным брандмауэром. Даже если компания затратила десятки тысяч долларов на аппаратный брандмауэр, чтобы воспрепятствовать нежелательным соединениям с сетью, в доверенном (внутреннем) пространстве сети образуется зияющий пробел. Это все равно, что закрыть парадный подъезд бронированной дверью и оставить ветхую калитку у черного хода. Интересно, какую из дверей выберет взломщик?

|

| Экран 3. Защита беспроводного узла доступа. |

На Экране 3 показан безопасный метод организации беспроводного узла доступа (он расположен за VPN-сервером). Такое решение обеспечивает высокий уровень защиты беспроводной сети, не загружая чрезмерно ее пользователей. Чтобы повысить надежность защиты, можно попытаться разместить VPN-сервер перед брандмауэром, но, поскольку функционирование узлов доступа обычно зависит от его местоположения, данный прием применим не всегда.

Если в организации два или несколько узлов доступа, то я рекомендую подключить их к одному коммутатору и подсоединить к нему же VPN-сервер. После этого пользователям настольных компьютеров не придется организовывать на своих машинах несколько коммутируемых VPN-соединений. Их всегда будет аутентифицировать один VPN-сервер, независимо от привязки к конкретному AP.

Установка VPN-сервера

Какие аппаратные средства необходимы для успешной реализации проекта? Прежде всего, нужен сервер, который будет играть роль шлюза VPN и управлять доступом к доверенной сети. Эта машина не обязательно должна быть сверхмощным сервером. С такой ролью вполне может справиться даже высокоуровневый настольный ПК (в зависимости от числа обслуживаемых беспроводных пользователей). Однако я советую возложить столь важную функцию на сервер начального уровня.

В VPN-шлюзе необходимо установить два сетевых адаптера, один для ненадежной беспроводной сети, а другой — для внутренней сети. Администраторы, которым приходилось строить VPN для пользователей из Internet, знакомы с этим процессом. Следует подключить узел доступа — но не другие машины — непосредственно к интерфейсу потенциально опасной сети. Каждый, кто связывается с беспроводным AP, сможет обратиться лишь к интерфейсу сервера VPN, обращенному к непроверенной сети, и клиентским рабочим станциям, связанным с узлом доступа. VPN-сервер становится шлюзом к внутренней сети, который предоставляет или отказывает в праве доступа.

Для обмена данными с интерфейсом, обращенным к «ненадежной» сети, беспроводным пользователям необходимо получить соответствующий IP-адрес. Если беспроводной AP располагает функциями DHCP-сервера, то его можно настроить на выдачу таких IP-адресов всем связывающимся с ним пользователям. Я рекомендую именно этот подход. Если беспроводной узел доступа не имеет функций DHCP-сервера, то на VPN-сервере можно устанавливать службу DHCP, настроив ее на выдачу IP-адресов только через интерфейс, обращенный к непроверенной сети.

Например, непроверенная сеть занимает диапазон IP-адресов 172.16.30.0/24 (с маской 255.255.255.0), и беспроводной узел доступа свободно выдает IP-адрес в этом диапазоне любому запросившему его устройству. Предположим, что сетевой интерфейс VPN-сервера, обращенный к непроверенной сети, имеет IP-адрес 172.16.30.10.

Кроме того, предположим, что для внутренней сети предприятия используется диапазон IP-адресов 10.100.0.0/16 (с маской 255.255.0.0). Пусть IP-адреса сетевого сегмента, к которому принадлежит VPN-сервер, находятся в диапазоне 10.100.30.0/24, и доверенному (обращенному к внутренней сети) интерфейсу присвоен IP-адрес 10.100.30.10.

Если установить VPN-сервер между беспроводным узлом доступа и остальной частью сети, беспроводной пользователь сможет связаться с беспроводным AP, и этим его возможности, в общем, исчерпываются. Следующий шаг — настроить конфигурацию VPN-сервера так, чтобы он мог корректно аутентифицировать пользователей и предоставлять им доступ к внутренней сети.

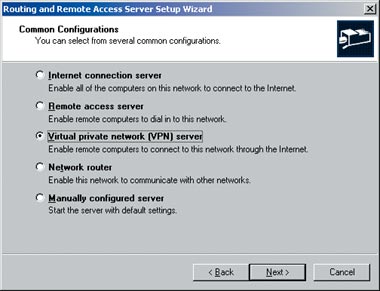

Чтобы приступить к установке VPN на сервере, следует выбрать из меню Start пункты Programs, Administrative Tools, Routing and Remote Access. Когда на экране появится оснастка Routing and Remote Access консоли управления Microsoft Management Console (MMC), следует щелкнуть правой кнопкой мыши на имени сервера в левой панели и выбрать пункт Configure and Enable Routing and Remote Access — будет запущен мастер Routing and Remote Access Server Setup Wizard.

|

| Экран 4. Создание VPN-сервера. |

Разработчики Microsoft упростили установку VPN-сервера (по сравнению с процедурой Windows NT 4.0), поэтому пройти по экранам мастера довольно просто. Я представлю описание каждого экрана, начиная с Common Configurations (см. Экран 4). Сначала следует выбрать режим установки VPN-сервера, отметив пункт Virtual private network (VPN) server. По щелчку на кнопке Next мастер переходит к экрану Remote Client Protocols screen (см. Экран 5). Назначение этого экрана не совсем очевидно. Мастер приводит список протоколов и просит подтвердить, что на сервере установлены все протоколы, необходимые для обслуживания клиентов. Если выбран вариант No, I need to add protocols, то мастер не позволяет изменить сетевые параметры. Он просто прекращает работу. На этом экране нельзя отменить и выбор протоколов — например, чтобы блокировать IPX в VPN. Поэтому, если на машине установлены нужные протоколы, следует выбрать пункт Yes, all of the available protocols are on this list и щелкнуть на кнопке Next.

|

| Экран 5. Экран Remote Client Protocol. |

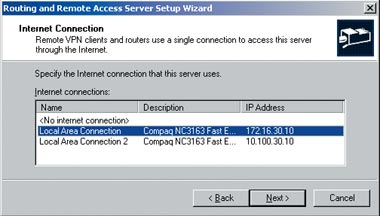

Как правило, при организации виртуальных частных сетей Internet играет роль беспроводного соединения. Поэтому на следующем экране, Internet Connection (см. Экран 6), мастер спрашивает, какой сетевой адаптер связан с Internet. В данном случае Internet следует считать синонимом беспроводного соединения и выбрать соответствующий сетевой интерфейс. В моем примере я выбрал интерфейс с IP-адресом 172.16.30.10. Этот адрес был назначен соединению с непроверенной (беспроводной) сетью. Затем следует щелкнуть на кнопке Next.

|

| Экран 6. Выбор сетевого интерфейса. |

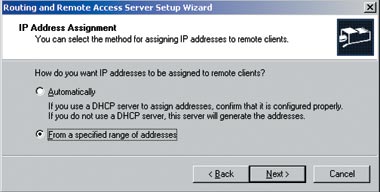

Чтобы беспроводные пользователи могли обмениваться данными во внутренней сети, необходимо в ней назначить им IP-адрес. Некоторые администраторы используют для этой цели свой основной DHCP-сервер — с агентом ретрансляции DHCP или без него, — но я предпочитаю, чтобы адреса назначал VPN-сервер. При таком подходе упрощается диагностика в случае возникновения неполадок.

|

| Экран 7. Назначение IP-адреса. |

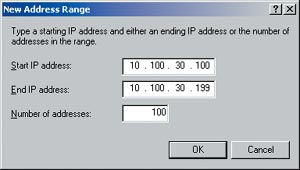

Чтобы VPN-шлюз назначал внутренние IP-адреса беспроводным пользователям, нужно выбрать пункт From a specified range of addresses на экране IP Address Assignment (см. Экран 7), а затем щелкнуть на кнопке Next. Вслед за этим мастер переходит к экрану, на котором можно определить диапазон адресов, распределяемых VPN-сервером. Нажав New, можно вызвать диалоговое окно для ввода нужного диапазона IP-адресов (см. Экран 8). По щелчку на кнопке Next появляется последний экран, на котором мастер спрашивает, следует ли использовать сервер Remote Authentication Dial-In User Service (RADIUS) для аутентификации. Если администратор намерен проводить аутентификацию с использованием Active Directory (AD) или унаследованной базы безопасности домена NT, то следует ответить No, I don?t want to set this server up to do RADIUS now, а затем щелкнуть на кнопке Next. На этом процедура установки VPN-сервера завершается.

|

| Экран 8. Определение набора адресов. |

Установка клиента VPN

Чтобы протестировать новый VPN-сервер, можно установить беспроводную рабочую станцию или ноутбук и исследовать каждый компонент сети — от беспроводного узла доступа до VPN-сервера на «ненадежной» стороне и доверенной сети организации.

Загружая тестовую систему с подключенным сетевым адаптером, следует связаться с AP. Чтобы выяснить, с каким узлом доступа установлена связь, можно проверить драйверы, предоставленные изготовителем беспроводных устройств. Пользователи Windows XP могут получить сведения о беспроводном AP от операционной системы. Следует убедиться, что тестовая рабочая станция получает непроверенный адрес TCP/IP от DHCP-службы узла доступа (если система настроена таким образом) или от VPN-сервера (если установлен DHCP).

Если тестовая рабочая станция успешно получила IP-адрес, то можно провести тестирование интерфейса VPN-сервера, обращенного к «ненадежной» сети, запустив из командной строки команду Ping. Таким образом, можно убедиться в исправности беспроводного соединения между рабочей станцией и интерфейсом VPN, обращенным к непроверенной сети, через беспроводной узел доступа. Если будет получен ответ, значит, все компоненты в исправности. Если ответный сигнал получить не удается, то, прежде чем продолжать работу, следует отыскать и устранить неполадку.

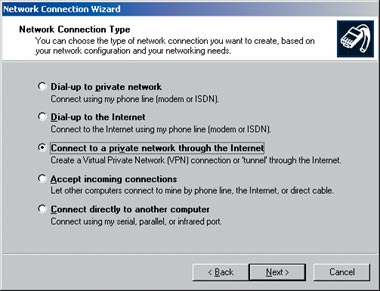

Теперь пришло время установить VPN-соединение с внутренней сетью. Из меню Start настольного компьютера XP или Windows 2000 следует выбрать пункты Settings, Network and Dial-up Connections, затем дважды щелкнуть на Add New Connection. В результате будет запущен мастер Network Connection Wizard; он просит ввести информацию о соединении, которое требуется установить. На экране Network Connection Type (см. Экран 9) нужно указать соединение VPN, выбрав пункт Connect to a private network through the Internet, а затем щелкнуть на кнопке Next.

|

| Экран 9. Указание на соединение через VPN. |

На следующем экране мастер запрашивает имя DNS или IP-адрес VPN-сервера, с которым требуется установить соединение. Вряд ли следует сообщать имя DNS беспроводному пользователю, который еще не был должным образом аутентифицирован, поэтому лучше задействовать IP-адрес интерфейса VPN-сервера, обращенного к «ненадежной» сети, — в данном примере 172.16.30.10 — и щелкнуть на кнопке Next.

Последние два экрана мастера довольно просты. На них требуется ответить на вопросы, следует ли сделать соединение доступным только для себя или для всех пользователей и нужно ли разделить соединение с другими пользователями. Ответы, конечно, зависят от конкретных обстоятельств.

Следующий этап — самый интересный. Нужно установить соединение DUN и ввести соответствующие имя пользователя и пароль в окне регистрации. VPN-сервер должен убедиться, что учетной записи пользователя предоставлено право коммутируемого доступа. Система строит VPN-туннель, который, в свою очередь, проверяет личность пользователя по базе данных AD или базе данных локальных учетных записей. После того как процедура аутентификации завершится, VPN-сервер назначает тестовой рабочей станции доверенный (внутренний) IP-адрес и начинает направлять трафик во внутреннюю сеть. Маршрутизацию можно проверить, запустив на тестовой рабочей станции утилиту Ipconfig и проверив назначенные IP-адреса. Утилита покажет один внешний («ненадежный») и один внутренний (доверенный) адрес.

Итак, мы получили полнофункциональную, защищенную беспроводную сеть VPN, которую можно предоставить конечным пользователям.

Мобильные приключения

А что происходит с владельцами ноутбуков, которые перемещаются по офису от одного узла доступа к другому? Поскольку каждый AP выделяет конкретный диапазон внешних («ненадежных») адресов, «ненадежный» IP-адрес пользователя, сменившего узел доступа, также изменится. RRAS пытается организовать защищенный VPN-туннель для связи с устройством пользователя, и компьютер с внезапно изменившимся IP-адресом будет мешать этой процедуре. Поэтому VPN-туннель будет нарушен. Однако если выбрать режим Redial if line is dropped при определении профиля клиента VPN, то можно быть уверенным, что Windows попытается восстановить разорванное соединение.

Надо заметить, что беспроводные сети требуют серьезного подхода. Их несложно организовать, поэтому возникает соблазн просто подключить устройства и заняться другими делами. Однако никогда не следует оставлять беспроводной узел доступа в стандартной конфигурации. С таким же успехом можно вывести из окна офиса на улицу несколько кабелей Ethernet. Фактически, сеть оказывается открытой для любого владельца компьютера с беспроводным сетевым адаптером, находящегося в радиусе нескольких десятков метров.

Можно ли быть уверенным в безопасности информации, если беспроводная сеть организована в соответствии с рекомендациями данной статьи? Я беседовал со специалистами из организаций, которые придают очень большое значение безопасности (у дверей в эти учреждения стоят вооруженные и хорошо обученные охранники), и выяснил, что для защиты своих беспроводных сетей они используют VPN. Безусловно, каждый случай уникален, но доверие к VPN со стороны таких компаний — достаточно убедительное свидетельство его надежности.

Дуглас Тумбс — редактор Windows & .NET Magazine, имеет сертификаты NetArchitect Consulting, MCSE, Compaq ASE и Novell CNA. С ним можно связаться по адресу: doug@netarchitect.com.