Новая функция Windows Vista в связке с аппаратной поддержкой

Каждый день приносит новые и новые сообщения о случаях кражи ноутбуков. Сегодня сложно найти организацию, в которой бы не задумывались о необходимости внедрения строгих правил для защиты информации на жестких дисках ноутбуков.

В среднем организации теряют в год 1-2% ноутбуков. Во многих случаях стоимость потери самих устройств для организации существенно ниже стоимости утраченной информации. А изъяв жесткий диск из ноутбука и подключив его к другому компьютеру для считывания, легко получить доступ к незащищенной информации. Что же делать? Единственным выходом из сложившейся ситуации является шифрование всего жесткого диска целиком.

Для этого существует масса программных и программно-аппаратных решений. Однако теперь одно из таких средств, осуществляющее шифрование всего диска, будет поставляться вместе с новой операционной системой компании Microsoft — Windows Vista. Данная функция включена в состав двух наиболее дорогостоящих и многофункциональных версий операционной системы, Vista Enterprise и Vista Ultimate. Они предназначены для той категории пользователей, которая больше всего страдает от краж и потерь хранящейся на ноутбуках информации.

Совместно с аппаратно реализуемой микросхемой TPM (Trusted Platform Module), которая устанавливается на материнской плате, функция BitLocker осуществляет шифрование всего жесткого диска компьютера. При этом используется классическая модель двухфакторной аутентификации (пароль, хранящийся в ТРМ, и PIN-код для доступа к микросхеме). Такая схема достаточно устойчива к взлому, хотя, несомненно, возможны атаки на PIN-код путем простого перебора (метод «грубой силы», brute force).

Хотя ТРМ поддерживает много различных функций защиты, BitLocker использует только некоторые из них.

Защита файлов с помощью BitLocker

Включение шифрования диска BitLocker поможет защитить все файлы, хранящиеся на диске, на котором установлена система Windows.

Следует понимать, что в отличие от EFS (Encrypted File System), позволяющей шифровать отдельные файлы, BitLocker шифрует весь системный раздел целиком, в том числе и системные файлы Windows Vista, которые необходимы для загрузки компьютера и регистрации в системе. BitLocker может защищать только файлы, хранящиеся на диске, на котором установлена Windows. Хранящиеся на других дисках файлы можно защитить с помощью EFS.

BitLocker автоматически зашифровывает все файлы, добавляемые в защищенный раздел. Естественно, файлы будут защищены только при хранении в защищенном разделе. При копировании на другой носитель они будут расшифрованы.

В том случае если при загрузке компьютера BitLocker обнаружит угрозу безопасности (ошибки диска, изменения BIOS, изменения файлов загрузки), раздел будет заблокирован и для его разблокирования потребуется пароль восстановления BitLocker. Не забудьте создать этот пароль при первом запуске BitLocker.

Стоит упомянуть о том, что шифрование BitLocker можно в любой момент отключить, на время или насовсем, т.е. расшифровать содержимое диска.

Что такое модуль ТРМ?

TPM (Trusted Platform Module) — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования. Модуль ТРМ, как правило, устанавливается на материнской плате настольного или мобильного компьютера и связан с остальными компонентами посредством системной шины.

Компьютеры, оборудованные модулем ТРМ, могут создавать криптографические ключи и зашифровывать их таким образом, что они могут быть расшифрованы только с помощью модуля ТРМ. Данный процесс, часто называемый «сокрытием» ключа (wrapping key) или «привязкой» ключа (binding key), помогает защитить ключ от раскрытия. В каждом модуле TPM есть главный скрытый ключ, называемый ключом корневого хранилища Storage Root Key (SRK), который хранится в самом модуле TPM. Закрытая часть ключа, созданная в TPM, никогда не станет доступна любому другому компоненту системы, программному обеспечению, процессу или пользователю.

Кроме того, имеется возможность создавать ключи не только зашифрованными, но и привязанными к определенной системной конфигурации. Такой тип ключа может быть расшифрован только на компьютере с соответствующей конфигурацией. Таким образом, в сочетании с BitLocker Drive Encryption можно обеспечить надежную защиту данных.

При этом, поскольку для работы ТРМ используется встроенное программное обеспечение и логические микросхемы, его работа не зависит от операционной системы, что обеспечивает защиту от ее возможных неисправностей.

Принцип действия BitLocker Drive Encryption основан на механизме шифрования с использованием алгоритма Advanced Encryption Standard (AES) с 256-разрядным ключом.

Данное программное обеспечение может использоваться с микросхемой ТРМ версии 1,2 или выше. Вместе с тем его можно применять и на компьютерах, не оснащенных ТРМ, однако для доступа к системе необходимо задействовать накопители USB или пароль восстановления. Но в таком случае степень защищенности будет зависеть прежде всего от правильных действий самого пользователя. В данной статье мы рассмотрим применение BitLocker Drive Encryption с микросхемой ТРМ. Использование BitLocker Drive Encryption на компьютерах без установленной микросхемы ТРМ рассмотрено в статье «BitLocker Drive Encryption», опубликованной в журнале Windows IT Pro/RE № 2 за 2007 г.

Подготовка

Для установки BitLocker необходимо разметить жесткий диск согласно предложенным требованиям, а именно:

-

Создать новый первичный раздел объемом 1,5 Гбайт.

-

Сделать этот раздел активным.

-

Создать другой первичный раздел на оставшемся месте на жестком диске.

-

Отформатировать оба раздела, используя NTFS.

-

Установить Windows Vista на больший из разделов.

Чтобы выполнить все эти шаги, для начала следует запустить компьютер, используя установочный DVD с файлами Windows Vista. На экране установки нужно выбрать язык и нажать System Recovery Options. В окне System Recovery Options следует убедиться, что флажок для отметки операционной системы не выбран. Для этого требуется выбрать пустую область в списке операционных систем и нажать Next. Далее необходимо запустить командную строку и использовать утилиту diskpart для создания раздела. Для этого в командной строке надо набрать diskpart, выбрать disk 0 (select disk0) и ввести команду clean для удаления существующих разделов на диске. Затем указываем следующие настройки:

-

create partition primary size=1500. Создаем первый раздел на диске и назначаем его первичным;

-

assign letter=D. Присваиваем данному разделу букву D;

-

active. Делаем данный раздел активным;

-

create partition primary size=… Создаем второй раздел на диске и назначаем его первичным. Размер диска устанавливаем максимально возможный;

-

assign letter=C. Назначаем данному разделу букву C;

-

list volume. Проверяем все разделы на диске.

После этого набираем Exit для выхода из утилиты diskpart и выполняем форматирование разделов С: и D:

-

format c: /y /q /fs:NTFS;

-

format d: /y /q /fs:NTFS.

Теперь в окне System Recovery Options следует нажать Alt+F4 для возврата в главное окно программы установки, и остается только установить Windows Vista на больший из разделов.

После выполнения установки Windows Vista этап подготовки к запуску функции шифрования не закончен, мы подошли только к середине этой процедуры.

Установка BitLocker

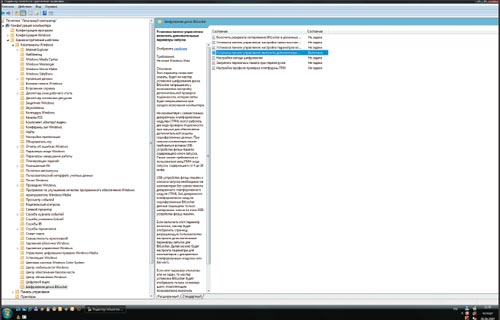

Для установки BitLocker на компьютер, оборудованный ТРМ с версией 1.2 и выше, необходимо выполнить некоторые дополнительные действия с помощью групповых политик:

-

Нажать кнопку Start и набрать gpedit.msc в строке Start Search, а затем нажать Enter.

-

В Group Policy Object Editor указать Local Computer Policy-Administrative Templates-Windows Components-BitLocker Drive Encryption (см. экран 1).

-

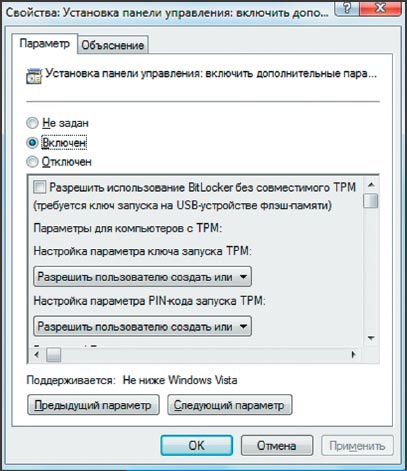

Дважды щелкнуть на Control Panel Setup: Enable Advanced Startup Options.

-

Выбрать режим Enabled (см. экран 2).

-

Закрыть Group Policy Object Editor. Чтобы изменения в групповой политике вступили в силу, нужно нажать Start и ввести gpupdate.exe /force в строке Start Search. Теперь следует подождать завершения процесса применения групповых политик (см. экран 3).

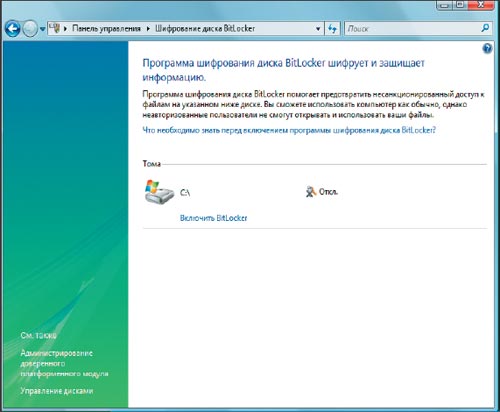

Далее необходимо войти в панель управления, «Шифрование диска с помощью BitLocker», и выбрать «Включить BitLocker».

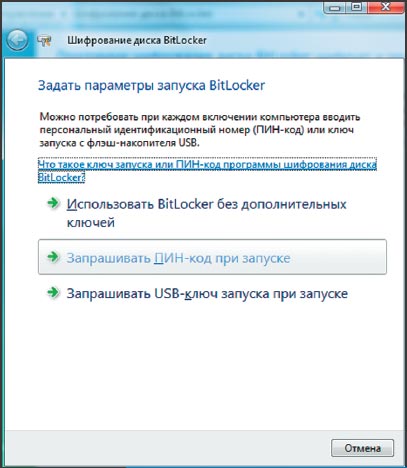

После этого появится окно, изображенное на экране 4.

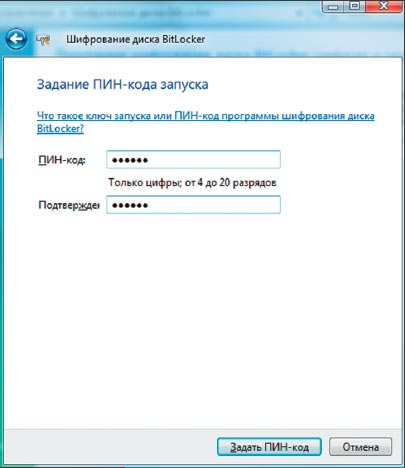

Если вы хотите задействовать BitLocker и ТРМ с использованием PIN-кода, выберите вариант «Запрашивать PIN-код при запуске».

После этого от вас потребуется задать PIN-код (экран 5). Длина PIN-кода от 4 до 20 разрядов, причем можно использовать только цифры.

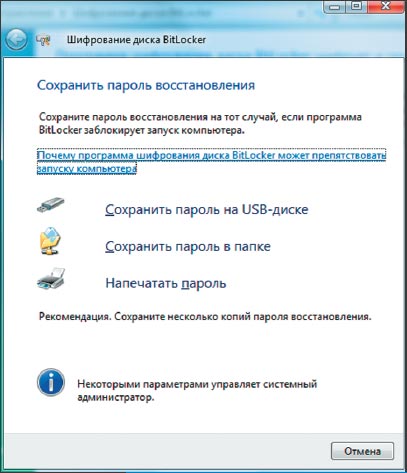

После задания PIN-кода потребуется создать резервный пароль восстановления (экран 6).

Рекомендуется создать пароль восстановления и хранить его в безопасном месте, так как безопасность вашего компьютера будет целиком зависеть от места хранения пароля восстановления. Microsoft рекомендует иметь несколько копий пароля восстановления. Однако при этом необходимо понимать, что в таком случае вам придется гарантировать сохранность всех резервных копий пароля восстановления.

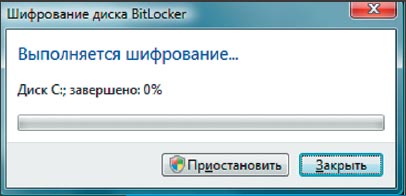

После этого необходимо запустить сам процесс шифрования тома (Экран 7).

До начала шифрования необходимо убедиться, что BitLocker сможет корректно прочесть ключи восстановления и шифрования. Для этого нужно вставить USB-устройство с паролем восстановления и выполнить перезагрузку компьютера.

Для ввода PIN-кода следует пользоваться клавишами F1-F10, где цифрам от 1 до 9 будут соответствовать клавиши F1-F9, а цифре 0 — F10.

Если проверка прошла нормально, появится строка состояния Encryption in Progress. После окончания этой процедуры диск будет зашифрован (Экран 8).

Восстановление доступа к зашифрованным данным

Восстановление доступа к зашифрованным данным может потребоваться в следующих случаях:

-

произошла ошибка чтения ТРМ;

-

загрузочная запись модифицирована, соответственно ТРМ не разрешает продолжить загрузку; отсутствует доступ к зашифрованным данным;

-

содержимое ТРМ стерто и компьютер выключен.

Если операционная система заблокирована, процесс восстановления доступа весьма прост, потому что операционная система уже запущена. Можно восстановить пароль либо записав его с другого носителя, на котором он был предварительно сохранен, на USB-диск, либо используя функциональные клавиши F1-F10, где F1-F9 соответствуют цифрам 1-9, а F10 — 0.

Восстановление доступа к данным, зашифрованным с помощью BitLocker Drive Encryption, осуществляется следующим образом:

-

Включить компьютер.

-

Если система заблокирована, появится окно BitLocker Drive Encryption Recovery Console. Пользователю будет предложено вставить USB-диск, содержащий пароль восстановления.

-

Если имеется USB-диск, содержащий пароль восстановления, нужно вставить его и нажать Esc. Компьютер будет перезагружен автоматически и вводить пароль восстановления вручную не потребуется.

-

Если USB-диска с паролем восстановления нет, следует нажать Enter. Система предложит ввести пароль восстановления вручную.

-

Если вы знаете пароль восстановления, нужно ввести его вручную и нажать Enter.

-

Если вы не знаете пароля восстановления, следует нажать Enter дважды и выключить компьютер.

-

Если пароль восстановления сохранен в файле, который находится в папке на другом компьютере или на сменном носителе, можно использовать другой компьютер для прочтения файла, содержащего пароль.

-

Для того чтобы узнать имя файла, содержащего пароль, следует записать идентификатор пароля, который будет выведен на монитор заблокированного компьютера. Этот идентификатор и будет именем файла, содержащего ключ восстановления.

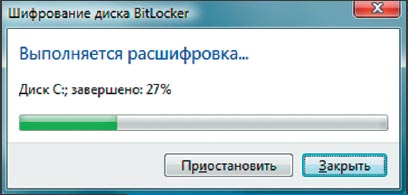

Отключение BitLocker

Данная процедура одинакова как для компьютеров, оборудованных ТРМ, так и для компьютеров без ТРМ. При выключении BitLocker можно временно отключить BitLocker или расшифровать весь диск. Отключение BitLocker позволяет заменить ТРМ или провести обновление операционной системы. Если же администратор решит расшифровать весь диск, то для повторного шифрования необходимо будет сгенерировать новые ключи и повторить процесс шифрования целиком.

Для отключения BitLocker нужно выполнить следующие действия:

-

Выбрать в меню StartControl PanelSecurityBitLocker Drive Encryption.

-

На странице BitLocker Drive Encryption найти том, на котором требуется отключить BitLocker Drive Encryption, и выбрать Turn Off BitLocker Drive Encryption.

-

В диалоговом окне What level of decryption do you want выбрать Disable BitLocker Drive Encryption или Decrypt the volume.

По окончании этой процедуры будет отключена функция BitLocker Drive Encryption и расшифрован весь том.

Использование BitLocker

Как показало наше небольшое исследование, процедура использования BitLocker проста, однако само применение порождает много вопросов, начиная от стандартных, вроде «а если эту процедуру возьмут на вооружение преступники, ведь тогда служители правопорядка не смогут прочесть содержимое их жестких дисков?» и заканчивая более серьезными, которые касаются способов хранения ключей шифрования.

Об этом хотелось бы рассказать чуть подробнее.

Хранение ключей с использованием ТРМ. Если с хранением ключей шифрования посредством ТРМ и PIN-кода все ясно (фактически мы имеем двухфакторную аутентификацию), то в случае хранения ключей в ТРМ без PIN-кода возникает вопрос. Мы загружаем систему, которая ничего у нас не спрашивает, т.е. в случае попадания компьютера в руки злоумышленника он сможет воспользоваться им практически так же, как если бы он вообще не был зашифрован. Единственное, от чего при таком варианте хранения ключей защищает шифрование, так это от несанкционированного прочтения данных в случае сдачи в ремонт жесткого диска (без самого компьютера) и от компрометации информации в случае кражи жесткого диска (без самого компьютера). Понятно, что безопасным такой режим назвать достаточно сложно.

Хранение ключей на USB-диске. В данном случае мы имеем USB-диск, отчуждаемый от владельца, а так как он нужен лишь на момент запуска системы, то на пользователя ложится еще больше обязанностей по хранению самого устройства. В случае если пользователь в ходе описанной выше процедуры сохранил предложенный пароль на USB-диск, мы имеем на диске два файла. Один скрытый, с расширением BEK, а второй — текстовый файл. Пример содержимого такого текстового файла представлен на экране 9.

К сожалению, большинство пользователей не думают о том, что данный текстовый файл необходимо просто удалить с USB-диска, предварительно его распечатав. Если этого не сделать, может случиться, что пользователь оставит USB-диск в компьютере и в какой-то момент покинет свое рабочее место. Пароль восстановления в текстовом файле станет доступен посторонним.

Правильное применение

Безусловно, BitLocker полезен и необходим. Однако, на мой взгляд, с точки зрения защищенности самым практичным является вариант его применения на компьютерах, оборудованных микросхемой ТРМ версии не ниже 1.2 в сочетании с PIN-кодом.

Примечание. Автор благодарит компанию K-Trade, предоставившую для написания статьи ноутбук.

Владимир Безмалый (Vladimir_Bezmaly@ec.bms-consulting.com) — инструктор по информационной безопасности учебного центра «Академия БМС Консалтинг», MVP по Windows Security