В предыдущих номерах нашего журнала уже были описаны основные методы защиты информации: шифрование (cм. «Мир ПК», №2/02, c. 70) и электронная цифровая подпись (№3/02, с. 78). Сегодня предлагаем вам ознакомиться со способами их применения.

Понятно, что информацию защищают вовсе не алгоритмы шифрования и электронной цифровой подписи (ЭЦП), а системы, в которых эти алгоритмы реализованы. Их можно условно разделить на системы автоматической защиты информации и системы защиты информации прикладного уровня.

Системы для внимательных и неленивых

Предположим, вы регулярно работаете с важными документами, которые нежелательно хранить на компьютере в открытом виде (скажем, в момент вашего отсутствия может подойти некто и их прочесть и даже переписать). В целях безопасности можно использовать программу, с помощью которой вы зашифровываете файл перед уходом и расшифровываете при необходимости.

Аналогичная ситуация и с ЭЦП: допустим, вы хотите подписать файл и вложить его в письмо. Легко! Даете команду программе, она эту подпись вычисляет и записывает в файл, а адресат при получении проверяет ее подлинность. Естественно, можно использовать шифрование и ЭЦП в комплексе — все зависит только от вашего желания.

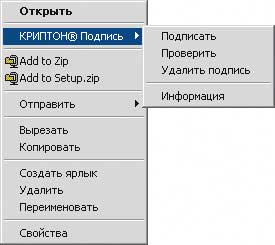

Поскольку такие системы предусматривают выбор защищаемых объектов вручную, их интерфейс должен предоставлять возможность «бродить» по файловой системе, чтобы найти нужные. Оптимальным вариантом является встроенность программы непосредственно в Windows Explorer, как, например, WinZip в контекстное меню (см. рисунок).

|

| Пример встраивания интерфейса программы электронной подписи в контекстное меню Windows Explorer |

Вы выбираете в обычном и донельзя знакомом окне файл, жмете правую кнопку мыши и подписываете его с помощью новой команды. По-моему, очень удобно: все под рукой и не нужно вызывать какие-то лишние программы. А еще лучше — встроенные прямо в офисные приложения средства защиты: устанавливаете программу электронной подписи, и в Word появляется дополнительная панель с кнопками «Подписать», «Проверить подпись» и т. д.

Для того чтобы избавить пользователей от необходимости ежедневного шифрования и расшифровывания файлов, разработчики стали эти операции автоматизировать. Но лично я предпочитаю именно «ручные» системы, главное достоинство которых — гибкость: они выполняют только заданные вами действия.

«Прозрачные» системы защиты

Однако использование «ручных» средств устраивает далеко не всех. Кроме того, многократно повторямые операции существенно повышают риск ошибки, и результатом может явиться, например, появление важного документа в открытом виде. Намного безопаснее системы автоматического («прозрачного») шифрования информации, которые эффективно защищают ее в соответствии с первоначальными настройками без вашего последующего участия. Для того-то и придуман компьютер, чтобы перекладывать на него рутинную работу, — лень по-прежнему служит двигателем прогресса. Не верьте тому, кто утверждает, что ПК создали для сложных математических расчетов, — это только полезный побочный эффект .

Существующие автоматические системы защиты можно условно разделить на те, которые защищают сетевой обмен данными, и системы «прозрачного» шифрования данных на компьютере пользователя.

Виртуальные частные сети

Технология VPN (Virtual Private Network — виртуальная частная сеть) — не единственный способ защиты сетей и передаваемых по ним данных. Но я считаю, что она достаточно эффективна, и ее повсеместное внедрение — это не только дань моде, весьма благосклонной к VPN в последние пару лет.

|

| Схема VPN |

Суть VPN состоит в следующем:

- На все компьютеры, имеющие выход в Интернет, устанавливается средство, реализующее VPN (VPN-агент). Не должно остаться ни одного незащищенного!

- VPN-агенты автоматически шифруют всю исходящую информацию (и соответственно расшифровывают всю входящую). Они также следят за ее целостностью с помощью ЭЦП или имитоприставок (криптографическая контрольная сумма, рассчитанная с использованием ключа шифрования).

Поскольку информация, циркулирующая в Интернете, представляет собой множество пакетов протокола IP, VPN-агенты работают именно с ними.

Перед отправкой IP-пакета VPN-агент действует следующим образом:

- Из нескольких поддерживаемых им алгоритмов шифрования и ЭЦП по IP-адресу получателя выбирает нужный для защиты данного пакета, а также ключи. Если же в его настройках такого получателя нет, то информация не отправляется.

- Определяет и добавляет в пакет ЭЦП отправителя или имитоприставку.

- Шифрует пакет (целиком, включая заголовок).

- Проводит инкапсуляцию, т. е. формирует новый заголовок, где указывается адрес вовсе не получателя, а его VPN-агента. Эта полезная дополнительная функция позволяет представить обмен между двумя сетями как обмен всего-навсего между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для темных целей злоумышленника информация, например внутренние IP-адреса, ему уже недоступна.

При получении IP-пакета выполняются обратные действия:

- Заголовок содержит сведения о VPN-агенте отправителя. Если таковой не входит в список разрешенных в настройках, то информация просто отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком.

- Согласно настройкам выбираются алгоритмы шифрования и ЭЦП, а также необходимые криптографические ключи.

- Пакет расшифровывается, затем проверяется его целостность. Если ЭЦП неверна, то он выбрасывается.

- И наконец, пакет в его исходном виде отправляется настоящему адресату по внутренней сети.

Все операции выполняются автоматически. Сложной в технологии VPN является только настройка VPN-агентов, которая, впрочем, вполне по силам опытному пользователю.

VPN-агент может находиться непосредственно на защищаемом ПК, что полезно для мобильных пользователей, подключающихся к Интернету где попало. В этом случае он обезопасит обмен данными только того компьютера, на котором установлен.

Возможно совмещение VPN-агента с маршрутизатором (в этом случае его называют криптографическим) IP-пакетов. Кстати, ведущие мировые производители в последнее время выпускают маршрутизаторы со встроенной поддержкой VPN, например Express VPN от Intel, который шифрует все проходящие пакеты по алгоритму Triple DES.

Как видно из описания, VPN-агенты создают каналы между защищаемыми сетями, которые обычно называют «туннелями». И действительно, они «прорыты» через Интернет от одной сети к другой; циркулирующая внутри информация спрятана от чужих глаз.

|

| Туннелирование и фильтрация |

Кроме того, все пакеты «фильтруются» в соответствии с настройками. Таким образом, все действия VPN-агентов можно свести к двум механизмам: созданию туннелей и фильтрации проходящих пакетов.

Совокупность правил создания туннелей, которая называется «политикой безопасности», записывается в настройках VPN-агентов. IP-пакеты направляются в тот или иной туннель или отбрасываются после того, как будут проверены:

- IP-адрес источника (для исходящего пакета - адрес конкретного компьютера защищаемой сети);

- IP-адрес назначения;

- протокол более высокого уровня, которому принадлежит данный пакет (например, TCP или UDP);

- номер порта, с которого или на который отправлена информация (например, 1080).

Когда VPN бессилен

Увы, но при практическом применении средства VPN не всемогущи.

Серьезная проблема — атаки изнутри (т. е. когда злоумышленник завелся в одной из защищаемых сетей). По статистике около 75% финансовых потерь наносится в результате подобных агрессий.

Отказ в обслуживании (DoS- или DDoS-атаки) также является существенным препятствием для VPN-агентов.

Системы для слишком занятых

Чтобы установить и настроить систему автоматической защиты данных на компьютере, придется один раз потратить некоторое время (кстати, обычно это достаточно просто — не сравнить с весьма сложной настройкой VPN-агентов). Зато потом вы и не заметите, что ваши объекты шифруются «на лету» (правда, необходимо один раз — при входе в Windows — предъявить системе ключи).

Это происходит следующим образом.

- хранения всей зашифрованной информации создается специальный файл-контейнер. Системой защиты генерируется ключ, который пользователь должен хранить при себе.

- Если при входе нужный ключ не предъявлен, то контейнер остается просто файлом, ничем не выделяющимся среди прочих.

- Если же предъявлен ключ и введен правильный пароль, контейнер подключается к системе и выглядит как новый логический диск (предположим, диск F), до этого отсутствовавший. Все, что затем с него считывается (например, документ, который следует отредактировать), автоматически расшифровывается; все, что записывается, - автоматически шифруется. Единственное условие - хранение важных документов именно на диске F. Это является гарантией безопасности.

Согласитесь, что такие средства очень удобны, а для малоопытных пользователей (среди них могут быть и работающие с важной информацией, например бухгалтеры или руководители) - это просто идеальный выход. Системный администратор произведет установку, настройку и вручит ключи - а дальше все легче легкого. Эти системы напоминают NTFS, которую также следует один раз настроить для автоматического разделения доступа к файлам. отличие в том, что NTFS их не шифрует.

Кстати, контейнеров может быть несколько, причем каждый из них будет защищен собственным ключом. Это важно при работе с информацией разного уровня секретности или при эксплуатации одного компьютера несколькими пользователями (если это еще актуально).

Шифрование происходит на случайном ключе (его называют «дисковым»), который, в свою очередь, шифруется на ключе, предъявляемом для открытия контейнера, и пароле.

Использование промежуточного ключа позволяет мобильно реагировать на ситуацию. Для того чтобы быстро перешифровать весь контейнер в случае, например, компрометации пароля, достаточно перешифровать только дисковый ключ.

|

| Использование дискового ключа для шифрования в контейнере |

В средства «прозрачного» шифрования входят различные дополнительные утилиты, полезные опытным пользователям. Они осуществляют следующие функции:

- гарантированную очистку свободного пространства диска. Ведь при удалении объектов средствами Windows исчезает только запись о файле, но сама информация не стирается и доступна для восстановления, что совершенно недопустимо с точки зрения безопасности;

- очистку файла подкачки (swap-файла). В нем Windows хранит разные динамические данные, в которые легко может попасть документ с секретного диска. Грамотному злоумышленнику не составит труда его оттуда извлечь, что также непозволительно;

- автоматическую охрану контейнера. Это защищает его от случайного удаления и соответственно от потери важной информации.

- экстренное отключение всех контейнеров. Все их содержимое станет недоступным, достаточно только нажать на специальную кнопку (при появлении в вашем кабинете нежелательных лиц).

Что любопытно — некоторые системы позволяют замаскировать контейнер: его можно как-нибудь необычно назвать, скажем, erotica.bmp, и при просмотре такого файла в графическом редакторе вы действительно увидите интересную картинку. Следовательно, у злоумышленника вряд ли возникнет подозрение, что там содержится что-то важное.

А последний писк моды — системы с функцией «вход под принуждением». Представьте, что у вас есть сверхсекретные документы, хранимые в контейнере. Сюда же, но с другим паролем, вы записываете якобы секретную информацию, для защиты которой будто бы и предназначен этот контейнер. И если вдруг появляется ваш закадычный враг (уверенный, что от него прячут много интересного) с утюгом наизготовку L, вы просто вводите другой пароль. Все довольны.

* * *

В настоящее время предлагается великое множество разнообразных систем защиты информации. Их основное предназначение — закрыть все возможные пути для злоумышленника. Главное — не забывать о том, что одна оставленная лазейка сделает бесполезными все средства защиты, которые вы установили.

Об АВТОРЕ

Сергей Петрович Панасенко — начальник отдела разработки программного обеспечения фирмы «АНКАД», develop@ancud.ru.