Вместе с развитием технологий трансформируются представления о таких фундаментальных понятиях, как данные и информация, а также взгляды на то, как обеспечить их сохранность и конфиденциальность.

Вместе с развитием технологий трансформируются представления о таких фундаментальных понятиях, как данные и информация, а также взгляды на то, как обеспечить их сохранность и конфиденциальность.

Во времена мэйнфреймов к данным относились как к узнику, заключенному в тюрьму, или как ценностям, хранимым в банке, и вся защита сводилась к тому, чтобы стены были покрепче и запоры понадежнее. Это была пассивная по своей природе защита информации. С появлением локальных и глобальных сетей устаревшую к тому времени «банковско-тюремную» стратегию пришлось заменить более активной, которую сейчас часто называют «замковой». Такая стратегия строится в предположении, что данные подвергаются нападениям, которые следует отражать с помощью активных и пассивных методов, – замок окружили периметром обороны из защитных экранов, а на стенах разместили разнообразные оборонительные орудия. Сам замок информационной безопасности поначалу был исключительно физическим, но по мере развития технологий он стал превращаться в виртуальное сооружение, например, появилась технология HP Virtual Vault, которая предоставляет безопасную среду для выполнения Web-приложений, реализуя философию защиты, нацеленную на минимизацию степени риска успешной атаки за счет изоляции среды исполнения каждого приложения.

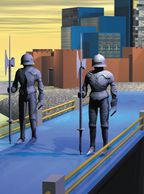

Переход к замковой стратегии стал первым, но не последним шагом к активизации обороны защищаемых данных – неизбежность создания еще более активных оборонных решений вызвана появлением технологий Web 2.0 и SaaS, а также массовым распространением различного рода мобильных устройств, которые строятся в расчете на перемещение данных. Под консолидированным влиянием этих технологий начинает разрушаться классическое представление об обороняемом периметре как о единственном способе защиты. Теперь, когда данные приобретают мобильность, между противником и всеми защищаемыми данными при всем желании невозможно установить непроницаемый защитный экран – противник может получить доступ данным на путях их следования. Поэтому данные сами должны уметь себя защищать, то есть превратиться из пассивного объекта защиты в деятельного участника обороны. Возвращаясь к сравнению с замками, можно сказать, что в дополнение к ним должны появиться хорошо вооруженные рыцари, выходящие за пределы охраняемого периметра, способные к самостоятельным действиям, а их выход за стены должен строго контролироваться. Современные корпоративные замки должны быть открыты для гостей – партнеров и заказчиков. Ра-зумеется, никто не станет утверждать, что защита периметра больше не нужна – информационные тюрьмы и замки продолжат свое существование, но не следует забывать о печальной судьбе оборонительной линии Мажино, которую Франция строила несколько десятилетий, а немецкие войска просто обошли через Ардены в 1940 году.

Данные в центре

Замковый период еще можно назвать инфраструктурно-центричным, при котором защита данных и информации сводится к защите инфраструктурных компонентов, используемых для хранения, передачи и обработки данных (что предполагает применение защитных экранов и разнообразных активных средств борьбы с угрозами). Новый подход называют безопасностью, ориентированной на данные (Data Centric Security, DCS), и отличается он тем, что защищаются собственно данные, а не аппаратные и программные системные компоненты–носители этих данных. Основное отличие такого подхода состоит в обязательном шифровании данных на всем пути их миграции и в строгой регламентации работы с данными – доступ к ним могут получить только те и тогда, кто имеет на это право. DCS предполагает обеспечение строгого контроля над тем, чтобы критические важные данные ни при каких условиях не могли без санкции покинуть корпоративную сеть или корпоративные устройства, такой контроль основывается на классификации и на моделировании данных. Понятно, что в этом случае количество сотрудников, вовлеченных в процесс обеспечения безопасности, заметно возрастает и не может быть ограничено группой, непосредственно занятой этим видом деятельности, поэтому эксперты Forrester Research применяют к DCS специальный термин devolution – переход права или обязанности другому лицу с указанием на передачу полномочий. Основная ответственность за защищенность данных переходит теперь от профессиональных специалистов по защите к пользователям, непосредственно работающим с данными. Для реализации такого подхода необходимо сделать три организационных шага.

Шаг 1. Средства по обеспечению безопасности необходимо сделать доступными обычным сотрудникам. В приложении к мобильным компьютерам это могут быть та или иная версия системы шифрования дисков (full disk encryption), а на стационарных рабочих местах – доступные терминальные сервисы.

Шаг 2. Всю ответственность и все текущие процедуры по обеспечению безопасности берут на себя сотрудники бизнес-подразделений. ИТ-специалисты и специалисты по безопасности ограничивают свою деятельность развертыванием технологий и консультированием.

Шаг 3. Пересматриваются методы работы сотрудников. Представления о безопасности должны стать органичными – следует не обучать приемам безопасности, а ввести безопасность на уровень подсознания, их выполнение должно быть неизбежным и выполняться без излишнего обдумывания.

Основные пункты практической стратегии перехода к DCS таковы:

-

cоздание открытых интегрированных платформ, данные для которых снабжены собственным описанием (self describing) и средствами самообороны (self defending);

-

внедрение строго контролируемой системы мониторинга доступа к данным, которая становится органической составной частью всего содержания бизнеса;

-

разработка концепции криптографической защиты и поддерживающей ее структурной схемы, обеспечивающей защиту информации на всех этапах ее преобразования, входах и выходах из приложений, из корпоративной системы и при любых изменениях;

-

объединение со всеми уже существующими средствами и технологиями защиты данных, на всех уровнях обороны.

С технологической точки зрения DCS складывается из трех составляющих: управление правами на контент предприятия (Enterprise Rights Management, ERM); интегрированное управление личными данными (Federated Identity, FI); динамическое шифрование данных.

Современный информационный замок

Прежде чем говорить о DCS, вернемся к замку, у которого за стенами из защитных экранов располагаются разнообразные оборонительные орудия, включая антивирусные системы.

Система предотвращения вторжений (Intrusion Prevention System, IPS). Система в программном или аппаратном исполнении в автоматическом режиме просматривает события, возникающие в сети, и анализирует их с точки зрения безопасности.

Система обнаружения вторжений (Intrusion Detection System, IDS). Система выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления им в основном через Internet. IPS и IDS взаимно дополняют друг друга.

Сканирование уязвимостей (Vulnerability Scanning). Технологии сканирования операционных систем, приложений и устройств на предмет обнаружения в них уязвимостей.

Контроль доступа к сети (Network Access Control, NAC). Сочетание аппаратных и программных технологий динамического контроля доступа к сети. Само по себе это не полное решение, но оно работает во взаимодействии с другими системами безопасности, чтобы обеспечить более высокий уровень защиты.

Прокси-сервер (Web-based proxy). Серверное Web-приложение, выступающее в роли посредника для загрузки контента различных сайтов, обеспечивающее пользователям возможность загружать произвольные ресурсы от IP-адреса этого сервера, что и обеспечивает анонимность Web-серфинга.

Логически к DCS наиболее близки средства обнаружения вторжений, предотвращения вторжений и особенно предотвращения утечек. Среди терминов для обозначения последнего класса средств чаще всего используют DLP (Data Leak/Loss Prevention/Protection), реже ILP (Information Leak/Loss Prevention/Protection) или CMF/CMP (Content Monitoring and Filtering, Content Monitoring and Protection). Во всех этих средствах обнаруживается переход от классических методов защиты сетей и серверов к защите непосредственно данных, точнее, к обеспечению их неразглашения. Для обеспечения неприкосновенности данных имеется два типа инструментов, одни позволяют классифицировать данные и административно регламентировать доступ к ним. Вторые обеспечивают шифрование для предоставления доступа к процессу перевода данных в информацию только авторизованным пользователям. Комплексная стратегия, «классификация с последующим шифрованием» (classify-then-encrypt), используемая в современных DLP-системах, обладает существенным преимуществом – она позволяет бизнесу выработать криптографическую защиту, основанную на соответствующей политике по отношению к данным, и освобождает от необходимости знать, где физически хранятся данные и как они транспортируются.

Состояние рынка DLP на второй квартал 2008 года представлено в отчете The Forrester Wave: Data Leak Prevention, в котором отмечается 12 компаний, фигурирующих в этой области. Лидерами сегмента названы компании Websense и Reconnex, за ними следуют Verdasys, RSA и Vericept. В эту дюжину на равных входит отечественная компания InfoWatch, родственная «Лаборатории Касперского».

Управление правами на корпоративный контент

При создании DCS-систем на первое место выходит совокупность действий и технологий, нацеленных на одну из сторон управления контентом предприятия – Enterprise Rights Management (ERM) или Information Rights Management (IRM). Обычно под ERM понимают управление доступом и авторизацией для работы с корпоративной информацией внутри и вне организации. Иногда вместо ERM может использоваться близкое по смыслу название Identity Rights Management (IRM). Кроме того, ERM близко к более известному явлению – Digital Rights Management (DRM), относящемуся к сфере авторских прав на произведения, и, по существу, ERM имеет немало общего с DRM. Оба используют близкие технические концепции, в том числе шифрование данных и контроль над доступом к данным, приложениям и устройствам. Но DRM имеет дело со статичными данными, чего вполне достаточно для решения задачи лицензирования доступа к контенту, а технологии, поддерживающие ERM, сосредоточены на динамике контента, они должны не просто контролировать доступ, а поддерживать работу в условиях входа пользователя в бизнес-процесс (и выхода из него) на любой его стадии. Функция ERM состоит в распространении методов обеспечения безопасности на взаимодействие с партнерами, потребителями и заказчиками – на то, что называют «расширенной безопасностью» (extended security).

Конечная цель применения DRM заключается в монетизации контента путем ограничения доступа к цифровым файлам с записями музыки и изображений, а задача ERM – обеспечивать соблюдение прав на протяжении всего жизненного цикла данных, контролируя доступ и использование данных в самых разных форматах: в текстах, чертежах и т.п. При этом обеспечивается не только право на интеллектуальную собственность, но и конфиденциальность. Система ERM призвана обеспечить полноценный и всеобъемлющий контроль над корпоративным контентом вне зависимости от времени и местонахождения данных, тем самым она обеспечивает управление интеллектуальной собственностью и сохранение конфиденциальности критически важной информации. На рынке еще нет полноценных предложений этого класса, но есть мнение, что 2009 год станет годом пробуждения производителей ERM. Среди основных игроков называются Adobe, Microsoft, Oracle (после покупки Stellent и SealedMedia), EMC (после покупки Documentum и Authentica) и Liquid Machines, которая одной из первых разработала систему класса ERM. Эту компанию в 2001 году основал профессор Майкл Смит из Гарвардского университета, а ее продукты могут использоваться в сочетании с Microsoft Windows Rights Management Services, Microsoft SharePoint, корпоративными серверами RIM BlackBerry и др.

Особый интерес к ERM возник в связи с участившимися случаями хищения интеллектуальной собственности предприятий их сотрудниками с последующей перепродажей конкурентам. Технологии ERM привязывают средства обеспечения безопасности непосредственно к документам в форматах Microsoft Office, Adobe Acrobat, электронной почты и других. Это делается частично с использованием криптографии и частично путем контроля над доступом. Для того чтобы открыть и расшифровать документ, пользователь должен знать пароль, а на его компьютере должен быть установлен соответствующий агент. Пользователь получает доступ только к определенному подмножеству документов, и его возможные операции над документами тоже ограничены, они лимитированы правилами, отражающими его служебное положение и выполняемые им функции. Ограничения могут распространяться на возможности модификации, пересылки по почте, распечатки, удаления и иметь заданный срок действия.

Интеграция учетных данных

Аналитики Burton Group определяют термин Federated Identity как объединение стандартов и технологий, позволяющих автономным системным доменам обмениваться идентификационными сведениями и полномочиями. Целью FI является предоставление безопасного доступа к распределенным по разным доменам группам данных и наоборот – предоставление пользователям из разных доменов возможности получать доступ к одним и тем же данным. В том и другом случае имеет место объединение, то есть федеративность. В Gartner считают, что потребность в FI возникает тогда, когда предприятию необходимо обеспечить доступ большому числу внешних пользователей к своим внутренним ресурсам. Использование FI позволяет решить проблему, возникающую в связи с тем, что разные приложения имеют разные логины и пароли, и как следствие, большой объем идентификационных данных усложняет работу пользователей и специалистов, поддерживающих системы учета. Разрешение указанной проблемы осложняется обычной для информационных систем дилеммой – противоречием между безопасностью и удобством, чем удобнее системы, тем они опаснее, и наоборот.

Существующие решения FI основаны на технологиях однократной аутентификации (Single Sign-On, SSO). В общем случае использование систем SSO позволяет достичь высокого уровня защищенности и значительно сократить количество уязвимых мест в корпоративных сетях. В системах интеграции учетных данных SSO используется в двух типах транзакций – для взаимодействия с поставщиком аутентификации (Identity Provider, IdP) и с поставщиком услуг (Service Provider, SP). В роли последних могут выступать SaaS-провайдеры или поставщики внешних услуг (Business-Process Outsourcing, BPO). Системы FI позволяют компаниям обоих типов устанавливать доверительные отношения с пользователями на основе стандарта SAML (Security Assertion Markup Language).

Один из ведущих поставщиков решений FI – компания RSA Security, входящая сейчас в состав корпорации EMC. Ее продукт RSA FIM позволяет предприятиям безопасно обмениваться учетными данными пользователей, распределенными между разрозненными внутренними производственными единицами, а также контактировать с клиентами и партнерами.

Тотальная криптография

В связи с ослаблением периметрической защиты необходимо признать, что возможность хищения конфиденциальных данных неизбежна, и единственное, что можно этому противопоставить, – шифрование. Но точно так же приходится признать, что большая часть существующих криптографических систем создавалась для работы в иных условиях, и только некоторые из них рассчитаны на защиту от перехвата в процессе передачи данных. Обычно такая процедура сводится к тому, что готовые к передаче данные кодируются, передаются и декодируются. Такой статичный способ криптозащиты не подходит в случаях, когда данные находятся в постоянной работе, они могут создаваться, сохраняться, передаваться на протяжении всего их жизненного цикла. Данные могут передаваться по незащищенным сетям, могут быть записаны на различного рода мобильные устройства и сменные USB-накопители. Даже в самом минимальном варианте криптозащита должна быть распространена на проводные и беспроводные сети, жесткие и сменные диски, CD-ROM, DVD и другие устройства резервного копирования, на электронную почту, на системы мгновенного обмена сообщениями.

Система тотальной криптографии состоит из двух комплексов: организационных и технических мероприятий. Организационные мероприятия подразумевают методичную работу со всеми, кто имеет дело с информацией, и включают в себя обучение способам определения опасных зон, выбор паролей, прослеживание всего жизненного цикла данных, в том числе очень важный этап уничтожения данных, о котором часто забывают, но этот «информационный мусор» может быть важным источником конфиденциальных сведений.

Универсальных технологий, охватывающих все аспекты криптографии, нет – все продукты для шифрования делятся на несколько категорий по сегментам их распространения.

-

Шифрование на уровне файлов (file-level encryption). Защита данных на логическом уровне с целью шифрации лишь наиболее важной информации без расходования ресурсов впустую (на этом уровне можно использовать практически все известные криптографические алгоритмы).

-

Шифрование на уровне папок (folder-level encryption). Защита файловых систем Windows или Linux (возможно шифрование всех файлов папок, файлов по отдельности или сочетание обоих методов).

-

Шифрование на уровне тома. Создается один логический файл, объединяющий все содержимое тома, и при дополнении тома новым файлом последний в него вкладывается.

Конкретный криптографический механизм выбирается в процессе передачи данных. Каждый из них имеет свои преимущества и недостатки, например, шифрование на уровне тома опасно тем, что одна дисковая ошибка блокирует доступ ко всем файлам. От такого рода недостатков свободен подход Full Disk Encryption (FDI), защищающий каждый бит на диске. Если используется программное решение, то незакодированной остается только главная загрузочная запись MBR (Master Boot Record), а аппаратная криптография защищает и MBR. Метод FDI имеет еще ряд преимуществ. Во-первых, он защищает пространство, отведенное под свопинг и временные файлы. Во-вторых, он работает независимо от желания пользователей, которые ставятся перед фактом необходимости применения криптографической защиты. Если говорить о мобильных устройствах, то с использованием FDI решается проблема потери данных вместе с украденными компьютерами – уничтожение ключа практически равносильно разрушению диска. Но FDI не отменяет защиту файлов и каталогов, поскольку в случае, если злоумышленник получил доступ к диску каким-то образом, то для него может не остаться скрытых мест.

Все механизмы предполагают, что сохраняется криптографический протокол TLS (Transport Layer Security), обеспечивающий защищенную передачу данных между узлами в Сети, поддерживается работа в VPN-сетях, защищенных посредством SSL, SSH или IPSec, и с электронной почтой, использующей PGP или S/MIME. Желательно, чтобы были защищены и другие формы коммуникации, в том числе трафик одноранговых сетей и средств мгновенного обмена сообщениями.

Практические шаги к DCS

Наиболее продвинутые компании начали движение по направлению к DCS в 2007 году, а весь срок перехода в новое состояние оценивается в несколько лет. Вне зависимости от конкретной программы, первым шагом должна стать оценка и классификация – инвентаризация корпоративных данных. Для построения систем DCS необходимо создать классификационные схемы, определяющие уровень чувствительности данных и необходимые методы их защиты. Наиболее полные исследования по вопросу классификации данных выполнены специалистами корпорации IBM, создавшими методику построения модели DCSM (Data-Centric Security Model).После того как модель построена, можно перейти к выбору корпоративной стратегии, которая обеспечит переход к тотальной криптографии, затем наступит этап создания систем, позволяющих интегрировать учетные данные, а затем – внедрение ERM. Когда все эти меры приняты, можно приступить к снятию защитного периметра ЦОД.

На службе безопасности электронного бизнеса

Вовлечение предприятий в мир электронного бизнеса требует коренного изменения взглядов на способы обеспечения безопасности ИТ-инфраструктуры. Как построить интегрированную систему защиты?