Вовлечение предприятий в мир электронного бизнеса требует коренного изменения роли ИТ-подразделений, которые становятся производственным департаментом, непосредственно приносящим прибыль. Ведение бизнеса в Сети предполагает массовый доступ потребителей электронных услуг к Internet-приложениям, размещение которых в корпоративной сети может нанести ущерб безопасности ИТ-инфраструктуры предприятия в целом. Открытие доступа через межсетевой экран неизбежно создает потенциальную возможность для несанкционированного проникновения злоумышленников к ресурсам внутрикорпоративной сети. В статье разбираются средства обеспечения безопасности на базе программных продуктов семейства НР Netaction, позволяющих построить интегрированную систему защиты.

Недавний опрос, проведенный Институтом компьютерной безопасности Федерального бюро расследования США, свидетельствует о росте попыток вторжений, в том числе успешных, на серверы частных и государственных организаций. 90% опрошенных компаний сообщили о взломах их Web-серверов. Эти настораживающие тенденции с одной стороны свидетельствуют о быстром расширении присутствия бизнеса в Сети, а с другой говорят о насущной необходимости эффективных комплексных решений по обеспечению электронной безопасности.

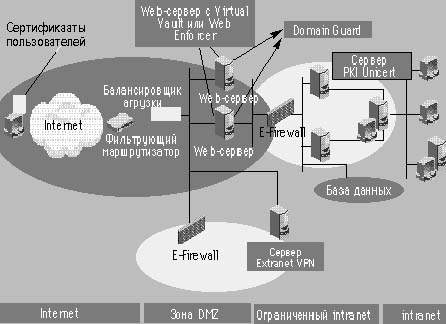

|

| Рис.1. Архитектура комплексного решения обеспечения безопасности |

Традиционные способы защиты

Традиционный подход позволяет защитить корпоративную ИТ-инфраструктуру от внешних вторжений из Internet, но оставляет ее почти открытой для вторжений «изнутри». Например, такие известные способы вторжений, как Ping of Death, Smurf attack и UDP flood attack могут быть отбиты с помощью фильтрации межсетевым экраном определенных пакетов во входящем трафике. Однако если источник тех же самых вторжений находится во внутрикорпоративной сети, межсетевые экраны окажутся не в состоянии защитить ИТ-ресурсы предприятия.

Вовлечение предприятий в мир электронного бизнеса требует коренного изменения роли ИТ-служб, которые становятся производственным подразделением, либо приносящим прибыль, либо непосредственно на нее влияющим. Создание Web-сайта — своеобразного представительства предприятия в Internet — является лишь первым шагом. Активное ведение коммерческих операций в Сети предполагает массовый доступ потребителей электронных услуг (или Web-клиентов) к Internet-приложениям и проведение электронных транзакций миллионами пользователей Сети. Но размещение Internet-приложений во внутрикорпоративной сети может нанести ущерб безопасности ИТ-инфраструктуры: открытие доступа через межсетевой экран неизбежно создает потенциальную возможность для несанкционированного проникновения злоумышленников в сеть предприятия.

Итак, традиционные подходы к обеспечению безопасности ИТ-инфраструктуры применительно к современным условиям ведения бизнеса, явно недостаточны.

Обеспечение безопасности является не только необходимым условием успешного ведения электронного бизнеса, но и фундаментом для доверительных отношений между контрагентами. Сама суть электронного бизнеса предполагает активный информационный обмен, проведение транзакций через незащищенную сеть общего доступа, которые попросту невозможны без доверительных отношений между субъектами бизнеса. Поэтому обеспечение безопасности имеет комплексный характер, включая такие задачи, как доступ к Web-серверам и Web-приложениям, аутентификация и авторизация пользователей, обеспечение целостности и конфиденциальности данных, реализация электронной цифровой подписи и проч.

Решение от НР

Комплексное решение, обеспечивающее электронную безопасность может быть построено на базе семейства программных продуктов Netaction компании Hewlett-Packard. В состав Netaction входят системы Virtual Vault, Webproxy, Webenforcer, e-firewall, Extranet VPN, PKI, Domainguard и IDS 9000, которые в совокупности позволяют решать весь спектр задач обеспечения безопасности, используя для этого весь доступный арсенал: традиционные виртуальные частные сети, межсетевые экраны, инфраструктуры открытых ключей, средства защита Web-серверов и Web-приложений. Семейство продуктов НР Netaction дает возможность реализовать единую политику безопасности, соответствующую потребностям бизнеса и сводящую к разумному минимуму риск внешних и внутренних вторжений.

Cемейство HP Netaction нацелено на разработку, интеграцию и развертывание новых видов активности в Internet: электронной коммерции, электронного бизнеса и электронных услуг. Программная платформа Netaction, куда входят также HP e-speak, HP Process Manager и HP Bluestone Total e-Server, образует в комплексе необходимый инструментарий для формирования гибкой бизнес-среды, позволяющей разрабатывать, интегрировать и внедрять новые электронные услуги. При этом пакет решений по электронной безопасности является важнейшим компонентом HP Netaction.

Для иллюстрации архитектуры комплексного решения обеспечения электронной безопасности рассмотрим некую ИТ-инфраструктуру, предназначенную для реализации задач электронной коммерции. В структуре выделен сегмент общей сети предприятия — «демилитаризованная зона» (DMZ), который отделен от сети intranet предприятия межсетевым экраном, реализованным с помощью HP e-firewall. В DMZ размещаются серверы Internet Front-End (IFE), доступные для пользователей Сети и предназначенные для размещения Web-страниц, порталов и т.п. IFE-серверы, как и межсетевые экраны, являются шлюзами, соединяющими DMZ и intranet предприятий, с той лишь разницей, что они служат платформой для Web-серверов, CGI-скриптов, Java-приложений. Естественно, что IFE-серверы — ключевые элементы для ведения электронной коммерции — должны быть максимально защищены. Для этой цели используются продукты HP Virtual Vault security, Web Enforcer. Для аутентификации и авторизации пользователей Web-серверов и Web-приложений используются DomainGuard и PKI, а для защиты информации — Extranet VPN и PKI.

НР Virtual Vault security

Virtual Vault security предоставляет безопасную среду для выполнения IFE-приложений, которая реализует философию защиты, нацеленную на минимизацию степени риска успешной атаки на IFE-сервер за счет изоляции среды исполнения каждого IFE-приложения для уменьшения возможного ущерба. VirtualVault security минимизирует возможности, которые может приобрести взломщик, получив контроль над приложением: в системе отсутствует «суперпользователь», предусмотрены инструменты обнаружения нарушения целостности системы, средства извещения администратора и восстановления известной правильной конфигурации. Возможно администрирование продукта через Web-консоль, что снижает вероятность ошибок конфигурирования, создающих прорехи в защите программного решения.

HP Virtual Vault security включает в себя следующие компоненты:

- VVOS 11.04 — специальная версия операционной системы HP UX, соответствующая максимально возможному для коммерческих продуктов уровню безопасности B1 «Оранжевой Книги»;

- интегрированный Web-сервер (Netscape NES, или Apache);

- виртуальная машина Java;

- шлюзы CGI-скриптов и приложений.

Операционная система VVOS двоично совместима с HP UX 11.0 и имеет следующие свойства:

- механизм минимальных привилегий, реализованный в замене привилегии «суперпользователя» набором из приблизительно 50 привилегий, в сочетании с избирательным контролем доступа (DAC — discretionary access control), предоставляющим приложениям лишь необходимые привилегии, действительные в течение необходимого времени;

- разделение сред исполнения приложений на внутреннюю (inside) и внешнюю (outside) части с возможностью передачи данных через специальных агентов Trusted Gateway Agent (TGA) и Trusted Gateway Proxy (TGP), либо с использованием Cross-Boundary IPC.

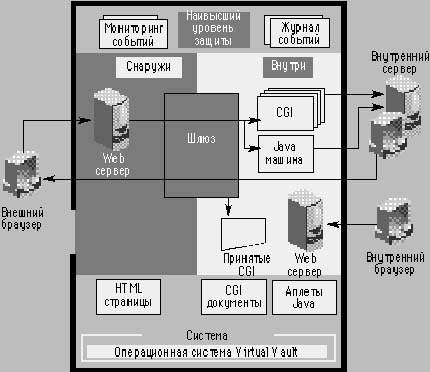

Интегрированный Web-сервер выполняется во внешней зоне VVOS, играя роль точки доступа к приложениям для Web-клиентов, при этом HTML-файлы приложений хранятся в защищенной системной зоне VVOS. В то же время CGI-скрипты и процессы виртуальной машины Java выполняются во внутренней зоне, обеспечивая доступ к внутренним приложениям, будучи защищены от попыток изменений извне. Virtual Vault security ограничивает возможность запуска CGI-скриптов списком зарегистрированных скриптов, необходимых для доступа к внутренним приложениям и ресурсам.

|

| Рис. 3. Рабочая среда Virtual Vault |

Важной частью Virtual Vault security являются средства аудита, контроля и восстановления целостности всех своих компонентов. VVOS включает набор утилит и базу данных FCDB (File Control DataBase), содержащую список атрибутов всех системных файлов и файлов приложений, а также средства аудита, позволяющие регистрировать события, происходящие на уровне ядра и приложений с последующей генерацией отчетов.

Virtual Vault Proxy, являясь дополнительным для Virtual Vault security продуктом, позволяет интегрировать в комплексное решение разнообразные Web-приложения, работающие в сети предприятия, и иметь единую точку входа — защищенный IFE-сервер, реализованный на платформе Virtual Vault. Пользователям нет необходимости обращаться к незащищенным Web-приложениям напрямую; вместо этого доступ к ним будет осуществляться через шлюз Virtual Vault, используемый в качестве агента для передачи запроса внутренним Web-приложениям. Virtual Vault Proxy необходим для Web-приложений, работающих на платформах, отличных от HP-UX, или для приложений, требующих их интеграции во внутреннюю зону Virtual Vault.

НР Web Enforcer

Сегодня достаточно популярны Web-серверы Microsoft, работающие на платформах Windows NT/Windows 2000. Это связано с распространением данной платформы, а также с кажущейся простотой развертывания и обслуживания подобных решений. В то же время статистика свидетельствует, что наибольшее число взломов приходится именно на эту платформу (см., например, www.attrition.org/mir-ror/attrition/os-graphs.html); поэтому эффективные средства защиты Web-серверов на этой платформе особенно актуальны. Эту задачу решает программный продукт HP Web Enforcer, который может применяться, например, на отдельных Web-серверах, размещенных в демилитаризованной зоне.

Web Enforcer представляет собой комплексную систему защиты Web-сервера и обеспечивает целостность Windows NT и ее компонентов. Во время своей установки продукт производит анализ системы и, в зависимости от выбранного уровня обеспечения безопасности, выполняет необходимые настройки. Функционирование Web Enforcer строится на интегрированных в операционную систему программных агентах, которые производят постоянный мониторинг событий, возникающих в процессе работы сервера. В случае возникновения опасных ситуаций выполняется автоматическая блокировка атакуемых служб и попытка исправления изменений, возникших в системе.

На данный момент с помощью HP Web Enforcer были обнаружены двенадцать ранее неизвестных уязвимых мест платформы Microsoft, а сам продукт отмечен корпорацией Microsoft как важное дополнение к ее собственной новой разработке — Internet Security and Acceleration Server.

НР DomainGuard

Перенос в Сеть бизнес-процессов, коммерческих операций и услуг влечет за собой и возникновение задач администрирования пользователей и их прав доступа к web-приложениям. DomainGuard решает задачу централизованной идентификации и авторизации пользователей большого числа IFE-серверов, а также ролевого администрирования Web-приложениий (доступ к Web-страницам, Java-апплетам, CGI-скриптам). DomainGuard предоставляет следующие возможности: аутентификацию; единую процедуру регистрации (Single sign-on); контроль доступа; администрирование.

Данная система позволяет устранить недостатки децентрализованного администрирования приложений, обеспечив защиту IFE-серверов в рамках единой политики безопасности. DomainGuard может использовать информацию о пользователях и их групп из существующих корпоративных каталогов LDAP.

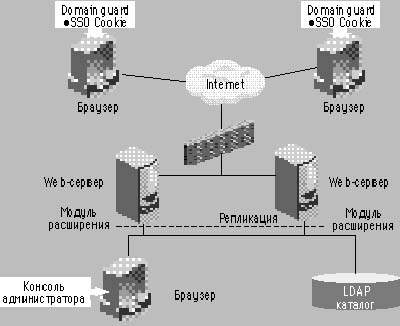

|

| Рис.4. Архитектура решения DomainGuard |

DomainGuard позволяет управлять доступом к Web-приложениям путем включения в IFE-серверы специального модуля расширения (DomainGuard plug-in), осуществляющего идентификацию и аутентификацию пользователей, определяющего их принадлежность к группам LDAP и контролирующего доступ к Web-ресурсам в соответствии с правилами доступа, определенными для данной группы пользователей LDAP в списке доступа (ACL — access control list). Для централизации управления доступом список ACL может тиражироваться между несколькими Web-серверами. В браузер клиента по завершении аутентификации устанавливается компонент Cookie, призванный обеспечить однократную авторизацию при доступе к нескольким Web-приложениям. Для удобства централизованного администрирования HР DomainGuard предусмотрена Java-консоль.

DomainGuard гарантирует, что пользователям будет предоставляться доступ только к той информации, которая им действительно необходима, и которую им разрешено просматривать; введя пароль один раз при входе в систему, пользователи смогут работать со многими приложениями. Данное решение также можно установить на сервере Virtual Vault для контроля доступа, аутентификации и управления полномочиями на внутренних Web-серверах, находящихся внутри зоны безопасности Virtual Vault.

НР PKI

Инфраструктуры открытых ключей (PKI — public key infrastructure) завоевывают сегодня все большую популярность, позволяя успешно реализовывать технологию электронной цифровой подписи, решать задачи криптозащиты информации, аутентификации пользователей и т.п. Технология PKI является могучим стимулом для развития электронного бизнеса, позволяя устанавливать доверительные отношения в информационном обмене между контрагентами и бизнес-партнерами из разных стран. Законы о легитимности электронной подписи уже приняты в большинстве развитых стран мира, включая Россию.

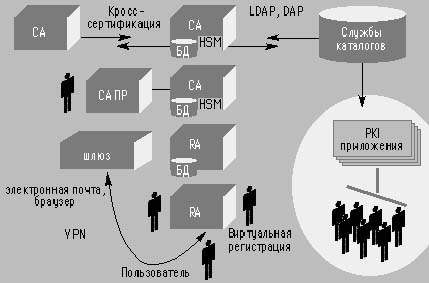

|

| Рис. 5. Инфраструктура PKI |

Совместно с компанией Baltimore Technologies корпорация Hewlett-Packard разработала решение PKI, базирующееся на UniCERT — системе управления сертификатами на основе политик и предоставляющее необходимые средства для создания и совершенствования инфраструктуры открытых ключей, предназначенной для защиты информации в приложениях электронного бизнеса.

Редактор политики безопасности Secure Policy Editor в сочетании с централизованным управлением позволяет определить все политики в рамках инфраструктуры открытых ключей. Secure Policy Editor и централизованное управление обеспечивают адаптацию инфраструктуры PKI в соответствии с изменяющимися требованиям бизнеса.

Cистема Certification Authority (CA) является центральным звеном всей инфраструктуры PKI, и, следовательно, должна обладать высоким уровнем защищенности и соответствовать следующим требованиям:

- защищенность конфиденциальных ключей шифрования;

- защищенность от атак извне, направленных на генерирование ложных сертификатов;

- устойчивость к перебоям с электропитанием, разрыву коммуникационных цепей, неправильному функционированию отдельных модулей;

- индивидуальная отчетность операторов систем Certification Authority (CA) и Registration Authority (RA).

Секретные ключи систем CA и RA, а также их операторы защищены шифрованием. Все данные, используемые в CA и RA, хранятся в базе данных Oracle, что облегчает их зеркальное копирование, восстановление, а также выполнение других рутиных операций, направленных на снижение риска потери информации в непредвиденных ситуациях. Любые акты взаимодействия между модулями UniCERT и записи в журнале имеют цифровую подпись и определенную степень защиты, что позволяет на их основе воссоздать реальную цепь событий, которую можно проверить и проконтролировать, но невозможно фальсифицировать. Система UniCERT также предназначена для восстановления работоспособности в случае системных отказов и сбоев при обмене информацией.

НР E-Firewall security

Межсетевые экраны играют важную роль защиты сетевого периметра предприятий, контролируя трафик между Internet и внутренней ИТ-инфраструктурой, определяя тип коммуникаций между пользователями внутрикорпоративной сети и их контрагентами в Internet. Межсетевой экран E-Firewall security для платформ HP-UX, Windows NT и Sun Solaris обеспечивает защищенный двусторонний обмен информацией между внутренней сетью предприятия и Internet, изолируя корпоративную сеть от сети общего доступа. Благодаря функциональности фильтрации сетевого трафика, программное решение E-Firewall позволяет защитить корпоративную сеть от многих распространенных видов вторжений из Сети.

НР Extranet VPN security

Данный продукт представляет собой средство безопасного обмена информацией между удаленными пользователями и внутренними приложениями за счет аутентификации, безопасного выполнения транзакций и эффективного шифрования трафика, передаваемого через Internet. Кроме того, Extranet VPN позволяет защитить внутренние приложения и сетевой трафик от несанкционированного доступа и перехвата «изнутри». Программное решение Extranet VPN разработано совместно с компанией AppGate и включает клиентскую и серверную части, между которыми создается защищенный канал передачи данных. Серверная часть Extranet VPN выступает в качестве прокси для всех взаимодействий между авторизованным удаленным пользователем (Web-клиентом) и любым intranet-приложением, работающим по протоколу IP.

Основные свойства Extranet VPN:

- поддержка различных методов аутентификации (PKI, карты и жетоны безопасности, пароли);

- использование протокола SSH для создания защищенного канала (алгоритмы 3-DES, Blowfish, Twofish, RC4, CAST 128);

- поддержка единой процедуры регистрации авторизации для многих приложений;

- поддержка клиентской частью Extranet VPN всевозможных Windows-платформ и основных вариантов Unix.

Заключение

Создание семейства продуктов Netaction, включающего HP e-speak, HP Process Manager, HP Bluestone Total e-Server, а также продукты электронной безопасности, знаменует собой общую нацеленность HP на создание и развитие комплексных Internet-технологий для мира электронной коммерции и электронных услуг. Рассмотренные в статье программные продукты формируют комплексный пакет решений по обеспечению безопасности ИТ-инфраструктур, позволяя решать весь спектр современных задач обеспечения безопасности и реализовать принятую на предприятии политику безопасности.

Важным достоинством предлагаемого решения является тесная взаимная интеграция, обеспечивающая целостность и гибкость защищенных приложений электронного бизнеса.

Сергей Знаменский (sergei_znamensky@hp.com) — технический консультант компании HP Russia & CIS (Москва).