NetWare 5 позволяет сделать вашу сеть более защищенной. К сожалению, для этого многие приложения придется модифицировать, что, в свою очередь, ставит множество вопросов.

Все об этом говорят. Тема защиты взывает к апокалиптической стороне человеческой натуры, но вместе с тем ее важность нельзя недооценивать. Novell сказала свое веское слово в данной дискуссии, представив вместе с NetWare уйму новых функций и продуктов защиты, составляющих в целом новую инфраструктуру защиты на базе службы каталогов Novell (Novell Directory Services, NDS).

Этот новый пакет защиты включает все: от интеграции в инфраструктуру с открытыми ключами (Public Key Infrastructure, PKI) до однократной регистрации, от партнерских отношений с Entrust Technologies до алгоритмических менеджеров правил. Кроме того, как UNIX и Windows NT, NetWare поддерживает теперь IP непосредственно.

Однако Novell столкнулась с определенными препятствиями. Поддержка технологий Entrust со стороны разработчиков программного обеспечения пока весьма ограничена. Еще меньшее их число поддерживает интерфейсы прикладного программирования NetWare 5, и, пока неясно, насколько они будут популярны в дальнейшем. Разработки на базе API защиты NetWare могли бы привести к появлению более мощных и удобных в использовании приложений, но многие ли компании готовы развертывать приложения, требующие для своей работы NetWare 5? Менее мощные и удобные в использовании продукты с большим потенциальным рынком могут оказаться привлекательнее для обычных разработчиков. Даже собственные приложения Novell, такие, как GroupWise и BorderManager, в настоящее время не поддерживают NetWare 5 API, так как подавляющее большинство клиентов Novell по-прежнему используют NetWare 3 и 4.

Как это было с глобальной службой каталогов, положительная сторона выпуска корпоративных сервисов защиты до появления широкого спроса на них состоит в том, что Novell получает временной гандикап по отношению к своим конкурентам, так что ко времени, когда спрос наберет силу, технология Novell будет хорошо протестирована.

NDS И РОЛЕВОЕ УПРАВЛЕНИЕ

NDS - это основа всех функций защиты и управления NetWare. Появившаяся в 1993 году, NDS стала с тех пор надежным и гибким базисом всей защиты NetWare. Версии NDS для Windows NT и UNIX оправдывают обещания стать действительно глобальным каталогом.

Наиболее важным усовершенствованием NDS в NetWare 5 с точки зрения защиты является ролевое управление. В предыдущих версиях NetWare пользователь получал все административные права на конкретный контейнер NDS. (Контейнер - это ветвь дерева NDS, как правило, он соответствует отделу или другому подразделению компании.) Организации давали обычно такие широкие полномочия только немногим заслуживающим доверия лицам, в результате эти люди оказывались перегружены административными задачами вроде назначения и аннулирования паролей.

Новые функции ролевого управления позволяют определять подмножество административных прав, например уже упомянутое право назначать и аннулировать пароли. Эти ограниченные права могут быть без опаски даны большому числу людей. Как результат, сотрудники справочного стола могут взять на себя многие из обязанностей сетевых администраторов по решению рутинных административных задач.

ЧИСТЫЙ IP

Другая особенность NetWare 5 - непосредственная поддержка IP. Вообще говоря, она не относится к функциям защиты, но тем не менее заслуживает обсуждения в связи с ними. В предшествующих версиях NetWare пакеты IPX инкапсулировались или туннелировались в протокол IP. NetWare 5 может поддерживать сети IP без какой-либо инкапсуляции.

Недостаток непосредственного использования IP состоит в том, что многие хакеры специализируются именно на IP. Например, большинство атак по типу "отказ в обслуживании" производится именно с помощью IP. Свое зондирование хакеры осуществляют посредством процедур ping и traceroute, применение которых возможно только, если целевая машина имеет IP-адрес. Как следствие, сеть IPX оказывается менее уязвима, тогда как замена на IP открывает сеть для атак.

Novell бесплатно предоставляет шлюз из IPX в IP вместе с NetWare 5. Так что, при желании, вы можете использовать IPX во внутренней сети, а IP - только на машинах с прямым соединением с Internet (например, на общедоступных серверах Web). Такое решение должно скрыть пользователей NetWare от хакеров в Internet.

Если для простоты организация предпочтет использовать только IP, то ей придется предусмотреть возможные угрозы защите и сопутствующие проблемы. В частности, протокол UDP весьма ненадежен с точки зрения защиты, в результате многие брандмауэры настроены на его блокирование. В NetWare 5 данный протокол применяется весьма активно, но в принципе вы можете сконфигурировать NetWare 5 на использование TCP вместо UDP, правда, при этом сетевые операции будут осуществляться медленнее. Другое решение состоит в переконфигурации брандмауэра, чтобы он пропускал только трафик NetWare UDP, каковой можно идентифицировать по номерам портов, используемых службами Novell, например сервисом печати.

Как замечает Том Хилсберг, консультант в ReliaStar Financial, другим потенциальным источником проблем в IP является протокол обнаружения сервера (Server Location Protocol, SLP). В среде IP клиенты NetWare используют SLP для получения списка серверов и деревьев NDS до регистрации в сети. Для нахождения серверов, поддерживающих SLP, они обычно применяют многоадресную рассылку. Однако, как и UDP, многоадресная рассылка часто блокируется сетевым оборудованием из-за ее ненадежной защиты. Например, в сети ReliaStar она блокируется маршрутизаторами. ReliaStar обошла эту проблему посредством задания на клиентах адреса агента SLP, где содержится список серверов NetWare, поддерживающих SLP. Клиенты передают обычные одноадресные пакеты агенту каталогов SLP напрямую, поэтому трафик не блокируется маршрутизаторами.

В течение следующего года или около того ReliaStar планирует полностью исключить IPX из своей сети на 4000 клиентов с 30 серверами NetWare, охватывающей несколько офисов.

ЗАЩИЩЕННАЯ ИДЕНТИФИКАЦИЯ

Другим нововведением в NetWare 5 является служба защищенной идентификации (Secure Authentication Services, SAS). Она обеспечивает защищенные коммуникации между клиентами LDAP и NDS и позволяет реализовать потенциал LDAP как универсального способа доступа. SAS - это сетевой сервис на базе Java, с помощью которого любые другие клиенты, а не только Novell, могут быть идентифицированы в NDS посредством LDAP-3 с использованием SSL-3 для организации защищенных клиент-серверных сеансов. SAS позволяет не только защитить коммуникации между клиентом и сервером, но и обеспечить надежное хранение ключей SSL. Только сама SAS имеет доступ к личным ключам, применяемым при шифровании SSL. Это означает, что не имеющие на то полномочий пользователи и приложения - даже приложения на базе SAS - не смогут узнать и использовать ключи SAS.

Кроме того, Novell обещает сделать два важных изменения в последующих версиях SAS. Во-первых, во второй половине 1999 года разработчики получат возможность использовать SAS для включения поддержки SSL в серверные приложения, например в серверы Web. (Сегодня SSL работает только с NDS.)

Во-вторых, во втором квартале 1999 года компания собирается выпустить модульную платформу идентификации с поддержкой множества методов и технологий идентификации, таких, как SOCKS, Kerberos, электронные ключи, смарт-карты и биометрия. В настоящее время SAS поддерживает только SSL. Хотя SSL и обеспечивает шифрование, проверку целостности данных и выяснение идентичности сервера (и, факультативно, клиента) с помощью сертификатов, другие методы могут дать различные дополнительные возможности. Например, SOCKS осуществляет фильтрацию пакетов, а SOCKS и Kerberos оба поддерживают высоконадежную идентификацию клиентов с помощью таких технологий, как электронные ключи, смарт-карты и биометрия.

Высоконадежные технологии идентификации могут быть, в принципе, реализованы и на клиентах Novell, но сервер NetWare (или, точнее говоря, NDS) не будет знать об их применении. В настоящее время NDS понимает только собственную идентификацию. С помощью новой платформы она будет принимать и другие формы идентификации. Это позволит, например, предоставлять сотрудникам различные уровни доступа в зависимости от того, что они используют при регистрации - электронный ключ или просто пароль.

Кроме того, во втором квартале 1999 года Novell планирует реализовать поддержку идентификации SSL со стороны клиента, чтобы сервер LDAP мог убедиться в идентичности пользователей. Такие возможности важны, например, для приложений Extranet, когда компания хочет быть уверенной, что обращающийся в корпоративную сеть из Internet клиент действительно является партнером или поставщиком, как он утверждает.

ОДНОКРАТНАЯ РЕГИСТРАЦИЯ

Если каждый пользователь вынужден запоминать несколько паролей и процедур регистрации, это может привести к серьезным проблемам. Например, пользователи могут забыть пароли или последовательность действий и не получить в результате доступа к системе, с которой им необходимо работать. Или пользователи могут записать свои пароли на листе бумаги, а это ведет к угрозе защиты при потере листка с записью. В большинстве случаев использование одного пароля и порядка регистрации, дополненных при необходимости электронными ключами, смарт-картами или биометрическими устройствами, дает наиболее защищенную систему.

Тем не менее в некоторых ситуациях применение нескольких паролей и/или процедур регистрации неизбежно из-за принципов работы программного обеспечения и систем. В этих случаях вы можете создать систему однократной регистрации (Single Sign-On, SSO), когда пользователь вводит только один пароль и регистрируется только один раз, а система SSO предоставляет все остальные необходимые пароли и осуществляет регистрацию в фоновом режиме.

В марте этого года Novell должна была выпустить в качестве добавления к NDS так называемое секретное хранилище (Secret Store), где бы NDS могла хранить все секреты (пароли, электронные ключи, личные ключи), которые пользователям могут потребоваться для доступа ко всем Entrust-совместимым службам, приложениям и системам. Пользователю придется регистрироваться только единожды, в NDS. После этого регистрация в Entrust-совместимых приложениях будет осуществляться без какого-либо участия пользователя. Novell совместно с Entrust работает над созданием клиентской DLL для реализации такой возможности. Никаких изменений на сервере Entrust производить не требуется.

Entrust-совместимые продукты - это те продукты, которые могут обращаться к Entrust PKI в целях предоставления пользователям цифровых подписей и защиты с помощью шифрования. Требование, что приложения должны быть Entrust-совместимыми, представляется в настоящее время серьезным ограничением. Некоторые производители поддерживают инфраструктурные сервисы Entrust достаточно давно, как, например, Netscape со своим Entrust-Ready Netscape Solution, включающим Entrust-совместимые версии браузера Communicator Pro и сервера Enterprise Server Web. Однако на момент написания статьи только 31 производитель предлагал Entrust-готовые продукты. Семь из них имели лишь бета-версии продуктов, включая Novell с ее GroupWise 5.5, Check Point Software Technologies с FireWall-1 и SecuRemote и Shiva с LanRover VPN Gateway. (Список Entrust-совместимых продуктов можно прочесть на http://www.entrust.com/partners/ls_erpartners.htm.) Как бы то ни было, рынок PKI еще достаточно незрел (см. статью "PKI - инфраструктура защиты следующего поколения" в этом номере). В большинстве организаций приложения не являются Entrustсовместимыми. Например, Microsoft не объявила о выпуске каких-либо Entrust-совместимых продуктов. Тем временем Novell работает над поддержкой PKI нескольких других производителей помимо Entrust.

В принципе SSO может быть реализована непосредственно с помощью NetWare 5 API без помощи Entrust или любой другой PKI. На момент написания статьи SSO была доступна для корпоративного программного обеспечения планирования ресурсов PeopleSoft через консалтинговое подразделение Novell.

СЕРТИФИКАТЫ И УПОЛНОМОЧЕННЫЕ

Сертификаты имеют фундаментальное значение для новых функций защиты в NetWare 5. Например, SAS и SSO могут взаимодействовать с системами на базе открытых ключей для проверки идентичности с помощью сертификатов. В случае SAS SSL-совместимые клиенты осуществляют шифрование с помощью открытого ключа сервера LDAP. В результате дешифровать этот трафик может только сервер LDAP, так как подобная операция требует знания личного ключа сервера. Клиенты должны иметь возможность проверить, что конкретный открытый ключ действительно принадлежит данному серверу LDAP. Иначе злоумышленник может вклиниться между клиентом и сервером, предоставив клиенту открытый ключ от имени сервера. В результате он получит возможность прослушивать и изменять трафик между клиентом и сервером LDAP. Во избежание этого сервер LDAP обязан предоставить клиенту свой сертификат, выданный уполномоченным, которому клиент доверяет. Этот сертификат служит свидетельством, что сервер LDAP действительно тот, за кого он себя выдает. Дополнительно сервер LDAP может потребовать от клиента идентифицировать себя с помощью сертификата. (Идентификация клиентов посредством SSL пока еще не получила широкого распространения.)

Управление (т. е. назначение, обновление, аннулирование и хранение) ключей и сертификатов представляет собой непростую задачу в случае распределенных систем с большим количеством ключей. В таких системах все чаще используется шифрование на базе систем с открытыми ключами, в которых открытый ключ является общеизвестным, а личный ключ знает только его владелец. (Владельцем может быть лицо, приложение, сервис или система.) Ключи и сертификаты выпускаются, удостоверяются и отзываются уполномоченными по выдаче сертификатов - наиболее важным компонентом PKI.

Пользовательские организации могут установить уполномоченных внутри компании, обратиться к сторонним услугам или использовать комбинацию названных подходов. Установить и администрировать CA собственными силами может оказаться непросто. Лишь немногие компании имеют необходимых для этого специалистов. Кроме того, им придется сертифицировать и быть сертифицированными другими уполномоченными, т. е. проходить взаимный аудит и контроль правил, процедур и технологий, используемых для генерации и управления ключами и сертификатами.

Вместо того чтобы брать на себя всю работу, ответственность и риски, многие организации предпочитают обращаться к таким компаниям, как VeriSign, за услугами CA. Помимо предоставления сертификатов подобные VeriSign компании действуют как общий доверенный уполномоченный и, таким образом, исключают необходимость для клиентов сертифицировать уполномоченных друг друга. Однако обычно обращение к такого рода услугам влечет за собой раскрытие информации о защищаемых ресурсах (например, о том, какие серверы наиболее чувствительны с точки зрения защиты) и о пользователях организации (в частности, о том, какие пользователи наиболее требовательны к уровню защиты), которую многие организации предпочли бы не разглашать. Кроме того, за каждый сертификат приходится платить.

Сочетание внутренних и внешних уполномоченных по выдаче сертификатов берет лучшее из двух миров: внешние CA являются общим доверенным лицом и предоставляют небольшое число сертификатов, в то время как пользовательская организация выдает большинство своих сертификатов с помощью внутреннего CA. Однако если внутренние сертификаты должны приниматься другими организациями, то последним придется постоянно проводить аудит и мониторинг внутреннего CA, за исключением тех случаев, когда такие услуги предлагает независимый уполномоченный. Обычно независимые CA предоставляют подобные услуги только крупным стабильным организациям, где приняты жесткие меры физической защиты, имеются сертифицированные аппаратные устройства для генерации ключей и установлено одобренное программное обеспечение управления сертификатами.

Если организация желает реализовать свою собственную PKI, то NetWare 5 может предложить для этого два NDS-совместимых уполномоченных: бесплатного NetWare CA, Novell Public Key Infrastructure Services (PKIS), и Entrust/Alliance PKI, выпускающую сертификаты для клиентов.

ИНФРАСТРУКТУРА С ОТКРЫТЫМИ КЛЮЧАМИ NOVELL

NetWare 5 включает бесплатного NDS-совместимого уполномоченного, Public Key Infrastructure Services (PKIS), для выдачи сертификатов серверам, управляемым DNS. PKIS опирается на стандарт X.509, благодаря которому он может иерархически или равноправно взаимодействовать с другими CA. Например, он может принимать сертификаты VeriSign и Entrust CA, а также Netscape Sertificate Server.

PKIS выдает сертификаты только серверам в дереве NDS, но не конечным пользователям. Таким образом, прямо из коробки SAS позволяет пользователям идентифицировать серверы LDAP, но не наоборот. Начиная со второй четверти 1999 года PKIS будет выдавать сертификаты конечным пользователям.

PKIS поддерживает всю инфраструктуру защиты NetWare, в том числе SAS и SSO. Однако его значение для NetWare 5 гораздо серьезнее. Например, системный загрузчик NetWare 5 использует сертификаты (или, точнее говоря, цифровые подписи с ключами, удостоверенными с помощью сертификатов) для проверки как во время загрузки, так и во время исполнения того, что NLM был действительно создан указанным разработчиком и что с тех пор он не был изменен. Это позволяет, в частности, гарантировать, что NLM не был инфицирован вирусом после того, как он был цифровым образом подписан разработчиком.

Аналогично, для модулей Java компания предлагает защищенный загрузчик классов Java, использующий сертификаты для проверки программных модулей Java во время загрузки. Это должно помочь снять беспокойство по поводу защиты в связи с широкой поддержкой Java в NetWare 5. Например, Novell предоставляет консоль управления на базе Java - JavaOne. SAS базируется на Java, а, кроме того, NetWare имеет виртуальную машину Java общего назначения (Java Virtual Machine, JVM), благодаря наличию которой, как надеется Novell, серверы NetWare должны стать более привлекательны в качестве платформы для приложений.

Сегодня подпись кода возможна только для модулей NetWare, т. е. пока она не доступна разработчикам. Во второй половине текущего года такую возможность должны получить и разработчики. Что для этого нужно? Динамическая загрузка модулей шифрования на клиенте. Сегодня она имеется только на серверах NetWare. Шифрование на клиенте по-прежнему статически привязано к DLL.

Процедуры подписи кода пока не приняты, замечает Джули Тамура, менеджер по продуктам защиты в Novell. Скорее всего, компания будет придерживаться модели других производителей (например, принятой Microsoft в AuthentiCode для компонентов ActiveX) и предоставлять подпись кода в качестве услуги тем из разработчиков, кто приобретает Novell Developer Kit (NDK). Таким образом, клиентам придется доверять не множеству разработчиков, а только Novell.

Ввиду требований американского законодательства подпись модулей Novell International Cryptographic Infrastructure (NICI) будет обязательной. NICI не будет разрешать загружать неподписанные модули. Менеджер политики вводит дополнительный уровень контроля. Так, он не позволит выполнять даже подписанные модули, если это не предусмотрено заданными правилами для данного географического региона.

Хотя закон и требует от Novell обеспечивать строгий контроль за NICI и PKIS, организации не обязаны использовать NICI или PKIS. SAS может принимать сертификаты и от других CA, а не только PKIS, а клиенты свободны в своем выборе PKI. Например, клиенты могут защитить посредством SSL доступ по LDAP к NDS и с помощью других сертификатов, не имеющих ничего общего с предложением Novell.

PKIS выполняется только на NetWare 5 - ни на Windows NT, ни на UNIX он не работает. Novell планирует перенести его на Windows NT, но там он будет работать только при наличии NDS for Windows NT.

ENTRUST/ALLIANCE PKI ДЛЯ NETWARE

В целях предоставления клиентам сертификатов Novell в сотрудничестве с Entrust Technologies работает над созданием NDS-совместимой версии Entrust/Alliance PKI. Как было объявлено в июле 1998 года, продукт должен был появиться в начале 1999 года. Девяностодневная ознакомительная версия на сто пользователей будет поставляться с NetWare 5. По завершении этого периода лицензии могут быть приобретены у Entrust.

Entrust/Alliance PKI для NetWare имеет две возможности, ранее не предоставляемые Entrust, - интеграцию с NDS и выполнение на NetWare в качестве NLM.

До появления Entrust/Alliance PKI для NetWare организации могли помещать сертификаты Entrust на хранение в NDS с помощью LDAP. Однако сама Entrust PKI выполнялась только на UNIX или Windows NT. Вдобавок Entrust PKI имела свою собственную базу данных о пользователях, управляемую с помощью административного программного обеспечения Entrust. Теперь же Entrust/Alliance PKI для NetWare функционирует как NLM и использует NDS в качестве базы данных о пользователях, исключая, таким образом, дублирование информации в двух отдельных базах данных.

Чем больше Entrust-совместимых приложений имеет организация, тем больше пользы она сможет извлечь из Entrust/Alliance PKI для NetWare.

МЕЖДУНАРОДНАЯ ИНФРАСТРУКТУРА ШИФРОВАНИЯ NOVELL

При развертывании приложений с поддержкой шифрования транснациональным организациям приходится иметь дело с государственным регулированием различных стран в этой области, в частности с запретами на экспорт/импорт технологий шифрования. Например, американским компаниям запрещено экспортировать любые программы с применением ключей шифрования длиннее 56 бит, а Франция запрещает импорт каких бы то ни было технологий шифрования. Подобное регулирование на государственном уровне затрудняет компаниям реализацию единой охватывающей несколько стран инфраструктуры с поддержкой шифрования. Некоторые производители решают эту проблему, предлагая несколько версий своего продукта, но поддержка и обновление всех таких продуктов может представлять целую проблему.

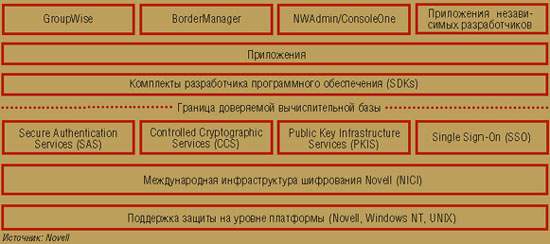

NICI предлагает иной подход. Как видно из Рисунка 1, NICI представляет собой платформу для других сервисов. Центральным элементом этой службы является менеджер политики. Данный программный модуль автоматически загружает наиболее надежный из разрешенных для использования в данном географическом регионе алгоритмов шифрования. В частности, NetWare PKI будет выпускать сертификаты, зашифрованные с помощью ключей соответствующей длины.

|

Если разработчик решит воспользоваться услугами NICI, ему не придется включать код шифрования в приложения, и в результате он может ограничиться одной версией приложения, независимо от региона. Аналогично, транснациональные компании могут применять в любой стране мира одну и ту же версию программного обеспечения. Ни разработчикам, ни компаниям не придется выбирать решение c ключом минимальной длины только ради простоты управления.

Шифрование для всех NICI-совместимых программ может быть модифицировано посредством простой установки и загрузки дополнительных механизмов шифрования через расширяемую инфраструктуру NICI. Системный загрузчик NetWare 5 проверяет подписи модулей шифрования, как это описано выше.

"Сейчас мы ограничиваемся международной версией и используем везде шифрование с ключом длиной 56 бит, - говорит администратор сети крупной промышленной компании со Среднего Запада США. - Но мы бы хотели использовать более надежную версию в Северной Америке".

ПОД ЗАМКОМ

В некотором смысле NetWare 5 реализует то, что уже имеется в NetWare и UNIX, например непосредственную поддержку IP. Вместе с тем ряд новых функций NetWare 5 выводит Novell на лидирующие позиции в области защиты. Так, динамическая загрузка механизма шифрования с помощью NICI является передовой на сегодняшний день технологией, впрочем, как и интеграция с PKI.

Novell - лидер рынка в области поддержки разных операционных систем (NetWare, Windows NT, UNIX) с масштабируемой службой каталогов. Это может оказаться главным преимуществом Novell на корпоративном рынке, где каталоги реализуются задолго до внедрения продвинутых функций защиты (таких, как PKI). Каталог представляет собой лучший базис для защиты, а NDS намного опережает любой другой конкурирующий продукт.

Майк Гурвиц - независимый автор и консультант. С ним можно связаться по адресу: mhurwicz@psgroup.com.

Ресурсы Internet

Популярное введение в NDS, NICI, SAS, PKIS и SSO можно найти на http://www.novell.com/products/nds/security1.html.

Техническое описание SAS имеется на http://www.novell.com/corp/security/authentication.html, а CCS - на http://www.novell.com/corp/security/cryptographic.html.

Узнать подробности о PKIS можно на http://www.novell.com/corp/security/public_key.html.

Усовершенствования в NetWare 5 по сравнению с предшествующими версиями изложены на странице http://www.novell.com/nwc/may98/ntware58/enhanced.html.