Для хорошего специалиста по ИТ забота о безопасности корпоративной сети стоит на первом месте, и программные proxy-серверы выступают для него в роли миротворцев, избавляющих от конфликтов с руководством и сотрудниками компании по поводу использования канала в Internet. Все очевидно: приложения данного класса позволяют уменьшить нагрузку на сеть, обеспечить должную безопасность инфраструктуры и снизить затраты на трафик.

В этой статье мы рассмотрим один из таких продуктов, вернее новую версию продукта UserGate 4.2.0 (сайт компании-производителя www.usergate.ru, размер файла дистрибутива 5,5 Мбайт). Установка программы чрезвычайно проста: все, что потребуется, это указать нужные сетевые интерфейсы, которые программа будет отслеживать. После перезагрузки системы в системном лотке появляется значок утилиты UserGate Agent: команда Start UserGate Administrator из его контекстного меню указывает на то, что пора приступать к настройке proxy-сервера.

Создание учетных записей

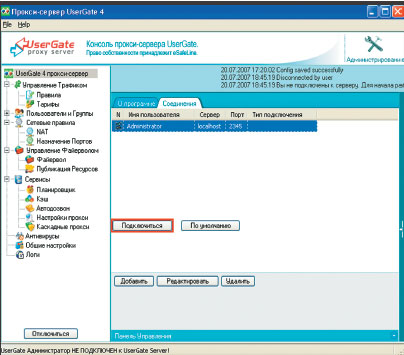

Для начала администратору следует запустить proxy-сервер, подключиться к нему (экран 1) и определиться с целесообразностью запуска UserGate в качестве системной службы (команда Install Service в программной группе меню кнопки «Пуск»). Разработчики однозначно рекомендуют запускать proxy-сервер в качестве службы, поскольку данный метод не только надежнее, но и позволит не регистрироваться всякий раз для запуска UserGate.

По умолчанию в программе предлагается единственная учетная запись — default (применяется как для групп, так и для пользователей) с IP-адресом 127.0.0.1. Вряд ли нас устроит безликий пользователь — рассмотрим процесс создания учетной записи сотрудника на примере хрестоматийного персонажа по имени Vasya_Pupkin.

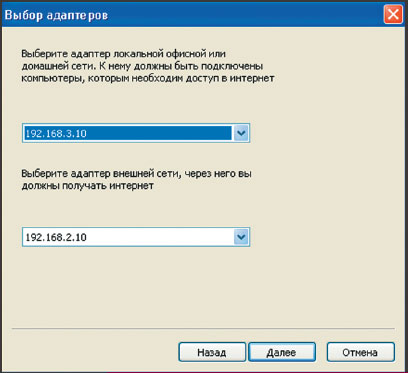

Условия задачи: серверная система оборудована двумя сетевыми интерфейсами — первое устройство имеет IP-адрес 192.168.2.10 и непосредственно подключено к Internet-каналу, ко второму устройству с назначенным IP-адресом 192.168.3.10 и указанным системным шлюзом 192.168.2.10 будут подключаться рабочие станции. Для обеих сетевых карт указана маска подсети 255.255.255.0, но для второй карты (с IP-адресом 192.168.3.10) не указывались адреса DNS-серверов. Пользовательская система имеет IP-адрес 192.168.3.15, такую же маску подсети, но в качестве основного шлюза и первого DNS-сервера указан IP-адрес второй сетевой карты — 192.168.3.10 (разумеется, конкретная сеть имеет другие параметры). Решение возможно двумя способами реализации proxy-сервера: непрозрачным и прозрачным. Начнем с первого.

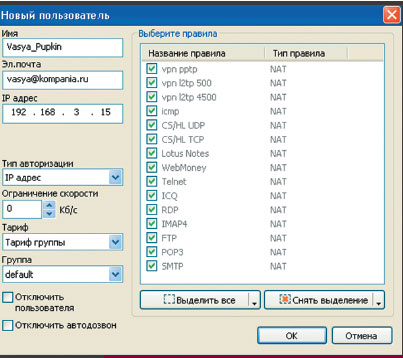

В разделе «Пользователи и группы > Пользователи» нажмем кнопку «Добавить» и в окне «Новый пользователь» укажем IP-адрес рабочей станции (экран 2), электронный адрес сотрудника (необязательно) и метод авторизации — изначально предлагается авторизация по IP-адресу, что, на наш взгляд, представляется оптимальным вариантом. При желании можно выбрать авторизацию по MAC-адресу сетевого адаптера, комбинированный способ (IP-адрес + MAC-адрес) или же задействовать любой из девяти предлагаемых типов.

Для снижения нагрузки на сеть целесообразно установить ограничение скорости (по умолчанию ограничений нет), после чего задействовать предустановленные правила NAT (Network Address Translation, или трансляция сетевых адресов). Какие правила включить, а какие — нет (например, правило для протокола ICQ), решать исключительно администратору. Обратите внимание, что отключение тех или иных правил возможно только в настройках группы (к слову сказать, создание учетной записи пользовательских групп еще проще).

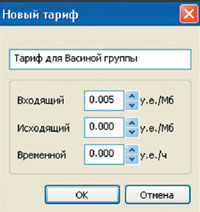

Не думаю, что оплата входящего трафика для каждого пользователя будет актуальна в организациях, зато в локальных сетях и некоторых Internet-кафе до сих пор практикуется данный метод учета. В разделе «Управление трафиком > Тарифы» нажмите кнопку «Добавить» и укажите сумму, в которую обходится мегабайт входящего трафика (при желании можно указать стоимость одного часа пользования компьютером, см. экран 3).

Не думаю, что оплата входящего трафика для каждого пользователя будет актуальна в организациях, зато в локальных сетях и некоторых Internet-кафе до сих пор практикуется данный метод учета. В разделе «Управление трафиком > Тарифы» нажмите кнопку «Добавить» и укажите сумму, в которую обходится мегабайт входящего трафика (при желании можно указать стоимость одного часа пользования компьютером, см. экран 3).

Настройки proxy-сервера

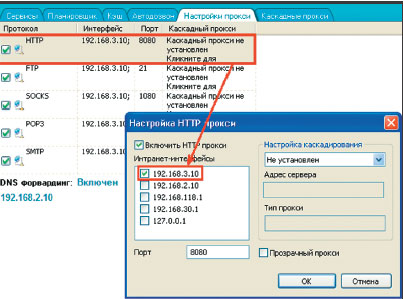

Следующий шаг — настройка proxy-сервера, который еще не готов к «раздаче» сетевого трафика. В разделе «Сервисы > Настройка proxy» мы включили режим перенаправления DNS и в нижнем текстовом поле указали IP-адрес провайдера службы DNS. Обратите внимание, что на вкладке «Настройка proxy» уже включены основные протоколы и порты для второго сетевого интерфейса нашей серверной системы. Все, что требуется, — дважды щелкнуть по строке с нужным протоколом и в окне «Настройка … proxy» включить сетевой интерфейс, с которым будут соединяться пользовательские системы. В нашем примере это вторая сетевая карта с IP-адресом 192.168.3.10 (экран 4). Разумеется, никто не запрещает изменить номер порта для определенного протокола.

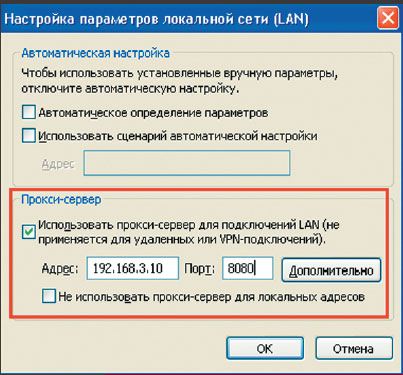

Необходимо сохранить изменения, после чего proxy-сервер можно допускать к работе. В настройках подключения пользовательских компьютеров («Панель управления > Свойства обозревателя > Подключения > Настройка LAN» (экран 5)) потребуется установить флажок использования proxy-сервера и указать нужные параметры. Все — можно поздравить себя, порадоваться за пользователей и огорчиться из-за дополнительной рутинной работы: вряд ли вам захочется указывать параметры proxy на каждой рабочей станции.

Если парк компьютеров велик, воспользуйтесь технологией прозрачного proxy: в этом случае все клиентские запросы будут перенаправляться со стандартного порта TCP на порт HTTP, что позволит сотрудникам работать, не зная ничего о proxy-сервере, а системным администраторам — избавиться от ручной настройки пользовательских компьютеров. Еще раз вернемся к экрану 4 и обратим внимание на флажок «Прозрачный proxy» — как видите, все достаточно просто.

Теперь перейдем в раздел «Сетевые правила» и запустим «Мастер настройки NAT», который предложит указать нужные сетевые интерфейсы (экран 6), список служб, которые будут доступны пользователям, и группу, для которой настраивается proxy. Следует заметить, что в программе используется собственный драйвер NAT, благодаря которому осуществляется перенаправление пакетов по протоколам TCP/UDP из локальной сети в глобальную и обратно. Типичные примеры — использование фирменной программы в продуктах Webmoney, ICQ и Yahoo Messenger.

Однако пока proxy-сервер настроен на ограничения лишь частично. Как известно, некоторые пользователи обожают загружать файлы и просматривать Web-страницы не очень пристойного содержания (которые, в свою очередь, напичканы различным вредоносным кодом). Вряд ли загрузка MP3-файлов или видеофильмов повысит эффективность работы старшего менеджера, поэтому воспользуемся функцией создания правил, ограничивающих сетевую активность сотрудников (или, если угодно, клиентов).

Создание правил

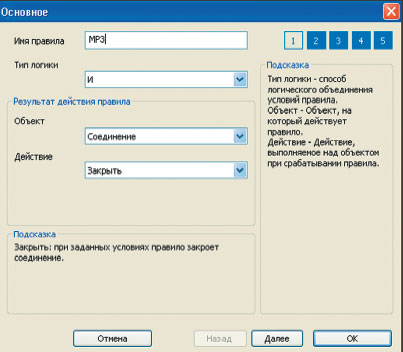

Запреты создаются в разделе «Управление трафиком > Правила»: изначально разрешено все, что указано в правилах NAT. Предположим, что администратору нужно запретить загрузку упоминавшихся MP3-файлов. Окно создания правила, вызываемое кнопкой «Добавить», содержит пять секций. В поле «Имя правила» секции «Основное» впишем название правила, например «МР3», выберем тип логики «И», после чего в списке «Объект» щелкнем на параметре «Соединение», которое потребуется «Закрыть» (список «Действие», см. экран 7). Другими словами, при попытке загрузки «криминального» файла Internet-соединение с Web-ресурсом будет разорвано.

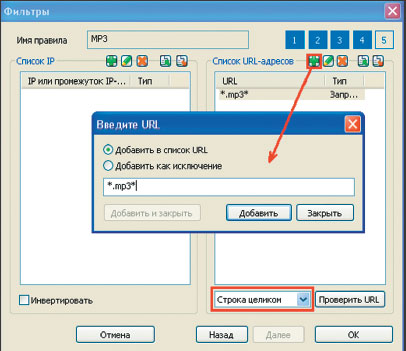

Вторая, третья и четвертая секции нам не нужны — сразу перейдем в пятую секцию «Фильтры», где в нижней части окна следует выбрать параметр «Строка целиком». В разделе «Список URL-адресов» нажмем кнопку «Добавить URL» и создадим фильтр *.mp3* (экран 8). Для других вариантов настройки будут актуальны параметры других секций, например фильтрация по протоколам (вторая секция); ограничения по дням недели, часам и даже праздникам (третья секция), а также лимиты по объему трафика и времени подключения к Internet (четвертая секция). Более того, возможна фильтрация по остатку счета пользователя: например, соединение будет разорвано при нулевом балансе клиента.

Следует заметить, что разработчики бесплатно предлагают загрузить два файла фильтров: для рекламных баннеров и порноресурсов. Эти фильтры импортируются нажатием кнопки «Импортировать URLs» в пятой секции окна создания правил.

Нарисуйте мне порт

В определенных случаях жизненно необходимо соединение определенного порта одного из локальных сетевых интерфейсов с нужным портом удаленного хоста. UserGate позволяет осуществить данную операцию при помощи технологии назначения портов (Port mapping). Типичный пример использования назначения портов — организация работы приложений «банк-клиент», подключение к игровым серверам (актуально для игровых клубов) и других программ, которым необходима переадресация сетевых пакетов на определенный IP-адрес.

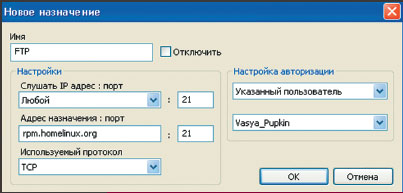

Предположим, что нам требуется разрешить доступ к денежной системе Webmoney: в разделе «Сетевые правила > Назначения портов» воспользуемся знакомой кнопкой «Добавить». В окне «Новое назначение» в поле «Имя» впишем название переадресации портов, после чего в списке «Слушать IP-адрес: порт» нужно выбрать IP-адрес сетевого интерфейса, на котором UserGate будет прослушивать клиентские запросы на заданном порту. В списке «Адрес назначения: порт» администратор укажет либо IP-адрес, либо доменное имя ресурса вкупе с номером порта, к которому требуется подключаться (экран 9).

Всегда на страже

Как известно, наиболее актуальной проблемой для конечного пользователя были и остаются компьютерные вирусы, черви и троянские программы. По статистике ведущих антивирусных компаний, более 95% всех вредоносных программ, распространяемых в глобальной сети, — это сетевые черви, из которых 99% приходится на долю почтовых червей. Повторим еще раз: не будь пользователь так беспечен, эпидемии почтовых червей не имели бы столь печальных последствий.

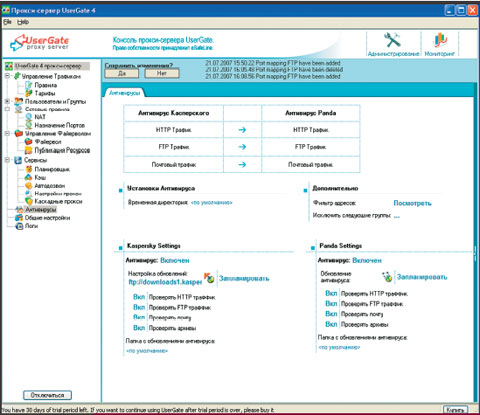

UserGate поставляется с двумя антивирусными продуктами: Kaspersky Antivirus и Panda Antivirus. Настройки обоих продуктов расположены в разделе «Антивирусы» окна администрирования (по умолчанию антивирусы отключены). Каким приложением пользоваться — решать администратору, я же хочу упомянуть о функциях проверки электронной почты, архивных файлов, HTTP-трафика и FTP-трафика (экран 10). Причем можно назначить очередность проверки: например, Web-трафик и FTP-трафик вначале проверит Kaspersky Antivirus, а Panda Antivirus в первую очередь займется контролем электронной почты.

Однако, даже вооружившись антивирусным пакетом, нельзя быть уверенным в надежной защищенности компьютера. Причина — изобилие других вредоносных программ и проникновения на компьютер извне. Для борьбы с последней напастью эффективно использование межсетевых экранов или брандмауэров, которые осуществляют фильтрацию входящего и исходящего трафиков. Межсетевой экран использует, как правило, несколько наборов «правил» для проверки сетевых пакетов при их входе или выходе через сетевое соединение, разрешая либо прохождение трафика, либо его блокировку.

При использовании UserGate дополнительных затрат не будет — продукт содержит встроенный межсетевой экран, который предотвращает несанкционированный доступ к данным сервера и локальной сети, запрещая соединения по определенным портам. При необходимости можно открыть доступ к нужным портам, например для публикации Web-ресурса организации в Internet. Следует учесть, что программный брандмауэр обрабатывает лишь те пакеты, которые не были указаны при создании правил NAT; однако, если пакет был обработан драйвером NAT, он не попадает под «юрисдикцию» брандмауэра.

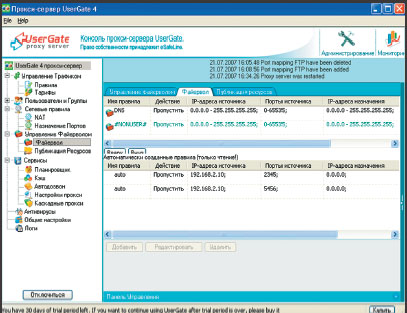

Изначально межсетевой экран предлагает правило #NOUSER# (экран 11), которое действует очень просто: запрещает все, что не было разрешено, или, напротив, дает «добро» на все, что не запрещено. Решение принимается исходя из выбранных действий — «Блокировать» или «Пропустить» (изначально выбрано действие «Пропустить»). Однако следует учесть, что при выборе действия «Блокировать» в правиле #NOUSER# будут блокированы все пакеты, кроме тех, что были заданы в правилах NAT, а также трафика, прошедшего через порты, открытые при помощи Port Mapping и указанные в разделе «Настройки proxy» (HTTP, FTP, Socks, POP3 и SMTP).

Дело в том, что упомянутые порты будут указаны в автоматически создаваемых правилах межсетевого экрана, отображенных в нижней части окна настроек брандмауэра (тип auto). К слову сказать, в таких «автоматических» правилах указывается порт 2345 протокола TCP, используемый администраторским модулем UserGate для подключения к серверной части.

Экономная экономика

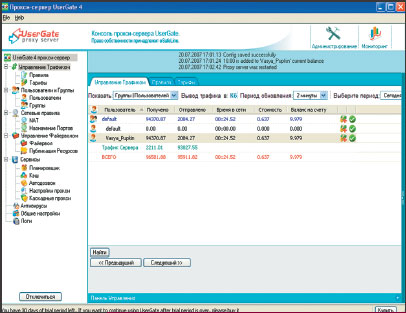

Описывая UserGate, необходимо упомянуть об инструментах, обеспечивающих строгий учет пользовательского трафика и времени пребывания в сети. В разделе «Учет трафика» в реальном времени отображается статистика клиентов: вам покажут объемы исходящего и входящего трафиков, время подключения и — если необходимо учитывать затраты за трафик — остаток на счете пользователя и текущие траты. Так, например, на экране 12 мы видим, что наш Vasya_Pupkin, находясь на просторах Internet 24 минуты 52 секунды, умудрился загрузить 94,37 Мбайт, потратив на это 0,6 у.е. (см. экран 12).

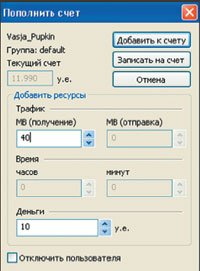

По умолчанию статистика выводится в килобайтах, но данный параметр можно изменить, равно как и период обновления данных, — изначально предлагается выводить информацию каждые две минуты. Операции с денежными средствами пользователя осуществляются чрезвычайно просто — достаточно дважды щелкнуть на строке учетной записи в разделе «Учет трафика». Деньги, внесенные клиентом, зачисляются на его счет одним нажатием кнопки (экран 13).

По умолчанию статистика выводится в килобайтах, но данный параметр можно изменить, равно как и период обновления данных, — изначально предлагается выводить информацию каждые две минуты. Операции с денежными средствами пользователя осуществляются чрезвычайно просто — достаточно дважды щелкнуть на строке учетной записи в разделе «Учет трафика». Деньги, внесенные клиентом, зачисляются на его счет одним нажатием кнопки (экран 13).

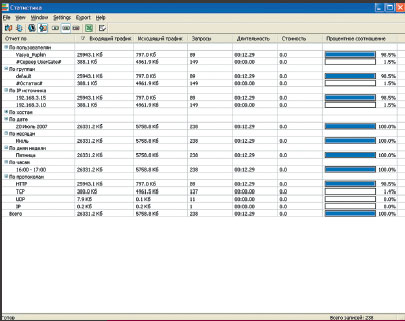

Более подробная статистика доступна в соответствующем разделе программной группы в меню кнопки «Пуск», где содержится вся информация о сетевой активности не только групп и пользователей, но и конкретных IP-адресов и самого сервера, причем будет представлен отчет о трафике по любому сетевому протоколу за любой период времени (экран 14). При желании можно экспортировать отчеты в формат Microsoft Excel.

Евгений Яворских (javorskihh@gmail.com ) — ИТ-менеджер

Цена вопроса

Лицензия на UserGate действует бессрочно для одной серверной системы. Стоимость лицензии зависит от потребностей организации в количестве сессий (в данном случае под сессией следует понимать одну сессию активного сетевого компьютера независимо от количества клиентских программ, подключенных к Internet). Компании любого уровня могут без труда определить для себя нужную модификацию: цена варьируется от 2040 рублей (5 сессий) до 23 730 рублей (200 сессий). Безлимитная версия обойдется в 26 970 рублей.

Что касается аппаратной части серверной системы, то наверняка в любой организации найдется компьютер с процессором не менее чем на 700 МГц и оперативной памятью объемом 256 Мбайт. Программные файлы займут не более 10 Мбайт дискового пространства; для кэш-файлов и файлов журналов потребуется не менее 100 Мбайт. Как видите, конфигурация серверного компьютера весьма демократична.