Управляем мобильными устройствами с помощью Exchange 2003 SP2 и MSFP for Windows Mobile 5.0.

Мобильные устройства — легкая добыча для мошенников. Мне самому уже приходилось терять смартфоны Windows Mobile и устройства Pocket PC Phone Edition. Вместе с таким устройством в руки злоумышленника попадает разного рода корпоративная информация — даже доменные учетные данные владельца устройства, так как большинство потребителей предпочитают запоминать имя пользователя и пароль в клиенте Microsoft ActiveSync. Однако положение можно исправить с помощью Exchange Server 2003 Service Pack 2 (SP2) и пакета безопасности Messaging and Security Feature Pack (MSFP) for Windows Mobile 5.0.

В SP2 и MSFP решены некоторые фундаментальные проблемы безопасности при использовании мобильных устройств в корпорациях. С их помощью можно блокировать территориально распределенный парк мобильных устройств и дистанционно удалять информацию. В данной статье речь пойдет сначала о том, как установить SP2 и настроить SP2 на сервере Exchange, а затем будет описан процесс блокирования мобильных устройств и дистанционного удаления данных.

Две ключевые функции

Две новые возможности SP2 и MSFP помогают уменьшить опасность, возникающую при краже или потере мобильных устройств. Во-первых, можно блокировать устройства принудительным использованием PIN-кода или пароля для предотвращения несанкционированного доступа. Можно даже задать требования к паролю, в том числе указать минимальную длину и состав символов. Чтобы запретить бесконечный подбор PIN-кода устройства, можно назначить число последовательных неудачных попыток ввода, после которого все данные удаляются. Во-вторых, всю информацию в устройстве можно дистанционно уничтожить сразу же после поступления сообщения о потере или краже. Централизованное управление несколькими важнейшими функциями мобильного устройства напоминает централизованное управление компьютерами с помощью групповой политики. Скорее всего, новые возможности — лишь первые шаги Microsoft к масштабному централизованному управлению парком устройств. Углубленные функции управления парком устройств уже реализованы в семействе продуктов Good Technology (http://www.good.com. Исчерпывающая среда управления Good Technology оптимальна для набора мобильных устройств, а продукты компании значительно превосходят современные инструменты Microsoft.

В данной статье рассматриваются устройства Windows Mobile, в которых применение мобильных функций SP2 невозможно без MSFP. Но некоторые устройства, совместимые с Exchange ActiveSync (EAS), обеспечивают дистанционное удаление данных и применение политики управления паролем с сервера Exchange без Windows Mobile. Например, в устройствах, отличных от Windows Mobile, таких как смартфоны с Symbian OS и некоторые телефоны Sony Ericsson, Motorola и Nokia, все чаще применяется DataViz RoadSync, клиентская программа для работы с EAS. DataViz RoadSync совместима с технологией Direct Push пакета SP2 и обеспечивает дистанционное удаление данных.

Установка SP2

Предполагается, что на предприятии уже установлены Exchange Server 2003 SP1 и Outlook Web Access (OWA). Возможно, перед установкой SP2 потребуется загрузить одну или две программы оперативной коррекции. Если установлено исправление, описанное в бюллетене безопасности MS05-019 или Windows Server 2003 SP1, то необходимо также применить исправление 898060. Если используется или планируется задействовать Sender ID, нужно также установить исправление 905214. Дополнительные сведения об этих исправлениях приведены в заметках о выпуске SP2 по адресу.

После установки соответствующих исправлений следует развернуть пакет исправлений SP2, который можно загрузить по адресу. Компания Microsoft рекомендует сделать полную резервную копию системы перед установкой SP2. Процедура установки проходит довольно быстро и не требует перезагрузки, но доступ к Exchange временно прерывается, пока службы останавливаются и запускаются вновь. Поэтому установку лучше выполнять в часы с малой рабочей нагрузкой.

Блокирование

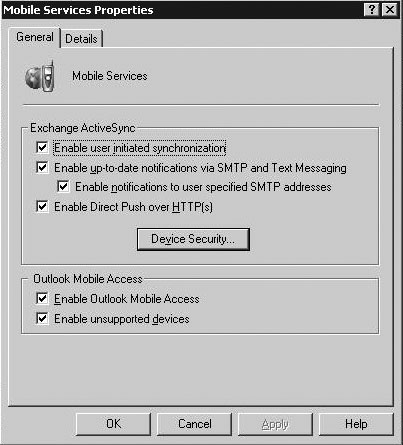

После установки SP2 все готово к тому, чтобы назначить политики для PIN-кода или пароля и использовать функцию блокировки мобильных устройств. Из оснастки System Manager консоли управления Microsoft Management Console (MMC) следует открыть диалоговое окно свойств для Global SettingsMobile Services (см. экран 1).

|

| Экран 1. Диалоговое окно Mobile Services Properties |

В окне появилось два новых элемента. С помощью флажка Enable Direct Push over HTTP(s) можно активизировать и отключать технологию Direct Push через протокол HTTP или HTTP Secure (HTTPS). Direct Push — новшество SP2 и MSFP; это ответ Microsoft на выпуск устройств BlackBerry компанией Research In Motion (RIM), которые могут получать обновления по электронной почте в реальном времени. Однако Direct Push играет важную роль в обеспечении безопасности, так как данная технология позволяет немедленно обратиться к потерянному или украденному устройству и удалить данные, прежде чем ими воспользуется злоумышленник. О функции дистанционного удаления данных будет рассказано ниже.

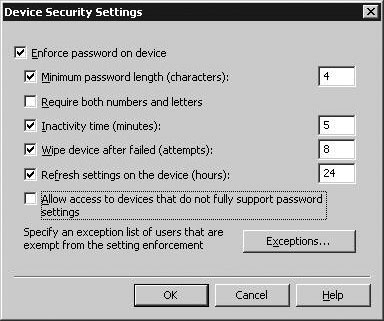

Другой новый элемент информационной защиты — кнопка Device Security, щелчком на которой можно отобразить диалоговое окно Device Security Settings (экран 2). Для централизованного управления паролем устройства требуется установить флажок Enforce password on device, который активизирует другие параметры и позволяет устанавливать или сбрасывать их в зависимости от ситуации.

|

| Экран 2. Диалоговое окно Device Security Settings |

Как показано на экране 2, для устройства назначен пароль длиной по крайней мере в четыре символа, и данные из устройства удаляются после восьми последовательных неудачных попыток ввода пароля. Устройство блокируется после пятиминутного периода простоя.

Следует проявлять благоразумие при выборе параметров Device Security Settings. Пользователям необходим быстрый доступ к устройствам — излишняя строгость не способствует плодотворному взаимодействию с сотрудниками. Если персонал предприятия использует свои устройства и как мобильные телефоны, то обладателей большинства устройств порадует возможность не разблокировать их при ответе на входящие звонки. Однако устройство остается блокированным во время звонка, пока пользователь вводит пароль. Кроме того, независимо от кнопок устройства, Windows Mobile 5.0 отображает экранную числовую клавиатуру при вводе PIN-кода. Многие организации полагают, что достаточно четырехзначного PIN-кода, если предусмотрено удаление данных после выбранного числа неудачных попыток. Четырехзначный PIN-код в сочетании с автоматическим удалением данных обеспечивает хороший баланс безопасности и удобства использования.

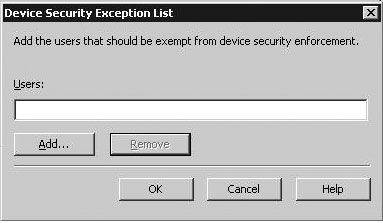

Для обслуживания несовместимых с MSFP устройств требуется установить флажок Allow access to devices that do not fully support password settings, чтобы применить параметры ко всем устройствам предприятия. Всегда существуют особые случаи, и в Exchange можно указать исключения. При щелчке на кнопке Exceptions диспетчер Exchange System Manager (ESM) выводит диалоговое окно Device Security Exception List (экран 3). В нем можно указать пользователей, устройства которых исключены из ограничений, установленных в диалоговом окне Device Security Settings. Исключения назначаются для пользователей, а не для конкретных устройств; например, если у привилегированного пользователя два устройства, то исключения распространяются на оба.

|

| Экран 3. Диалоговое окно Device Security Exception List |

Дистанционное удаление данных

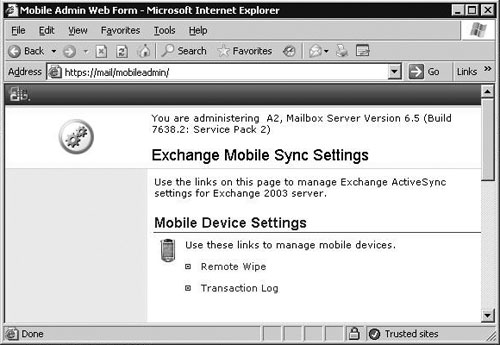

Чтобы активизировать функцию дистанционного удаления, необходимо установить инструмент Exchange Server ActiveSync Web Administration уже после инсталляции пакета SP2. Инструмент Web Administration выполнен на основе браузера и обеспечивает дистанционное администрирование и удаление для всех мобильных устройств с Windows Mobile 5.0 и MSFP, а также устройств с клиентами EAS от независимых поставщиков. Инструмент можно загрузить по адресу.

При открытии файла пользователь должен ответить на вопрос о папке, в которой следует сохранить извлеченные файлы. После извлечения нужно открыть папку и дважды щелкнуть на файле MobileAdmin.msi, чтобы создать новую папку с именем MobileAdmin на Web-узле по умолчанию для данного сервера. Для доступа к инструменту Web Administration необходимо открыть браузер и ввести адрес

https://mail/mobileadmin

где mail — имя сервера Exchange.

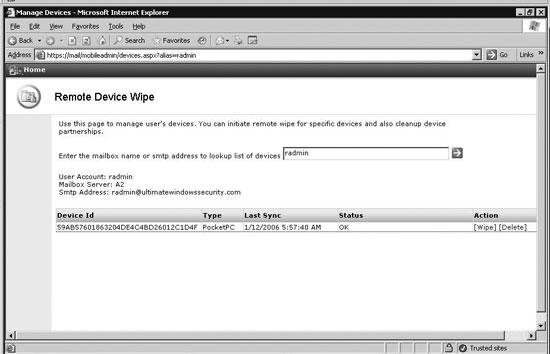

После аутентификации выводится страница Mobile Device Settings формы Mobile Admin Web Form (экран 4). По щелчку на пункте Remote Wipe появляется страница Remote Device Wipe, аналогичная показанной на экране 5. Чтобы найти устройство, требуется ввести имя почтового ящика или SMTP-адрес пользователя, который синхронизируется с Exchange из одного или нескольких устройств. EAS отслеживает все устройства, с которых синхронизируются пользователи, и эта информация используется в форме Mobile Admin Form для отображения списка устройств, связанных с указанным почтовым ящиком.

|

| Экран 4. Страница Mobile Device Settings |

Как мы видим на странице Remote Device Wipe, устройство Pocket PC связано с учетной записью radmin. Страница отображает дату и время последней синхронизации и два возможных действия: Wipe и Delete. Если щелкнуть на пункте Delete, то Mobile Admin удаляет связь между Pocket PC и учетной записью radmin. Если в будущем вновь выполняется синхронизация с использованием этого устройства, то EAS восстанавливает связь. Функция Delete предназначена для удаления более не используемых устройств.

|

| Экран 5. Образец страницы Mobile Device Wipe |

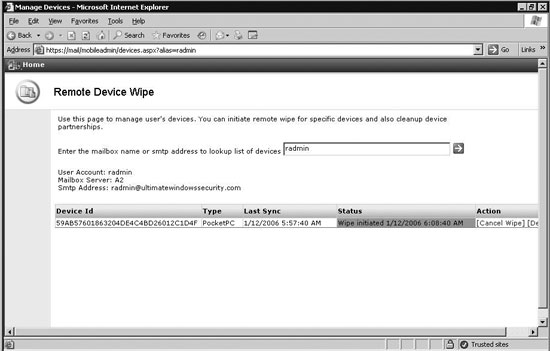

Предположим, что устройство Pocket PC украдено. По щелчку на Wipe инструмент выдает команду дистанционного уничтожения данных для Pocket PC. На экране 6 показано состояние Pocket PC после запуска операции очистки данных. Если устройство активно и подключено через долгосрочное HTTP-соединение (TCP-порт 443 без тайм-аута) в соответствии с технологией Direct Push программы MSFP, то все данные в устройстве уничтожаются в течение нескольких секунд. В противном случае данные не будут удалены до следующего сеанса связи с сервером Exchange.

|

| Экран 6. На странице Remote Device Wipe запущена операция удаления учетной записи |

В качестве эксперимента была предпринята попытка послать команду дистанционного удаления данных на устройство Pocket PC, в которое не загружена программа MSFP. Конечно, данные в устройстве уничтожены не были, но синхронизация не удалась, и был выдан код поддержки 0x85010013. Устройство без MSFP не выполняет команд дистанционного удаления данных, но по крайней мере можно отключить непрерывную синхронизацию в случае потери устройства.

Инструмент Web Administration отслеживает состояние команды дистанционного удаления данных, и из экрана Remote Device Wipe можно проверить, завершена ли команда. Если устройство возвращается пользователю до того, как команда дистанционного удаления выполнена, ее можно отменить, щелкнув Cancel Wipe на странице Remote Device Wipe.

Слабые стороны инструмента

Не все устройства Windows Mobile обеспечивают дистанционное удаление или централизованную политику управления паролем, так как эти функции реализованы в факультативной программе MSFP. Совместимость с MSFP зависит от изготовителя устройства и иногда — от поставщика услуг связи. Перед покупкой устройства Windows Mobile следует убедиться, что оно совместимо с MSFP либо изготовитель или поставщик связи предоставляет пакет дополнительных возможностей. Компания Microsoft опубликовала руководство для покупателя устройств Windows Mobile 5.0 по адресу.

Поддержка EAS в мобильных устройствах не ограничивается моделями Windows Mobile. Такие изготовители, как Nokia и Motorola, и независимые поставщики лицензировали EAS, а компания DataViz выпускает клиентов EAS для различных телефонов на основе Palm OS, Symbian и Java Mobile Information Device Profile (MIDP). Перед покупкой следует прочитать техническое описание или руководство, чтобы убедиться в совместимости EAS-устройства или клиентской программы независимого поставщика с функцией дистанционного удаления данных и политикой управления паролями. Кроме того, следует помнить, что некоторые устройства, поддерживающие EAS с защитой HTTPS и технологию Direct Push, устанавливают соединение с сервером Exchange только после покупки цифрового сертификата безопасности в одной из коммерческих организаций, такой как VeriSign или ее филиал — thawte.

В некоторых мобильных устройствах можно сохранять вложенные файлы электронной почты на сменной карте флэш-памяти, чтобы сэкономить внутреннюю память. Однако это сопряжено с большим риском, так как злоумышленники могут без труда изъять Secure Digital (SD) и любую другую карту памяти, прежде чем будет получено сообщение о краже и выполнено дистанционное удаление данных. Кроме того, во вложенных файлах могут содержаться конфиденциальные данные предприятия. С помощью EAS и MSFP можно запретить сохранение вложенных файлов в сменной памяти, но рекомендуется проверить устройства и программы, чтобы убедиться в их корректной работе.

Большой шаг вперед

Насколько надежно защищены информация и учетные данные в мобильном устройстве с MSFP? Некоторые аналитики, в частности из компании Gartner, считают, что Microsoft недостаточно применяет шифрование для борьбы со злоумышленниками, которые вскрывают устройства и пытаются извлечь данные из памяти. Подразделение Mobile Phone Work Group компании Trusted Computing Group работает над проблемой безопасности мобильных устройств, и в будущем уровень защищенности мобильных устройств должен повыситься. Дополнительную информацию можно получить по адресу.

Если главная опасность — кража доменных учетных данных пользователя, то для контроля доступа к EAS можно применить клиентские сертификаты. В настоящее время регистрировать устройства Windows Mobile для клиентских сертификатов гораздо проще, чем в прошлом, благодаря новой программе Enroller в меню Start, которая позволяет запросить сертификат у удостоверяющего центра Windows Server CA. На каком-то этапе в устройствах появятся биометрические методы управления доступом, а ключ для шифрования данных будет храниться в надежно защищенных микросхемах. Но пока SP2 и MSFP — значительный шаг к снижению самого большого риска, связанного с мобильными устройствами.

Рэнди Франклин Смит - Редактор Windows IT Pro, консультант по информационной безопасности и главный управляющий компании Monterey Technology Group. Преподает на курсах Ultimate Windows Security и имеет сертификаты SSCP, CISA и Security MVP. rsmith@ultimatewindowssecurity.com