Обладатели Microsoft Windows 2000 Server Resource Kit обнаружат в наборе привычное разнообразие дополнительных утилит в сопровождении соответствующей документации. Особенно ценным приобретением Resource Kit окажется для администраторов, предъявляющих повышенные требования к системе безопасности. Я расскажу лишь о 10 из множества инструментов, чьи достоинства вполне оправдывают стоимость Resource Kit (300 долларов). Попутно будут отмечены и некоторые ошибки и недостатки, о которых следует знать. Не путайте Windows 2000 Server Resource Kit с набором Microsoft Windows 2000 Professional Resource Kit, который представляет собой лишь подмножество первого.

Утилита CLA для анализа журналов безопасности

Обнаружив в наборе Win-dows 2000 Server утилиту CyberSafe Log Analyst (CLA), я сначала не поверил своим глазам. CLA - подключаемый модуль консоли управления Microsoft Management Con-sole (MMC), с помощью которого можно анализировать журналы безопасности, разбросанные по машинам домена, как единое целое. CLA располагает одиннадцатью заранее подготовленными шаблонами отчетов о функционировании системы защиты, но администратор может составлять и собственные. Чтобы воспользоваться утилитой CLA, необходимо сначала запустить программу setup.exe из каталога appsloganalyst на компакт-диске с Resource Kit. Затем можно открыть CLA с помощью нового пункта в меню Administrative Tools.

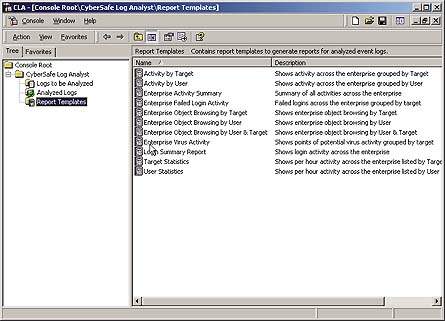

Работа с CLA состоит из трех этапов. Во-первых, необходимо указать утилите журналы событий, которые следует анализировать. Чтобы проверить CLA, можно открыть текущий журнал событий локальной системы, щелкнув правой кнопкой мыши на Logs to be Analyzed и выбрав пункт Cut Live Local Event Log. Если нужно составить общие отчеты об операциях нескольких машин, то сначала следует сохранить журнал событий каждой машины в файле .evt с помощью программы Event Viewer. Или воспользоваться утилитой вывода журналов событий. [Подробнее об этих утилитах рассказано в статье «Инструменты для работы с журналами безопасности», Windows 2000 Maga-zine/RE, №6 (9) 2000 - прим. ред.] Сохранив журналы, их следует передать в CLA, выбрав пункт Add Event Log File из контекстного меню Logs to be Analyzed. Во-вторых, необходимо дать CLA команду проанализировать журналы, выбрав функцию Analyze из контекстного меню Logs to be Analyzed. В результате все выбранные журналы будут импортированы в собственный формат CLA, предназначенный для составления отчетов. В-третьих, нужно выбрать шаблон из папки Report Templates и генерировать отчет. На Экране 1 показаны имеющиеся в распоряжении администратора заранее подготовленные шаблоны отчетов.

|

| Экран 1. Выбор отчетов CLA из папки Report Templates. |

CLA восполняет пробел в функциях мониторинга безопасности Windows 2000. Программа не только генерирует сложные отчеты (например, о неудачных попытках регистрации), но и дает общую картину работы всей сети в масштабах предприятия - вместо того, чтобы каждый раз составлять отчет об операциях лишь для одной машины.

Утилита DSStore для работы с PKI

Directory Services Store (DSStore) - управляемая с помощью командной строки универсальная утилита для диагностики и обслуживания инфраструктуры открытых ключей public key infrastructure (PKI) Windows 2000, интегрированной с Active Directory (AD). Данный инструмент не пригодится вовсе, если не использовать для работы с PKI в Windows 2000 корневой центр сертификации предприятия, Enterprise Root Certificate Authority (CA). Но в противном случае значение этой утилиты трудно переоценить. DSStore - часть компонента Se-curity Tools из комплекта Resource Kit.

Большинство задач PKI можно решить из встраиваемого модуля MMC Active Directory Users and Computers и модуля MMC Certifi-cate Services, но некоторые операции из MMC выполнить нельзя. С помощью DSStore можно составлять списки, добавлять и удалять корневые центры сертификации предприятия и вести в AD списки аннулированных сертификатов certificate revocation list (CRL). Кроме того, DSStore позволяет добавлять центры сертификации Windows 2000 или автономные CA для поддержки инфраструктуры PKI, созданной в AD предприятия.

Windows 2000 автоматически заносит сертифицированных пользователей и компьютеры в список при первом выполнении ими операции, требующей сертификата. Однако в больших сетях эта процедура может оказаться очень длительной. Чтобы ускорить процесс, DSStore инициирует события автоматического зачисления в список, заранее внося туда пользователей с соответствующими сертификатами. Можно также проверить статус сертификатов контроллера домена (DC) и достоверность смарт-карт. Более подробная информация о DSStore содержится в документе Tools Help в Resource Kit.

Управление EFS с помощью EFSinfo

Файловая система с шифрованием Encrypting File System (EFS) - новая функция Windows 2000, которая позволяет защищать конфиденциальные файлы даже в том случае, если кто-то получит физический доступ к диску. В то же время вся процедура шифрования остается незаметной для пользователя.

|

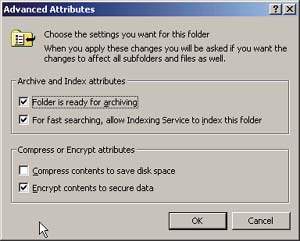

| Экран 2. Шифрование каталога. |

Благодаря EFS пользователь любого файла или целого каталога может объявить их зашифрованными. Чтобы зашифровать каталог, достаточно открыть меню Properties, щелкнуть на кнопке Advanced, а затем отметить флажок Encrypt contents to secure data, как показано на Экране 2. После шифрования каталога файлами можно пользоваться как обычно. Когда прикладная программа записывает или читает данные, Windows 2000 автоматически шифрует и расшифровывает их в памяти.

Windows 2000 также обеспечивает работу агентов восстановления, с помощью которых можно получить доступ к данным, зашифрованным пользователем. Назначить агентов восстановления для компьютеров можно с помощью групповых политик. Если файл зашифрован пользователем с применением EFS, то доступ к файлу будут иметь только агенты восстановления данных, указанные в Group Policy. Поэтому администраторы серверов вполне могут обнаружить файлы, которые невозможно прочитать.

Как быть, если администратору сервера нужно восстановить данные, но он не может определить, кем был зашифрован файл? Это проблему поможет решить утилита командной строки EFSinfo, устанавливаемая вместе с компонентом Security Tools из Resource Kit. EFSinfo отображает информацию о шифровании определенного каталога или файла. Если путь не указан, то EFSinfo покажет информацию о шифровании каждого файла в текущем каталоге.

Если ввести команду EFSinfo /u можно узнать, зашифрован ли файл и кто может расшифровать его (т. е. кем он был зашифрован). Чтобы показать уполномоченных агентов восстановления файла, следует использовать ключ /r. В приведенном ниже примере файл secret formula.txt был зашифрован администратором, который одновременно играет роль агента восстановления данных для данной системы.

D:confidential>efsinfo /r «secret formula.txt» D:confidential secret formula.txt: Encrypted Recovery Agents: MTGAdministrator (OU=EFS File Encryption Certificate, L=EFS, CN=Administrator)

Управление групповой политикой с помощью GPresult

Групповые политики Win-dows 2000 позволяют централизованно управлять конфигурацией системы и пользовательскими профилями. Однако иногда бывает трудно выяснить, как именно Windows 2000 применяет групповую политику к данной машине или пользователю. Конфигурация машины может быть сформирована в результате действия многих объектов групповой политики Group Policy Object (GPO), определенных на уровне локальной машины, сайта, домена и организационной единицы (or-ganizational unit, OU).

Решить эту проблему поможет утилита командной строки GPresult, устанавливаемая как часть компонента Network Management Tools набора Resource Kit. Отчеты GPresult слишком длинны, чтобы привести их в данной статье, - программа выдает подробную диагностическую информацию о том, как Windows 2000 применяет групповую политику к текущему компьютеру или пользователю. GPresult сообщает номер версии Windows 2000 (например, Windows 2000 Professional, Windows 2000 Server), имена членов группы, полномочия, дату и время последнего применения групповой политики, каким контроллером домена (DC) предоставлены объекты GPO, и самое главное - какие GPO были взяты Windows 2000 из AD.

Поиск слабых мест с использованием System Scanner

Я был очень удивлен, обнаружив в Resource Kit утилиту System Scanner 1.1 производства компании Internet Security Systems (ISS). ISS - одна из ведущих фирм, выпускающих анализаторы безопасности. System Scanner представляет собой инструмент для поиска уязвимых мест компьютера, используемый также в качестве средства оценки правил. Хотя версия 1.1, несомненно, на несколько ступеней ниже текущей версии 4.0, утилита прекрасно справляется с обнаружением известных пробелов в защите рабочих станций и серверов при доступе из Internet. Еще важнее, что в System Scanner предусмотрено несколько вариантов проверки по правилам и проверки базовой конфигурации, первоначально предназначенных для Windows NT, но с равным успехом применяемых и для Windows 2000.

Программа System Scanner проверяет уязвимые места браузера, гарантирует корректность конфигурации антивирусной защиты и отслеживает подозрительные настройки в Microsoft Office. Обследуя Web-серверы, Sys-tem Scanner проверяет известные прорехи в Microsoft IIS, такие, как имена файлов формата 8.3, серверные встраиваемые модули и индексированные страницы ASP. Кроме того, System Scanner сообщает о возможной опасности. Например, запустив утилиту на тестовой машине, я получил предупреждение: «Microsoft Office установлен на Web-сервере». Далее в сообщении говорилось: «Не следует устанавливать Office на специализированном рабочем Web-сервере. Office содержит множество уязвимых объектов DCOM, которые могут быть использованы в сценариях и позволят взломщикам вывести Web-сервер из строя». System Scanner находит такие мало известные уязвимые места NT, как слишком широкие полномочия на доступ раздела реестра Winlogon и Run; позволяет оценить правильность установки таких элементов политик, как пароль, блокировка учетной записи и аудит.

Основная, на мой взгляд, функция System Scanner - возможность проверки базовой конфигурации, позволяющая обнаруживать изменения в системе. System Scanner делает «снимок» (определяет базовую конфигурацию) системы. Во время последующих проверок инструмент сравнивает текущую системную конфигурацию с базовой и сообщает о любых изменениях. Базовую конфигурацию можно изменить в любое время, узаконив тем самым корректные изменения.

|

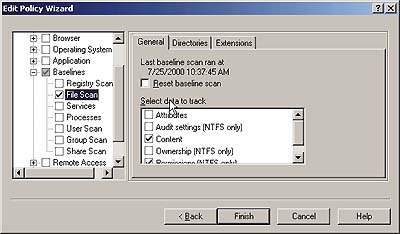

| Экран 3. Специальная политика поиска для обнаружения изменений информационного наполнения и полномочий. |

Для проверки значений реестра, параметров аудита разделов реестра, прав собственности и полномочий можно создать базовые конфигурации реестра. Для отслеживания изменений в данных, хранящихся в файлах, и проверки параметров, атрибутов, прав собственности и полномочий можно создать базовые конфигурации файловой системы. На Экране 3 показана специальная политика для поиска изменений информационного наполнения и полномочий. Распознать новые, несанкционированные службы и подозрительные процессы можно с помощью базовых конфигураций служб и процессов. Базовые конфигурации процессов также позволяют узнать, какие программы и команды выполняются при запуске машины и в процессе регистрации. С помощью базовых конфигураций можно отслеживать принадлежность пользователя к группам, параметры регистрации пользователя, его настройки для службы удаленного доступа RAS и назначение прав. Можно даже создать общие базовые конфигурации для обнаружения новых совместно используемых каталогов или изменений в правилах предоставления доступа к ресурсам.

|

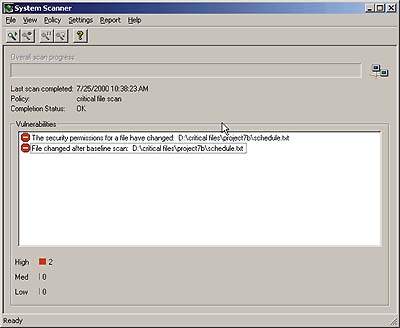

| Экран 4. System Scanner составляет список слабых мест. |

Чтобы воспользоваться утилитой System Scanner, следует запустить программу setup.exe из каталога appssystemscanner на компакт-диске с resource kit, затем открыть System Scanner и выбрать пункт FileScan Now. Подобрав подходящие политики, щелкните OK. Политиками определяется, какие из вышеупомянутых проверок нужно выполнять в зависимости от типа системы. System Scanner составляет список обнаруженных уязвимых мест, как показано на Экране 4. После завершения операции все данные сохраняются в базе данных истории проверок, на основе которой можно составлять отчеты, анализируя результаты, полученные в разное время. В простом отчете Vulnerability Report перечислены все слабые места, обнаруженные System Scanner в ходе одной проверки. Каждый отчет Vulnerability Report содержит рекомендации по устранению проблем. Можно составить отчет Service Report, в котором перечислены хорошо известные службы Internet, запущенные в системе во время проверки. Количественно оценить прогресс в обеспечении защиты системы поможет отчет Trends Report, в котором сравниваются уязвимые места, обнаруженные утилитой System Scanner во время двух или нескольких избранных проверок. В отчете Differential Report сравниваются итоги двух проверок и отображаются слабые места, обнаруженные в ходе первой проверки, в ходе второй проверки или общие для двух прогонов теста.

System Scanner - мощное средство тестирования систем Windows 2000 и NT. Однако версия 1.1 явно не предназначалась специально для Windows 2000, поэтому работа программы имеет некоторые недостатки. Так, System Scanner не отыскивает все открытые порты TCP/IP, обычно используемые в Windows 2000 контроллерами домена, например порты для Common Internet File System (CIFS). Приходится создавать специальную политику для проверки дополнительных портов. Кроме того, System Scan-ner 1.1 не распознает все базовые службы (например, Kerberos, DFS), обычно устанавливаемые на системах Windows 2000, а некоторые службы NT получили в Windows 2000 новые имена. Поэтому вошедшая в состав Resource Kit версия System Scanner генерирует больше сообщений о «неизвестных службах», чем следовало бы. Тем не менее я полагаю, что бесплатная версия из Resource Kit вполне устроит тех пользователей, которым кажется слишком высокой цена System Scanner 4.0.

Защита IIS Web Server с использованием Security Templates

В наборе Resource Kit появились два новых шаблона безопасности для защиты Web-серверов intranet и Internet с помощью Security Configuration and Analysis Tool. Этот инструмент позволяет определить почти любой аспект конфигурации защиты Windows 2000 в файле шаблона с расширением .inf. С помощью встраиваемого модуля консоли управления можно создавать различные шаблоны для каждого типа машины, от рабочей станции до сервера. Затем шаблон можно применить к системе, защитив ее в один прием. В результате также достигается единообразие мер защиты многочисленных Web-серверов.

Вместе с Windows 2000 поставляются заранее подготовленные шаблоны, рассчитанные на различные типы рабочих станций, одиночные серверы и контроллеры домена плюс варианты каждого типа для разных уровней защиты. Однако разработчики Microsoft не предложили ни одного шаблона специально для Web-серверов.

В Resource Kit появились файлы secureintranetwebserver.inf и secure-internetwebserver.inf для обоих типов Web-серверов. Первоначально я обрадовался, обнаружив эти шаблоны, однако мой энтузиазм пошел на убыль, когда выяснилось, какие именно политики указаны в каждом из них. К сожалению, возможности шаблонов в основном сводятся к заданию произвольного пароля и правил аудита. Они всего лишь защищают кое-какие файлы в каталоге system32 и меняют некоторые права. С помощью этих шаблонов трудно, если вообще возможно, укрепить защиту или установить блокировки, специфические для Web-серверов (например, отключить службы, ограничить доступ пользователей браузеров к серверным службам). В документации говорится, что Microsoft позиционирует эти шаблоны в качестве отправной точки для самостоятельного построения защиты IIS.

Аудит Web-серверов IIS с использованием MetaEdit

Задача аудита Web-сервера IIS и проверки конфигурации функций аутентификации и контроля доступа на всем Web-узле чрезвычайно сложна. В IIS для настройки параметров безопасности каждого каталога и файла на Web-сервере можно использовать Internet Service Manager (ISM). Параметры безопасности IIS автоматически передаются от родительских файлов и каталогов к дочерним, поэтому проверка естественным образом начинается с верхнего уровня. Но как определить, не были ли случайно ослаблены меры защиты файлов и каталогов нижних уровней, не открывая окно Properties каждого объекта?

Сведения о конфигурации IIS хранятся в базе данных, именуемой метабазой. Метабаза IIS состоит из разделов и параметров. Каждому каталогу Web-узла соответствует раздел в метабазе. Каждое свойство IIS для этого каталога, в том числе параметры аутентификации и доступа, соответствует параметрам раздела. Метабаза похожа на реестр, но имеет одно важное отличие: значение, определенное в метабазе, автоматически переходит к папкам-потомкам - именно этим объясняются особенности функционирования IIS.

Редактор Metabase Editor (MetaEdit), входящий в состав компонента Internet Information Server Tools комплекта Resource Kit, позволяет ускорить процедуру проверки безопасности IIS-сервера. С помощью MetaEdit можно быстро просмотреть конфигурацию Web-узла, перемещаясь между каталогами. Запомнив имена параметров метабазы, соответствующие параметрам в окне Properties диспетчера ISM, можно при помощи MetaEdit быстро обследовать ветви дерева каталогов, чтобы убедиться в согласованности мер безопасности на всех уровнях.

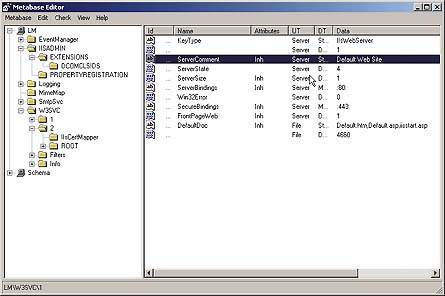

Чтобы испытать MetaEdit, сначала нужно установить утилиту, запустив программу setup.exe из каталога appsmetaedit на компакт-диске с resource kit. Затем откройте MetaEdit. Web-узлы находятся в метабазе IIS в разделе LMW3SVC. Каждый Web-узел хранится в подразделе и обозначен номером. Например, параметры Default Web Site находятся в подразделе LMW3SVC1. Чтобы идентифицировать Web-узел, взгляните на значение параметра ServerComment. На Экране 5 - это Default Web Site.

|

| Экран 5. Идентификация Web-узла по значению ServerComment. |

Важный параметр защиты каждого каталога Web - AccessFlag.

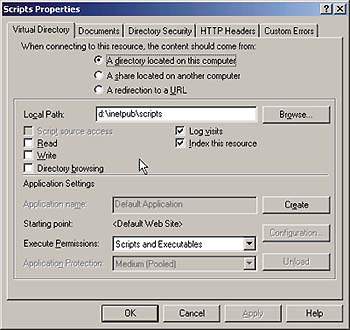

Данный параметр типа DWORD представляет глобальные параметры, отмеченные флажками на закладке Virtual Directory окна Properties каталога Web, как показано на Экране 6. С их помощью задается метод обращения браузера к каталогу Web.

|

| Экран 6. Назначение глобальных параметров каталога Web на закладке Virtual Directory. |

Еще одно важное значение - Auth-Flags, соответствующее методам аутентификации для каталога Web. Auth-Flags - не волшебная палочка для аудиторской проверки IIS-сервера, но, изучив параметры и их значения, можно проверить свойства каталога Web гораздо быстрее, чем с помощью ISM.

Утилита Cconnect для ограничения одновременной регистрации

Администраторы Novell NetWare часто жалуются, что ни в Windows 2000, ни в NT нет ограничений, препятствующих пользователю одновременно зарегистрироваться на нескольких рабочих станциях. В NT можно ограничить права пользователя доступом к конкретной рабочей станции, указав это в свойствах его учетной записи в User Manager for Domains. Однако подобный обходной маневр оставляет пользователю возможность связи с определенной рабочей станцией, вместо того чтобы ограничить число одновременных регистраций.

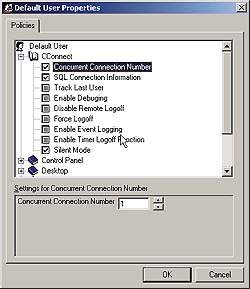

Утилита Concurrent Connection Li-miter (Cconnect) набора Resource Kit позволяет ограничить число одновременных регистраций в сетях Windows 2000 и NT. Cconnect состоит из двух компонентов: Cconnect Administrator обеспечивает просмотр текущих соединений во всем домене и при необходимости отменяет регистрацию пользователей, а Cconnect Client работает на каждой рабочей станции и реализует ограничения, наложенные на текущую процедуру регистрации. Cconnect Client должен быть установлен на каждой рабочей станции. Когда пользователь регистрируется на машине, Cconnect Client подсчитывает число текущих активных соединений пользователя в базе данных Microsoft SQL Server, а затем сравнивает это число с максимально возможным для данного пользователя. Если предел превышен, Cconnect немедленно снимает пользователей с регистрации.

Чтобы воспользоваться утилитой Cconnect, необходимо сначала установить новую базу данных и задать учетную запись на машине с SQL Server. Для централизованного управления всеми экземплярами Cconnect Client требуется импортировать несколько новых групповых политик Windows 2000 или системных политик NT. Политики, размещаемые в файле cconnect.adm, определяют значения в подразделе реестра HKEY_CURRENT_USERSoftware MicrosoftCconnect. Эти значения указывают утилите Cconnect Client на нужную базу данных SQL Server и устанавливают предельное число рабочих станций, на которых может одновременно зарегистрироваться пользователь. На Экране 7 показаны эти политики, импортированные в редактор System Policy Editor, SPE. Импортировав файл cconnect.adm, можно задать политики Cconnect и данные для соединений SQL Server. Затем, чтобы установить Cconnect Client на каждой рабочей станции, следует запустить программу setup.exe из каталога appscconnectclient. Чтобы установить Cconnect Administrator, нужно выполнить программу setup.exe из каталога appscconnectadministrator. В ходе первого сеанса работы Cconnect Client или Cconnect Admi-nistrator строятся необходимые таблицы в созданной администратором базе данных SQL Server.

|

| Экран 7. Задание максимального числа одновременных соединений для пользователя. |

Если ограничение одновременной регистрации - единственная функция Cconnect, и настольные ПК, равно как и контроллер домена, работают под управлением Windows 2000, то нет необходимости устанавливать Cconnect Client. Вместо этого достаточно изменить пользовательские сценарии входа и выхода, чтобы вызывать, соответственно, cconnect.vbs и cclogoff.vbs. Если определить сценарии регистрации в Group Policy в разделе User ConfigurationWindows SettingsScripts, то можно развернуть Cconnect во всем домене, даже не подходя к рабочей станции.

Необходимо помнить о некоторых «подводных камнях» Cconnect. Поскольку активные записи о регистрации удаляются из базы данных SQL Server только после стандартной процедуры выхода пользователя, в случае ошибки Cconnect может отказать в праве доступа. Например, запись о регистрации не удаляется из базы данных после сбоя в энергопитании. Если пользователь ограничен одним одновременным соединением и в следующий раз регистрируется на той же рабочей станции, то старая запись о регистрации удаляется из базы данных, и проблема исчезает. Но если сделана попытка зарегистрироваться на другой рабочей станции, то с точки зрения Cconnect пользователь превышает максимальное число регистраций. В этом случае необходимо вручную удалить старую запись о регистрации с помощью утилиты Cconnect Administrator.

Другой недостаток заключается в том, что некоторые сообразительные пользователи могут обмануть Cconnect. Программа сохраняет в SQL Server лишь текущие данные о регистрации. Остальные параметры конфигурации и политики записываются утилитой в подраздел реестра HKEY_CURRENT_USERSoftware MicrosoftCconnect. Поэтому пользователи, которые хорошо разбираются в реестре, могут отменить действие Cconnect, просто настроив инструмент на неавторизованную машину SQL Server или увеличив число разрешенных одновременных соединений. Уменьшить риск можно с помощью Group Policy в Windows 2000 или SPE в NT. Правда, пользователи, умеющие работать со сценариями, могут обойти и это ограничение. Можно попытаться составить и выполнять при регистрации сценарий, который разрешает доступ к разделу реестра Cconnect только для чтения.

Кроме того, данные Cconnect Client о пользователе и пароле хранятся в реестре в чисто текстовом формате. Если следовать рекомендациям по установке пользовательской учетной записи SQL Server для Cconnect, то ее полномочия будут сходны с полномочиями встроенной учетной записи администратора SQL Server (т. е. sa). Поэтому имя пользователя и пароль учетной записи, хранящиеся в текстовом формате, опасно размещать в реестре каждой рабочей станции. Чтобы уменьшить риск атаки пользователя на другие базы данных той же машины SQL Server, следует сначала создать базу данных Cconnect и учетную запись на машине SQL Server, как описано в документе cconnect.doc. Затем нужно запустить первый сеанс Cconnect Client, чтобы заполнить только что созданную базу данных SQL Server. После этого требуется изменить полномочия пользовательской учетной записи Cconnect, ограничив их лишь доступом к базе данных Cconnect.

И наконец, необходимо помнить об особых требованиях при использовании Cconnect в сети, состоящей из рабочих станций NT. На каждом компьютере необходимо установить пакет обновлений Service Pack 4 (SP4) или более поздней версии, с Windows Host Script (WSH), Web-Based Enterprise Management (WBEM) и Microsoft Data Access Components (MDAC) версии 2.0 или более поздней. Все эти компоненты можно загрузить с http://www.microsoft.com/ntserver/ alldownloads.asp. К сожалению, Cconnect непригоден для управления учетными записями пользователей Windows 9.x.

Централизованное управление IE с помощью IEAK

В набор Resource Kit входит утилита Microsoft Internet Explorer (IE) 5.0 Admin-istration Kit (IEAK). С помощью IEAK можно выполнить специализированную настройку IE перед размещением браузера на рабочих станциях. Можно назначить начальные параметры безопасности IE (например, ограничить применение компонентов ActiveX и Java), а затем указать, какие из этих параметров могут быть изменены пользователями. Благодаря этой функции параметры браузера будут отвечать принятому на предприятии стандарту.

Чтобы установить IEAK, нужно запустить программу ieak5.exe из каталога appsieak на компакт-диске с resource kit. Более подробную информацию о IEAK можно найти в новой папке IEAK (меню Start, пункт IEAK Help).

Изучайте документацию

Последний важный инструмент безопасности набора Resource Kit - подробная документация, которая хранится в папке Documentation меню Start. Один из самых ценных документов - Error and Event Messages. Как утверждают представители Microsoft, в нем содержится большинство сообщений об ошибках и событиях, генерируемых Windows 2000. Каждое сообщение дополнено подробным объяснением и рекомендациями для поль-зователя. Достоинства документа очевидны.

Раздел Event Log помогает анализировать события в журнале Security. Документ Group Policy - очень полезное справочное пособие, в котором собрана информация о сотнях параметров групповой политики. Надеюсь, читателям пригодится и обновленный справочник по реестру Windows 2000, и семь других справочников и руководств в разделе Online Books. Краткой информации в оперативной подсказке Windows 2000 иногда бывает недостаточно, и теперь я со всеми вопросами обращаюсь к книгам Online Books набора Resource Kit.

Рэнди Франклин Смит - президент компании Monterey Technology Group, занимающейся обучением и консалтингом в области защиты Windows NT. Связаться с ним можно по адресу: rsmith@montereytechgroup.com.