Классические преимущества и недостатки аутсорсинга известны гораздо лучше, чем специфические технические преимущества аутсорсинга безопасности ИТ. Особое внимание должно уделяться тому, как себя следует вести участвующим сторонам во время атак или в случае уже скомпрометированных систем и как распределяются их роли.

Для реализации системы обеспечения безопасности ИТ предприятию необходимо инсталлировать в своем вычислительном центре все системы безопасности — брандмауэр, доступ через VPN с использованием IPSec, фильтры вирусов и спама, proxy-сервер — и заниматься их поддержкой самостоятельно («инсорсинг»). Такой подход ведет как к максимальной управляемости и гибкости, так и к неизбежному росту инвестиций и стоимости эксплуатации. Значительный технический недостаток заключается в том, что пропускная способность соединения с Internet абсолютно незащищена. Распределенная атака с целью «отказа в обслуживании» (Distributed Denial of Service, DDoS) или большая волна вирусных спамовых писем ведет к перегрузке либо канала связи с провайдером, либо сервера Web или электронной почты. Таким образом, атака, несмотря на все меры безопасности, все же будет успешной.

УПРАВЛЯЕМАЯ БЕЗОПАСНОСТЬ

Если предприятие не в состоянии реализовать систему безопасности собственными силами, оно может прибегнуть к одному из нескольких подходов, иногда со значительными преимуществами для себя. Речь идет об управляемой безопасности на базе пользователя, управляемой безопасности на базе провайдера, а также о комбинации обоих подходов.

|

| Рисунок 1. Управляемая безопасность на базе клиента: внешний провайдер услуг обслуживает инфраструктуру безопасности предприятия. |

Управляемая безопасность на базе пользователя (см. Рисунок 1) задействует ту же материальную базу, что и самостоятельно эксплуатируемая инфраструктура безопасности: все системы расположены в вычислительном центре предприятия, но за их эксплуатацию отвечает провайдер услуг безопасности. Технические преимущества и недостатки при этом одни и те же. Однако стоимость эксплуатации оказывается ниже, но главные достоинства такого подхода проявляются в случае нападения: предприятие сможет обращаться к ресурсам и ноу-хау провайдера услуг безопасности.

|

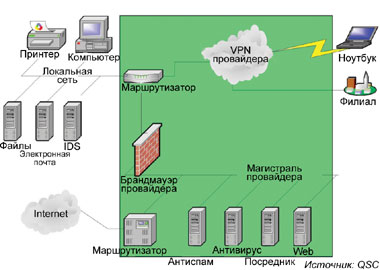

| Рисунок 2. Управляемая безопасность на базе провайдера: провайдер, наряду с задачей подключения, берет на себя обеспечение безопасности, однако при этом теряется гибкость. |

При управляемой безопасности на базе провайдера (см. Рисунок 2) ставка делается на масштабируемые системы безопасности провайдера услуг. Его брандмауэр защищает сеть клиента, доступ VPN происходит через принадлежащую ему сеть VPN при помощи, например, многопротокольной коммутации меток (Multi-Protocol Label Switching, MPLS). Осуществляя фильтрацию вирусов и спама, провайдер пропускает трафик электронной почты через собственную серверную ферму и предоставляет свои proxy-серверы для трафика Web. Это позволяет снизить затраты до минимума. Канал между провайдером и предприятием защищен, поскольку брандмауэр и серверная ферма провайдера останавливают атаки до того, как они достигнут цели. Минусом решения является недостаточная гибкость: в общем случае демилитаризованная зона (DeMilitarized Zone, DMZ — отдельная зона на брандмауэре) не может быть использована. При нахождении за пределами провайдерской сети (к примеру, за границей) пользователи могут работать с VPN лишь ограниченно, посредством дорогого и медленного коммутируемого доступа.

КОМБИНИРОВАНИЕ СИЛЬНЫХ СТОРОН

Лишь комбинация управляемой безопасности на базе пользователя и провайдера (см. Рисунок 3) позволяет достичь оптимума: сетевой брандмауэр и размещенные у провайдера вирусный и спамовый фильтры защищают каналы и серверы от атаки DDoS, спама или вирусов. Инсталляция же управляемого брандмауэра у клиента позволяет организовать демилитаризованную зону, а применение управляемых фильтров спама на месте — адаптироваться к конкретным потребностям предприятия. Управляемый фильтр вирусов создает дополнительный уровень обороны в многоступенчатой концепции защиты от вирусов.

|

| Рисунок 3. Комбинация из управляемой безопасности с ориентацией на клиента и провайдера обещает высококачественную защиту. |

Большинству пользователей VPN выгодно подключаться по VPN на базе сети. Пользователи же, находящиеся вне провайдерской сети, получают доступ к VPN через соединение IPSec с корпоративным брандмауэром. Соответствующую настройку должен произвести провайдер.

КОМПЬЮТЕРНОЕ РАССЛЕДОВАНИЕ: ПОВЕДЕНИЕ В СЕРЬЕЗНЫХ СЛУЧАЯХ

Под «расследованием» подразумевается расследование правового или криминологического характера. Компьютерное расследование в узком смысле слова состоит в сборе доказательств преступления. В широком смысле этим понятием обозначается поиск следов в случаях каких-либо происшествий, не обязательно с целью уголовного преследования.

Прежде чем инициировать подобные действия, пострадавший должен определить для себя, что же является целью расследования. Вариантов несколько: уголовно- или гражданско-правовое преследование виновника, ограничение ущерба, а также предотвращение повторных деяний. В зависимости от цели по-разному ведется и процесс расследования (см. Рисунок 4), поэтому успех во многом зависит от принятия этого, первоначального, решения. Времени в каждом конкретном случае может оказаться очень мало: например, из-за того, что лицо, обладающее соответствующими полномочиями, в нужный момент будет отсутствовать, а значит, этот вопрос следует заранее тщательно обдумать и зафиксировать в политике.

|

| Рисунок 4. При компьютерном расследовании расстановка приоритетов действий непосредственно влияет на его ход. |

В специальной литературе, где рассматриваются действия во время происшествий с безопасностью, основное внимание уделяется уголовно- и гражданско-правовому преследованию виновника. Однако считать, что это и есть главная цель компьютерного расследования, было бы ошибкой. Получение доказательства для судебного разбирательства весьма сложно, поскольку цифровыми данными очень просто манипулировать. Наконец, злоумышленники такого рода часто находятся вне пределов досягаемости (за границей). Методы же поиска доказательств для суда нередко откровенно противоречат другим целям процесса расследования: минимизации ущерба и предотвращению повторных действий. Кроме того, многие компании боятся отрицательного влияния соответствующих сообщений, если они появятся в прессе, на биржевой курс и на доверие со стороны клиентов. Поэтому преследование преступника зачастую не ведется.

Ограничение ущерба как высший приоритет компьютерного расследования имеет смысл лишь при выполнении одного из следующих критериев:

- причина известна, и повторение можно заведомо исключить;

- причину в принципе невозможно установить;

- повторение нельзя предотвратить;

- потенциальный ущерб столь велик, что его необходимо избежать любой ценой, а повторение маловероятно.

Однако при выборе этой цели следует помнить, что существенным недостатком такого решения является пренебрежение защитой от повторения происшествия. Она оправдана, лишь когда повторения исключены, а сумму общего ущерба можно минимизировать на долгое время.

МЕТОДЫ ДЕЙСТВИЯ

Два примера проиллюстрируют нам, какие действия надо предпринять, если возникают проблемы с безопасностью: в первом случае жертва является целью атаки (к примеру, DDoS), во втором — система уже скомпрометирована в результате взлома. Прочие типы происшествий — шпионаж, саботаж со стороны внутренних сотрудников и т. д. — остаются вне рассмотрения. Следующие правила применимы для всех случаев:

- еще до возможных инцидентов разработать политику безопасности и определить рекомендуемые действия;

- сохранять спокойствие;

- ничего не включать и не выключать;

- сообщить о случившемся провайдеру и поставщику услуг по обеспечению безопасности.

Чаще всего не выполняется третий совет — «ничего не включать и не выключать». Это правило введено потому, что выключение и повторное включение системы уничтожает множество следов, необходимых для компьютерного расследования. Дальнейшие действия зависят от его цели. Тот, кто собирается начать уголовно- или гражданско-правовое преследование преступника, обязательно должен обратиться к внешнему специалисту и ждать его указаний. Действия собственных сотрудников или провайдеров услуг по обеспечению безопасности могут отрицательно повлиять на возможность использования любой информации в суде. Поэтому — и по причине возможных конфликтов интересов — специалист по расследованиям не должен состоять в штате провайдера услуг по обеспечению безопасности.

Если речь идет об ограничении ущерба на скомпрометированных системах, то системы необходимо немедленно отключить от сети, но не выключать их. Совместно с провайдером услуг по обеспечению безопасности предприятию необходимо проанализировать, когда произошла компрометация, и, возможно, не остановить системы, а «жестко» выключить, извлечь диски и исследовать их на безопасной системе. В целях получения дальнейшей информации могут оказаться полезными системный журнал компьютера, брандмауэра и провайдера, а также сравнение с резервными копиями данных.

Скомпрометированные системы следует полностью стереть, а не пытаться восстанавливать. После инсталляции системы заново из резервных копий следует импортировать лишь данные, но ни в коем случае не программы. В зависимости от важности данных копируются сохраненные в момент времени, когда система еще не была скомпрометирована. В принципе для не самых чувствительных данных можно использовать более новые копии, однако настоятельно рекомендуется их проверить на подмену и приемлемость.

Ни в коем случае нельзя пытаться «чистить» скомпрометированную систему без полного ее удаления и повторной инсталляции. Современные инструменты взлома — Root Kit, некоторые вирусы, троянцы и т. д. — обладают способностью очень эффективно прятаться. Нельзя гарантировать, что из системы полностью удалены все внедренные злоумышленником средства, воспользовавшись которыми он не смог бы повторить или продолжить атаку.

ОГРАНИЧЕНИЕ УЩЕРБА

Если речь идет об ограничении ущерба или предотвращении повторения во время продолжающейся атаки, то совместно с провайдером или поставщиком услуг по обеспечению безопасности необходимо установить источник и тип атаки. Когда возможно, источник следует полностью блокировать при помощи брандмауэра или на магистрали провайдера. Если опасность компрометации систем все же остается, их необходимо отключить от Internet. В любом случае результирующее время простоя ниже, чем при полном восстановлении из-за компрометации. Затем совместно с провайдером услуг по обеспечению безопасности предприятие должно разработать обходной путь для повторного подключения «закаленных» систем к сети.

Если источник атаки заблокировать нельзя, но опасности компрометации нет (к примеру, в случае атаки DDoS), провайдер и поставщик услуг по обеспечению безопасности должны совместно разработать стратегию противодействия. Она может предусматривать модификацию целевой системы (количество буферов, заплаты, смену операционной системы и т. д.), возможные действия на магистрали (антиспуфинг, фильтрацию определенных протоколов, ремаршрутизацию и т. д.) и административные меры (обращение к провайдеру атакующего). После повторного подключения систем к сети провайдер услуг по обеспечению безопасности при помощи устройств проверки текущего состояния или систем обнаружения вторжения должен внимательно следить за тем, не происходит ли или не произошла ли уже новая атака.

ПРЕДОТВРАЩЕНИЕ ПОВТОРЕНИЙ

Для предотвращения возможных повторений после успешной атаки предприятие и провайдер услуг по обеспечению безопасности совместно должны, не вмешиваясь следить за работающими системами (прослушивание сети). Таким образом, при определенных обстоятельствах можно установить способ компрометации и, при необходимости, цель атаки. При этом следует выключить систему, извлечь жесткий диск и проанализировать его в безопасном месте. Целью поиска является информация о том, как атакующий проник на машину и какие «дыры» в системе безопасности могли стать предпосылкой этого нападения.

Расширил ли атакующий свои права? Произвели ли Root Kit и троянцы какие-либо модификации? Произошло ли нападение извне или со стороны скомпрометированной внутренней системы? Полезным может оказаться изучение системных журналов пострадавшей системы, брандмауэра и провайдера. После этого специалисты сравнивают имеющиеся данные с резервной копией, а операционную систему — с оригинальной инсталляцией. На дальнейшие шаги укажут списки рассылки по теме безопасности, консультанты по безопасности и информация с хакерских сайтов.

Совместно с поставщиком услуг по обеспечению безопасности предприятие определяет, как можно предотвратить подобную атаку в будущем: при помощи заплат, брандмауэров, смены конфигурации, версии ПО, операционной системы или приложения. Как и в предыдущем случае, системы следует полностью удалить, установить заново и провести необходимые изменения. Заключительная проверка защиты от выявленных изъянов системы, также при участии независимого провайдера, гарантирует дополнительную степень безопасности. И здесь действует уже известное правило: из резервной копии восстанавливаются только данные, но не программы. После повторного запуска систем проводится их мониторинг.

РАСПРЕДЕЛЕНИЕ РОЛЕЙ

Необходимые меры в случае нападения очень сложны и требуют немалых ресурсов. В зависимости от типа и размера атакуемого предприятия, для обеспечения правильных действий ноу-хау компании и штата отдела ИТ может оказаться недостаточно. Поэтому в общем случае имеет смысл привлечение внешних провайдеров услуг, а если возникнет потребность в правовом преследовании, без их помощи не обойтись.

Во время текущей атаки прежде всего следует обратиться к провайдеру. Многие действия — к примеру против атак DDoS — на магистрали может предпринять лишь он. Так, взаимодействие с другими провайдерами — его задача. Кроме того, он может и должен при необходимости предоставить системный журнал для выявления личности нападающего. Поставщик услуг по обеспечению безопасности снабжает ноу-хау и людскими ресурсами для определения необходимых мер, которые предприятие реализует самостоятельно или передает провайдеру в рамках решения управляемой безопасности.

ЗАКЛЮЧЕНИЕ

В треугольнике «предприятие — провайдер — поставщик услуг по обеспечению безопасности» издержки на конфигурацию велики, а ответственность часто оказывается размытой (см. врезку «Когда запахнет жареным»). Заметно лучшая ситуация для пользователя складывается, когда задачи провайдера и поставщика услуг по безопасности решает одна и та же компания, хорошо разбирающаяся в управлении инфраструктурой обеспечения безопасности. Тогда степень ответственности очевидна, а реагирование происходит быстро и профессионально. Этот подход обеспечивает быстрый доступ к информации и координированное принятие мер без непредвиденной перегрузки ресурсов предприятия.

Кристиан Эберт — заведующий отдела услуг по безопасности компании QSC. С ним можно связаться по адресу: wg@lanline.awi.de.

? AWi Verlag

Когда запахнет жареным

Как бы элегантно ни выглядела совместная работа предприятия-заказчика и поставщика услуг по управляемой безопасности, при взломе системы безопасности (прорыве системы защиты) их взаимодействие может оказаться под серьезной угрозой. Возможные последствия простираются от взаимных обвинений и длительного недоверия до исковых заявлений. Для того чтобы все участники сохраняли холодную голову в самых стрессовых ситуациях, при выборе решения в пользу управляемой безопасности предприятию следует обратить внимание на следующие моменты:

- независимая профессиональная юридическая поддержка уже в момент составления перечня обязательств сторон позволит избежать возможных недоразумений впоследствии;

- договор и содержащиеся в нем соглашения об уровне сервиса (Service Level Agreement, SLA) должны предусматривать четкое разграничение компетенции и ответственности;

- соглашения об уровне сервиса бессмысленны без четкой, ясно структурированной ответственности сторон и описания процессов эскалации для всех реалистичных сценариев нападения;

- само по себе заключение контракта требует привлечения компетентного в вопросах безопасности ИТ юриста и, в идеальном случае, второго, независимого, предприятия, работающего в области безопасности и выступающего в качестве аудитора;

- регулярные проверки системы управляемой безопасности - к примеру при помощи испытаний на проникновение силами сменяющихся вспомогательных провайдеров - помогут вскрыть слабые места до наступления серьезных последствий.

Однако даже испытания на проникновение, проводимые вторым поставщиком услуг по обеспечению безопасности, никогда не смогут полностью исключить возможность успешной атаки. Тем важнее грамотно составленные договоры и SLA. К сожалению, юристов, специализирующихся в области безопасности ИТ, очень мало, но, если хочется спать ночью спокойно, поиск такового себя оправдывает.

Вильгельм Грайнер — редактор LANline. С ним можно связаться по адресу: wg@lanline.awi.de.