Computerworld, США

Только определив разумные ограничения для ИТ-инфраструктуры аутсорсинговой компании, заказчик может защитить свою интеллектуальную собственность

Я только что вернулся из Москвы, где побывал в компании, предоставляющей нам услуги аутсорсинга в области разработки программ. Подобного рода аутсорсинг — весьма рискованное дело. Кража исходного кода, принадлежащего моей компании, очень больно ударит по ее обороту. Сегодня, когда карманные накопители с интерфейсом USB и другие портативные съемные устройства емкостью до 5 Гбайт доступны любому желающему, злоумышленник легко может записать на свой внешний диск результаты нескольких лет упорного труда разработчиков и покинуть пределы организации, унеся с собой ее богатство.

|

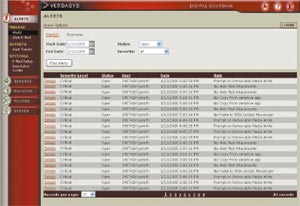

| Установив на компьютер систему Digital Guardian, можно получать отчеты о том, выполнялись ли пользователем мероприятия по копированию важных файлов на компакт-диски и устройства USB, процедуры их печати, передачи по протоколу FTP или пересылки по электронной почте через Web-интерфейс |

Подписывая пару лет назад соглашение об аутсорсинге, мы с большой опаской относились к потенциальной угрозе кражи нашей интеллектуальной собственности. Конечно, мы предпочли бы оставить разработку программного кода в Соединенных Штатах, но наши конкуренты уже перенесли многие свои проекты в другие страны, добившись тем самым снижения издержек. И чтобы сохранить конкурентоспособность, нам пришлось последовать их примеру.

В российской компании, с которой мы заключили соглашение, около 30 инженеров занимаются созданием программного обеспечения для выпускаемого нами оборудования. Чтобы упростить взаимодействие с ними, был построен VPN-туннель, который связал московский офис с нашим вычислительным центром в США. На своем конце туннеля мы прописали строгие правила, в соответствии с которыми 30 указанных инженеров получают доступ только к определенным частям репозитария исходного кода, к электронной почте и к ряду других корпоративных информационных ресурсов, необходимых им для работы. Доступ к Internet фактически полностью запрещен. Единственное исключение сделано для обновлений операционной системы Microsoft Windows и сигнатур вирусов. При желании обратиться к Сети инженеры могут воспользоваться Internet-киосками, размещенными в нескольких общедоступных помещениях офиса. Эти киоски подключены не к нашим VPN-каналам, а непосредственно к сети российской компании. Кроме того, мы настояли на снятии с компьютеров российских разработчиков флоппи-дисководов, а также приводов CD-ROM и отключили порты USB и другие внешние интерфейсы в настройках BIOS.

Впрочем, опасения наши в значительной степени рассеялись после того, как мы получили возможность оценить качество проделанной работы и искренность, проявляемую инженерами. Все шло замечательно, пока инженеры не начали жаловаться на отсутствие доступа к Internet, что снижало производительность труда. Когда у них возникала необходимость в поиске программных модулей общего назначения или требовалось решить какие-то вопросы с другими программистами, им приходилось идти к одному из киосков. Мы начали искать способы предоставления доступа к Internet, которые вместе с тем гарантировали бы нам сохранность своей интеллектуальной собственности.

Но прежде чем подвергать опасности свой исходный код, нам требовалось убедиться в благонадежности персонала российской компании. По долгу службы я обязан исходить из того, что кое-кто из сотрудников может искать пути кражи нашей интеллектуальной собственности или совершения каких-то иных противоправных действий. Кроме того, мне следовало постоянно оберегать интеллектуальную собственность от невнимательного к ней отношения со стороны персонала. Из-за беспечности инженера, имеющего доступ к Internet, в систему может попасть червь или «троянский конь», который перешлет злоумышленникам хранящиеся в системе данные.

В России я занимался проверкой компонентов ИТ-инфраструктуры компании-подрядчика (в особенности рабочих станций), следя за соблюдением ранее определенных полномочий. Я сканировал эфир в поисках уязвимых беспроводных точек доступа и запускал тестовые программы, контролирующие возможность проникновения в сеть российской компании. Затем я собрал инженеров и разъяснил им, почему забота о своей интеллектуальной собственности заставляет нас проявлять осторожность при удовлетворении их запросов. Я рассказал, что по американским законам компания имеет право присваивать информации гриф коммерческой тайны лишь в том случае, если приняты все необходимые меры к защите данных. Если все находится под контролем.

За компьютерами российских инженеров предполагалось установить наблюдение. В течение последних нескольких месяцев мы занимались освоением инструментария Digital Guardian компании Verdasys. Интерес к этому программному продукту был обусловлен в первую очередь тем, что он позволял тайно следить за действиями сотрудников, подозреваемых в совершении преступления или в других противоправных действиях. Установив на компьютер систему Digital Guardian, мы получали отчеты о том, выполнялись ли пользователем мероприятия по копированию важных файлов на компакт-диски и устройства USB, процедуры их печати, передачи по протоколу FTP или пересылки по электронной почте через Web-интерфейс. В России мы рассказали о своих намерениях, пояснив, что спустя некоторое время проанализируем отчеты и тогда уже решим, можно ли предоставить разработчикам непосредственный доступ к Internet.

Естественно, у инженеров имелись определенные опасения, хотя в целом они понимали, что нами движет. Одно из сомнений касалось возможности передачи их начальству информации личного характера, не связанной непосредственно с бизнесом. Я заверил всех, что этого не произойдет. Другой вопрос был связан с тем, что мы изолировали людей, наложив ограничения, которые не практикуются другими заказчиками. Я заметил, что те же самые запреты применимы и к другим поставщикам услуг аутсорсинга, с которыми мы работаем. Но самое, пожалуй, серьезное опасение заключалось в отсутствии какой-либо политики, которая четко регламентировала бы, что можно делать с исходным кодом, а что нельзя. Люди боялись, что вполне невинные, с их точки зрения, действия в глазах руководства компании будут выглядеть неприемлемыми и повлекут за собой разрыв контракта. Достаточно весомое замечание, и я пообещал сделать все от меня зависящее, чтобы к моменту предоставления доступа к Internet соответствующая политика уже существовала.

На резонный вопрос был дан адекватный ответ, и мы пояснили, почему поступаем так, как считаем нужным, несмотря на то что недостаточно информированных разработчиков наши решения могут обидеть. Перевод за границу бизнес-процессов, имеющих для нас высокую ценность, по-прежнему вызывает немало вопросов. Остается надеяться лишь на то, что, определив разумные ограничения, мы сможем защитить тайну своей интеллектуальной собственности от непреднамеренного разглашения, а потенциальный вор дважды подумает, прежде чем предпринимать попытки передачи исходного кода конкуренту.

А что вы думаете по этому поводу? Данная статья была написана реально существующим менеджером по информационной безопасности, имя и работодатель которого по понятным причинам изменены. Связаться с ним вы можете по адресу mathias_thurman@yahoo.com или присоединившись к дискуссии, посвященной вопросам безопасности, по адресу computerworld.com/blogs/security.