Оценка готовности аппаратных средств к шифрованию

Если вы решили остановить свой выбор на технологии шифрования от компании Microsoft, ваши компьютеры должны удовлетворять следующим требованиям:

- операционная система Windows Vista Enterprise, Windows Vista Ultimate или Windows 7 Enterprise, Windows 7 Ultimate;

- если вы хотите задействовать BitLocker вместе с модулем TPM, материнские платы ваших компьютеров должны быть TPM-совместимы, то есть оборудованы микросхемами TPM, соответствующими спецификации Trusted Computing Group TPM v.1.2 или выше;

- жесткий диск должен содержать два раздела с файловой системой NTFS. Раздел, на который BitLocker будет записывать загрузочные компоненты, должен быть первым и содержать не менее 1,5 Гбайт чистого пространства для Windows Vista или 100 Mбайт для Windows 7. Кроме того, это должен быть активный раздел.

Для того чтобы узнать, удовлетворяют ли ваши компьютеры указанным требованиям, можно использовать сценарии Windows Management Instrumentation (WMI) или PowerShell. Однако предпочтительнее задействовать Microsoft Systems Management Server (SMS) или аналогичные утилиты от сторонних производителей.

Это выход, если в компании используются соответствующие операционные системы. А если нет? В этом случае вам придется использовать программное обеспечение третьих фирм и узнавать, соответствуют ли ваши компьютеры требованиям выбранного программного обеспечения.

Однако и тут не все так просто. Например, на Украине, помимо прочего, еще потребуется узнавать, сертифицировано ли соответствующее программное обеспечение, и получать лицензию для предприятия на использование криптографических средств защиты информации. Как видите, возникают дополнительные требования.

Однако вернемся к выбору программного обеспечения.

Как вы, вероятно, знаете, в Россию, да и на Украину тоже, запрещен ввоз компьютеров с поддержкой ТРМ, что существенно, на мой взгляд, затрудняет использование технологии BitLocker. Почему? Да просто потому, что при отсутствии ТРМ вам придется хранить ключи на флэш-накопителе USB. А если учесть беспечность наших пользователей, то флэшки будут хранить в той же сумке, что и ноутбук. Как быть?

Выход может быть в использовании стороннего шифрования, в котором ключи хранят на смарт-картах или токенах, и которое удовлетворяет правилам сертификации. Одним из вариантов подобного программного обеспечения является Secret Disk от компании Aladdin Security Solutions. Давайте рассмотрим подробнее использование этого программного обеспечения под Windows 7.

Почему именно под Windows 7? Да просто потому, что большинство ноутбуков в организациях в скором времени будут приобретаться с предустановленной Windows 7, а покупать для них отдельно еще и лицензии на версии Windows 7 Ultimate или Enterprise, в которых можно выполнят шифрование, все же довольно накладно.

Системные требования Secret Disk

Операционная система:

- Microsoft Windows 2000 SP2 и более новые;

- Microsoft Windows XP Home Edition SP2 и более новые;

- Microsoft Windows XP Professional SP2 и более новые (32 и 64 разряда);

- Windows Vista Business, включая SP1 (32 и 64 разряда);

- Windows Vista Home Premium, включая SP1 (32 и 64 разряда);

- Windows Vista Ultimate, включая SP1 (32 и 64 разряда);

- Windows 7 (32 и 64 разряда).

Установка программного обеспечения Secret Disk не нуждается в отдельном описании, единственное, о чем стоит помнить, это то, что до начала загрузки необходимо установить драйвер eToken. После установки драйвера можно будет развертывать Secret Disk.

После установки компьютер потребуется перезагрузить. После этого вы сможете вызвать Secret Disk из меню «Пуск», «Программы», Secret Disk.

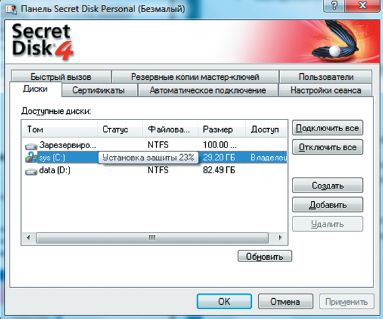

В панели Secret Disk можно выбрать диск для шифрования. При шифровании дисков может применяться любой действительный сертификат со следующими параметрами:

- открытый ключ: RSA;

- использование ключа: шифрование мастер-ключей зашифрованных дисков.

Компонент стандартного поставщика криптографии, осуществляющего операции с ключами RSA, — Microsoft Enhanced CSP (Windows 2000 и Windows XP SP1 и старше) или Microsoft Enhanced RSA и AES Cryptographic Provider (в Windows XP SP2 и более новые).

При этом сертификат открытого ключа и соответствующий закрытый ключ хранятся в памяти eToken. Так как в Secret Disk в качестве сертификатов пользователя применяются его сертификаты открытого ключа, добавление пользователя — это регистрация имени пользователя, назначение комментария и соответствующих сертификатов в хранилище Secret Disk.

Шифрование дисков

Создать зашифрованный диск можно двумя способами:

- зашифровать существующий диск;

- создать криптографический контейнер (виртуальный зашифрованный диск).

На мой взгляд, гораздо надежнее использовать шифрование всего жесткого диска (т. е. всех логических дисков), поэтому в данной статье мы не будем рассматривать создание криптографических контейнеров.

Для создания зашифрованного диска необходимо на вкладке «Диски» панели Secret Disk указать незашифрованный диск и, щелкнув правой клавишей мыши, из контекстного меню выбрать «Зашифровать диск» (см. экран).

В процессе шифрования будет создан мастер-ключ зашифрованного диска. По завершении шифрования вам будет предложено сохранить резервную копию мастер-ключа. Эту операцию можно осуществить и позднее.

Если вы шифруете системный раздел, то помните:

- после зашифровывания системного раздела нельзя использовать диспетчеры загрузки, ведь Secret Disk поддерживает только стандартные загрузчики Windows 2000/XP/Vista/Windows 7;

- нельзя устанавливать программы, переписывающие загрузочную запись Master Boot Record;

- при шифровании системного раздела вы не можете использовать eToken в формате смарт-карты.

При загрузке компьютера с зашифрованным системным разделом при включении выдается окно аутентификации Secret Disk. При этом пользователь должен подключить eToken того лица, которому разрешена загрузка операционной системы. На этом же этапе при неработоспособности eToken (утрате и т. д.) можно ввести вручную мастер-ключ, состоящий из 16 групп по 4 символа.

Далее при желании можно отдельно зашифровать диск данных.

Механизм шифрования

В продукте применяется механизм блокирования текущего участка диска, на котором выполняется шифрование, слева и справа от шифруемого участка пропускаются запросы на чтение и запись, надлежащим образом расшифровывая и зашифровывая пользовательские буферы читаемых и записываемых данных на диск. В отношении шифруемого участка применяется механизм повторного шифрования переписанных пользователем данных — на короткий промежуток времени блокируются все пользовательские запросы, для того чтобы записать зашифрованный участок раздела. В качестве блокируемого диапазона используются блоки данных по 256 Кбайт.

Неприятные мелочи

Хотелось бы отдельно упомянуть об одной ситуации, которую мне довелось наблюдать после того как я решил расшифровать диск данных. После окончания расшифровывания и перезагрузки компьютера диск данных стал просто не виден, и только после обращения к оснастке администрирования дисков выяснилось, что диск потерял свою букву диска. После исправления досадного недоразумения работа была продолжена.

И еще несколько слов о быстродействии. Был проведен замер времени копирования с флэш-накопителя USB на жесткий диск. При копировании 16000 файлов общим объемом 1,8 Гбайт время копирования на незашифрованный диск составило 20 минут 10 секунд. На зашифрованный — 20 минут 10,55 секунды.

В заключение хочу подчеркнуть, что цель данной статьи — показать, что шифровать ноутбуки и сменные носители нужно обязательно! Не имеет значения, посредством чего вы будете это делать. Будет ли это BitLocker, Secret Disk или что-то совершенно новое. На самом деле важно одно: шифрование — требование времени!

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr