Их еще называют «HIPS со всплывающими окнами». Примером могут служить разработки таких компаний, как Outpost или Acronis. Эти продукты постоянно спрашивают у пользователя, разрешить ли какому-либо приложению совершить то или иное действие?

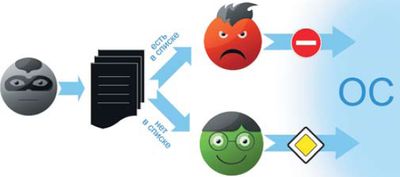

Более развитыми вариантами HIPS стали блокираторы, основанные на черных списках (blacklist). Суть работы таких систем заключается в проверке вхождения неизвестного файла, программы или действия в некий список заранее известных недоверенных объектов. Черным списком может служить база сигнатур антивируса или перечень подозрительных действий. В последнем случае речь идет о поведенческих блокираторах, базирующихся на исследовании активности работающих приложений .

Еще один вид HIPS подразумевает работу с белыми списками: такие системы проверяют подозрительные приложения на вхождение в список доверенных программ, разрешенных к исполнению.

Однако у каждого из перечисленных подходов есть свои недостатки. Так, системы со всплывающими окнами требуют от пользователя определенного уровня компетенции. Методики, основанные на черных списках, отличаются довольно высоким уровнем несрабатываний и ложных срабатываний.

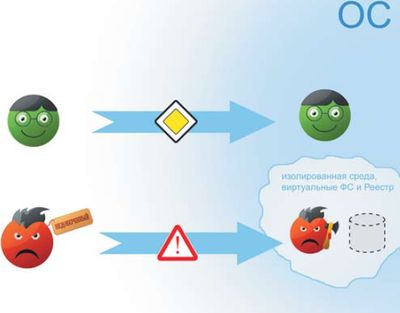

Наиболее развитыми и точными технологиями в наши дни считаются HIPS типа «песочницы» (Sandbox). Здесь под «песочницей» понимается принцип разделения приложений на доверенные и недоверенные и запуска последних в специальном пространстве, отделенном от системы. Это позволяет работать с подозрительными программами без риска инфицирования или повреждения системы.

При этом сами «песочницы» могут реализовываться по-разному. Наиболее очевидным и легко реализуемым (а потому и самым популярным) подходом является использование виртуализации. В этом случае имитируются несколько подсистем ОС, например файловая система и реестр. После окончания работы подозрительного приложения система HIPS обычно просто очищает так называемый контейнер и уничтожает все подозрительные процессы, запущенные в нем.

Виртуализация может быть полной, когда создается временная копия аппаратной части и на нее «устанавливается» ОС, или частичной, когда обращение к ОС и доступ к Сети ограничиваются, а часть ресурсов эмулируется.

Вышедший недавно Kaspersky Internet Security 2010 использует механизмы частичной эмуляции (для обращений к файловой системе и Реестру Windows) в дополнение к черным и белым спискам, реализованным еще в предыдущей версии.

Применение виртуализации значительно повышает нагрузку на систему, снижает быстродействие не только антивирусной программы, но и ОС в целом.

Есть и другой способ реализации «песочницы», однако его воплощение гораздо сложнее. Речь идет о «песочницах», основанных на правилах. Примеров таких программ совсем немного. Пожалуй, самой известной разработкой считается продукт российского происхождения — DefenseWall. Кстати, стоит отметить, что, несмотря на всю его сложность, это не результат труда коллективного разума, а творение одного программиста. Суть функционирования такой «песочницы» состоит в четком определении правил поведения и блокировки действий каждого недоверенного приложения и запускаемых им процессов. Таких правил может быть бесконечно много, и потому создавать подобные системы не очень просто.

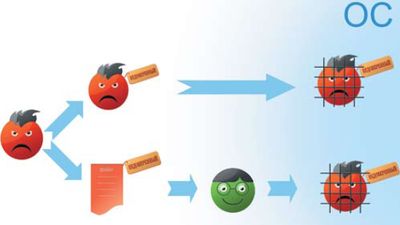

«Песочница», реализованная в DefenseWall, основана на правилах с наследованием недоверенного атрибута. Рассмотрим алгоритм работы этой системы на примере. В выбранном случае недоверенными считаются все приложения, так или иначе контактирующие с потенциально опасным контентом в Сети. Прежде всего это браузеры, интернет-пейджеры, почтовые клиенты, а также и всевозможные медиапроигрыватели, загружающие информацию из Интернета. А вот приложения, загружающие из Сети обновления для различных программ, относятся к доверенным.

Наследование атрибута предполагает, что любой процесс, запущенный недоверенным приложением, по умолчанию будет считаться недоверенным, а значит, заразить компьютер ему будет гораздо сложнее — HIPS существенно ограничит его именно в тех правах, которые способствуют проникновению «заразы» в систему. Предположим, при нажатии на ссылке в браузере на компьютер попал набор эксплойтов. Он автоматически наследует все атрибуты браузера. Стоит помнить, что подобная реализация HIPS не защищает от попадания «зловредов» на компьютер, но полностью избавляет пользователя от возможных последствий их деятельности. Так, в обсуждаемом случае эксплойты унаследовали от браузера недоверенный атрибут по процессу, а значит, также будут считаться недоверенными и не смогут нанести вред компьютеру. Если вместе с эксплойтами на компьютер попадает буткит (bootkit), призванный изменить главную загрузочную запись, он не справится со своей задачей из-за запрета низкоуровневого доступа (чтение/запись) к диску и из-за запрета на установку оконных перехватов (он использует этот механизм для внедрения в процесс Проводника).

Следовательно, у такого злоумышленника не получится употребить в своих целях даже доверенное приложение — Проводник.

Подобное происходит и с файлами, созданными недоверенными приложениями (например, загруженными из Интернета). Даже если открыть такой файл доверенным приложением (например, с помощью MS Word или Проводника Windows), этот процесс стартует недоверенным благодаря наследованию файлом соответствующего атрибута. Но это не значит, что нельзя будет прочитать скачанный документ или запустить приложение. Внешне все будет выглядеть как обычно. Однако если файл представляет собой угрозу и начинает выполнять сомнительные действия, система сразу же запретит ему осуществить скрытую деятельность. Пользователь же продолжит работать с программой или текстом как ни в чем не бывало и даже не узнает, что его системе угрожала опасность.

Разумеется, подобные проактивные методики предотвращения вторжений не панацея. Даже самая лучшая HIPS-система не защитит ваш компьютер на 100%. Но опытному и осмотрительному пользователю такие технологии обеспечат должный уровень безопасности и без наличия в системе антивирусного пакета. Ну а тем, кто открывает все приходящие с почтой вложения, смело переходит по всем присланным ссылкам и не соблюдает элементарных мер предосторожности при веб-серфинге, лучше позаботиться об установке всех возможных средств защиты, включая и антивирусы, и отдельные HIPS-системы.