Согласно статье 25 закона «О персональных данных», информационные системы предприятий и организаций должны быть приведены в соответствие с его требованиями не позднее 1 января 2010 г. С одной стороны, времени еще вполне достаточно, но, с другой, перечень необходимых действий не так уж мал и требует организационных и финансовых затрат.

Согласно статье 25 закона «О персональных данных», информационные системы предприятий и организаций должны быть приведены в соответствие с его требованиями не позднее 1 января 2010 г. С одной стороны, времени еще вполне достаточно, но, с другой, перечень необходимых действий не так уж мал и требует организационных и финансовых затрат.

Федеральный закон «О персональных данных» (№152-ФЗ), подписанный Президентом РФ в июле 2006 г., вступил в силу в январе 2007 г., однако основные нормативные документы, детализирующие его применение, и орган, контролирующий выполнение закона, появились только в 2007-8 гг. Кроме того, в 2008 г. в Федеральной службе по надзору в сфере связи и массовых коммуникаций (Россвязькомнадзор) было создано Управление по защите прав субъектов персональных данных в Российской Федерации. В его состав включено три отдела: отдел организации ведения реестра операторов, осуществляющих обработку персональных данных (ПД), отдел организации контроля и надзора за соответствием обработки ПД и отдел анализа и методологического обеспечения в области ПД. Дополнительно организованы специальные отделы в 78 территориальных органах Россвязькомнадзора.

Ранее принятые законы «Об информации, информационных технологиях и защите информации» (№149-ФЗ от 27 июля 2006 г.), «О коммерческой тайне» (№98-ФЗ от 29 июля 2004 г.), а также Постановление Правительства РФ «Об утверждении положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» (№781 от 17 ноября 2007 г.) и совместный Приказ ФСТЭК, ФСБ и Мининформсвязи «Об утверждении порядка проведения классификации информационных систем персональных данных» (№55/86/20 от 13.02.2008) образуют нормативную базу для построения систем защиты ПД.

Различным аспектам защиты информационных систем персональных данных (ИСПДн) были посвящены семинары и круглые столы на проходившей в октябре в Москве выставке «Инфосекьюрити-2008», по материалам которых и написана в основном настоящая статья.

ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ И ЗАДАЧИ

Определение персональных данных дано в Законе №152-ФЗ: «любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПД), в том числе фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация». Кроме этого, введено определение оператора персональных данных: «государственный или муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели

и содержание обработки персональных данных».

Согласно статье 19 ФЗ-№152, «оператор при обработке персональных данных обязан принимать необходимые организационные и техничес-кие меры, в том числе использовать шифровальные (криптографичес-кие) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий». С 1 января 2008 г. деятельность операторов ПД считается законной при наличии регистрации этих операторов в реестре. Но только 28 марта 2008 г. Управление по защите прав субъектов ПД Россвязькомнадзора выпус-тит приказ №154 «Об утверждении Положения о ведении реестра операторов, осуществляющих обработку персональных данных».

В октябре зарегистрировано около 30 тыс. операторов ПД, но потенциально таким оператором может быть каждое юридическое и даже физическое лицо, работающее с ПД, а таковых в России около 7 млн. Зарегистрировать миллионы операторов в одном госреестре чрезвычайно сложно, поэтому Россвязькомнадзор принял решение о проведении регистрации по территориальному признаку — в каждом субъекте федерации.

Прежде чем приступить к обработке ПД, оператор обязан уведомить Уполномоченный орган по защите прав субъектов ПД (Управление Россвязькомнадзора) о своем намерении. В свою очередь Управление ведет реестр операторов ПД и имеет право на контроль их деятельности, вплоть до приостановления или прекращения работ, если они производятся с нарушением требований, установленных

Правительством РФ.

Субъект ПД самостоятельно решает вопрос передачи кому-либо своих ПД, документально оформляя свое намерение. В соответствии со статьей 9 ФЗ-№152 обработка персональных данных осуществляется только при условии согласия в письменной форме с указанием следующих данных:

-

фамилия, имя, отчество, адрес субъекта персональных данных, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе;

-

наименование (фамилия, имя, отчество) и адрес оператора, получающего согласие субъекта персональных данных;

-

цель обработки персональных данных;

-

перечень персональных данных, на обработку которых дается согласие субъекта персональных данных;

-

перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки персональных данных;

-

срок, в течение которого действует согласие, а также порядок его отзыва.

Лица, виновные в нарушении требований обработки и хранения ПД, несут гражданскую, уголовную, дисциплинарную и иную, предусмотренную законодательством РФ, ответственность.

Субъект ПД имеет право на получение сведений об операторе и информации, касающейся обработки его ПД, на доступ к своим ПД, а также на обжалование действий или бездействия оператора. Кроме того, субъект ПД может обратиться за защитой своих прав и законных интересов,

в том числе за возмещением убытков и (или) компенсацией морального вреда в судебном порядке.

В Постановлении Правительства №781 содержится определение информационной системы персональных данных (ИСПДн): «информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств».

Это же постановление №781 возлагает на ФСТЭК и ФСБ России разработку методов и способов защиты ПД в информационных системах, а на оператора ПД — задачу обес-печения безопасности ПД и обязанность классификации ИС. Оно устанавливает, что работы по обес-печению безопасности ПД являются неотъемлемой частью работ по созданию ИСПДн, а средства защиты ПД должны пройти оценку соответствия (во ФСТЭК России и ФСБ России). Достаточность принятых мер по обес-печению безопасности ПД оценивается при проведении государственного контроля и надзора.

Для создания и внедрения системы защиты персональных данных необходима реализация комплекса мероприятий. Как правило, проект по созданию такой системы включает следующие этапы: предпроектная стадия (разработка технического задания на ИСПДн), стадия проектирования и реализации (разработка системы защиты ИСПДн), стадия ввода в эксплуатацию системы защиты (в том числе этап опытной эксплуатации ИСПДн), приемо-сдаточные испытания, а также оценка соответствия ИСПДн нормативным требованиям.

КЛАССИФИКАЦИЯ ТИПОВЫХ ИСПДн

Один из основных этапов — классификация создаваемых ИСПДн по категориям, которая выполняется в процессе создания ИС или в ходе их эксплуатации (для ранее реализованных и/или модернизируемых ИС) с целью установления методов и способов защиты информации, необходимых для обеспечения безопасности ПД.

При проведении классификации информационной системы учитываются следующие исходные данные: категория обрабатываемых в информационной системе персональных данных, их объем (количество субъектов ПД, данные которых обрабатываются в информационной системе), заданные оператором характеристики безопасности ПД, структура информационной системы, наличие подключений информационной системы к сетям связи общего пользования и (или) сетям международного информационного обмена, режим обработки ПД, режим разграничения прав доступа пользователей информационной системы, местонахождение технических средств информационной системы.

Установлены четыре основные категории ПД:

-

категория 1 — ПД, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

-

категория 2 — ПД, позволяющие идентифицировать субъекта ПД и получить о нем дополнительную информацию, за исключением ПД, относящихся к категории 1;

-

категория 3 — персональные данные, позволяющие идентифицировать субъекта ПД;

-

категория 4 — обезличенные и (или) общедоступные ПД.

Информационные системы, обрабатывающие ПД, делятся на типовые и специальные. В типовых ИС требуется обеспечить только конфиденциальность ПД, а в специальных — хотя бы одну из дополнительных функций безопасности ПД (защищенность от уничтожения, изменения, блокирования, а также иных несанкционированных действий).

По мнению экспертов, сегодня большинство ИСПДн можно отнес-ти к категории специальных, и только некоторые из них можно считать типовыми. Для специальных ИСПДн требуется провести работу по моделированию возможных угроз и отработки способов защиты. В зависимос-ти от объема ИСПДн делятся на три группы: предназначенные для обработки ПД менее чем о 1000 субъектах ПД; от 1000 до 100 000 субъектах ПД; о 100 000 субъектах ПД и более.

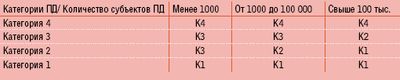

В соответствии с категорией и количеством обрабатываемых данных класс типовой ИСПДн выбирается по Таблице 1. В зависимости от последствий нарушений заданной характеристики безопасности ПД, типовой ИС присваивается один из классов:

-

класс 1 (К1) — ИС, для которых нарушения могут привести к значительным негативным последствиям для субъектов ПД;

-

класс 2 (К2) — ИС, для которых нарушения могут привести к негативным последствиям для субъектов ПД;

-

класс 3 (К3) — ИС, для которых нарушения могут привести к незначительным негативным последствиям для субъектов ПД;

-

класс 4 (К4) — ИС, для которых нарушения не приводят к негативным последствиям для субъектов ПД.

Для ИСПДн класса 1 и 2 обязательна сертификация (аттестация), для 3 класса – декларирование соответствия и, наконец, для 4 класса оценка проводится по решению оператора ПД. Для ИСПДн класса 1 и 2 операторы ПД должны получить лицензию на деятельность по технической защите конфиденциальной информации.

СПЕЦИАЛЬНЫЕ ИСПДн

Класс специальной ИСПДн определяется на основе модели угроз. Утвержденная ФСТЭК базовая модель угроз безопасности ПД при их обработке в ИСПДн содержит единые исходные данные по угрозам безопасности ПД, связанным, во-первых, «с перехватом (съемом) ПД по техническим каналам с целью их копирования или неправомерного распространения» и, во-вторых — «с несанкционированным, в том числе случайным доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПД или деструктивных воздействий на элементы ИСПДн и обрабатываемых ПД с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования ПД».

Исходные данные для определения актуальных угроз формируются на основе перечней источников угроз (опрос), уязвимых звеньев ИС (опрос и сканирование сети) и, наконец, перечня технических каналов утечки (обследование ИС). Порядок определения актуальных угроз безопаснос-ти ПД в ИСПДн предусматривает следующие этапы:

-

оценка (на основе опроса и анализа) уровня исходной защищенности ИСПДн (высокий, средний, низкий);

-

экспертная оценка частоты (вероятности) реализации угрозы (маловероятная, низкая, средняя, высокая);

-

определение актуальных угроз (путем исключения неактуальных угроз по определенному алгоритму).

Инструментальный анализ защищенности ИСПДн включает анализ средств защиты информации: шлюзов VPN, антивирусных средств защиты, средств обнаружения атак IDP/IPS, межсетевых экранов и систем защиты от утечки конфиденциальной информации. Дополнительно проводится анализ безопасности сетевой инфраструктуры: коммутаторов, маршрутизаторов, сетей SAN и WLAN. Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю.

Таким образом, основные мероприятия по обеспечению безопаснос-ти специальных ИСПДн включают:

-

определение угроз безопаснос-ти ПД и формирование модели угроз;

-

разработка на основе модели угроз системы защиты ПД;

-

проверка готовности системы защиты информации (СЗИ) к использованию;

-

обучение персонала правилам работы с СЗИ;

-

учет применяемых СЗИ и носителей ПД;

-

учет лиц, допущенных к работе с ПД;

-

контроль за соблюдением условий использования СЗИ;

-

реагирование на нарушение режима защиты ПД;

-

описание системы защиты персональных данных.

Все перечисленное, за исключением первого пункта, необходимо выполнить и при внедрении типовой ИСПДн.

С ЧЕГО НАЧАТЬ?

Оператор ПД может действовать самостоятельно или воспользоваться комплексными услугами компаний, работающих в сфере защиты конфиденциальной информации, таких как «ДиалогНаука», «Информзащита», «Элвис-Плюс» и другие. В качестве ориентира приведем перечень услуг, которые предлагает «Информзащита»:

-

инвентаризация информационных систем и выявление среди них тех, что обрабатывают персональные данные;

-

формирование перечней ПД, актуализированных моделей угроз

и нарушителей для каждой системы, подготовка рекомендаций по их классификации; -

аудит соответствия существующих мер защиты требованиям государственных регуляторов и подготовка рекомендаций по приведению ИСПДн в соответствие с законодательными требованиями;

-

проектирование подсистем безопасности ИСПДн, пуско-наладочные работы, включая поставку сертифицированных средств защиты;

-

разработка полного пакета внутренних нормативных документов по безопасности персональных данных, в том числе типовые договоры с персоналом и контрагентами;

-

техническая поддержка и сопровождение подсистем безопасности (в том числе аутсорсинг) собственным сервисным центром в режиме 365х24х7;

-

обучение всех категорий персонала — от технических специалис-тов служб безопасности и ИТ до конечных пользователей и топ-менеджеров компании.

При необходимости в кооперации с партнером (российской юридической фирмой) «Информзащита» готова помочь и в решении правовых проблем, связанных с обработкой ПД, таких как определение и формирование законных оснований для их обработки, методы и формы получения согласия субъектов на обработку, детальная проработка условий договоров на передачу персональных данных третьим лицам и т.п. В зависимости от готовности оператора этот процесс может занимать от нескольких месяцев до полутора лет.

Компания Aladdin также придерживается комплексного подхода к работе с заказчиком. Проект всегда начинается с оценки рисков для конкретного предприятия. К одной из категорий рисков могут быть отнесены, в том числе, и государственные инициативы, так как они оказывают значительное влияние на бизнес-процессы. На этапе консалтинга прорабатываются возможные подходы к решению существующей проблемы, при этом оценивается уровень защищенности существующей ИТ-инфраструктуры заказчика, зрелости используемых на предприятии технологий информационной безопасности, наличие/отсутствие политики ИБ и внутренних регламентов по работе с информационными ресурсами и т.п. И только после проведения подобной оценки можно говорить о технологической стороне проекта и, непосредственно, об интеграции.

По мере приближения дня «Ч» (1 января 2010 г.) количество таких компаний и предложений подобных услуг будет, несомненно,

расширяться.

КОГДА НЕОБХОДИМО ШИФРОВАНИЕ?

Правила разработки, производства, реализации и эксплуатации шифровальных (криптографических) средств защиты информации и предоставления услуг по шифрованию ПД при их обработке в ИС устанавливает ФСБ РФ. Целесообразность их применения выясняется на этапе определения модели угроз. Если они признаются необходимыми, то применяемые средства криптографичес-кой защиты информации (СКЗИ) должны соответствовать требованиям российского законодательства. Типовые требования в отношении информации, не содержащей секретных сведений и государственной тайны, разработаны ФСБ и предоставляются по запросу оператора ПД. По данным Perimetrix, шифрование ПД и других конфиденциальных данных в местах хранения внедрено только в 36% российских компаний.

По словам Михаила Емельянни-кова, директора по развитию бизнеса компании «Информзащита», ни Федеральный закон, ни Постановление Правительства № 791-2007, ни нормативные документы ФСБ и ФСТЭК, к сожалению, однозначного ответа о необходимости применения СКЗИ не дают. Чтобы его получить, придется построить модель угроз безопаснос-ти персональным данным, выявить угрозы, актуальные для конкретной информационной системы с учетом класса ее защищенности, и внедрить криптографические средства защиты информации для нейтрализации угроз, против которых они оказываются действенными. Применение СКЗИ представляется очевидным в следующих ситуациях:

-

наличие территориально распределенных систем, где в качестве транспорта для передачи персональных данных служат глобальные информационные сети (Internet) и сети связи общего пользования, в которых невозможно обеспечить контроль оператора персональных данных за доступом к передаваемой информации (на транзитных узлах Internet, телефонных станциях при использовании коммутируемого доступа и т.п.);

-

вынос за пределы контролируемой территории мобильных устройств обработки персональных данных, в том числе используемых для удаленного доступа к ИСПДн (ноутбуки, КПК и т.п.). В этом случае необходимо шифровать как информацию, передаваемую по незащищенным каналам связи, так и персональные данные, хранящиеся на жестких дисках мобильных устройств, поскольку возможен несанкционированный доступ к устройствам в результате их хищения, изъятия правоохранительными органами и органами пограничного контроля, в том числе зарубежных государств, и т.п.;

-

применение многопользовательских систем персональных данных первого класса, где разграничение доступа обеспечивается исключительно шифрованием информации на дисках и управлением криптографическими ключами.

СТАТУС КВО

Компания Perimetrix совместно с порталом Bankir.Ru, проектом «Information Security» и сообщест-вом ABISS провела исследование «Персональные данные в России 2008». В период с 7 июля по 7 сентября было опрошено 389 респондентов, представляющих компании разного размера и из разных отраслей. Больше всего ответов (35,6%) поступило из средних (по российским меркам) компаний (от 100 до 500 сотрудников). Почти три четверти респондентов (72,5%) представляли два вертикальных рын-

ка – финансовый и телекоммуникационный. В отчете делаются следующие выводы.

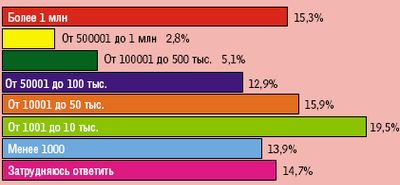

Защита ПД является актуальной задачей для российских организаций. 52% компаний-респондентов обрабатывают более 10 тыс. записей о ПД, а 15,3% – более 1 млн записей (см. Рисунок 1).

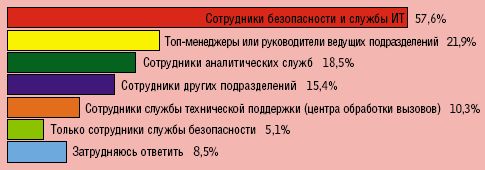

Наибольшую угрозу конфиденциальности персональных данных представляет ИТ-персонал, топ-менеджмент и аналитические службы. Доступ к массивам ПД имеют, соответственно, 57,6%, 21,9% и 18,5% этих подразделений. Для сравнения, согласно мировой статистике, более 90% утечек так или иначе связаны с действиями сотрудников предприятий (см. Рисунок 2).

Защита ПД – системная задача, требующая разработки единого подхода и формализации взаимодействий между операторами. Только 64,3% компаний имеют монопольный доступ к ПД, остальные допускают к информации дочерние и материнские структуры либо партнеров (для 13,1% операторов это зарубежные компании).

Основное препятствие на пути реализации ФЗ «О персональных данных» заключается в неясном характере его положений (34,7%), бюджетных ограничениях (20,6%) и отсутствии квалифицированных кадров (19%). Большинство респондентов (65,3%) считают, что государство должно законодательно закрепить требование о публикации сведений об утечках ПД.

Аналитический центр Perimetrix выделяет пять наиболее распространенных сценариев утечек ПД:

-

кража или потеря носителей (ноутбуков) с ПД;

-

утечка через Web в результате случайной публикации ПД в общедоступных местах (Internet или Intranet);

-

спланированный инсайд — умышленная кража информации сотрудником, имеющим легальный доступ к ней;

-

бумажная утечка — печать и распространение ПД на бумажных носителях;

-

внешний взлом корпоративной сети.

Исследование «Персональные данные в России 2008» показало чрезвычайную важность и растущую актуальность защиты ПД. Российские компании обрабатывают огромный объем данных, доступ к которым имеют корпоративные подразделения и департаменты. В большинстве случаев отсутствие контроля приводит к высоким рискам утечки ПД. Примерно половина отечественных специалистов работает в компаниях, которые уязвимы в связи с возможностью утечек. В идеале доступ к ПД должны иметь только сотрудники службы безопасности, но такое встречается только в 5,1% случаев.

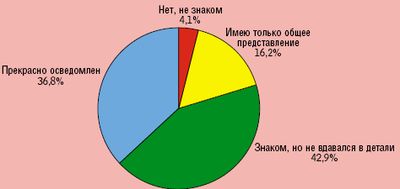

Требования «Закона о защите ПД» до сих пор не выполняются, и правоприменительная практика в отношении ФЗ отсутствует, контроль над его исполнением де-факто не производится. Тем не менее, сотрудники российских компаний неплохо осведомлены об основных положениях закона и считают его наиболее важным документом в деле обеспечения безопасности ПД (см. Рисунки 3 и 4).

ДВА ОСНОВНЫХ МЕТОДА ЗАЩИТЫ

Как отмечает Николай Ионов, руководитель экспертной группы ГК «Антивирусный Центр», на ранних этапах из-за недостатка понимания проблемы обеспечение информационной безопасности сводилось к запрету нежелательных действий. Казалось, что для надежной защиты корпоративных данных достаточно запретить копирование файлов и применение флэш-накопителей, ограничить доступ пользователей к информации. Однако почти всегда это чувство уверенности оказывалось ложным — серьезную защиту могут обеспечить только специализированные решения.

Как правило, с технической точки зрения методы защиты можно разделить на две группы. К первой относится шифрование данных, когда конфиденциальная информация хранится в защищенной области, а доступ к ней жестко контролируется самими пользователями. Практика показывает, что в большинстве случаев этот метод себя оправдывает. Однако утечки данных могут происходить по вполне «легальным» каналам – например, при участии пользователей, имеющих права доступа к такой информации. В связи с этим получил распространение второй метод защиты – решения для предотвращения потери данных (Data Loss Prevention, DLP), которые позволяют осуществлять контроль за каналами передачи данных и информировать службу безопасности или блокировать передачу в случае обнаружения нарушений политики безопасности. Естественно, наиболее эффективно сочетание обоих методов.

Информационная безопасность опирается на технические средства, и именно поэтому многие не видят ее второй составляющей — организации управления. Как следствие, вопросы защиты корпоративных данных зачастую пытаются переложить исключительно на плечи службы ИТ. В результате качество работы систем обеспечения информационной безопасности нередко оказывается весьма далеко от идеала, так как сотрудники отдела ИТ в силу специфики своей деятельности не относятся к сложному внедрению таких систем как к приоритетному направлению. Более того, нередко они даже не выполняют возложенных на них функций. Однако даже если внедрение систем безопасности проведено по всем правилам и информацию нельзя ни скопировать, ни переслать по почте, ее можно просто запомнить и при случае передать «куда не надо», но это уже проблема морально-этического характера, нежели технического.

Ни в коем случае нельзя смешивать функции отдела ИТ и отдела безопасности, более того, эти отделы не должны находится в дружественных отношениях. У них изначально должны быть разные задачи и подходы к организации информационной безопасности. «В службе безопасности могут работать специалис-ты по ИТ, но руководство отделом должно быть сосредоточено в руках управленцев», — заключает Николай Ионов.

ПРОГНОЗЫ ЭКСПЕРТОВ

Эксперты пессимистично оценивают перспективы повсеместного внедрения закона и регистрации всех операторов ПД в установленный срок. Так, Михаил Емельянников считает абсолютно невероятным, что к 1 января 2010 г. будут зарегистрированы все операторы персональных данных. К тому же различные органы государственной власти, законодательные и исполнительные, расходятся в вопросе определения обязательной регистрации. В первую очередь сомнения возникают в отношении обработки персональных данных работодателями и операторами, имеющими договоры с физическими лицами и предоставляющими (передающими) ПД третьим лицам. Поэтому с 1 января закон «не заработает» в полную силу и повсеместно.

Главными препятствиями являются следующие:

-

высокая стоимость реализации технической защиты;

-

нежелание оказаться под контролем со стороны еще нескольких органов исполнительной власти;

-

неясные последствия отказа от выполнения требований закона для органов власти, бизнеса и руководителей. Иногда дешевле будет заплатить штраф, но не усложнять информационную систему и не вкладывать деньги в ее защиту;

-

отсутствие в нашей стране примеров реальной потери репутации компании в результате утечки персональных данных;

-

отсутствие четкого понимания процедуры государственного контроля и надзора за безопасностью ПД, влияние этого контроля на деятельность предприятий и организаций.

По мнению Алексея Сабанова, заместителя генерального директора компании Aladdin, есть несколько «но», в значительной мере влияющих на перспективу внедрения требований закона. Исходя из принципов классификации ИСПДн, приведенной в методических документах, большинство ИСПДн будут отнесены к специальным, поэтому зачас-тую, кроме обеспечения конфиденциальности, они должны гарантировать и целостность обрабатываемых ПД. В этой ситуации большинство операторов ПД будут вынуждены, как минимум, взять на себя труд по описанию и определению класса ИСПДн, рассмотрению актуальных угроз, формированию модели этих угроз, обоснованию требований по ИБ, описанию существующей системы защиты, а также разработке технического задания на создание

СЗИ ИСПДн.

Он приводит следующий, весьма любопытный приблизительный подсчет времени, за которое оператор сможет выполнить подобную работу. Допустим, регистрация оператора ПД занимает 1-2 месяца, а на лицензирование, сертификацию и аттестацию уходит по полгода, т.е. всего надо без малого два года. Между тем, до 1 января 2010 г. осталось чуть более года. Далее, в России не более 100 центров по проведению работ по подготовке операторов к лицензированию, согласованию модели угроз, сертификации и аттестации ИСПДн, а минимальное количество ИСПДн, для которых необходимо выполнить весь рассмотренный цикл работ по приведению информационной системы в соответствие с ФЗ-№152, примерно 100 тыс. штук.

Как нетрудно подсчитать, на проведение такой работы в масштабах страны понадобится 1 тыс. лет. Поскольку каждая уполномоченная организация может выполнять одновременно до 10 подобных работ, то период сокращается до 100 лет. Конечно, приведенные подсчеты весьма приблизительны, однако даже они показывают, что установленный государством срок, мягко говоря, весьма оптимистичный.

Кроме того, препятствием на пути к повсеместному внедрению закона «О персональных данных» служит и отсутствие баланса интересов всех участников информационных отношений (общества, субъектов и операторов ПД, разработчиков ИСПДн, законодательных органов, органов государственной власти, прежде всего регуляторов — ФСТЭК, ФСБ, Минсвязи). Вдобавок существуют две системы сертификации (аттестации) средств и систем защиты информации, причем в том, что касается безопасности ПД, регуляторы ориентируются на формирование требований к механизмам защиты в рамках собственных систем сертификации (аттестации).

В разработанных ими документах учтены лишь некоторые критерии оценки эффективности различных средств защиты информации, а их положения основаны лишь на практике применения сформировавшихся ранее подходов. Так, методические документы по защите ПД не содержат методики и результатов оценки всех видов рисков нарушения безопасности ПД для субъектов и операторов ПД, из-за чего невозможно оценить формируемые на их основе требования к защите ПД по критерию стоимость/эффективность.

Как уже было сказано, используемая в документах регуляторов классификация ИСПДн не обеспечивает дифференцированный подход

к защите ПД и баланс между потенциальным ущербом и затратами на защиту ПД. Требования по защите ПД сравнимы с уровнем требований по защите сведений, составляющих государственную тайну, поэтому зачастую избыточны. Как отмечает Алексей Сабанов, немало вопросов вызывает и тот факт, что документы по защите ПД пока закрыты для опубликования – это осложняет их обсуждение профессиональным сообществом и не способствует выработке рекомендации по их доработке.

Как напоминает Михаил Грун-тович, руководитель обособленного подразделения ОКБ САПР в г. Пенза, о необходимости защиты ПД упоминалось еще в «Перечне сведений конфиденциального характера», утвержденном Указом Президента Российской Федерации (№188 от 6 марта 1997 г.), где в первых строках фигурируют «сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные)». Иначе говоря, российское законодательство по защите информации ограниченного доступа (кстати, достаточно хорошо проработанное) требовало обеспечения защиты и этого вида конфиденциальной информации. Но практика была слишком далека от законодательства. После принятия перечисленных в начале статьи нормативных актов о защите ПД ситуация изменилась.

При ближайшем рассмотрении требований ФСТЭК к системам обработки персональных данных с использованием средств автоматизации выясняется, что фактически произошла перелицовка и перекомпоновка его традиционных документов, посвященных технической защите информации ограниченного доступа. Специалисты ФСБ поступили еще проще — они предполагают переиздать действующие в настоящее время требования к СКЗИ и порядок эксплуатации СКЗИ под другим наименованием (в контексте защиты персональных данных). С учетом того, что персональные данные являются одним из видов информации ограниченного доступа, их защита должна обеспечиваться исходя из общих требований, а стало быть, такое повторение вполне правомочно и ничему не противоречит. Мало того, поступить по-другому было бы нелогично.

Крупные компании, для которых безопасность их информации не пустой звук, уже давно обеспечили реализацию необходимых мер. Тем же, кто ранее оставлял под угрозой персональные данные граждан, придется приложить немалые усилия, а кому-то и раскошелиться. И тут возникает серьезная проблема: откуда взять средства на реализацию достаточно серьезных мер защиты персональных данных? Например, в разряд специальных ИСПДн попадают информационные системы медицинских учреждений, а значит, в этих системах требуется использовать криптографические средства защиты. А их внедрение предполагает серьезные материальные затраты на аппаратную поддержку, содержание персонала, инфраструктуру ключей и управления.

В сложной ситуации могут оказаться самые обычные учреждения. Например, в детских садах имеют обыкновение записывать информацию о национальной принадлежности детей. Если, согласно веяниям современной моды, для этого используются автоматизированные методы обработки информации о клиентах, то информационная система такого детсада должна классифицироваться как ИСПДн класса 1, поскольку в ней обрабатываются персональные данные первой категории. Последствия те же: применение средств криптографической защиты становится обязательным.

С точки зрения обычного гражданина, отмечает Михаил Грунтович, такие меры защиты ПД необходимы, но они могут привести или к профанации, или к отказу от применения. Разговоры о трудностях их реализации, в том числе по финансовым причинам, возникают постоянно. Требование обеспечения безопасности ПД законодательно закреплено давно, но время потрачено впустую. И вот теперь, когда наконец государство стало вплотную заниматься этим вопросом, многие оказались застигнутыми врасплох. Подобная ситуация уже случалась, причем не так давно и в еще больших масштабах, а именно — применительно к нелицензионному ПО. Тогда тоже санкции последовали не сразу и назначался срок, в течение которого покупатели должны были приобрес-ти лицензионные продукты, дабы избежать санкций. И точно так же неожиданной оказалась необходимость выделить значительные средства на их приобретение. Причина, скорее всего, в отсутствии культуры. В данном случае еще и культуры безопасности.

Поскольку ФЗ уже давно вступил в силу, российские компании должны быть готовы к ужесточению контроля за исполнением закона. Конечно, это не станет одномоментным событием, однако и реализация комплекса защитных мер требует времени. Задумываться о безопасности персональных данных необходимо уже сегодня, внедрять защиту – завтра, а послезавтра – спокойно наблюдать за схваткой государства и менее дальновидных организаций.

Ростислав Сергеев — заместитель главного редактора «Журнала сетевых решений/LAN». С ним можно связаться по адресу: rsergeev@lanmag.ru

Компетенция уполномоченных федеральных органов власти в области защиты персональных данных СТЭК России определяет требования и порядок защиты ПД некриптографическими средствами. ФСБ России определяет требования и порядок защиты ПД криптографическими средствами.

Россвязькомнадзор осуществляет контроль и надзор за соответствием обработки ПД требованиям законодательства (Управление по защите прав субъектов персональных данных). Документы ФСТЭК России по защите ПД.

Заместитель директора ФСТЭК России 14-15 февраля 2008 г. утвердил следующие документы:

-

«Порядок проведения классификации информационных систем ПД»(Приказ ФСТЭК России, ФСБ России и Мининформсвязи России от 13.02.2008 г., № 55/86/20);

-

«Базовая модель угроз безопасности ПД при их обработке в ИСПДн»;

-

«Методика определения угроз безопасности ПД при их обработке в ИСПДн»;

-

«Основные мероприятия по организации и техническому обеспечению безопасности ПД, обрабатываемых в ИСПДн»;

-

«Рекомендации по обеспечению безопасности ПД при их обработке в ИСПДн».