Как обеспечить конфиденциальность данных в условиях перехода на новые технологии

![]()

Новые технологии часто используются в корпоративной среде без предварительного анализа последствий для информационной безопасности, что создает серьезные проблемы. С какими же основными рисками сталкиваются компании при внедрении новых технологий и как их можно минимизировать?

Как обеспечить конфиденциальность данных в условиях перехода на новые технологии

![]()

Новые технологии часто используются в корпоративной среде без предварительного анализа последствий для информационной безопасности, что создает серьезные проблемы. С какими же основными рисками сталкиваются компании при внедрении новых технологий и как их можно минимизировать?

Предотвратить и защитить

![]()

Системы обнаружения и предотвращения вторжений, предлагаемые ведущими вендорами, адаптируются к изменяющимся угрозам, а IDPS нового поколения эволюционировали в ответ на появление новых и целенаправленных угроз, которые IDPS первого поколения выявлять не могут.

Предотвратить и защитить

![]()

Системы обнаружения и предотвращения вторжений, предлагаемые ведущими вендорами, адаптируются к изменяющимся угрозам, а IDPS нового поколения эволюционировали в ответ на появление новых и целенаправленных угроз, которые IDPS первого поколения выявлять не могут.

Коррекция прогнозов

![]()

Первая половина 2017 года показала, что поводов для беспокойства сегодня больше, чем когда-либо. Новые атаки, организуемые с опорой на технологическую базу и достижения последних двух лет, становятся все более искусными и изощренными.

Шесть вопросов, которые вы, возможно, забыли задать, разрабатывая план защиты периметра

![]()

Для защиты периметра той или иной территории требуется нечто большее, чем высокий забор с колючей проволокой наверху. Успешно противостоять угрозам можно только в том случае, когда имеется множество уровней защиты, оснащенных надежными системами безопасности. Однако немало предприятий по-прежнему испытывают трудности с разработкой и внедрением такого комплексного решения.

Основы укрепления информационной безопасности

![]()

Как построить компетентный, масштабируемый и эффективный центр управления информационной безопасностью

Угрозы для VPN

![]()

Термин Virtual Private Network, то есть виртуальная частная сеть, приобрел в последнее время широкую известность, поскольку с помощью VPN можно в принципе обойти блокировку сайтов. Впрочем, переоценивать возможности этой технологии не стоит — у нее есть свои проблемы и уязвимости, к тому же законодатели собираются ввести запрет на пользование услугами VPN от иностранных компаний.

Безопасность как возможность

![]()

Если при выборе того или иного продукта для цифровой трансформации будут учтены требования обеспечения безопасности, то и решение окажется эффективным.

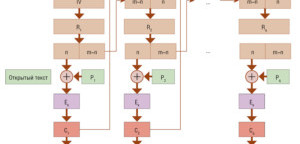

Обновление ГОСТов на шифрование

![]()

Развитие вычислительных технологий повышает риск взлома принятых алгоритмов шифрования, поэтому соответствующие стандарты приходится регулярно обновлять, дабы гарантировать их надежность.

Безопасность изнутри: новые стратегии защиты от взлома

![]()

Защита информационной сети от несанкционированного доступа стала для компаний жизненно важной необходимостью. Между тем традиционных стратегий безопасности, ориентированных на организацию обороны по всему периметру, уже недостаточно. Чтобы обеспечить действенную защиту от современных сложных угроз, необходимо внедрить специализированные внутренние межсегментные сетевые экраны.

Распределенная сеть под защитой

![]()

Построение единой защищенной корпоративной сети для территориально распределенных объектов — сложная комплексная задача. При ее решении приходится учитывать множество факторов и рисков. О некоторых из них рассказывается ниже.