Программист спроектировал и построил дом, а затем часть окон наглухо забил досками. Его спрашивают:

- А почему ты сразу не построил так, чтобы было меньше окон?

- Файервол, - ответил программист и радостно заулыбался.

Каждый раз, выходя в Интернет в поисках чего-нибудь интересного, вы сами рискуете стать предметом охоты. Наибольшую опасность представляют ScrIPt kiddies1 — любители легкой добычи. Они не пытаются осуществить конкретную атаку, просто сканируют Интернет и рано или поздно находят какое-либо уязвимое место.

Задавшись целью стать «крутым хакером», с помощью поисковой системы за пару минут можно получить примерно такой список программ:

Winfingerprint — средство для определения OC удаленной машины, которое предоставляет много полезной информации (NetBIOS shares, Groups, Users, Services, Registry);

Winfo — используя Null Sessions, получает информацию о паролях и доступных ресурсах Windows NT;

NetBrute Scanner — очень быстрый разведчик доступных ресурсов, включает в себя порт-сканер и генератор паролей к сайтам;

xSHaReZ scanner — NetBIOS-сканер, ищет доступные ресурсы, умеет подключать их как сетевой диск;

Back Orifice (BO) — система удаленного администрирования, которая позволяет с помощью графического интерфейса или командной строки управлять чужим компьютером, используя TCP/IP-соединение. Эта программа предоставляет удаленному оператору б?ольшие полномочия по управлению ПК, чем пользователю, сидящему за его клавиатурой.

Как видите, любой желающий может собрать арсенал программ и отправиться на охоту. В конце концов он встретится с офицерами Управления «Р»2, но до этого момента будет представлять серьезную опасность для обычных Интернет-путешественников. Так как кредитные карты в Рунете пока редкость, то добычей отечественных «скриптовых детишек» часто становятся пароли на доступ в Интернет. И если сетевой безопасностью банков и компаний занимаются специалисты, то человек, по вечерам гуляющий в Интернете, обеспечивает (или не обеспечивает) ее себе сам.

Меры защиты

Чтобы жить абсолютно спокойно, никогда не выходите в Интернет. Если же это вас не устраивает, придется делать следующее:

- контролировать историю своих подключений и дружить с провайдером;

- загружать файлы только из достоверных источников. Вероятно, на сайте фирмы - производителя вашего "железа" драйверы не могут быть более старыми, чем на www.coolvaskya.ru или подобном ресурсе;

- использовать антивирусную программу в режиме монитора. Если вы его выключите ("чтобы тачка быстрее работала"), то однажды горько пожалеете. Регулярно обновляйте антивирусные базы;

- ставить только те программы, которые вам действительно нужны, и все их проверить антивирусом. Не забывайте, что, как правило, антивирусная база обновляется только после выхода вируса, а вирусмейкеры свое дело любят;

- регулярно обновлять используемое программное обеспечение. В частности, программные заплатки для MS Internet Explorer и Outlook выходят с печальной регулярностью (есть адекватная замена для этих программ, например браузер Opera и почтовая программа The Bat!);

- использовать Firewall3. Вот об этом мы и будем говорить дальше.

Принцип работы брандмауэра

Обмен информацией в локальной сети и между узлами сети Интернет осуществляется с помощью протоколов из стека TCP/IP. Единицей обмена информации является сетевой пакет. Для защиты информации на компьютерах и в локальных сетях широко применяют программные и аппаратные брандмауэры. Они играют роль фильтра, ограждающего локальный компьютер или локальную компьютерную сеть от несанкционированного доступа из внешней сети. Программный брандмауэр устанавливается на компьютере и предназначен для защиты персональной информации.

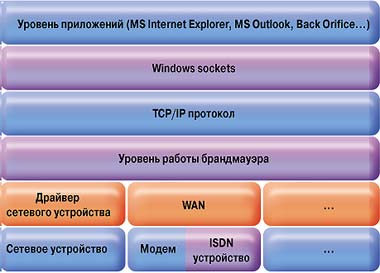

|

| Архитектура сети во время работы брандмауэра |

Брандмауэр перехватывает и проверяет каждый сетевой пакет, поступивший в систему из сети или отправляемый в сеть. На основании характеристик сетевого пакета определяется соответствующее ему правило и выполняется действие, определенное этим правилом. Если для какого-либо пакета нет описывающего его правила, то решение принимается в соответствии с политикой безопасности системы. В логической архитектуре сети драйвер брандмауэра расположен на низком уровне — над драйвером сетевого устройства. Таким образом, брандмауэр имеет абсолютный контроль над входящим и исходящим трафиком.

Из-за своей специфики совместно работающие на одном компьютере брандмауэры скорее вызовут конфликт, а не увеличат сетевую безопасность системы. Так что если вы хотите использовать несколько программных брандмауэров, то необходимо сначала проверить их совместимость. Но лучше выбрать один брандмауэр, сочетающий в себе надежность и возможность выполнить ваши требования.

Kerio PF

Рассмотрим пример построения системы сетевой защиты на основе брандмауэра Kerio Personal Firewall версии 2.1.4 (далее Kerio PF). Выбор обусловлен надежностью работы этого брандмауэра, легкостью в настройке, интуитивно понятным интерфейсом и тем, что для персонального использования он распространяется бесплатно.

Дистрибутив: http://download2.kerio.com/dwn/kpf/ kerio-pf-214-en-win.exe (2,05 Мбайт);

Поддерживаемые ОС: Windows 98/Me/NT 4.0/2000/XP;

Интерфейс: англоязычный;

Разработчик: Kerio Technologies Inc., http://www.kerio.com/

Примечание: срок пробного использования для корпоративных пользователей 30 дней.

Kerio Personal Firewall (версия 2.1.4) разработан той же группой программистов, что и Tiny Personal Firewall (версия 2.0.15 А). Используя более совершенный драйвер, Kerio PF (версия драйвера 3.0.0 против 2.0.15 в Tiny PF) унаследовал целиком внешний вид и функции администрирования от Tiny PF.

Программа по умолчанию устанавливается в каталог C:Program FilesKerioPersonal Firewall. Минимальные требования, предъявляемые к системе:

Процессор Intel Pentium или полностью совместимый; 32 Mбайт оперативной памяти; 3 Mбайт свободного дискового пространства; Windows 98/Me/NT 4.0/ 2000/XP.

После установки в программной группе Kerio Personal Firewall создаются следующие ссылки:

Firewall Engine — загрузка ядра Kerio PF;

Firewall Administration — администрирование брандмауэра;

Firewall Status — просмотр информации о соединениях и разнообразная статистика;

После завершения установки требуется перезагрузить систему.

Политика безопасности

Уровень безопасности — это инструкция брандмауэру, как поступить с сетевым соединением, для которого нет соответствующего правила. Возможные действия: запретить, спросить у пользователя, разрешить. Установка уровня безопасности производится вызовом Firewall Administration?Firewall.

Kerio PF поддерживает три основных уровня безопасности:

Permit Unknown — уровень минимальной безопасности. Брандмауэр разрешает установление всех соединений, кроме явным образом запрещенных в правилах. Можно сказать так: все, что не запрещено, — разрешено.

Ask Me First — настройка брандмауэра. Брандмауэр блокирует все соединения, кроме явным образом разрешенных, потом выводит диалоговое окно с сообщением о попытке установки соединения и вопросом о том, разрешить или запретить это соединение. На основе ответа пользователя можно сформировать правило, регламентирующее данный тип соединений.

Deny Unknown — уровень максимальной безопасности. Запрещены все соединения, кроме явным образом разрешенных, т. е. все, что не разрешено, — запрещено.

Первый запуск

После запуска брандмауэра в панели управления появится пиктограмма, анимирующая сетевой трафик. Зеленая стрелка означает разрешенные в правилах соединения. Появление красной стрелки говорит о попытке установить запрещенное соединение.

|

| Сообщение брандмауэра о попытке установления соединения |

По умолчанию брандмауэр работает как сервис (запускается при загрузке системы). Уровень безопасности установлен в Ask Me First. Оставьте его на время настройки сетевой безопасности. Зафиксировав попытку какого-либо системного сервиса или пользовательского приложения установить сетевое соединение, брандмауэр блокирует данное соединение и запросит пользователя о его разрешении (Permit) или запрещении (Deny). Указав опцию Create appropriate filter rule and don?t ask me again, вы даете брандмауэру распоряжение создать правило, описывающее данный тип соединений для данного приложения. Выбрав Customize rule, можно просмотреть характеристики создаваемого правила и изменить их.

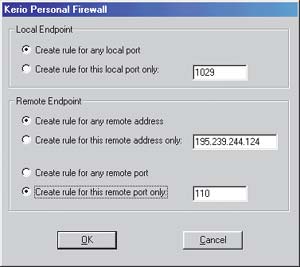

|

| Определение правила |

При регистрации брандмауэром попытки соединения по протоколу NetBIOS (сеть Microsoft) Kerio PF выводит диалоговое окно настройки безопасности сети Microsoft (более подробно об этом — в разделе «Настройка сети Microsoft»). Если у вас один компьютер, не подключенный к домашней или офисной сети, разрешать доступ к ресурсам вашего компьютера нельзя. Большинство хищений данных происходит через ресурсы общего доступа сети Microsoft.

После завершения настройки установите уровень безопасности Deny Unknown.

|

| Диалог настройки безопасности сети Microsoft |

Создание и редактирование правил

Просмотреть, изменить порядок следования, отредактировать, удалить или добавить новое правило можно, вызвав Firewall Adminstration?Advanced?Filter Rules.

|

| Список правил |

Двойной щелчок левой клавиши мыши по записи из списка правил вызывает окно редактирования со следующими полями:

Description — краткое описание правила;

Protocol — коммуникационный протокол TCP, UDP, TCP и UDP, ICMP или OTHER для других IP-протоколов. Опция Any означает любой протокол из стека TCP/IP;

Direction — направление соединения (Outgoing — исходящие, Incoming — входящие, Both — двусторонние).

Группа Local endpoint section описывает локальную точку соединения. Поля:

Port type — порт (только если выбран протокол TCP и/или UDP). Возможные значения: Any (любой порт), Single Port (один порт), Port Range (диапазон портов) или List of ports (список портов, разделенных «,»);

Application — при значении Only selected below показывает, что правило действует только для указанного приложения. При значении Any правило действует для всех приложений.

Группа Remote endpoint section описывает удаленную точку сетевого соединения. Поля:

Address type — IP-адрес удаленного компьютера. Можно указать Any address (любой IP-адрес), Single address (один IP-адрес), Network/Mask (сеть/маска), Network/Range (диапазон адресов) или Custom Address Group (определенную пользователем группу IP-адресов).

Port type — удаленный порт.

Дополнительные параметры:

Rule valid — временной диапазон действия правила. Always — действует все время. In this time interval only — задать интервал действия. Например: пятница, с 18:00 до 22:00.

Action — действие, применяемое к сетевым пакетам, определяемым этим правилом. Permit — пропустить или Deny — отбросить.

Log when this rule matches — записать данные о сетевом пакете при выполнении этого правила. Запись идет в файл fulter.log или на syslog-сервер.

Display alert box when this rule matches — при совпадении сетевого пакета с правилом брандмауэр выводит сообщение Firewall Rule Alert, содержащее подробные характеристики сетевого пакета.

|

| Редактирование правила для почтового клиента The Bat! |

Настройка сети Microsoft

Получить доступ к настройкам безопасности сети Microsoft можно, вызвав Firewall Administration? Advanced?Microsoft Networking. Вот несколько наиболее типичных примеров конфигурации:

- компьютер не подключен к локальной сети (домашний компьютер с выходом в Интернет через модем) - установите опцию For Microsoft Networking Use These Rules Instead Of Filter Rules и отключите все остальные опции. Это запретит все соединения для сети Microsoft;

- компьютер подключен к локальной сети, клиентам которой вы доверяете и хотите разрешить доступ к открытым ресурсам и принтерам вашего компьютера. Установите все опции, кроме Ask Me For Each Access to My Shared Folder ("Cпрашивать меня каждый раз при попытке доступа к открытым ресурсам компьютера"). В группе Trusted Address Group определите IP-адреса клиентов сети Microsoft, которым вы разрешаете доступ к ресурсам;

- компьютер подключен к локальной сети. Вы разрешаете клиентам этой сети, определенным в группе Trusted Address Group, доступ к открытым ресурсам, но хотите контролировать устанавливаемые подключения. Сделайте настройки, как в предыдущем примере, затем установите опцию Ask Me For Each Access to My Shared Folder.

|

| Настройка безопасности для клиента сети Microsoft |

ICS-сервер

Для организации доступа в Интернет всех компьютеров из домашней или небольшой офисной сети можно использовать стандартный компонент операционных систем Windows 98/SE/Me/2000/XP Internet Connection Sharing (ICS). Настроив компьютер (шлюз), подключенный к Интернету как ICS-сервер, вы организуете доступ в Интернет для всех компьютеров локальной сети. Причем ничем не защищенный, так как ICS-сервис не подразумевает сетевой защиты.

Установив на шлюз Kerio PF, вы обеспечиваете сетевую защиту локальной сети. Для работы на шлюзе в Kerio PF необходимо изменить конфигурацию. Надо вызвать Firewall Administration?Advanced?Miscellaneous, отметить опцию Is Running on Internet Gateway. Это разрешит брандмауэру пропускать через защищаемый компьютер сетевые пакеты из одной сети в другую.

Внимание! Не устанавливайте эту опцию, если компьютер не является шлюзом: это уменьшает сетевую безопасность системы.

|

| Установка пароля |

Создание групп IP-адресов

Иногда в правилах, разрешающих или запрещающих доступ к ресурсам, требуется указать список IP-адресов. Например: разрешить доступ к ftp-серверу с IP-адресов 192.168.1.1, 192.168.1.5 и с 192.168.1.9 по 192.168.1.25, а также разрешить доступ из подсети 192.168.1.80/255.255.255.248. Чтобы не писать четыре одинаковых правила, заменяя лишь IP-адреса, создайте и используйте группу IP-адресов. Определить ее можно так: Firewall Administration?Advanced?Miscellaneous? Custom Address Group. В группу заносятся единичные IP-адреса (Single address), подсеть (Network/Mask) или диапазон IP-адресов (Network/ Range). Записи в группе можно редактировать и удалять. Затем, редактируя правило в поле Address type (тип адреса), выбрать Custom Address Group. Правило будет действовать сразу для всех IP-адресов из группы. Но нельзя создать больше одной группы.

Общие административные функции

Установка пароля на изменение конфигурации брандмауэра и просмотр статистики, разрешения на удаленное подключение к Kerio PF осуществляются во вкладке Authentication приложения Firewall Administration. В Miscellaneous в группе Firewall Engine Service можно выбрать, запускать ли брандмауэр при старте операционной системы или вручную. Kerio PF позволяет использовать несколько профилей конфигурации — группа Firewall Configuration Files.

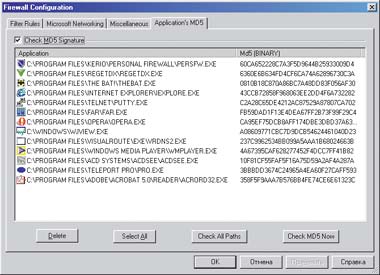

Проверка подлинности программ

Kerio PF проверяет подлинность программ, участвующих в соединениях, по цифровой подписи файла, полученной по алгоритму MD5. При обновлении программы или заражении ее вирусом цифровая подпись изменяется. При попытке установить соединение брандмауэр обнаруживает это изменение и блокирует соединение, сообщая пользователю о причине блокировки. Пользователь либо разрешает установить соединение (и обновить цифровую подпись программы), либо оставляет его заблокированным — скажем, до выяснения всех обстоятельств.

|

| Проверка подлинности программ |

Самостоятельно просмотреть список цифровых подписей программ, проверить подлинность или стереть запись для какой либо программы, можно следующим образом: Firewall Administration?Advanced? Application?s MD5.

Опция Check MD5 Signature включает/отключает проверку подлинности программ, участвующих в соединении. Delete удаляет выбранные записи из списка. Select All выбирает все записи из списка.

Check All Paths проверяет существование всех программ, внесенных в список. Если программа не найдена указанным путем, то брандмауэр запросит пользователя об удалении записи для этой программы. Check MD5 Now проверяет подлинность программы для выбранной записи. При несовпадении цифровой подписи брандмауэр запросит пользователя об изменении записи. Примечание: можно одновременно выбрать несколько записей, используя клавиши или .

Ведение и чтение журнала

Защита не может считаться полной, если отсутствует возможность анализа истории работы системы. Kerio PF предоставляет следующие возможности записи в журнал:

- при попытке установления соединения, описанного определенным правилом. Эта возможность включается в окне редактирования правила (Filter rule) опцией Log when this rule matches;

- при попытке установления соединения с закрытым локальным портом. Включается: Firewall AdministrationoAdvancedoMiscellaneousoLog Packets Addressed To Unopened Ports. Обычно множественные сообщения о попытках открыть соединения с закрытыми портами означают сетевое сканирование;

- при появлении сетевых пакетов, не относящихся ни к одному установленному соединению и не начинающих новое соединение. Включается: Firewall AdministrationoAdvancedoMiscellaneousoLog Suspicious Packets. Это могут быть случайные пакеты, вызванные ошибками в работе сети, или разновидность сканирования TCP-ping.

Запись ведется в файл filter.log, расположенный в корневом каталоге Kerio PF. Можно включить передачу записей на сервер syslog. Включается: Firewall Administration?Advanced?Miscellaneous?Log Into Syslog, в поле Syslog server address указать IP-адрес или доменное имя сервера.

Просмотреть записи из файла filter.log можно, вызвав Firewall Status?Logs?Firewall Log.

Если вы включите в брандмауэре запись сетевой активности, то необходимо зарезервировать примерно 10 Мбайт на каждый день для лог-файла (размер зависит от конфигурации и сетевой активности), поскольку брандмауэр не проверяет наличие свободного дискового пространства перед записью в журнал. Иначе какой-нибудь злоумышленник, атакуя ваш компьютер и не сумев взломать сетевую защиту, сам о том не подозревая, удачно выполнит DоS-атаку (отказ в обслуживании), так как брандмауэр заполнит все доступное дисковое пространство файлом filter.log.

|

| Просмотр сетевой активности |

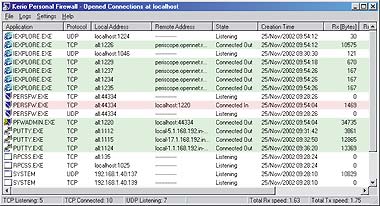

Просмотр статистики

Вызвав Firewall Status, в появившемся окне можно наблюдать все TCP/IP-соединения, устанавливаемые операционной системой. Приводится детальная информация: статус (Listening — для ожидающих, Connected In — для соединений, установленных удаленным компьютером с локальным сервисом, Connected Out — для соединений, установленных локальным приложением с удаленным сервером), протокол (TCP или UDP), адрес удаленного компьютера, время создания соединения, количество полученной и переданной информации в байтах (Rx/Tx), средняя скорость получения и передачи в килобайтах (Rx Speed/Tx Speed). Внизу окна выводится текущая статистика соединений: количество ожидающих и установленных TCP- и UDP-соединений, средняя скорость передачи/получения данных.

Примечание: просмотр соединений очень полезен при диагностике работы какого-либо сетевого приложения.

Подключение к Kerio PF на удаленном компьютере

Kerio PF предоставляет возможность сетевого подключения с другого компьютера для администрирования брандмауэра, просмотра текущих сетевых соединений и статистики. Подключение устанавливается вызовом Firewall Status?File?Connect. В появившемся окне в поле Host надо указать IP-адрес или доменное имя удаленного компьютера. Выбрать сервис удаленного Kerio PF: Admin Configuration для администрирования или Status Window для просмотра статистики. В поле Password ввести пароль доступа к выбранному сервису.

Примечание: очевидно, что на удаленном Kerio PF должно стоять разрешение на сетевое подключение. Разрешение устанавливается: Firewall Administration? Authentification?Enable Remote Administration (для удаленного администрирования) и Enable Remote Access To Statistics And Logs (для просмотра сетевых соединений, статистики и лог-файла).

Поддержка Kerio PF

Служба технической поддержки компании Kerio Technologies Inc. в течение двух дней ответит на ваш запрос, высланный электронной почтой по адресу support@kerio.com. Существует также дискуссионная группа по обсуждению Kerio PF. Подписаться на участие в ней можно по адресу http://groups.yahoo.com/group/keriofirewall.

Аудит системы безопасности

После завершения настройки программного брандмауэра необходимо провести проверку системы сетевой безопасности, чтобы выявить бреши. Помощь в этом могут оказать ресурсы, предоставляемые, например, на серверах www.void.ru и www.inprotect.com. Без положительных результатов проверки настройку сетевой безопасности нельзя считать законченной.

Необходимо также учитывать, что тема сетевой безопасности постоянно эволюционирует. И если вы хотите построить надежную систему безопасности, то должны постоянно отслеживать сообщения о новых ошибках и уязвимых местах, обнаруженных в программном обеспечении, о появлении новых методов нападения и защиты.

* * *

Наличие на ПК Kerio PF или других брандмауэров, установленных на минимальный уровень безопасности, создает лишь иллюзию защиты. Установив брандмауэр и не пожелав тратить время на настройку собственной системы безопасности, вы останетесь так же уязвимы, как и раньше. Степень безопасности, обеспечиваемая брандмауэром, прямо пропорциональна тщательности его настройки.

В заключение хотел бы заметить, что компьютерная безопасность— задача комплексная. Брандмауэр не освобождает от необходимости проверять файлы антивирусом и руководствоваться здравым смыслом.

1 ScrIPt kiddie (англ. «ребенок с программой») — человек, применяющий разработанные другими программы для поиска и использования уязвимых мест в программном обеспечении. Как правило, на редкость самоуверенный и недалекий тип.

2 Подразделение МВД по борьбе с преступлениями в области компьютерных технологий.

3 Firewall — брандмауэр (аппаратно-программные средства межсетевой защиты). Эта система защиты осуществляет контроль и фильтрацию обмена данных между Интернетом и вашим компьютером. Фильтрация (разрешение или запрещение) осуществляется на основе определенных пользователем правил.

Словарь

Тема сетевой безопасности достаточно специфична, и без использования терминологии здесь не обойтись. Поэтому ниже приведен список понятий, используемых в статье.

Пакет (packet) — упорядоченная совокупность данных и управляющей информации, передаваемая через сеть как часть сообщения.

Порт (port) — абстракция, используемая транспортными протоколами Интернета для обозначения соединения с хостом-адресатом. Соединение осуществляется между двумя точками. Порты с номерами 1—1023 зарезервированы для стандартных сервисных приложений, порты с номерами 1024 — 65 535 могут использоваться любыми приложениями.

Протокол приложения (protocol) — формат описания передаваемых сообщений и правила, по которым происходит обмен информацией между двумя или несколькими системами.

IP (Internet Protocol) — протокол сетевого уровня из набора протоколов Интернета.

ICMP (Internet Control Message Protocol) — протокол, используемый для контроля за ошибками и сообщениями на уровне IP. В действительности ICMP представляет собой часть протокола IP.

IP-адрес — адрес, состоящий из 4 байт, который принято выводить в виде четырех десятичных чисел, разделенных символом «.», например 212.12.3.120. Такой адрес используется на сетевом уровне. Он назначается администратором при конфигурировании компьютеров и маршрутизаторов.

NetBEUI (NetBIOS Extended User Interface) — транспортный протокол, используемый Microsoft LAN Manager, Windows for Workgroups, Windows NT и другими сетевыми ОС.

TCP (Transmission Control Protocol) — основной транспортный протокол в наборе протоколов Интернета. Например, TCP используется как транспортный в протоколах приложений: SMTP, POP3, HTTP, FTP, Telnet и т. д. TCP-соединение всегда осуществляется между двумя точками.

TCP/IP (Transmission Control Protocol/Internet Protocol) — стек протоколов Интернета. Он используется в семействе сетей Интернета и для объединения гетерогенных сетей.

UDP (User Datagram Protocol) — протокол в группе протоколов Интернета. UDP, подобно TCP, использует IP для доставки.

Правило (rule)— инструкция, гласящая: «если заголовок пакета выглядит так-то, то с пакетом поступить так-то». Если правило к пакету неприменимо, рассматривается следующее правило.

Шлюз (gateway) — компьютер, соединяющий две сети и передающий пакеты из одной сети в другую (то же, что и маршрутизатор).

Часто задаваемые вопросы

Можно ли использовать несколько наборов правил для одного брандмауэра?

Да. Открыв Firewall Administration?Miscallaneous?Firewall Configuration Files, можно сохранить текущую конфигурацию брандмауэра и набор правил в выбранном файле или считать новую конфигурацию из выбранного файла.

Как перенести текущую конфигурацию и набор правил брандмауэра на другой компьютер?

Вызвав Firewall Administration?Miscallaneous?Firewall Configuration Files, сохраняете конфигурацию и набор правил в файле. Затем переносите его на другой компьютер и снова, вызвав Firewall Administration?Miscallaneous?Firewall Configuration Files, считываете установки из файла.

Как сбросить установки и набор правил брандмауэра в начальное состояние?

По умолчанию текущая конфигурация сохраняется в файле persfw.conf, расположенном в корневом каталоге Kerio PF. Если вы закроете брандмауэр, а затем удалите или перенесете этот файл, Kerio PF при загрузке заново создаст его и приведет все настройки и набор правил в начальное состояние.

Как очистить файл записей filter.log?

Вызовите Firewall Status?Logs?Firewall Log. Появится Log Window — окно просмотра записей в лог-файле. По щелчку правой клавиши мыши в поле окна появится меню clear log (очистка файла).

Другие разработки компании Kerio

Kerio MailServer 5

Почтовый сервер Kerio MailServer поддерживает сервисы SMTP, POP, IMAP, Web, WAP. Для всех протоколов возможны TLS/SSL-соединения. Операционные системы: Windows 98/Mе/NT/2000/XP, а также Linux, Solaris и Mac OS X. Легко интегрируется с антивирусными пакетами. Снабжен гибкой защитой от спама. Системные требования: процессор 100 MГц, 64 Mбайт оперативной памяти.

Kerio WinRoute Pro 4.2

Брандмауэр ориентирован на применение в сетях среднего размера. Предоставляет обширные возможности контроля сети. Имеет встроенный почтовый сервер, поддерживающий SMTP/POP3-сервисы. Операционные системы: Windows 95/98/Mе/NT/2000 и XP.

Kerio WinRoute Lite 4.2

Брандмауэр предназначен для использования в небольших офисных и домашних сетях (до 25 компьютеров) для обеспечения доступа в Интернет. Обладает упрощенной системой контроля и администрирования сетевого трафика по сравнению с Kerio WinRoute Pro. Поддерживаемые ОС: Windows 95/98/Mе/2000/NT 4.0 и XP.

Другие брандмауэры

Надежных разработок в области сетевой безопасности сегодня довольно много. Вот некоторые из них.

Agnitum Outpost Firewall PRO и Agnitum Outpost Firewall FREE

Agnitum Limited

http://www.agnitum.com/

McAfee Personal Firewall

McAfee.com

http://www.mcafee.com/

Sygate Personal Firewall PRO и Sygate Personal Firewall

Sygate Technologies, Inc.

http://www.sygate.com/

Norton Internet Security, Norton Personal Firewall

Symantec Corporation

http://www.norton.com/

Tiny Personal Firewall

Tiny Software Inc.

http://www.tinysoftware.com/

Zone Alarm Pro и Zone Alarm

Zone Labs Inc.

http://www.zonelabs.com/

Все эти брандмауэры обладают рядом достоинств, но я хотел бы отметить Agnitum Outpost Firewall FREE (версия 1.0.1817, далее Outpost FREE):

дистрибутив: http://www.agnitum.com/download/OutpostInstall.exe (2,72 Мбайт). Поддерживаемые операционные системы: Windows 95/98/Me/NT 4.0/2000/XP. Интерфейс: русский/английский. Разработчики предоставляют документацию на русском языке в pdf-формате: «Outpost Personal Firewall. Приступая к работе», http://www.agnitum.com/download/ Outpost_Getting_Started_(RU).pdf (459 Кбайт) и «Outpost Personal Firewall. Руководство пользователя», http://www.agnitum.com/download/ Outpost_User_Guide_(RU).pdf (1,05 Мбайт).

Помимо пакетной фильтрации Outpost FREE предлагает функции фильтрации и блокирования содержимого Web- и e-mail-трафика (ActiveX-компоненты, Java-аплеты, Java/VBS-скрипты, реклама и т. д.). Возможность разработки и подключения дополнительных модулей для брандмауэра существенно расширяет его потенциальные возможности. Необходимо также отметить, что Outpost FREE не поддерживает работу на ICS-сервере, многопрофильную конфигурацию, удаленное администрирование, передачу информации syslog-серверу и паролирование системы.