Как выбрать аппаратный шифратор

Шифрование — один из самых эффективных и распространенных способов защиты информации. В свою очередь, аппаратная реализация криптографического алгоритма надежней программного исполнения. В число основных достоинств аппаратных шифраторов входят следующие (см. «Мир ПК», № 8/02, c. 77):

- гарантия неизменности алгоритма шифрования (криптографическое ПО по определению не защищено от воздействия враждебных программ, способных модифицировать его код);

- наличие аппаратного датчика случайных чисел (ДСЧ), используемого при создании криптографических ключей. Для этих целей в аппаратном датчике задействованы физические процессы (обратный пробой специализированного диода и т. п.), что обеспечивает выдачу действительно случайных чисел, распределение которых близко к равновероятному. Аппаратный ДСЧ, как правило, применяется при генерации ключей не только шифрования, но и электронной цифровой подписи (ЭЦП);

- возможность прямой (минуя системную шину компьютера) загрузки ключей шифрования в специализированный процессор аппаратного шифратора с персональных идентификаторов - носителей типа смарт-карт и "таблеток" Touch Memory (ТМ). Тем самым снимается угроза перехвата ключей, которые при использовании программных шифраторов циркулируют в оперативной памяти компьютера;

- хранение ключей шифрования не в ОЗУ компьютера (как в случае с программной реализацией), а в памяти шифропроцессора;

- идентификация и аутентификация пользователя до загрузки операционной системы; запрет на изменение процесса загрузки компьютера (когда, скажем, вход зарегистрированного пользователя осуществляется только по предъявлении идентификатора с ключами, а остальные варианты - с загрузочной дискеты, компакт-диска и т. п. - блокированы); возможности контроля целостности операционной системы и прикладного программного обеспечения, позволяющие, к примеру, отследить действия вирусов; ведение доступного лишь администратору безопасности журнала действий пользователей, регистрирующего все (в том числе и безуспешные) попытки доступа к компьютеру. Эти опции обобщенно именуются функциями "электронного замка";

- обеспечение наряду со всеми перечисленными достоинствами сопоставимой с программными продуктами скорости шифрования. Не менее важно, что шифраторы, конструктивно выполненные в виде плат расширения разъема PCI, способны использовать для выполнения криптографических преобразований свой собственный процессор, не загружая процессор компьютера. Понятно, что при программной реализации добиться разгрузки центрального процессора невозможно.

Hard или soft?

Что же мешает широкому применению аппаратных шифраторов — или, выражаясь точнее, обусловливает их меньшую распространенность по сравнению с криптографическим ПО?

Прежде всего цена — в любом случае стоимость аппаратного шифратора будет выше, чем чисто программного решения. Но, как любили повторять в одном из советских киношлягеров, «чем мех лучше, тем он и дороже». Так что для организаций, всерьез заботящихся об информационной безопасности, использование аппаратных шифраторов в силу перечисленных выше причин безусловно желательно — во всяком случае, для защиты наиболее важных ресурсов. Как будет показано ниже, производители аппаратных криптографических средств постоянно дополняют свои продукты новыми возможностями, и по соотношению цена/качество (если понимать под последним прежде всего функциональность) аппаратные шифраторы выглядят более предпочтительно, если их сравнивать с соответствующим ПО.

Зачастую у пользователей отсутствует полное понимание всех нюансов, связанных с правовым регулированием практики применения криптографических средств. Вероятно, здесь имеет место и психологический эффект. Кажется, гораздо проще переписать из Интернета одну из бесплатных или условно-бесплатных программ шифрования и активно ее использовать, в том числе для защиты информационного обмена со сторонними организациями, в то время как закупка аппаратного шифратора представляется началом долгого процесса получения всевозможных лицензий, сбора согласующих виз и т. п. Иными словами, на первый план выходят даже не денежные соображения, а попытки сэкономить время и облегчить себе жизнь.

Заметим, однако, что в нормативных актах, регулирующих практику применения криптографических (шифровальных) средств, не проводится различий между программными и аппаратными средствами: оформлять использование криптосредств надо в любом случае. Другое дело, что документы эти могут быть разными — или лицензия ФАПСИ на использование криптосредств, или договор с организацией, имеющей необходимую лицензию ФАПСИ на предоставление услуг по криптографической защите конфиденциальной информации. Поэтому переход к применению аппаратных шифраторов можно совместить с оформлением упомянутых выше документов.

Можно, наконец, предположить, что осторожность потенциальных пользователей аппаратных шифраторов вызвана и недостатком информации — как о спектре представленных на российском рынке устройств, так и об особенностях их установки, настройки и обслуживания. Что касается первой из названных проблем, то надеемся, что ее решению будут способствовать наши публикации, а опасения по второму поводу скорее всего излишни. С одной стороны, при наличии общих знаний компьютерной техники и готовности читать документацию до установки шифратора, а не после таковой процесс инсталляции не вызовет осложнений; с другой стороны, производители и поставщики криптосредств охотно берутся за сопровождение своей продукции, каковые услуги на первых этапах эксплуатации шифраторов совсем не лишние.

Мы попробуем провести сравнительный анализ трех криптосредств, представленных основными игроками отраслевого рынка — компаниями «Информзащита», ОКБ САПР и «Анкад». Дабы не ввести читателя в заблуждение, сразу оговоримся, что упомянутые средства криптографической защиты информации (СКЗИ), для краткости именуемые в тексте аппаратными шифраторами, на самом деле представляют собой программно-аппаратные комплексы. Так что на вопрос, сформулированный в заголовке этого раздела, правильно следует ответить так: «И то и другое...»

Не шифром единым

Стремление разработчиков не ограничиваться рамками аппаратного шифрования демонстрирует СКЗИ М-506. В этом комплексном средстве защиты информации возможности аппаратного электронного замка «Соболь» дополнены широким спектром других функций информационной безопасности.

|

| Основные компоненты СКЗИ М-506 |

СКЗИ М-506 состоит из следующих компонентов:

- сервер безопасности. Установленный на выделенном компьютере или контроллере домена, он собирает и обрабатывает информацию о состоянии всех защищаемых рабочих станций и хранит данные о настройках всей системы защиты;

- средство защиты информации от несанкционированного доступа (СЗИ) Secret Net NT 4.0. Данным СЗИ оснащаются все рабочие станции, на которых устанавливается также электронный замок "Соболь". Тем самым защищаются ресурсы компьютера и обеспечивается регистрация входа пользователя в систему, предъявления незарегистрированного идентификатора, введения неправильного пароля, превышения числа попыток входа в систему;

- подсистема управления. Этот программный компонент устанавливается на рабочем месте администратора системы и позволяет ему конфигурировать СЗИ Secret Net (а также управлять встроенными возможностями операционной системы), контролировать все события, влияющие на защищенность системы, и реагировать на них в режиме реального времени и в терминах реальной предметной области (сотрудник, задача, подразделение, помещение);

- криптоменеджер. Он инсталлируется на автономном компьютере и выполняет следующие функции: создание ключей шифрования, изготовление ключевых дискет, ведение базы созданных ключей на жестком диске компьютера.

|

| Электронный замок «Cоболь» |

Реализованная в СКЗИ М-506 клиент-серверная архитектура позволяет сосредоточить в одном месте функции управления безопасностью корпоративной сети и повысить живучесть всей системы защиты: даже выход из строя сервера безопасности не приводит к снижению уровня защищенности. Развитые возможности защиты от несанкционированного доступа (НСД) интегрированы с криптографическими механизмами: электронной цифровой подписью, «прозрачным» шифрованием файлов и шифрованием сетевого трафика.

Последний тезис, звучащий несколько абстрактно, поясним на конкретных примерах. Прежде всего доступ пользователя к защищаемым ресурсам осуществляется в соответствии с уровнем допуска сотрудника; создание, перемещение и удаление информационного ресурса, содержащего конфиденциальную информацию, централизованно отслеживается и контролируется. Исключена опасность подключения к сети и «левых» компьютеров: до тех пор, пока клиентская часть СЗИ Secret Net не будет аутентифицирована на сервере безопасности, доступ к ресурсам сети с данного рабочего места останется заблокированным.

Для легального пользователя, которому предоставлено право работать с зашифрованным сетевым ресурсом, данный ресурс предстает в своем обычном, незашифрованном виде («прозрачный» режим криптографического преобразования). Но это не значит, что конфиденциальная информация передается по сети в открытом виде: сетевой трафик шифруется, а расшифровывание происходит только на рабочей станции пользователя.

Отметим, что все компоненты СКЗИ М-506 функционируют в замкнутой программной среде, недоступной воздействию вирусов. О высоком качестве данного криптосредства позволяет судить тот факт, что оно сертифицировано ФАПСИ для защиты информации, содержащей сведения, составляющие государственную тайну. Собственно, и само название СКЗИ — несколько загадочно звучащее М-506 — как раз и родилось, по словам специалистов «Информзащиты», в ходе сертификационных исследований в недрах Федерального агентства.

Криптографический конструктор

|

| Аппаратное СКЗИ «Криптон-9 PCI» |

По-своему интригующе складывалась и судьба устройств серии «Криптон». Если «Звездные войны» начинались с «Эпизода IV», то серия данных СКЗИ стартовала (во всяком случае, для широкой публики) с устройства «Криптон-3», добравшись к настоящему времени до девятого порядкового номера.

Уступая конкурирующим продуктам в плане защиты от НСД (см. таблицу), СКЗИ серии «Криптон» превосходят их по числу используемых носителей ключевой информации. Помимо традиционных «таблеток» ТМ, предоставляется возможность использовать и различные типы смарт-карт, в том числе Российскую интеллектуальную карту (РИК). Работают «Криптоны» и с носителями-токенами для шины USB (например, брелоком eToken), но считываемые с брелока ключи проходят через системную шину, что снижает уровень безопасности. Прямой ввод ключей в память шифропроцессора возможен только с ТМ и СК и при наличии соответствующего интерфейса (коннектора в первом случае и закупаемого в «Анкаде» ридера во втором); поддерживаются ридеры других производителей (например, AseDrive), но и здесь, как в ситуации с токенами, ключи проходят через системную шину.

Другим отличием СКЗИ рассматриваемой серии можно считать, пожалуй, наиболее разветвленную систему криптографического программного обеспечения. К традиционному набору функций ЭЦП, прозрачного шифрования логических дисков и шифрования сетевого трафика разработчики фирмы «АНКАД» добавили ПО архивного и абонентского шифрования файлов и совмещенную реализацию шифрования и ЭЦП, причем пользователям предлагаются на выбор две ключевые схемы — асимметричная (что привычно) и симметричная (что весьма оригинально и привлекает, к примеру, госструктуры).

Отметим и тот факт, что у аппаратных «Криптонов» есть программный «собрат» — криптографический эмулятор, поддерживающий общую систему прикладного ПО, совместимый со своими железными «родичами» и даже унаследовавший от них способность работать со смарт-картами и токенами в качестве ключевых носителей. Таким образом, у пользователей в рамках одной серии СКЗИ появляется возможность в заданных пределах варьировать уровень безопасности (применяя для защиты наиболее важных ресурсов аппаратные шифраторы, а на вспомогательных участках ограничиваясь программной реализацией), а значит, и более гибко распределять финансовые средства, выделяемые на защиту информации.

Наконец, можно констатировать, что фирма «Анкад» более активно по сравнению с другими производителями участвует в интеграционных проектах — и не только в сфере «чистой» информационной безопасности. Так, шифраторы этой фирмы использовались для защиты коммуникаций между налогоплательщиками и рядом налоговых инспекций Москвы, причем эксперимент по «безбумажной» сдаче налоговой отчетности успешно стартовал еще даже до принятия закона об ЭЦП. Из других примеров назовем встраивание аппаратных и программных «Криптонов» в VPN-продукты серии «Застава» (производитель — компания «ЭЛВИС+»), а также широко рекламировавшееся фирмой «Аладдин Р.Д.» использование сертифицированного криптомодуля «Криптон» в системе защиты информации Secret Disk 2.0.

Словом, фирма «Анкад» предоставляет потребителям простор для полета фантазии: можно, как в конструкторе, набирать необходимые функциональные элементы (в том числе даже решения сторонних компаний), сообразуясь с потребностями и финансовым потенциалом. С одной стороны, такое решение отличается гибкостью и возможностью «подстройки» к интересам заказчика, но с другой — способно поставить неспециалиста в тупик разнообразием вариантов. Заметим, что сходные проблемы испытывают, скажем, операторы сотовой связи, чьи клиенты постоянно теряются в обилии различных тарифных планов. Видимо, выход продуктов высоких технологий на массовый рынок должен сопровождаться специальными «образовательными» усилиями производителей и поставщиков, и одним из направлений здесь может стать формирование типовых предложений и стандартных наборов продуктов и услуг. Но если операторы связи уже подсуетились, изобретя «дачные», «экономные» и т. п. тарифные планы, то на рынке СКЗИ подобные действия еще только предстоят.

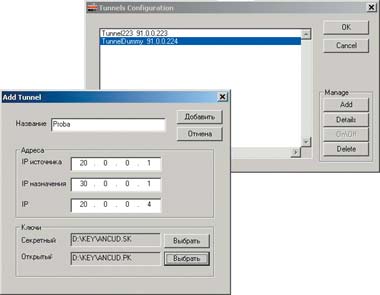

|

| Окно криптомаршрутизатора Crypton IP-Mobile |

Скорость никогда не бывает лишней

Особое конструкторское бюро систем автоматизированного проектирования (ОКБ САПР) известно прежде всего средствами защиты от несанкционированного доступа серии «Аккорд». Криптографическим «ответвлением» этой серии стал сопроцессор безопасности «Аккорд-СБ», по сути представляющий собой специализированный на выполнении криптографических функций одноплатный компьютер со своим процессором, внешним ОЗУ и операционной системой.

Специальное программное обеспечение данного СКЗИ включает:

- загрузчик, с помощью которого настраиваются параметры системы и производится загрузка в ОЗУ операционной системы и "монитора";

- монитор, призванный инициализировать ресурсы сопроцессора и позволяющий работать с этими ресурсами в многозадачном режиме;

- прикладные библиотеки для самостоятельного программирования "Аккорда-СБ";

- криптопровайдер, обеспечивающий взаимодействие "Аккорда-СБ" с устанавливаемым в плату его расширения специальным криптоускорителем.

|

| Сопроцессор безопасности «Аккорд-СБ» |

Наличие криптоускорителя обеспечивает «Аккорду-СБ» наибольшую по сравнению с другими представленными на рынке аппаратными СКЗИ скорость шифрования сетевого трафика: заявленные производителем характеристики составляют до 40 Мбайт/с, что фактически равно скорости работы самой шины PCI. Однако нужно понимать, что реальные цифры (и «Аккорд-СБ» здесь не исключение) могут значительно отличаться от расчетных параметров, поскольку зависят от архитектуры сети, длины IP-пакетов и других факторов. Иными словами, корректнее было бы говорить не столько о скорости работы шифратора, сколько о его производительности, и специалисты ОКБ САПР признают, что последний показатель в условиях реальной сети может быть в полтора-два раза ниже заявленной скорости (что, впрочем, все равно впечатляет).

К числу других особенностей «Аккорда-СБ» можно отнести 4 Мбайт энергонезависимой памяти данных (ее, к примеру, можно использовать для хранения и быстрой загрузки в процессор сетевых ключей), независимые часы реального времени, позволяющие пресекать попытки несанкционированного изменения BIOS компьютера, реализацию функций хэширования, формирования и проверки ЭЦП со скоростью 70 Мбайт/с, 15—20 мс и 30—40 мс соответственно.

Разработчики этого СКЗИ позиционируют его как эффективное средство шифрования данных в каналах ввода/вывода, организации защищенных виртуальных частных (наложенных) сетей в открытых гетерогенных сетях, защиты аудио- и видеоконференций, защиты электронного документооборота, а также как высокопроизводительное серверное средство защиты информации. Можно констатировать, что потребительские качества «Аккорда-СБ» отвечают заявленным целям и общему слогану ОКБ САПР «Королевская защита», однако эпитет «королевские» вполне применим и к ценам этой фирмы (см. таблицу).

Выбираем поставщика

Выбор поставщика аппаратного шифратора — задача гораздо более сложная по сравнению с определением места закупки других устройств (скажем, монитора или принтера).

Во-первых, шифратору вы доверите работу с самой важной (а следовательно, дорогой) информацией. Выход из строя принтера или монитора неприятен, но поправим — в крайнем случае придется купить новое устройство (такое же или аналогичное) у другого поставщика, благо их, как правило, хватает. Отказ же шифратора, защищающего, к примеру, сервер с бухгалтерской базой данных, способен парализовать деятельность всей фирмы. Значит, важно убедиться в надежности предлагаемого продукта и заручиться гарантией поставщика по быстрому ремонту или замене неработоспособного СКЗИ.

Если же поставщик находится далеко, а требование обеспечить «горячее» резервирование отнесено к разряду обязательных, придется закупать резервный комплект. Для обоснования разумности такого непопулярного в глазах руководства и финансистов шага достаточно будет сравнить стоимость «запаски» и возможные потери от простоев, вызванных неработоспособностью СКЗИ. Но и здесь можно снизить неизбежные издержки, приобретя на черный день более дешевый программный шифратор, совместимый с аппаратным СКЗИ.

Словом, «цена вопроса» при выборе поставщика шифратора несравнимо выше, чем при закупке многих других видов оборудования — пусть даже на первый взгляд и более дорогих.

Во-вторых, вложения в закупку аппаратных шифраторов — это «долгие» инвестиции. Речь идет не только и не столько о цене СКЗИ, хотя и этот параметр безусловно важен. Нужно учитывать еще, к примеру, перспективы расширения сети и необходимость дозакупки шифраторов для новых рабочих мест. Мониторы для них можно будет купить любой другой марки, а вот за дополнительными СКЗИ придется обратиться к тому же поставщику, поскольку аппаратные шифраторы разных производителей между собой несовместимы.

Кроме того, процесс разработки аппаратных СКЗИ достаточно долог, их сертификация — тоже процесс небыстрый, а фирм-производителей гораздо меньше, чем на рынке тех же принтеров или мониторов. Так что с аппаратным шифратором вы по определению будете работать длительное время, и если нет желания превратить целые годы в настоящую пытку, стоит подойти к выбору поставщика ответственно.

В-третьих, определять поставщика следует не за один день. Лучше всего накапливать необходимую информацию в течение нескольких месяцев, тщательно и методично собирая сведения о потенциальном партнере, в том числе от других заказчиков, способных дать непредвзятые комментарии, а главное — подтвердить заявления поставщика о работоспособности и эффективности предлагаемых продуктов. «Мертвый» корпоративный сайт годичной давности и отсутствие новых разработок могут свидетельствовать о кризисной ситуации, в которой находится фирма-поставщик. И наоборот, регулярные благожелательные упоминания в прессе, способность отыскать инвестиции для финансирования новых проектов, получение очередных лицензий и сертификатов подтверждают эффективность деятельности менеджеров фирмы-поставщика.

Рекомендации и выводы

Что же можно порекомендовать покупателю аппаратного шифратора?

Прежде всего — готовности довести эту покупку до конца, несмотря на стоны финансистов и/или глухой ропот «экономного» начальства. Ответственным за информационную безопасность следует помнить, что именно они окажутся крайними в случае утечки конфиденциальной информации или ее разглашения, а ущерб, который наносят компаниям реализованные угрозы информационной безопасности, как правило, многократно превышает затраты на оснащение средствами защиты, в том числе на закупку СКЗИ.

Очевидно и то обстоятельство, что приобретение СКЗИ должно быть частью общей корпоративной политики в отношении информационной безопасности. Отсутствие продуманной стратегии, хаотичность действий способны превратить систему защиты информации в сшитый из дорогих лоскутов тришкин кафтан.

Наконец, следует понимать, что с покупкой аппаратных СКЗИ у пользователей (а также администраторов) начинается в буквальном смысле новая жизнь, где нет места лени и беззаботности. Аппаратный шифратор из эффективного средства защиты информации может превратиться в не менее эффективное средство ее гарантированного уничтожения: скажем, потеря или сбой единственного носителя с ключами означает, что вы лишились зашифрованной информации навсегда. Поэтому, кстати, не надо скупиться на приобретение более надежных по сравнению с дискетами носителей криптографических ключей; не стоит забывать, как важно делать копии ключевых носителей и убирать их в безопасное хранилище вместе с распечаткой пароля, а сами пароли нужно менять регулярно, используя многосимвольные комбинации с неповторяющимся набором знаков.

В целом же потребитель может сейчас выбирать необходимый ему аппаратный шифратор из целого ряда СКЗИ, представленных на отечественном рынке. Рынок этот ушел от свойственной ему еще не так давно монополии одного продукта, и наличие конкуренции, безусловно, идет на пользу покупателю, вынуждая производителей и поставщиков соразмерять цены на свою продукцию с общими тенденциями развития.

Одна из основных тенденций заключается в том, что сейчас не востребованы шифраторы «в чистом виде», и в более выгодном положении находятся фирмы, пытающиеся совместить преимущества аппаратных СКЗИ с другими функциями — прежде всего защитой от несанкционированного доступа.

Далее, налицо «окончательная и бесповоротная» победа сетевых технологий, и опять-таки в выигрыше оказываются компании, предлагающие рынку эффективную и сравнительно недорогую защиту сетевого трафика. Если интеграция аппаратных шифраторов с защитой от НСД уже приобрела, так сказать, «классические» формы и запоздавшие с выходом на интегрированный рынок компании вынуждены копировать решения расторопных соперников, то вопрос о наиболее перспективной реализации криптографической защиты сетевых коммуникаций остается открытым.

Конкурентная борьба в этой сфере обещает быть тем более острой, что взаимодействие между основными игроками рынка аппаратных СКЗИ полностью отсутствует. Лишь с некоторой натяжкой в качестве едва ли не единственного примера сотрудничества «заклятых друзей» можно назвать уже успевшую стать историей попытку объединить аппаратный «Криптон» и программное СКЗИ «Верба» Московского отделения Пензенского научно-исследовательского электротехнического института.

Консерватизм и некоторая инерционность мышления, вероятно, еще долго будут свойственны рынку аппаратных шифраторов. Проявлением данной тенденции служит игнорирование перспективных биометрических технологий, которые вполне можно использовать при создании электронных замков на базе аппаратных шифраторов. В этом случае пользователи не зубрили бы длинные пароли и не проклинали бы отдел защиты информации, в сотый раз ошибаясь при вводе шестнадцатого парольного символа, а легко и непринужденно проходили аутентификацию по уникальному биометрическому признаку — скажем, отпечатку пальца.

Нельзя не заметить, что производители и поставщики аппаратных шифраторов по-прежнему ориентируются прежде всего на достаточно состоятельных заказчиков — в большинстве своем представителей государственных структур, которые должны выполнять весьма жесткие требования по защите информации и потому охотно приобретают криптографическое «железо». За бортом при такой постановке вопроса остаются потребности гораздо более многочисленных покупателей — компаний среднего и малого бизнеса. Эти компании, с одной стороны, дозрели до понимания необходимости защиты информации (в том числе применения криптографии), но с другой — определенно не в состоянии расходовать тысячи долларов на закупку аппаратных СКЗИ.

Достойной альтернативой «большим» аппаратным СКЗИ на этом новом сегменте рынка могли бы стать аппаратные мини-шифраторы — брелоки для шины USB. Подобные решения уже появляются в нашей стране, и как знать — не уподобятся ли они первым мелким млекопитающим, которые в конечном счете вытеснили казавшихся непобедимыми гигантских динозавров?

ОБ АВТОРЕ

Лукашов Игорь Владиславович — канд. пед. наук, менеджер управления решений по информационной безопасности компании «ЛАНИТ». C ним можно связаться по e-mail: lukashov@lanit.ru.

Словарь криптографа (часть 2)*

- Абонентское шифрование. Шифрование информации для последующей передачи по сети определенным пользователям (абонентам).

- Автоматизированные системы (АС). Одна из классификаций, по которым производится сертификация средств защиты Гостехкомиссией России.

- Авторизация. Определение прав пользователя на доступ к какому-либо ресурсу.

- Администратор по безопасности (АБ). Уполномоченный сотрудник организации, ответственный за обеспечение безопасности.

- Алгоритм Диффи - Хеллмана. Наиболее распространенный алгоритм вычисления ключа парной связи из своего секретного ключа и чужого открытого.

- Алгоритм Цезаря. Простейший алгоритм шифрования путем замены символов открытого текста. Изобретен римским императором Гаем Юлием Цезарем.

- Алгоритм Эль Гамаля. Алгоритм ЭЦП и асимметричного шифрования, использующий сложность вычисления дискретных логарифмов в конечных полях.

- Антивирус. Программа выявления и уничтожения компьютерных вирусов.

- Архивное шифрование. Шифрование информации для хранения в закрытом виде.

- Асимметричное шифрование. Шифрование с использованием открытого ключа для зашифровывания информации и секретного ключа для ее расшифровывания.

- Атака на компьютерную систему. Поиск уязвимых мест системы и/или их использование.

- Аутентификация. Проверка подлинности пользователя, т. е. определение, действительно ли он является тем, за кого себя выдает. Часто использует криптографические методы.

- Безопасность компьютерной системы. Защищенность от случайного или преднамеренного вмешательства в штатный порядок работы системы.

- Биометрическая аутентификация. Аутентификация пользователя по его биометрическим признакам, например отпечаткам пальцев, радужной оболочке глаза, голосу и т. д.

- Взаимная аутентификация. Взаимная проверка подлинности участников информационного обмена.

- Вокодер (от Voice Coder - кодировщик голоса). Устройство кодирования голосовой связи, в том числе с применением шифрования информации.

- Гамма шифра. Псевдослучайная последовательность, вырабатываемая по определенному алгоритму для шифрования информации.

- Гаммирование. Шифрование информации путем наложения на нее гаммы шифра.

- ГОСТ 28147-89. Отечественный алгоритм симметричного шифрования.

- ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-94. Отечественные алгоритмы ЭЦП.

- ГОСТ Р 34.11-94. Отечественный алгоритм вычисления хэша.

- Государственная техническая комиссия России (Гостехкомиссия). Ведомство РФ, в числе прочего отвечающее за сертификацию СЗИ и СКЗИ в части некриптографических функций.

- Датчик случайных чисел (ДСЧ). Устройство или программа, позволяющие генерировать случайные числа, используемые в различных алгоритмах и методах защиты информации.

- Демилитаризованная зона (ДМЗ). Сегмент локальной сети, защищенный от несанкционированного доступа извне с помощью межсетевого экрана или другого средства сетевой защиты.

- Закладка. Недокументированная возможность программы или устройства, внедренная разработчиками для скрытного использования в каких-либо неблаговидных целях. Программы, содержащие закладки, часто называют термином "троянский конь".

- Идентификация. Определение пользователя системы.

- Имитоприставка. Криптографическая контрольная сумма данных, рассчитанная с использованием секретного ключа.

- Ключ. Конкретное значение ряда параметров криптографических алгоритмов, обеспечивающее выбор определенного результата работы алгоритма из совокупности всех возможных результатов.

- Ключ парной связи. Ключ шифрования, позволяющий шифровать информацию таким образом, чтобы она была доступна только двум пользователям. Обычно это отправитель зашифрованного сообщения и его получатель.

- Комбинированное шифрование. Комплексное использование алгоритмов симметричного и асимметричного шифрования (см. "Мир ПК", № 2/02, с. 70).

- Комплексный метод защиты. Метод защиты как целостности, так и конфиденциальности информации. Состоит в одновременном применении шифрования и ЭЦП (см. "Мир ПК", № 3/02, с. 78).

- Компьютерный вирус. Программа, заражающая другие программы путем внедрения в них своей копии, также способной размножаться.

- Конечное поле. Конечное множество чисел, на котором определены операции сложения и умножения, удовлетворяющие требованиям ассоциативности, коммутативности, дистрибутивности, существования 0 и 1, а также обратных величин. Многие криптографические алгоритмы используют вычисления в конечных полях.

- Конфиденциальность информации (от латинского confidentia - доверие). Статус информации, обозначающий ее принадлежность и доступность только определенному кругу пользователей.

- Криптоанализ. Противоположная криптографии наука о противодействии криптографическим методам защиты информации.

- Криптографические примитивы. Элементарные действия по обработке информации, в том числе с использованием криптографического ключа, совокупность применения которых в определенной последовательности является алгоритмом шифрования.

- Криптография. Наука о защите информации.

- Криптология. Наука, объединяющая в себе криптографию и криптоанализ.

- Криптомаршрутизатор. Интернет-маршрутизатор с функциями защиты информации - шифрования и контроля целостности. Обычно используются для построения VPN (подробнее см. "Мир ПК", № 4/02, с. 92).

- Криптостойкость. Стойкость криптографического алгоритма к раскрытию методами криптоанализа.

- Матрица доступа. Представление ПРД в виде матрицы, строки которой соответствуют пользователям, столбцы - объектам доступа; ячейки матрицы содержат разрешенные виды доступа пользователей к объектам.

- Матрица ключей. Совокупность всех используемых в конкретной системе ключей парной связи "каждый с каждым". Любая строка матрицы ключей представляет собой набор ключей какого-либо пользователя для его связи с остальными (см. "Мир ПК", № 2/02, с. 70).

- Межсетевой экран (МЭ). Устройство или комплекс программ, защищающих локальную сеть от проникновения извне.

- Несанкционированный доступ (НСД). Доступ к информации или объекту компьютерной системы с нарушением ПРД.

- Открытый ключ. Ключ алгоритмов асимметричного шифрования, с помощью которого производится зашифровывание информации, или ключ ЭЦП, предназначенный для проверки ЭЦП.

- Пароль. Секретная информация, на основе которой пользователь может быть аутентифицирован.

- Переполнение буфера. Класс сетевых атак, использующих некорректную реализацию обработки ввода информации пользователем в различных сетевых сервисах. Результатом подобной атаки может стать, в частности, зависание операционной системы или получение управления атакующим.

- Политика безопасности. Совокупность норм, правил и рекомендаций, регламентирующих работу СЗИ или СКЗИ.

- Правила разграничения доступа (ПРД). Правила регламентации доступа пользователей к различным объектам.

- Прозрачное шифрование. Незаметное для пользователя автоматическое шифрование информации для ее хранения или передачи в закрытом виде (см. "Мир ПК", № 4/02, с. 92).

- Секретный ключ. Ключ асимметричного шифрования, с помощью которого производится расшифровывание информации, или ключ ЭЦП, необходимый для вычисления ЭЦП. Иногда "секретным ключом" называют и ключ симметричного шифрования. На основе секретного ключа может также производиться аутентификация пользователя.

- Сертификационный центр (СЦ) (называемый также удостоверяющим центром - УЦ). Организация, выполняющая сертификацию открытых ключей.

- Сертификация ключей. Подтверждение подлинности открытого ключа и хранимой совместно с ним служебной информации, в частности о принадлежности ключа. Выполняется обычно путем вычисления ЭЦП сертифицируемого ключа и служебной информации с помощью специального секретного ключа-сертификата, доступного только сертификационному центру.

- Сертификация СЗИ и СКЗИ. Проверка уполномоченной организацией соответствия сертифицируемой системы определенным требованиям. Требования группируются в иерархические классы.

- Симметричное шифрование. Шифрование с использованием одного и того же ключа как для зашифровывания, так и для расшифровывания информации.

- Система защиты информации (СЗИ). Совокупность программных и технических средств, целью которых является обеспечение безопасности компьютерной системы.

- Система криптографической защиты информации (СКЗИ). СЗИ с использованием криптографических методов защиты.

- Сканеры безопасности. Специальные программы, предназначенные для обнаружения уязвимых мест компьютерных систем.

- Скремблер. Устройство шифрования информации, передаваемой по телефонным сетям.

- Смарт-карта (от smart card - интеллектуальная карта). Устройство в форме карточки, содержащее микросхему памяти или микропроцессор. Микропроцессорные смарт-карты обычно используются в платежных системах и рассчитаны на активное взаимодействие с терминалом; выполняют функции шифрования и хэширования информации.

- Средства вычислительной техники (СВТ). Одна из классификаций, по которым производится сертификация средств защиты Гостехкомиссией России.

- Стеганография. Скрытое хранение или передача информации путем ее внедрения по определенным алгоритмам в аудио-, видео- или графическую информацию.

- Устройство криптографической защиты данных (УКЗД). Аппаратный шифратор, выполняющий также дополнительные функции по защите информации, например, защищающий от НСД (см. "Мир ПК", №8/02, с. 77).

- Федеральное агентство правительственной связи и информации (ФАПСИ). Ведомство РФ, в числе прочего занимающееся разработкой криптографических алгоритмов и отвечающее за сертификацию СКЗИ в части криптографических функций.

- Хэш. Криптографическая контрольная сумма данных. Используется в различных алгоритмах ЭЦП и аутентификации (подробнее см. "Мир ПК", № 3/02, с. 78).

- Целостность информации. Отсутствие случайного или преднамеренного искажения или уничтожения информации.

- Центр генерации ключей (ЦГК). Организационная единица, выполняющая генерацию криптографических ключей.

- Червь. Разновидность компьютерных вирусов, специально приспособленная для распространения по компьютерным сетям.

- Шифратор. Устройство или программа, выполняющие шифрование информации.

- Шифрование. Преобразование информации из открытой в закрытую (зашифровывание) и наоборот (расшифровывание). Подробно о шифровании и его видах см. "Мир ПК", № 2/02, с. 70.

- Электронная цифровая подпись (ЭЦП). Криптографический метод защиты целостности информации и подтверждения ее авторства (подробно об ЭЦП см. "Мир ПК", № 3/02, с. 78).

- Электронный замок. Устройство защиты компьютера от НСД.

- Электронный сертификат. Совокупность открытого ключа и его сертифицирующей электронной подписи.

С. П. Панасенко

* Словарь криптографа (часть 1) — см. «Мир ПК», №8/02, с. 78.

О чем спросить поставщика

- Наличие лицензий ФАПСИ на соответствующие виды деятельности (распространение шифровальных средств; для фирмы-разработчика - проектирование и производство средств защиты информации), дата их выдачи, срок действия. Для поставщика, не являющегося производителем, - документальное подтверждение партнерских отношений с производителем.

- Наличие сертификатов ФАПСИ на аппаратное СКЗИ, срок действия сертификатов. Наличие сертификатов Гостехкомиссии, удостоверяющих функциональность предлагаемого решения в сфере защиты от несанкционированного доступа. Наличие других сертификатов и заключений (по требованиям электромагнитной совместимости, механической, электрической и пожарной безопасности, соответствия санитарно-эпидемиологическим правилам и нормативам и т. п.).

- Комплект поставки, наличие в нем подробной документации для администратора и пользователя (в том числе в печатном виде), необходимость и возможность оперативной дозакупки дополнительных аксессуаров (носителей ключевой информации, устройств блокировки физических каналов и т. п.).

- Возможность заключения с поставщиком договора на использование фирмой-покупателем средств криптографической защиты информации.

- Сроки и условия гарантийного ремонта и послегарантийного обслуживания.