Незаконно манипулируя QoS, неуполномоченные лица могут отправлять свои пакеты данных как привилегированные, что чревато существенным ограничением функционирования корпоративных приложений VoIP или прекращением их работы. В результате начнут возникать задержки (Delay) или их вариации при передаче (Jitter), а также потери пакетов. Кроме того, существует опасность полного исчерпания сетевых ресурсов и последующего отказа в обслуживаниии (Denial of Service, DoS). Таким образом, будучи приложениями на базе IP, системы VoIP подвержены подобным атакам. Недоступность систем VoIP приводит не только к большим убыткам, но и угрожает всем деловым процессам. Поэтому сети должны соответствовать определенным требованиям, дабы избежать атак посредством нарушения QoS.

Незаконно манипулируя QoS, неуполномоченные лица могут отправлять свои пакеты данных как привилегированные, что чревато существенным ограничением функционирования корпоративных приложений VoIP или прекращением их работы. В результате начнут возникать задержки (Delay) или их вариации при передаче (Jitter), а также потери пакетов. Кроме того, существует опасность полного исчерпания сетевых ресурсов и последующего отказа в обслуживаниии (Denial of Service, DoS). Таким образом, будучи приложениями на базе IP, системы VoIP подвержены подобным атакам. Недоступность систем VoIP приводит не только к большим убыткам, но и угрожает всем деловым процессам. Поэтому сети должны соответствовать определенным требованиям, дабы избежать атак посредством нарушения QoS.

ПАССИВНЫЕ И АКТИВНЫЕ АТАКИ

Существует два типа атак, способных нанести вред сети VoIP: пассивные и активные. Они отличаются методами, но самое главное — основной мотивацией. Пассивная атака нацелена на кражу данных. Так, атака с целью подслушивания (Eavesdropping) позволяет перехватывать телефонные разговоры и собирать сведения о внутрикорпоративной коммуникации. Кроме того, злоумышленники могут получить информацию о QoS и использовать приобретенные сведения в активных атаках на корпоративную сеть.

Активные атаки манипулируют пакетами данных или отправляют атакуемой системе собственные сообщения. Примером могут служить атаки с незаконным посредником (Man in the Middle), которые тоже могут быть активными или пассивными. Атакующий вклинивается между двумя взаимодействующими системами (к примеру, получив контроль над сетевым маршрутизатором). Все сообщения проходят через этого «внедренного шпиона», который, оставаясь незамеченным, контролирует весь трафик данных. Если ему удается распознать, какие данные являются голосовым трафиком и получают приоритет благодаря настройкам QoS, то он сможет управлять пакетами данных и отправлять через систему, ставшую его жертвой, собственные сообщения с высоким приоритетом. Таким образом, атакующий использует сетевые ресурсы, которые изначально зарезервированы для голосовых приложений.

При этом типе атак применяется, кроме прочего, метод подмены IP-адресов (IP Spoofing), когда атакующий подделывает части заголовка IP, маркирующего пакеты данных, и устанавливает высокий приоритет для пакетов, как если бы они получили его благодаря QoS. Подобная возможность появляется в таких сетях, где внутренние компоненты доверяют друг другу на основании IP-адресов. Еще более агрессивны атаки DoS — они способны привести к полному отказу всей системы телефонии VoIP. При этом вредоносная программа отправляет серверу такое количество запросов, что они занимают всю полосу пропускания сетевого соединения. Если атака нацелена на голосовые приложения, то DoS может неправомерно использовать приоритет QoS голосового трафика для неразрешенных запросов. В итоге услуги IP-телефонии становятся недоступными.

Мы привели лишь несколько примеров злоупотребления качеством сервиса. Высокие требования систем VoIP к QoS делают их весьма подверженными атакам DoS. Вообще считается, что любая активная атака на основе приоритизации данных может нанести серьезный вред конвергентным сетям. Однако если предприятие осознает потенциальную угрозу, то ему удастся принять меры для предотвращения атак QoS.

ВОПРОС ПРЕДЕЛА ДОВЕРИЯ

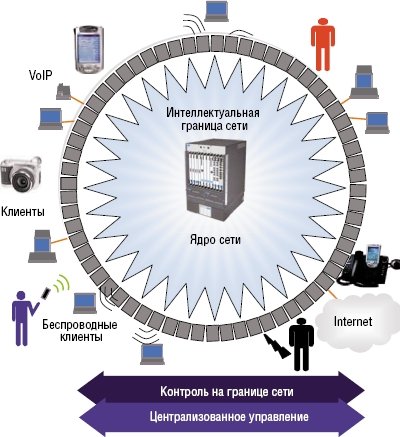

Политика безопасности в отношении QoS предполагает установление специфических пределов доверия: каждому предприятию необходимо определить, будет ли его сеть доверять всем конечным устройствам, отдельной их части или не будет доверять вообще никаким. Если все конечные устройства относятся к заслуживающим доверие (Trusted), то признается их маркировка данных. Иначе говоря, если какое-то конечное устройство указывает, что определенные пакеты являются приоритетными, то сеть доверяет этой маркировке и предоставляет им внеочередное обслуживание. Однако это подвергает сеть VoIP угрозе атак IP Spoofing. Надежнее настроить доверительные отношения на порту. Таким образом, интеллект и контроль переносятся на границу сети. Здесь каждое предприятие может ввести строгие административные правила в соответствии с собственными деловыми требованиями, например, точно установить источники данных, доступные для конкретных пользователей, и определить условия, которым должны соответствовать конечные устройства.

В этом случае в качестве ключевого инструмента выступает свод правил (Policies), устанавливающий дифференцированные права доступа. Фундаментом служит стандарт IEEE 802.1X, нормирующий принудительную аутентификацию в сети (см. Рисунок 1). Опираясь на него, можно настроить порт в соответствии с правами доступа. Главная задача: распознать и исключить угрозу там, где она возникла — в точке доступа пользователя. Сервер аутентификации проверяет пользователя, время, местоположение и конечное устройство на предмет соответствия специфическим корпоративным правилам безопасности. Доступ к сети открывается, только если соблюдены все предписанные критерии. Конечные устройства, распознанные как «доверенные», подвергаются такой же проверке, как недоверенные, и при несоответствии заданным критериям доступ для них запрещается. Интеллектуальные пограничные коммутаторы поддерживают и другие механизмы идентификации. Так, сети VoIP можно защитить от нежелательного доступа с помощью аутентификации Web и MAC.

Доступ к сети должен осуществляться в соответствии со списками контроля доступа (Access Control Lists, ACL) на базе различных пользовательских профилей. Администратор устанавливает детализированные и гибкие директивы безопасности для каждого аутентифицированного сетевого пользователя. Путем ограничения пропускной способности можно установить, какая максимальная пропускная способность и какие парамет-ры QoS будут доступны отдельным приложениям. В результате каждый телефон получит в свое распоряжение такую полосу пропускания и те QoS, которые ему реально потребуются. В случае атаки ПК, использующий тот же порт коммутатора, останется доступен. Кроме того, ACL позволяют предоставлять голосовому приложению пропускную способность и качество сервиса только до тех пор, пока оно находится «на линии». В остальное время эти ресурсы будут доступны другим приложениям.

Администраторам следует уделить особое внимание контролю конечных устройств. Самое слабое место многих сетей находится именно здесь. С помощью контроля доступа к сети (Network Access Control, NAC) конечное устройство проверяется на предмет соответствия его настроек правилам (к примеру, на наличие новейших версий антивирусных программ или необходимых обновлений операционной системы). Какие критерии должны быть положены в основу NAC, каждое предприятие определяет самостоятельно.

Однако если контроль переносится на периферию, в сети возникают немалые сложности: необходимые правила должны применяться к каждому конечному устройству. И здесь не обойтись без инструмента управления, с помощью которого можно централизованно контролировать все сетевые компоненты (см. Рисунок 2). Тем самым удастся избежать чрезмерной загруженности сотрудников административными задачами, а также централизованно выявлять и отслеживать атаки на сеть.

МЕХАНИЗМЫ БЕЗОПАСНОСТИ НА КОММУТАТОРЕ

Сетевые коммутаторы играют важную роль. Такие функции, как проверка правил со скоростью поступления пакетов, позволяют контролировать доступ и трафик данных посредством аппаратных средств с необходимой степенью детализации и быстро вводить новые правила. Кроме того, коммутатор должен выполнять подробный анализ данных (согласно стандартной технологии SFlow), что позволит без промедления распознать и устранить злоупотребление ресурсами. Современные пограничные коммутаторы обладают технологией блокирования вирусов (Virus Throttling). В случае атаки они автоматически ограничивают сетевой трафик пострадавшей системы. С помощью таких стандартов, как протокол «покрывающего дерева» (Spanning Tree, IEEE 802.1D), коммутатор способен воспрепятствовать дупликации пакетов, например, в результате преднамеренного создания петель. Если сетевой процессор защищен соответствующим образом, то даже при активных атаках DoS он будет продолжать работать. Коммутатор комплектуется и дополнительными механизмами безопасности, в числе которых — отслеживание DHCP (Snooping), защита ARP или изолирование адресов MAC/IP (Lockout).

Ральф Краузе — технический консультант в HP ProСurve.

© AWi Verlag

Рисунок 1. Стандарт IEEE 802.1X предусматривает принудительную аутентификацию телефонов и ПК в сети. Порт открывается лишь после успешной идентификации. Сервер аутентификации сравнивает полученные сведения с информацией, хранящейся в центральной базе данных пользователей, и присваивает предварительно определенное значение QoS. Дополнительная защита посредством SFlow позволяет осуществлять подробный анализ сетевого трафика.