Работа по обеспечению безопасности центра обработки данных (ЦОД) начинается с выбора участка, на котором стоит или будет возводиться здание. В первую очередь следует избегать территорий, затопляемых наводнениями или паводковыми водами, равно как и участков, регулярно подвергающихся землетрясениям. Не менее важным фактором является «правильное» соседство. Ведь расположенные неподалеку хранилища взрывчатых веществ точно так же угрожают центру данных, как и предприятия, выбрасывающие большое количество вредных веществ. Помимо этого, нежелательна близость к аэропортам, электростанциям, путям транспортировки опасных грузов и источникам электромагнитного излучения. Если рядом нередко проводятся массовые мероприятия или конференции по безопасности, то меры по их защите тоже могут нанести ущерб деятельности ЦОД. Уместно избегать каких-либо вывесок с указаниями на сам центр обработки данных и его принадлежность определенной компании, даже если это ущемляет гордость руководства предприятия.

Когда подходящий участок найден, рекомендуется соблюдать минимальное расстояние от здания ЦОД до ближайшей улицы. Защитная зона шириной не менее 30 м необходима для того, чтобы с помощью деревьев, кустарников или каменных глыб скрыть от любопытных глаз как само здание ЦОД, так и специальные ограждения и камеры наблюдения. В то же время эти ландшафтные меры не позволяют транспорту приближаться опасно близко к зданию.

СТРОИТЕЛЬНАЯ СУБСТАНЦИЯ

Те, кому при организации ЦОД приходится довольствоваться уже существующим зданием, безусловно, не обладают той степенью свободы при планировании, как в случае создания нового центра с нуля. Тем не менее, это здание должно отвечать минимальным требованиям безопасности: в идеале оно предназначается только для ЦОД, а другие арендаторы отсутствуют. Если автомобильная парковка находится здесь же (на крыше или нижнем этаже), то использовать строение в качестве ЦОД нельзя. Место парковки надо располагать на достаточном расстоянии, чтобы минимизировать угрозу от аварии или — в худшем случае — бомбы, заложенной в автомобиле.

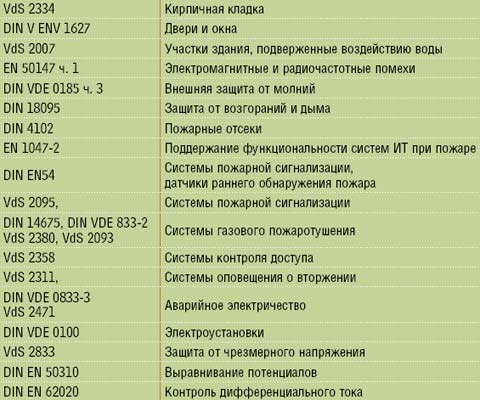

На форму и характеристики кирпичной кладки, окон и дверей существуют соответствующие нормы и директивы, как и для защиты от пожаров и дыма (см. Таблицу 1). В зависимости от степени угрозы, внешние стены должны противостоять экстремальным погодным условиям и преднамеренным повреждениям, вплоть до мощного взрыва. Поскольку окна всегда являются слабым местом, при устройстве ЦОД от них следует отказаться, насколько это возможно. В офисных помещениях, если таковые предусмотрены проектом, окна должны выходить только на охраняемую территорию и по возможности изготавливаться из бронированного стекла. От доступа в ЦОД из офисных помещений необходимо отказаться. Критически важные зоны вычислительного центра размещают в тех местах, где нет окон, наружных стен, потолочных ламп или дверей, ведущих на улицу. Наиболее приемлемый вариант — наличие всего двух входов: главный для персонала ИТ, а второй, в задней части здания, для обслуживающего персонала и разгрузки/погрузки оборудования.

Особое внимание рекомендуется уделить конструкции полов и потолков, особенно в существующих строениях: при наличии двойного пола или подвесного потолка возрастает опасность распространения огня при пожаре. Если внутренние стены сплошные — от нижнего пола до верхнего потолка, это предотвращает возможность несанкционированного проникновения. При выборе и планировании здания следует учитывать и допустимую нагрузку на перекрытие. Хотя требования здесь определяются индивидуальными нуждами, рекомендуется, чтобы перекрытия выдерживали как минимум тонну веса на 1 м2 площади.

СИСТЕМЫ БЕЗОПАСНОСТИ

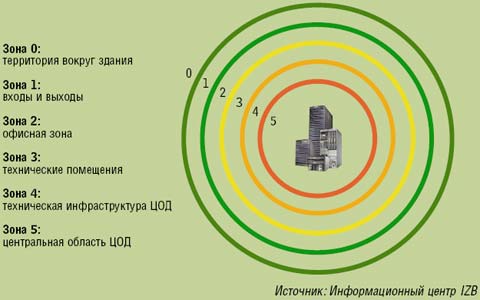

Для всей территории ЦОД надо предусмотреть различные зоны безопасности по классическому принципу луковицы (см. Рисунок 1): по мере продвижения к наиболее значимым зонам требования, предъявляемые к системам безопасности, возрастают. За территорией вокруг здания, а также всеми входами и выходами рекомендуется следить посредством камер видеонаблюдения. Для контроля обширных пространств применяют вращающиеся и поворотные камеры, текущую зону видимости которых потенциальный взломщик определить не в состоянии. Эти камеры хорошо сочетаются с детекторами движения или скрытыми в земле сенсорами. К примеру, если незваный гость преодолеет забор, то такой сенсор немедленно срабатывает, камера наводится на указанную им зону и начинает запись. Одновременно система безопасности сигнализирует об инциденте дежурному диспетчеру. Постоянное видеонаблюдение имеет смысл вести и внутри вычислительного центра во всех критически важных инфраструктурных помещениях, а записи хранить в течение

90 дней. При просмотре видеоматериала следует учитывать требования, предъявляемые к защите данных и обрабатывать их только с разрешения руководства предприятия и/или руководителя отдела эксплуатации (Facility Management).

Параллельно с видеонаблюдением все окна и двери могут охраняться посредством системы сигнализации с применением сенсоров. Помимо разбитого стекла, датчики сообщают, закрыты ли двери и окна. К примеру, если дверь открыта более 60 сек, сигнал тревоги будет отправлен в диспетчерскую — это помещение, как и все остальные критически важные компоненты ЦОД, должно оснащаться избыточно и обслуживаться круглосуточно. При наличии резервного ЦОД поставщики услуг ИТ могут использовать диспетчерскую одного ЦОД, чтобы контролировать другой центр данных. Но все сообщения и видеоданные должны поступать сразу в обе диспетчерские. Особенно важен постоянный контроль проникновения в ЦОД, в таком случае система контроля доступа сначала идентифицирует личность входящего (как правило, путем проверки пропуска), а затем уточняет, когда и куда он имеет право входить.

КОНТРОЛЬ ДОСТУПА

Для того чтобы предотвратить использование потерянного или украденного пропуска, следует хотя бы в ключевых зонах ЦОД осуществлять двухфакторную аутентификацию. При этом доступ контролируется либо посредством дополнительного PIN-кода, либо путем определения биометрических характеристик человека с целью подтверждения прав на предъявляемый пропуск. Биометрические методы, такие как проверка геометрии руки или отпечатков пальцев (см. Рисунок 2), являются более предпочтительными, так как PIN-код можно вычислить или передать другому лицу. Чтобы избежать опасений сотрудников относительно соблюдения конфиденциальности в случае централизованного хранения биометрических данных, информационный центр IZB, к примеру, использует для идентификации личности обычный пропуск. Верификация его владельца осуществляется при помощи считывающего устройства, сравнивающего информацию об отпечатке, хранящуюся на пропуске (так называемый шаблон), с только что считанным отпечатком. Централизованное хранение биометрических параметров, таким образом, не используется. Попытки манипулирования сканером отпечатков предотвращаются установкой дополнительных датчиков движения и видеокамер. Если кто-либо задержится у сканера более чем на 30 сек, в диспетчерской прозвучит сигнал тревоги. Проход «безбилетников» совместно с лицами, имеющими право доступа в важные зоны, можно пресечь с помощью так называемых «шлюзов одиночного прохода».

ДАЛЬНЕЙШИЕ ПУНКТЫ

При планировании и обеспечении безопасности ЦОД приходится принимать во внимание множество других моментов, выходящих за рамки данной статьи. Так, TV Informationstechnik в своих контрольных списках для сертификации Trusted Site Infrastructure (TSI) делает различия между следующими сферами: окружающая среда, строительная конструкция, защита от возгорания, системы сигнализации и тушения, энергоснабжение, системы вентиляции помещений, организация и документация. Каждый из этих разделов имеет многочисленные подпункты. При планировании и проверке ЦОД могут оказаться полезными существующие нормы и сертификации. Дополнительную информацию предлагают каталоги базовых мер защиты Федерального министерства безопасности информационных технологий Германии, институт TV Informationstechnik, а также стандарт TIA-942 от Telecommunications Industry Associations (TIA), где даются практические и четкие указания относительно создания надежного ЦОД.

Предприятия, для которых содержание собственного ЦОД кажется слишком обременительным с финансовой точки зрения, могут переложить все обязанности, начиная с хостинга отдельных компонентов ИТ и заканчивая управлением целой инфраструктурой, на специализированного внешнего поставщика услуг. Если он возьмет на себя не только размещение компонентов, но и производственную ответственность за целые процессы, то собственному отделу ИТ предприятия не придется заниматься проектированием и эксплуатацией ЦОД. При этом поставщик услуг должен предоставить свидетельства безопасности принадлежащих ему центров данных в виде соответствующих сертификатов.

Штефан Болингер — руководитель отдела Facility Management информационного центра IZB.

© AWi Verlag

Ресурсы Internet

Каталоги базовых мер защиты от BSI http://www.bsi.de/gshb/index.htm;

ISO/IEC 27002:2005 http://17799.standardsdirect.org;

Информационный центр IZB http://www.izb.net;

VdS Schadensverhuetung http://www.vds.de;

TIA 942 http://global.ihs.com;

TV Informationstechnik http://www.tuvit.de/tsi.