Да-да, я не оговорился. На мой взгляд, это не вторая версия того же KOSS, а новый продукт. Особенно если исходить из всего многообразия изменений. Именно о них мы и поговорим.

Первое, что сразу же бросается в глаза, это необходимость обновления консоли управления, Kaspersky Admin Kit. Более того, изменился даже номер версии. Теперь это уже 8.0.2048 (Kaspersky Administration Kit 8.0), а не 6.0.

Изменений очень много и описать их все в пределах одной статьи, на мой взгляд, просто невозможно. Поэтому перечислим лишь некоторые из них, а сводная информация приведена в таблицах 1 и 2.

- Установочные пакеты для удаленной установки программ «Антивирус Касперского 6.0» для Windows Workstations MP4 и «Антивирус Касперского 6.0» для Windows Servers MP4 создаются при установке программы.

- Добавлен механизм сбора информации об установленных на клиентских компьютерах программах.

- Добавлена возможность SNMP-мониторинга за основными параметрами антивирусной защиты корпоративной сети.

- Добавлена поддержка технологии Microsoft NAP.

- Добавлена возможность создания групп администрирования на основе структуры Active Directory.

- Добавлены представления базы данных, позволяющие пользователям создавать собственные системы отчетности.

- Добавлена возможность создания автономного пакета установки для программ «Лаборатории Касперского».

- Добавлена возможность экспорта отчетов в файлы форматов PDF и XML (Microsoft Excel).

- Добавлена возможность просмотра имеющихся на компьютере пользовательских сессий и контактной информации пользователей (в случае ее наличия в Active Directory).

- Функция удаления сторонних программ теперь позволяет удалять сразу несколько программ.

- В консоли администрирования и при генерации отчетов администраторы не видят объектов, для которых у них отсутствуют права на чтение.

- Добавлены новые отчеты (о наиболее активных вирусах, о развертывании защиты, о реестре программ, о событиях, о версиях обновлений программных модулей приложений «Лаборатории Касперского», о заметках администратора).

- Реализован механизм получения необходимых для программы обновлений непосредственно после создания ее установочного пакета.

- Добавлена возможность сбора детализированных данных при построении общих отчетов.

Естественно, это далеко не все изменения, однако, с моей точки зрения, работать стало существенно удобнее. Более того, с учетом функции экспорта отчетов появляется возможность построения самостоятельных отчетов, что позволит администратором и руководству обладать более полной информацией о состоянии корпоративной антивирусной защиты и существенно облегчит процесс принятия решений в области антивирусной защиты.

На мой взгляд, главное, что появилось с выходом нового Admin Kit, это возможность упростить процесс управления и настройки антивирусного программного обеспечения.

В случае если организация имеет массу филиалов, разбросанных по большой территории, и далеко не все каналы связи устойчивы, без сомнения, поможет создание автономного пакета установки для программ «Лаборатории Касперского», который можно передать в те или иные филиалы, для того чтобы персонал смог сам провести установку антивирусного пакета. В частности, в нашей организации такой способ установки весьма пригодился. Кроме того, мы воспользовались механизмом получения необходимых для программы обновлений непосредственно после создания ее установочного пакета.

Но управление — хорошо, а что же мы получили на рабочей станции? Ведь надо признать, что предыдущая версия этого программного продукта требовала гораздо больше ресурсов, чем было заявлено в документации. Там было сказано, что для установки антивируса достаточно 256 Мбайт оперативной памяти, а сам антивирус занимал более 170 Мбайт, что не позволяло использовать его на компьютерах с объемом оперативной памяти менее 512 Мбайт. Что же мы имеем сегодня? Как ни странно, сегодня действительно хватает 256 Mбайт, потому что антивирусу требуется всего 30. Вместе с тем стоит учесть, что «Антивирус Касперского» для Windows Workstations 6.0 R2 (далее KAV for WKS 6.0 R2) не поддерживает устаревшие версии Windows, такие как 98/Me и NT 4.0. Для их защиты можно применять корпоративные продукты «Лаборатории Касперского» версии 6.0 MP3 и ниже, поддержка которых будет продолжена.

Мы с вами привыкли к тому, что антивирусное приложение всегда отличалось повышенной ресурсоемкостью. Для решения этой проблемы сотрудниками «Лаборатории Касперского» были использованы технологии iChecker и iSwift, знакомые нам по персональным версиям антивирусов от «Лаборатории Касперского».

Технологии iChecker и iSwift

От ресурсоемкости антивирусных приложений в первую очередь зависит длительность процесса сканирования файлов. Если в режиме сканирования пользователь всего лишь вынужден был ждать дольше, то при проверке в реальном времени это реально доставляло массу хлопот, и у пользователя появлялось желание отключить защиту вовсе, чтобы не мешала работать. Для исключения избыточного сканирования были включены технологии iChecker и iSwift. Данные технологии предназначены для исключения многократных проверок уже просканированных файлов как в режиме постоянной защиты, так и в режиме проверки по требованию.

Принцип работы технологии iChecker. При первой проверке объекта создается специальная контрольная сумма, которая меняется при любом изменении объекта. Соответственно, при изменении этой контрольной суммы файл будет проверен повторно. Если же контрольная сумма не изменилась, объект не проверяется.

Принцип работы технологии iSwift. При использовании данной технологии вместо контрольной суммы используется некий специальный идентификатор, который сравнивается со значением, хранящимся в базе данных iSwift. Если значение идентификатора не совпадает, то проверяется контрольная сумма iChecker. Это позволяет добиться снижения избыточной проверки объектов и соответственно сократить задержки в работе.

Именно поэтому рекомендуется проводить полное сканирование системы сразу же после установки антивируса. Более того, чтобы добиться реального уменьшения времени сканирования, необходимо устанавливать антивирус на чистую систему сразу после ее развертывания.

Преимущества технологии

Если объект был проверен, это автоматически означает, что его копии будут распознаны в любой другой папке, почтовом сообщении или архиве, что позволит снизить время и нагрузку от сканирования. Данная технология позволяет работать не только с файлами на носителях, но и с объектами автозагрузки, почтовыми вложениями и т. д.

Кроме того, технология учитывает дату последней проверки и принимает решение проверять объект повторно или нет, основываясь на геометрической прогрессии с некоторым элементом случайности. Таким образом, передовые технологии iChecker и iSwift позволяют исключить повторную проверку безопасных файлов, тем самым обеспечивая эффективную ускоренную работу антивируса. Говоря о технологиях защиты, мы не должны забывать о технологиях проактивной защиты, ведь не секрет, что сегодня обойтись только сигнатурным анализом уже невозможно.

Модуль проактивной защиты

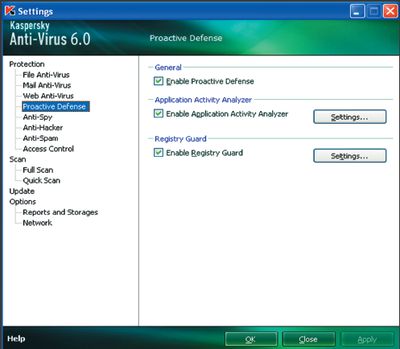

Основной задачей модуля Proactive Defense Module 2 (PDM2) является анализ поведения программ, исполняемых на компьютере пользователя, их классификация по уровню доверия и блокирование вредоносной активности. Блокирование программ производится на основании анализа данных, полученных при отслеживании цепочек реальных действий программы. Если эти действия соответствуют шаблону вредоносного программного обеспечения, программа блокируется (см. экран 1).

Поведенческий анализ. Сегодня скорость появления новых угроз растет стремительно. В связи с этим все большую актуальность приобретают проактивные методы защиты, которые позволяют защититься от вредоносного программного обеспечения, еще не занесенного в базы сигнатурного анализа.

В этом случае одним из эффективных методов проактивной защиты является анализ поведения программ. Большинство вредоносных программ выполняют некие схожие действия, например такие, как внедрение кода в исполняемые файлы, запись в некоторые области системного реестра, мониторинг событий клавиатуры и т. д.

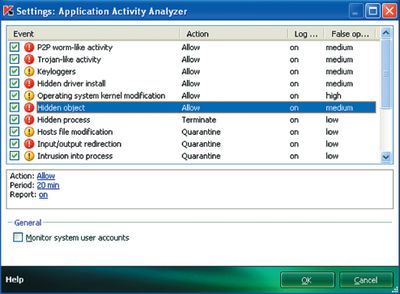

PDM2 контролирует такие подозрительные действия программ, как:

- обеспечение запуска при каждом старте операционной системы, характерное для троянских программ;

- самокопирование, характерное для червей;

- внедрение исполняемого кода в другие процессы и приложения, характерное для многих видов вредоносного программного обеспечения;

- перехват данных, вводимых пользователем с клавиатуры;

- скрытая установка драйверов;

- изменение ядра операционной системы;

- изменение файла Hosts, определяющего соответствие доменных имен IP-адресам;

- подозрительное обращение к реестру;

- отправка данных посредством доверенных приложений в обход межсетевого экрана.

При анализе поведения программы модуль проактивной защиты сравнивает его с шаблонами поведения вредоносных программ.

Блокирование вредоносных программ. После обнаружения вредоносных программ их дальнейшие действия блокируются. PDM2 ограничивает доступ опасного программного обеспечения к системным ресурсам, предотвращая его дальнейшее размножение и распространение.

Модуль PDM2 классифицирует активность программ на безопасную, опасную и подозрительную. Опасные события в интерфейсе модуля помечаются значком восклицательного знака в красном круге, подозрительные — значком восклицательного знака в желтом треугольнике (см. экран 2).

Эмулятор исполняемых файлов Windows

Еще одной успешно используемой технологией, реализованной в продуктах «Лаборатории Касперского», является эмулятор файлов формата Portable Executable (PE) — стандартного формата файлов, исполняемых в среде Windows. Эмулятор позволяет эффективно и в безопасном режиме обнаруживать новые, неизвестные вирусным аналитикам вредоносные программы, а также определять методы их устранения.

PE-эмулятор «Лаборатории Касперского» имитирует исполнение программ в среде самого популярного семейства операционных систем — Windows. Исполнение только имитируется, а не происходит в действительности, то есть эмулятор работает в безопасном режиме. Вредоносная программа не может размножиться, распространиться или проявить свою деструктивную функциональность.

В ходе эмуляции отслеживается поведение исследуемых программ. На основании анализа изменений, которые программы вносят в компьютерную систему, делается вывод об их вредоносности, или, наоборот, безопасности. Например, вредоносные программы можно детектировать на основании изменения ими определенных частей системного реестра и внедрения в файлы и загрузочные записи.

Поведенческий анализ позволяет обнаруживать не только известные, но и новые, неизвестные вирусным аналитикам вредоносные программы, сигнатуры которых еще не занесены в антивирусные базы. Поэтому эмулятор относится к блоку проактивной (превентивной) защиты, его данные передаются модулю Proactive Defense Module (PDM) для последующего анализа. Эмулятор наиболее эффективен при детектировании новых вредоносных программ, использующих известные способы проникновения на компьютер и оказания на него вредоносного воздействия.

При эмуляции зашифрованные и упакованные программы производят самостоятельную расшифровку и распаковку своего кода, что позволяет достаточно быстро получать их тела, пригодные для сигнатурного анализа. Таким образом, эмулятор эффективен для анализа программного обеспечения, которое использует шифрование, упаковку и другие методы, усложняющие исследование кода.

При эмулировании протоколируется взаимодействие РЕ-файла со средой исполнения, а значит, можно отследить все его действия и выработать оптимальную методику устранения вредоносной программы из компьютерной системы. РЕ-эмулятор запускается при каждом антивирусном сканировании файлов.

Таким образом, мы можем заключить, что в очередной раз специалистам «Лаборатории Касперского» удалось создать интересный продукт. В данной статье, без сомнения, нельзя описать все используемые технологии и достоинства того или иного продукта. Впрочем, моей целью было всего лишь познакомить вас с продуктом и используемыми в нем технологиями. А все остальное можно увидеть лишь в процессе эксплуатации.

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr

Таблица 1. Что нового в KAV for WKS 6.0 R2?

Таблица 2. Более мелкие изменения/улучшения в KAV for WKS 6.0 R2