Новшества AD можно разделить на две категории: направленные на улучшение управляемости и «все остальные», среди которых есть очень полезные.

Изменения на функциональном уровне домена и леса

В Server 2008 R2 появился новый функциональный уровень домена, который можно реализовать в домене, где все контроллеры домена (DC) работают на Windows Server 2008 R2. Он обеспечивает новые функции проверки подлинности, которые будут рассмотрены ниже.

Server 2008 R2 также обеспечивает новый функциональный уровень леса с новым компонентом — корзиной. Для него необходимо, чтобы все контроллеры домена во всем лесе работали с Server 2008 R2. В отличие от прежних изменений функционального уровня домена и леса Windows Server, данная операция не однонаправленная и может быть отменена при условии, что не активна ни одна из функций нового уровня домена или леса.

Например, если после перехода на функциональный уровень домена или леса Server 2008 R2 не была активизирована корзина, функциональный уровень можно понизить до Server 2008. После перехода на функциональный уровень Server 2008 R2 в лес или домен нельзя добавлять контроллеры домена Windows Server 2003 и Server 2008. Прежде чем ввести в домен контроллер Windows Server 2008 R2, необходимо обновить схему, а также выполнить дополнительные действия, чтобы использовать некоторые новые возможности Server 2008 R2.

Если переход выполняется от домена Windows 2003, а не домена, уже подготовленного для Server 2008, необходимо обновить объекты групповой политики (GPO). Контроллеры домена Windows 2000 SP4, Windows 2003 и Server 2008 могут сосуществовать в домене с контроллерами Server 2008 R2. Резервные контроллеры домена (BDC) Windows NT 4.0 не поддерживаются в домене Server 2008 R2. Очевидно, что при изменении функционального режима домена или леса он должен соответствовать уровню операционной системы контроллеров домена.

Управляемость

С выпуском Server 2008 был сделан решительный шаг к управлению на основе Windows PowerShell для операционной системы и служб, но не все компоненты поддерживают PowerShell (в действительности несовместимых компонентов много). Новый минимальный режим установки Server Core с меньшей потребностью в ресурсах и уязвимостью для атак не поддерживает PowerShell из-за привязки к платформе .NET, которая отсутствует в Server Core.

В Server 2008 R2 исправлены многие упущения PowerShell. Отныне Server Core поддерживает большинство компонентов .NET, поэтому становится возможным применение PowerShell в экземплярах Server 2008 R2 Server Core. Поддержкой PowerShell дополнены многие ранее несовместимые роли и компоненты, в том числе AD.

Реализация PowerShell в AD охватывает 75 команд и поставщика PowerShell с дополнительными 14 командами. По оценкам компании Microsoft, примерно 70% функций AD можно выполнить напрямую с использованием команд AD, составленных специально для этих действий. Другие 30% можно выполнить с помощью PowerShell, но вместо специальных команд необходимо применять их комбинации.

Служба Active Directory Web Service

Новая служба Active Directory Web Service (AD WS) устанавливается на контроллерах доменов Server 2008 R2 и работает через порт 9389. Необходимое исключение брандмауэра выполняется автоматически при установке роли (включая контроллеры домена Server Core); однако если управлять исключениями брандмауэра через групповую политику, необходимо убедиться, что новый порт открыт. Сегодня большинство инструментов выполняет подключение с использованием LDAP и удаленных вызовов процедур (RPC).

Предоставление Web-службы для доступа к AD расширяет возможности разработчика и составляет первую ступень на пути к более крупной цели — применению AD в облачных вычислениях и распределенных службах. Команды PowerShell для AD используют интерфейс, предоставленный службой AD Web Service (ADWS). Если не удается найти DC со службой ADWS, команды PowerShell для AD неработоспособны.

Поэтому очень важно иметь достаточное число контроллеров домена с операционной системой R2 и активной службой ADWS во всех доменах, которые может запросить команда PowerShell. Службу ADWS можно отключить, но делать этого не рекомендуется. Обратите внимание, что одновременно с выпуском Server 2008 R2 появятся внеочередные обновления для Windows 2003 и Server 2008, которые добавляют службы ADWS к реализациям AD в этих версиях.

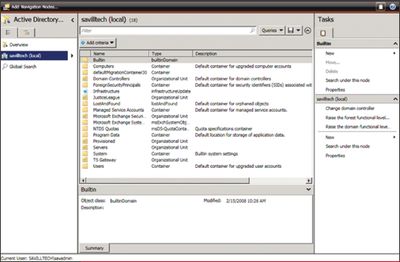

Административный центр Active Directory

Административный центр Active Directory (ADAC) (экран) — новая консоль, предназначенная для замены оснастки Active Directory Users and Computers. В последующих версиях сервера центр ADAC будет использоваться вместо оснасток AD Domains and Trusts и AD Sites and Services, обеспечивая единый административный интерфейс для всего управления AD наряду с поддержкой компонентов, у которых в настоящее время нет никакого графического интерфейса, таких как корзина и детальные политики паролей.

С помощью ADAC можно управлять пользователями, группами, компьютерами и организационными единицами (OU). Кроме того, в интерфейсе есть мощные и интуитивно понятные параметры поиска и фильтрации. Из одного экземпляра можно управлять несколькими доменами и даже подключаться к нескольким контроллерам домена одновременно.

ADAC построен на основе PowerShell, но сейчас он не отображает команд PowerShell, используемых для выполнения действий; это область совершенствования для будущей версии. Интерфейс ADAC состоит из многих уровней; например, в нем используется оболочка PowerShell, а в PowerShell — служба ADWS. Многие новые компоненты и зависимости ADAC вкупе с новыми возможностями Windows Server 2008 R2 в действительности обеспечивают мощную платформу для управления AD.

Дополнительные функции управления

Наряду с перечисленными выше ключевыми функциями существуют другие компоненты, относящиеся к управлению. Каждый из них по-своему полезен.

Модель состояния Active Directory Health Model. Это единый авторитетный источник диагностической информации, используемый пакетами управления и анализаторами BPA. При необходимости модель доступна из других сторонних приложений.

Best Practices Analyzer для Active Directory. Доступен Best Practices Analyzer (BPA) через диспетчер Server Manager; он обеспечивает проверку выбранного экземпляра DC на соответствие всем рекомендациям, относящимся к AD. Это удобная возможность быстро проверить правильность конфигурации.

Пакет управления для Server 2008 и Server 2008 R2. Новый пакет управления для System Center Operations Manager 2007 не относится к компонентам AD, но обеспечивает контроль всех сторон реализации Active Directory в Server 2008 и Server 2008 R2. Дополнительные сведения можно найти на странице загрузок Microsoft: www.microsoft.com/dpwnloads/details.aspx?FamilyId=008F58A6-DC67-4E59-95C6-D7C7C34A1447&displaylang=en&displaylang=en.

Возможности новых функций управления Server 2008 R2 значительно расширены. Однако две наиболее ценные функции Server 2008 R2 находятся вне сферы управления: управляемые учетные записи служб Managed Service Accounts (MSA) и корзина AD Recycle Bin.

Управляемые учетные записи служб. Учетные записи служб — специализированные учетные записи AD для запуска служб на сервере — самое давнее уязвимое место AD. Поскольку от учетных записей зависят такие службы, как SQL Server и Exchange, изменение их паролей приведет к сбою в обслуживании.

Для устранения этой проблемы во многих случаях предпочитают использовать встроенные учетные записи, такие как локальные системные учетные записи и учетные записи сетевых служб. Окончательное решение появилось в версии R2 в форме MSA.

MSA в Server 2008 R2 представляют собой учетные записи, цель которых — упростить управление паролями и именами служб Service Principal Name (SPN) путем автоматического изменения пароля учетной записи на сервере, когда пароль меняется в AD. Настройка SPN требуется для правильного функционирования Kerberos и выполняется администратором домена; благодаря MSA можно делегировать обновление SPN любому пользователю, наряду с возможностью для службы автоматически обновлять SPN для управляемой учетной записи службы.

Следует отметить, что MSA можно задействовать только на одном компьютере; разделение между компьютерами не допускается. Преимущества управления паролями через MSA можно реализовать в доменах Windows 2003 и более новых версий, но необходимо провести подготовительные мероприятия к переводу леса и домена на уровень Server 2008 R2.

Для доступа к функциям управления SPN нужно перевести домен в режим Server 2008 R2, то есть должны использоваться только контроллеры домена Server 2008 R2. Для MSA необходимы компьютеры с операционной системой Server 2008 R2 или Windows 7.

Когда запускается подготовка домена к Server 2008 R2, создается новый контейнер, Managed Service Accounts. Это местоположение управляемых учетных записи служб по умолчанию; но при необходимости его можно изменить.

Все управление учетными записями MSA как внутри AD, так и на серверной стороне выполняется командами PowerShell. После того как компонент MSA добавлен в AD, наделен всеми необходимыми правами и запущен в работу, достаточно настроить службу на хост-компьютере на использование MSA.

Виртуальная учетная запись работает аналогично MSA, но представляет собой локальную учетную запись компьютера. Она не располагает никакими функциями управления паролями и не использует AD. Виртуальную учетную запись можно рассматривать просто как дополнительную учетную запись сетевых служб с собственными профилями. Не следует добавлять или удалять виртуальные учетные записи; просто служба настраивается на использование виртуальной учетной записи.

Корзина AD. Иногда удаление объекта внутри AD происходит в результате ошибки администратора. В этом случае можно загрузиться в режим восстановления служб каталогов и выполнить принудительное восстановление определенных объектов или же попытаться реанимировать «захороненный» объект напрямую с помощью таких утилит, как ADRestore (technet.microsoft.com/sysinternals).

У обоих подходов есть свои недостатки. Принудительное восстановление — болезненная процедура, для которой нужно перевести DC в автономный режим в процессе восстановления (требуется исправная резервная копия). При реанимации «захороненного» объекта теряется большинство атрибутов объекта и удаляются все связанные значения атрибутов (такие, как членство в группах).

В Server 2008 R2 AD можно задействовать корзину AD Recycle Bin, которая обеспечивает восстановление любого удаленного объекта с помощью простой команды PowerShell, Restore-ADObject. На сегодня графический интерфейс отсутствует; но восстановление с использованием команды PowerShell все же отличается большой гибкостью. При восстановлении объекта из корзины полностью восстанавливаются все атрибуты объекта, как связанные, так и несвязанные, поэтому восстанавливается и членство в группах.

Чтобы активизировать корзину, необходим функциональный уровень Server 2008 R2 домена и леса. Однажды активизированную корзину отключить уже нельзя.

После активизации AD Recycle Bin удаленный объект может существовать в одном из двух состояний: удаленном или утилизированном (recycled). Когда объект вначале удаляется, он переходит в состояние «удален» и хранится в контейнере Deleted Objects с измененным различающимся именем. Объект остается в удаленном состоянии в течение времени, задаваемого атрибутом msDS-deletedObjectLifetime. По умолчанию его продолжительность такая же, как и задаваемая атрибутом tombstoneLifetime — 180 дней.

По истечении времени, указанного атрибутом msDS-deleted ObjectLifetime, объект превращается в утилизированный, и большинство атрибутов удаляется (в том числе связанных). После того как объект перейдет в утилизированное состояние, его нельзя восстановить через корзину или методом принудительного восстановления. Утилизированное состояние всегда преобладает: если выполнить принудительное восстановление утилизированного объекта, он вновь переходит в утилизированное состояние. По прошествии времени tombstoneLifetime, объект физически удаляется в процессе сбора мусора.

Любые объекты, которые были помечены на удаление во время активизации корзины, автоматически переводятся в утилизированное состояние, то есть их нельзя восстановить через корзину и принудительным методом (так как атрибуты уже были удалены обычным способом, применяемым без корзины). Следует отметить, что корзина доступна для служб Active Directory Lightweight Directory Services (ADLDS) наряду с Active Directory Directory Services (ADDS).

Контроль использования, безопасность и миграция

Иногда необходимо присоединить компьютер к домену в среде без DC. Новая функция, именуемая автономным присоединением к домену (offline domain join), обеспечивает присоединение компьютеров к домену без сетевого контакта с DC.

При этом используется новый инструмент командной строки, Djoin.exe, который первоначально предоставляет новому компьютеру учетную запись в AD и сохраняет необходимую информацию в текстовом файле. Затем компьютер использует текстовый файл для автономного присоединения к домену, и после перезагрузки компьютер становится частью домена. Такая возможность предусмотрена только в компьютерах Server 2008 R2 и Windows 7.

С помощью новой функции, именуемой механизмом контроля проверки подлинности (authentication mechanism assurance), администраторы могут добавлять членство в универсальных группах к маркеру Kerberos учетной записи пользователя, когда выполняется регистрация на основе сертификата. Затем службы могут проверить членство в универсальной группе по маркеру учетной записи пользователя, который содержит сведения о выполненной регистрации с сертификатом.

В маркере можно указать членство в различных универсальных группах на основе идентификатора объекта (OID) политики выдачи сертификатов. Это очень полезно при управлении федеративными удостоверениями (например, ADFS) и вообще для приложений, в которых задействованы запросы.

Информацию из маркера можно извлечь, чтобы выяснить уровень авторизации и, соответственно, обеспечить авторизацию, в зависимости от того, использовался ли метод на основе сертификата, и OID сертификата. Для контроля проверки подлинности требуется домен в режиме Server 2008 R2.

Наконец, Server 2008 R2 располагает мастерами миграции и документацией, с помощью которых проще перенести службы DNS и AD на новые серверы. Server 2008 R2–64-разрядная операционная система, поэтому некоторым компаниям потребуется наряду с внедрением Server 2008 R2 обновить оборудование и, возможно, платформу виртуализации. Новые мастера миграции и документация содержат подробные инструкции для всего процесса. Портал миграции находится на сайте Microsoft technet.microsoft.com/en-us/library/dd365353.aspx.

Выбор пути

Многие компании, работающие с Windows 2003, сомневаются, нужно ли внедрять Server 2008, или лучше перейти сразу к Server 2008 R2. Несколько различных факторов могут влиять на решение о переходе к Server 2008 R2.

Посмотрите на функциональные возможности различных версий. Будут ли преимущества Server 2008 полезны уже сегодня — например, контроллеры домена, доступные только для чтения, Server Core, DFS-репликация SYSVOL и детальные политики паролей — или лучше подождать и перейти прямо к Server 2008 R2.

Важно понимать, что решение о переходе на Server 2008 или Server 2008 R2 не обязательно сводится к выбору «все или ничего». Многие новшества Server 2008 R2 можно получить, разместив лишь несколько контроллеров домена Server 2008 R2 и оставив на большинстве контроллеров операционную систему Server 2008. Конечно, самое сложное, дорогостоящее и одно наиболее ценных новшеств — корзина AD — требует перевода всего леса на уровень Server 2008 R2. Решающим фактором может быть и необходимость 64-разрядного оборудования для Server 2008 R2.

Джон Сэвилл (jsavill@windowsitpro.com) — директор по технической инфраструктуре компании Geniant, имеет сертификаты CISSP, Security and Messaging MCSE для Windows Server 2003 и звание MVP