Многие предприятия среднего и малого бизнеса постоянно стараются изыскать средства на приобретение дорогостоящих компонентов для построения инфраструктуры беспроводных сетей, применяемых в более крупных организациях, — и это при том, что специалисты по технической поддержке в таких компаниях редко располагают опытом и знаниями, необходимыми для настройки и обслуживания сложных аппаратных и программных компонентов.

Но существует и другое решение: в системах Windows Server 2008 и Windows Server 2003 реализованы все средства, необходимые для организации защищенной беспроводной локальной сети. Потребуется три компонента: подходящая точка доступа Access Point (AP), совместимый клиент беспроводной локальной сети и сервер аутентификации. Рассмотрим сначала стандарт безопасности беспроводной сети IEEE 802.11i и далее остановимся на компонентах, в первую очередь — на сервере аутентификации. Я приведу пошаговые инструкции по процедурам установки и настройки системы, а также поясню, как она вписывается в концепцию надежно защищенной сети — Robust Security Network (RSN).

Как действует спецификация IEEE 802.11i

Поправка IEEE 802.11i к стандарту 802.11 определяет методы обеспечения безопасности, далеко выходящие за рамки стандарта Wired Equivalent Privacy (WEP). Последний представлял собой рекомендации по обеспечению безопасности, включенные в оригинальный стандарт 1997 года, и его слабые места проявились довольно быстро. В число методов обеспечения безопасности, включенных в спецификацию IEEE 802.11i, входят следующие три метода.

Аутентификация по стандарту IEEE 802.1X. Этот стандарт определяет методы организации аутентификации по порту. Такая аутентификация представляет собой процесс, при котором трафик, пересекающий периметр сети, ограничивается учетными данными — до тех пор, пока не будут проверены полномочия пользователя или системы, подключенной к данному порту.

Порт называется неуправляемым на протяжении того времени, когда он пропускает через себя только учетные данные. По завершении процесса аутентификации этот порт именуется управляемым портом. Такой подход к именованию порта может показаться нелогичным, но этот язык базируется на концепции двух виртуальных портов, существующих внутри одного физического порта, или привязки в случае беспроводного соединения. При проведении процедуры аутентификации и переводе порта из неуправляемого (несанкционированного) в управляемое (санкционированное) состояние устройства, совместимые со стандартом 802.1X, используют протокол EAP (Extensible Authentication Protocol). Фундаментальная характеристика протокола EAP состоит в его расширяемости. Это означает, что процесс аутентификации может осуществляться разными методами и что существует несколько типов EAP. Более подробные сведения о типах EAP, которые следует или не следует использовать, приведены во врезке «Типы EAP».

TKIP и управление ключами защиты AES-CCMP. Протокол Temporal Key Integrity Protocol (TKIP) рекомендован в качестве переходного протокола безопасности для использования в менее современных беспроводных локальных сетях. При условии поддержки клиентскими устройствами спецификации Advanced Encryption Standard (AES) с Cipher Block Chaining Message Authentication Code Protocol (CCMP) в том, что касается управления ключами защиты, — а надо сказать, что такой совместимостью обладают почти все новые аппаратные и программные компоненты, — в новых беспроводных локальных сетях будет, скорее всего, использоваться метод защиты AES-CCMP. TKIP и AES-CCMP применяются для безопасного обмена ключами шифрования. Оба метода предполагают группирование ключей шифрования, применяемых для широковещательной и многоадресной передачи, при этом секретные ключи шифрования должны становиться объектами управления.

Шифрование с использованием алгоритмов RC4 и AES. По завершении процедуры аутентификации и после реализации ключей шифрования эти ключи используются совместно с алгоритмами шифрования RC4 (в случае применения протокола TKIP) и AES (в случае применения протокола CCMP). Указанные алгоритмы шифрования защищают данные в процессе их передачи через беспроводную среду.

Как функционирует служба аутентификации в Internet и сервер RADIUS

Теперь давайте рассмотрим три компонента, которые должны быть установлены с целью организации защиты беспроводных локальных сетей: соответствующая точка доступа, совместимый клиент беспроводной локальной сети и сервер аутентификации. Почти все точки доступа соответствуют стандарту 802.11i и, как минимум, поддерживают протокол TKIP; кроме того, большее число точек доступа, чем когда-либо прежде, поддерживает сегодня стандарт AES-CCMP. Что же касается совместимых клиентов, следует отметить, что в качестве клиентов RSN могут функционировать как Windows Vista, так и Windows XP. С целью выбора алгоритмов аутентификации и шифрования, которые будут использоваться для связи между беспроводными точками доступа и беспроводными клиентами, RSN осуществляет динамические «переговоры». Наконец, ядром инфраструктуры аутентификации по стандарту 802.11i является сервер аутентификации, который часто встраивается в дорогостоящие устройства инфраструктуры беспроводных локальных сетей, такие как контроллеры беспроводных локальных сетей.

В большинстве случаев сервер аутентификации представляет собой сервер службы удаленной аутентификации пользователей Remote Authentication Dial-In User Service (RADIUS). В системах Windows 2003 и Windows 2003 R2 RADIUS-сервером Microsoft является Internet Authentication Service (IAS). В версии Server 2008 появляется сервер Network Policy Server, который замещает IAS и многие другие сетевые службы.

В соответствии со спецификацией 802.1X функции сервера аутентификации выполняет сервер IAS. Точка доступа играет роль аутентификатора, а клиент — роль запрашивающего устройства. Отношения между ними показаны на рисунке. Запрашивающее устройство направляет запрос о предоставлении доступа к сети, а аутентификатор (точка доступа) отвечает встречным запросом на аутентификацию. Запрашивающее устройство предоставляет учетные данные по избранному типу протокола EAP и направляет их аутентификатору. Затем аутентификатор передает учетные данные серверу аутентификации, IAS, который может обратиться к запрашивающему устройству за дополнительной информацией. В конце концов либо запрашивающему устройству предоставляется право доступа, либо оно получает отказ.

Установка IAS

По умолчанию служба аутентификации в Internet устанавливается на серверах Windows 2003. Она добавляется через приложение панели управления Add or Remove Programs. Нажмите кнопку Add/Remove Windows Components. В окне мастера Windows Components Wizard выберите пункт Networking Services components и нажмите кнопку Details. Здесь нужно выбрать компонент Internet Authentication Services и затем щелкнуть ОК. Чтобы продолжить установку, нажмите Next, а затем завершите установку нажатием кнопки Finish. В ходе этого процесса система, возможно, предложит указать носитель с файлами установки. В этом случае укажите накопитель с соответствующими дисками Windows 2003.

Кроме того, чтобы должным образом установить и настроить IAS, потребуется центр сертификации Enterprise root certification authority. Тем, кто изучал инфраструктуру открытых ключей в средах Windows, известно, что это ограничение подразумевает необходимость создания домена Windows. Однако если вы создаете службу RADIUS с помощью IAS, домен Windows, по всей вероятности, у вас уже есть, и никаких проблем возникать не должно.

Настройка IAS в качестве RADIUS-сервера

Если вас устраивают применяемые по умолчанию настройки регистрации, первое, чем следует заняться, — это настройка клиентов сервера RADIUS или IAS. Возможно, вы склонны рассматривать клиентов в качестве конечных узлов сети, но не забывайте, что при аутентификации на базе службы RADIUS используются другие архитектуры. Конечные узлы подключаются к точкам доступа в качестве клиентов, и точки доступа подключаются к серверу RADIUS как клиенты. Поэтому клиентами, которые необходимо настраивать в IAS, являются точки доступа, используемые в беспроводных локальных сетях.

Чтобы начать настройку клиентов службы IAS, нажмите кнопку Start и перейдите в раздел Administrative Tools, Internet Authentication Service. После загрузки диспетчера IAS вы увидите нечто подобное тому, что изображено на экране. Правой кнопкой мыши нужно щелкнуть на узле RADIUS Clients и в раскрывшемся меню выбрать пункт New RADIUS Client. Потребуется ввести следующие данные:

-

описательное имя;

-

адрес клиента;

-

поставщик клиента;

-

общий секрет.

Параметр «описательное имя» может состоять из любых букв или цифр по вашему усмотрению; меня всегда вполне устраивают такие имена, как WAP1 или WAP2. В качестве адреса клиента можно использовать либо имя DNS, либо IP-адрес. В большинстве случаев администраторы выбирают IP-адреса, поскольку точки доступа часто реализуются без имен. Параметр «поставщик клиента» обычно настраивается по умолчанию как RADIUS Standard, что обеспечивает совместимость с большинством устройств RADIUS; но если вы хотите воспользоваться дополнительными возможностями, реализованными в фирменных версиях, нужно будет указать соответствующего изготовителя. Наконец, общий секрет используется для защиты обмена данными между точкой доступа и сервером RADIUS. Подберите условную фразу, содержащую прописные буквы, строчные буквы и цифры; таким образом вы обеспечите защиту данных, передаваемых RADIUS по проводным каналам связи.

Следующий после создания параметров конфигурации этап настройки — это настройка политики удаленного доступа для управления допустимыми методами аутентификации. Для создания этой политики необходимо правой кнопкой мыши щелкнуть на элементе Remote Access Policies и выбрать пункт New Access Policy. Чтобы приступить к созданию политики, в окне мастера следует нажать кнопку Next. Далее вы можете либо формировать стандартную политику с помощью мастера, либо создавать специализированную политику с полным контролем всех сообщений EAP и RADIUS. Политике нужно присвоить имя, отражающее ее назначение. Я часто выбираю такие имена, как EAP-TLS Authentication или EAP-TTLS Authentication.

Настройка точки доступа

Заключительный этап данного процесса — настройка точки доступа, обеспечивающая использование сервера RADIUS для аутентификации клиентов беспроводных локальных сетей. Процедура отчасти определяется моделью точки доступа и версией встроенного программного обеспечения. Но ее основные этапы неизменны.

-

Выберите раздел интерфейса настройки, имеющий отношение к безопасности.

-

В качестве метода аутентификации укажите WPA-Enterprise или WPA2-Enteprise.

-

В поле атрибутов сервера RADIUS введите IP-адрес сервера IAS.

-

Введите общий секрет, сформулированный при создании клиента RADIUS, для точки доступа в IAS.

Когда вы завершите выполнение перечисленных выше шагов, точка доступа получит возможность передавать запросы на аутентификацию от клиентов беспроводных локальных сетей подключенному к проводному сегменту сети серверу IAS/RADIUS. Помните, что запрашивающее устройство представляет запросы на точку доступа, которая осуществляет их переадресацию на сервер RADIUS. Следовательно, точка доступа, в сущности, выступает в роли посредника между клиентами и сервером RADIUS; иначе говоря, необходимость наделения клиентов беспроводных локальных сетей функцией доступа к серверу RADIUS отпадает.

Курс прежний — аутентификация средствами RADIUS

В системе Server 2008 были реализованы средства поддержки новых типов EAP, включая EAP-Tunneled Transport Layer Security (EAP-TTLS), Light Extensible Authentication Protocol (LEAP) и EAP Flexible Authentication via Secure Tunneling (EAP-FAST, защищенный тип протокола, пришедший на смену разработанному специалистами Cisco протоколу LEAP). Эти изменения свидетельствуют о намерении корпорации Microsoft продолжать поддержку аутентификации средствами RADIUS в Windows Server.

Вне зависимости от выбранного решения RADIUS, ядром добротной системы 802.11i остается инфраструктура открытых ключей PKI. При наличии PKI настройка инфраструктуры осуществляется легко и быстро. Информацию об установке PKI можно найти в статье Microsoft «Best Practices for Implementing a Microsoft Windows Server 2003 Public Key Infrastructure». Реализовать PKI в среде Windows довольно просто нужно только тщательно спланировать этот процесс.

Том Карпентер (carpenter@sysedco.com) — старший консультант в компании SYSEDCO. Тренер и автор ряда книг, в том числе SQL Server 2005 Implementation and Maintenance (McGraw-Hill)

Проблема

Необходимо реализовать защиту беспроводной локальной сети.

Решение

Windows Server 2008 и Windows Server 2003 имеют все необходимые функции для обеспечения защиты: совместимость с точкой доступа, совместимый клиент беспроводной сети и сервер аутентификации.

Шаги решения

-

Установить службу Internet Authentication Service (IAS).

-

Настроить IAS в качестве сервера Remote Authentication Dial-In User Service (RADIUS).

-

Настроить точку доступа.

Сложность: 3/5

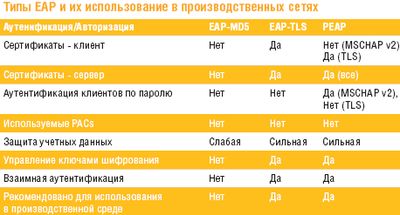

Типы EAP

Исправленный стандарт IEEE 802.11 (включая поправку 802.11i) не содержит обязательного указания на то, какой тип протокола EAP следует применять. Но этот стандарт рекомендует использовать такой тип EAP, который поддерживает взаимную аутентификацию, позволяющую реализовывать соединения Robust Security Network Associations (RSNA) — логические соединения между беспроводными клиентами и точками доступа сетевой инфраструктуры. В таблице сопоставляются различные типы EAP, сравниваются их возможности и приводятся рекомендации относительно того, следует ли применять эти типы в производственных сетях.

Из трех типов EAP, совместимых с Windows Server 2003, в производственной среде следует применять только два — EAP-TLS и PEAP. EAP-MD5 реализует очень слабые алгоритмы аутентификации; этот тип нужно использовать только для первоначального тестирования сервера RADIUS. Но независимо от того, какой тип EAP будет выбран (EAP-TLS или PEAP), вам потребуется сертификат для сервера RADIUS. Этот сертификат можно получить от службы Certificate Services, поставляемой в составе Windows. Если же планируется использовать тип EAP-TLS, потребуется установить инфраструктуру PKI; дело в том, что сертификаты понадобятся для клиентов (в данном случае это конечные узлы), а также для сервера RADIUS. При использовании PEAP требуется только сертификат на стороне сервера. В ходе стандартной установки IAS открывается возможность использования для политик беспроводного удаленного доступа только типов PEAP и EAP-MD5.