В статье «Политики паролей Windows Server 2008», опубликованной во втором номере Windows IT Pro/RE за 2008 г., Жан де Клерк объясняет, как с помощью политик паролей Windows установить требования к качеству паролей учетных записей пользователей, и отмечает, что Windows Server 2003 и Windows 2000 Server позволяют задавать только одну политику паролей, применяемую ко всем учетным записям пользователей в домене. Однако в Windows Server 2008 это ограничение устранено. Поняв, как использовать политики паролей Windows в Server 2008, можно развернуть детальные политики паролей, назначая разные политики различным категориям пользователей в домене.

Использование теневых групп

При проектировании детальных политик паролей Windows Server 2008 компания Microsoft отказалась от моделей, используемых в продуктах других поставщиков, построив систему, в которой политики применяются к глобальным группам безопасности, а не к организационным единицам (OU). При внедрении детальных политик паролей Server 2008 в компании с уже развернутой Active Directory (AD) перемещение пользователей между организационными единицами может негативно сказаться на настройках групповой политики и делегировании прав, тогда как добавление учетных записей пользователей к новым группам не влияет на существующую инфраструктуру.

В Windows Server 2008 группы безопасности можно использовать для назначения детальных политик паролей организационным единицам. Группа типа Shadow Group (теневая группа) просто объединяет группы безопасности, содержащие все пользовательские объекты в конкретной организационной единице.

Существует несколько инструментов, с помощью которых можно создать теневые группы, в том числе Windows PowerShell, LDIFDE и VBScript, но самый простой способ — задействовать встроенные команды службы каталогов AD. Следующая команда выполняет запрос к пользовательским объектам в организационной единице отдела кадров (HR) в домене с именем ad.mycompany.com.

dsquery user ou=hr, dc=ad, dc=mycompany,

dc=com | dsmod group cn=hr_ou_users,

ou=groups, dc=ad, dc=mycompany,

dc=com -chmbr

Эта команда также изменяет членство существующей глобальной группы безопасности, hr_ou_users, которая находится в OU, именуемой groups, отражая результаты начального пользовательского запроса. Команда dsquery используется для запуска запросов LDAP, направленных к AD. В этом примере пользователь указывает тип искомого объекта; результаты ограничиваются объектами в организационной единице HR. Команда dsmod изменяет существующие объекты AD; group указывает тип изменяемого объекта, а следом указывается точное местоположение в AD. Ключ -chmbr заменяет всех членов группы.

Затем детальную политику паролей можно применить к новой теневой группе и при необходимости обновить членство в группе, составив расписание выполнения команды. В сущности, это решение применяет детальную политику паролей к пользовательским объектам, находящимся в OU, даже если технически политика применяется к группе.

Только администраторы домена могут создавать или изменять объекты Password Settings (PSO) и связывать их с группами при стандартных параметрах безопасности AD. Чтобы позволить сотрудникам службы поддержки изменять политику паролей, применяемую к конкретному пользователю, рекомендуется привязать объекты PSO к группам и предоставить администраторам и инженерам возможность перемещать пользователей между группами. Если построить удачную модель делегирования для компании, то специалисты службы поддержки смогут изменить назначенную пользователю политику, не изменяя AD напрямую.

Определение детальных политик паролей, примененных к пользовательскому объекту

При диагностике неисправностей, связанных с детальными политиками паролей, иногда требуется выяснить, какой объект PSO применен к учетной записи пользователя. Сделать это не всегда просто, так как существует система приоритетов при применении нескольких объектов PSO к группам и/или непосредственно пользовательскому объекту.

Чтобы получить значение атрибута msDS-ResultantPSO учетной записи пользователя, введите команду dsget и укажите отличительное имя (DN) пользовательского объекта:

dsget user «cn=administrator, cn=users,

dc=ad, dc=com» -effectivepso

В результате выполнения команды будет получен объект PSO, применяемый к учетной записи администратора (если она есть) в следующем формате, где passpol_Admins — имя эффективного PSO:

effectivepso "CN=passpol_Admins, CN=Password

Settings Container, CN=System, DC=ad, DC=mycompany, DC=com"

dsget succeeded

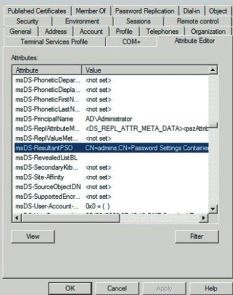

Если выбрать пункт Advanced Features из меню View в оснастке Active Directory Users and Computers консоли Microsoft Management Console (MMC), можно также выяснить значение атрибута msDS-ResultantPSO, обнаружив пользовательский объект с помощью графической оболочки. Щелкните правой кнопкой мыши на имени пользователя, выберите пункт Properties и перейдите на вкладку Attribute Editor. Чтобы увидеть атрибут msDS-ResultantPSO, щелкните Filter на вкладке Attribute Editor и добавьте Constructed в разделе Show read-only attributes. Этот метод может быть самым подходящим для начинающих сотрудников службы поддержки.

Создание объектов PSO с помощью PowerShell

Компания Microsoft не предоставляет инструментов графического интерфейса для создания объектов PSO. Добавлять объекты PSO в AD можно не только с помощью стандартных инструментов, таких как ADSI Edit или ldp.exe. Компания Quest Software предоставляет бесплатный набор команд PowerShell как часть оболочки ActiveRoles Management Shell for Active Directory, используя который можно администрировать AD. В наборе предусмотрено несколько команд для управления объектами PSO. Эти команды также могут пригодиться для автоматизации процесса создания PSO. Перед загрузкой и установкой команд необходимо установить PowerShell и .NET Framework.

-

Зарегистрируйтесь как администратор домена и запустите PowerShell из меню Start.

-

Для работы с новыми командами из PowerShell выполните команду

add-pssnapin quest.activeroles.

admanagement

-

Чтобы создать новый объект PSO для администраторов домена, введите

new-qadpasswordsettingsobject -name

-

admins

precedence 10-passwordhistorylength 5

passwordcomplexityenabled $true

minimumpasswordlength 6 -

Чтобы применить политику к группе Domain Admins, введите

add-qadpasswordsettingsobjectappliesto

admins -appliesto 'addomain admins'

-

Убедитесь, что объект PSO admins связан с группой Domain Admins, и все другие атрибуты установлены корректно:

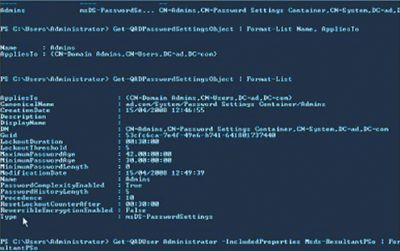

get-qadpasswordsettingsobject | format-list

как показано на экране 1.

-

Проверьте, унаследует ли учетная запись Administrator объект PSO администраторов, с помощью команды

get-qaduser administrator -includedproperties

msds-resultantpso | format-list name,

msds-resultantpso

-

Введите следующую команду, чтобы удалить административный PSO:

remove-qadobject admins

Перед удалением PSO будет выдан запрос на подтверждение.

Создание объектов PSO с помощью Specops

Еще вместо ADSI Edit или командной строки при создании объектов PSO может использоваться инструмент Specops Password Policy Basic компании Special Operations Software. Его можно бесплатно загрузить по адресу www.specopssoft.com/wiki/index.php/SpecopsPasswordPolicyBasic/Download.

В простом интерфейсе Password Policy Basic можно создавать, редактировать и удалять объекты PSO. Создавать объекты PSO имеют право только администраторы домена, но специалисты службы поддержки могут воспользоваться средством Lookup password policy for user консоли MMC для просмотра приоритета PSO, как показано на экране 2.

-

Зарегистрируйтесь как администратор домена и запустите Password Policy Basic из меню Start.

-

В разделе Connected domains убедитесь, что домен есть в списке. В этом случае подключенный домен — ad.com. Щелкните на кнопке Configure selected domain.

-

Политика паролей по умолчанию домена будет показана в правой области MMC. Щелкните New password policy, чтобы создать новый объект PSO. Дайте политике имя Administrators.

-

Настройте нужные параметры для PSO в разделах Password policy settings и Account lockout settings, как показано на экране 3.

-

Щелкните Add member внизу справа от диалогового окна Password policy, добавьте группу Domain Admins в окно Select Users or Groups в AD и нажмите OK.

-

На экране 4 показана новая политика Administrators, которая имеет приоритет для пользователей, которые являются членами группы Domain Admins. Если требуется настроить более одного объекта PSO, можно использовать стрелки в правой стороне MMC, чтобы изменить приоритет; самый высокий — у верхнего PSO.

-

Щелкните Lookup password policy for user и введите слово administrator в диалоговом окне Select Users. Должно появиться сообщение о том, что для учетной записи Administrator действует политика Administrators.

Подождем R2…

Администраторы, которым неудобно использовать встроенные механизмы AD в Server 2008 для работы с детальными политиками паролей, могут использовать для их настройки PowerShell или программы независимых разработчиков с графическим интерфейсом. Но помните: в состав Server 2008 R2 войдет PowerShell 2.0 с командами для управления детальными политиками паролей.

Рассел Смит (rms@russell-smith.net) — независимый ИТ-консультант, специализируется на управлении системами