Одна из важнейших задач, которую приходится решать администраторам многих сетей, — доступ удаленных и мобильных пользователей к внутренним ресурсам, особенно к службам электронной почты. В Microsoft Exchange Server 2007 есть несколько служб, доступных пользователям через Internet, и при неправильной настройке они могут представлять угрозу для системы. Однако можно безо всякого риска опубликовать службы Exchange 2007 через Microsoft ISA Server 2006. Далее в статье рассказывается о том, как это сделать.

ISA Server, Exchange 2007 Client Access и Edge Transport

ISA Server обеспечивает функциональность proxy-сервера для входящих и исходящих соединений, фильтрацию прикладного уровня и распознавание несанкционированного доступа, чтобы защитить службы Exchange 2007 от злоумышленников и предоставить корпоративным пользователям оптимальный уровень доступа.

Экземпляр Exchange 2007 в организации может иметь несколько серверных ролей. В данной статье описывается, как ISA Server обеспечивает доступность серверных ролей клиентского доступа Client Access и пограничной обработки, или транспорта, Edge Transport пользователям Internet и других серверов SMTP. Серверная роль Client Access использует протоколы HTTP, HTTP Secure (HTTPS) и дополнительно POP3 и IMAP; серверная роль Edge Transport использует только SMTP и DNS для преобразования имен. Эти протоколы применяются в службах, связанных с Exchange 2007, — Outlook Web Access (OWA), Outlook Anywhere (в прошлом известная как RPC over HTTP), Exchange ActiveSync, Autodiscover — и таких приложениях, как Outlook Express и программа Windows Mail, сменившая Outlook Express в Windows Vista.

Первый шаг — настроить серверы Exchange 2007, которые должны быть доступны из Internet, в качестве клиентов Secure Network Address Translation (NAT) сервера ISA Server. Для этого шлюзу серверов по умолчанию назначается внутренний IP-адрес компьютера ISA Server или серверы направляются на внутренний сетевой адаптер ISA Server через сетевой маршрутизатор.

При использовании ISA Server все клиентские соединения завершаются на ISA Server, который представляет себя клиентам как сервер клиентского доступа Exchange с ролью Client Access. Он принимает клиентские соединения, запрашивает у клиентов информацию для проверки подлинности, предварительно проверяет подлинность, анализирует содержимое сообщений и организует новое, зашифрованное соединение с реальным сервером клиентского доступа во внутренней сети от имени пользователя. Рассмотрим сначала публикацию службы OWA, размещенной на сервере Exchange 2007 с ролью Client Access для пользователей в Internet. После публикации OWA аналогичным образом публикуются и другие службы. Последний шаг — публикация сервера с ролью Edge Transport на ISA Server для связи с другими серверами SMTP в Internet.

Подготовка сертификатов

Чтобы организовать зашифрованные соединения между клиентами, ISA Server и сервером Exchange 2007 с ролью Client Access, необходимо установить сертификат SSL на ISA Server и на сервере клиентского доступа. ISA Server будет выдавать себя за сервер клиентского доступа, поэтому его сертификат должен иметь такое же имя, как сертификат сервера клиентского доступа.

Один из способов получить сертификат с одинаковым именем на обоих серверах — экспортировать его из сервера клиентского доступа и установить на ISA Server. По умолчанию сервер клиентского доступа будет иметь самоподписанный сертификат, но его следует заменить сертификатом, изданным корпоративным центром сертификации (CA) или, еще лучше, коммерческим CA. Заменить самоподписанный сертификат нужно потому, что пользовательские приложения не доверяют ему и выдают предупреждающие сообщения, хотя соединение будет шифроваться.

Существует два способа получить новый сертификат для сервера клиентского доступа. Из оснастки Certificates консоли Microsoft Management Console (MMC) можно обратиться к мастеру Certificate Request, чтобы запросить и получить сертификат от реального CA или использовать оболочку Exchange Management Shell для подготовки запроса сертификата, который позднее будет представлен в CA. Использование EMS вместо оснастки Certificates обосновано, если требуется иметь несколько имен узлов (известных как альтернативные имена субъекта или имена субъекта) в одном сертификате — например, если нужно опубликовать службы OWA и Autodiscover на одном сайте. Сделать это можно только через EMS, с помощью команды со следующим синтаксисом:

New-ExchangeCertificate

–generaterequest

–subjectname «dc=local, dc=domain1,

o=Organization Name,

cn=exchange.domain1.local»

–domainname CAS01,

CAS01.exchange.domain1.com,

exchange.domain1.local,

autodiscover.domain1.com

–path c:certrequest_cas01.txt

Эта команда подготавливает текстовый файл, который можно использовать для запроса сертификата для сервера с именем exchange.domain1.local, из domain1.local, с именами субъекта, указанными после ключа -domainname.

Запрос можно представить в CA домена с помощью оснастки Certificates или страницы Web Enrollment, выбрав Advanced certificate request, а затем щелкнув Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file. Доступ к странице Web Enrollment можно получить, введя адрес http://CAname/certsrv. Однако автоматическое издание сертификатов, запрошенных через страницу Web Enrollment, возможно только при установленном корпоративном центре CA.

Установить сертификат просто. Если сертификат запрошен через оснастку Certificates или с помощью Web Enrollment из корпоративного CA, установка выполняется автоматически, если только администратор не запретил автоматическое издание сертификатов. Если послан запрос, созданный с использованием EMS, запрошен сертификат из автономного CA внутри компании или куплен коммерческий сертификат, то нужно импортировать сертификат в хранилище сертификатов учетной записи локального компьютера в оснастке Certificates. Импорт сертификата на ISA Server описан ниже.

После установки сертификата можно использовать оснастку IIS консоли MMC, чтобы назначить сертификат Web-узлу по умолчанию. Для этого требуется запустить оснастку IIS, развернуть узел Web Sites, щелкнуть правой кнопкой мыши на Default Web Site, выбрать пункт Properties и перейти на вкладку Directory Security. Нажмите кнопку Server certificate, чтобы запустить мастер для управления сертификатами. Выберите параметры для замены текущего (самоподписанного) сертификата и укажите новый сертификат для замены.

Затем нужно экспортировать новый сертификат в ISA Server. Откройте оснастку IIS на сервере клиентского доступа, разверните узел Web Sites и щелкните правой кнопкой мыши на Default Web Site. Выберите пункт Properties, перейдите на вкладку Directory Security и нажмите кнопку View Certificate. На вкладке Details щелкните Copy to file, чтобы запустить мастер для экспорта сертификата. Выберите режим экспорта закрытого ключа, включите надежную защиту ключа и экспортируйте полный путь сертификата. Сохраните сертификат в формате pfx и скопируйте файл в папку на ISA Server.

На ISA Server щелкните кнопку Start, выберите пункт Run, введите mmc.exe, чтобы открыть MMC, и добавьте оснастку Certificates. На экране, который появляется после добавления оснастки, выберите учетную запись Computer; нажмите Next и выберите Local Computer. Вернитесь на основной экран оснастки Certificates и разверните Certificates — Personal. Щелкните правой кнопкой мыши Personal и выберите команды All Tasks, Import для запуска мастера Certificate Import. Найдите pfx-файл, скопированный из сервера клиентского доступа, введите пароль для надежной защиты и завершите работу мастера, не отмечая ключ как экспортируемый. Сертификат из сервера клиентского доступа установлен на ISA Server.

Дополнительные сведения об установке и использовании сертификатов в Exchange можно найти в «Managing SSL for a Client Access Server» (http://technet.microsoft.com/en-us/library/bb310795.aspx).

Публикация OWA

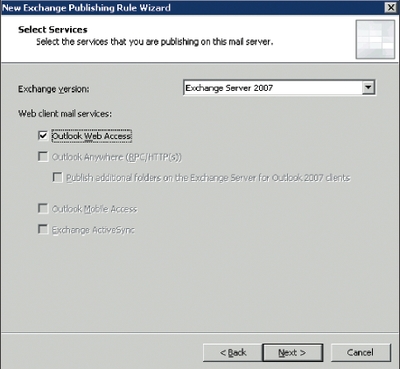

Теперь можно настроить правило публикации ISA Server для OWA. Для этого нужно открыть консоль ISA Server 2006 Management, развернуть узел Firewall Policy и щелкнуть Tasks в правой панели. Щелкните Publish Exchange Web Client Access, чтобы запустить мастер New Exchange Publishing Rule. Введите имя для правила (например, Exchange 2007 OWA), затем выберите Exchange Server 2007 из раскрывающегося списка и установите флажок Outlook Web Access, как показано на экране 1.

Следует выбрать режим публикации одного Web-узла или балансировку нагрузки, в зависимости от конфигурации. Затем нужно выбрать режим SSL для связи между ISA Server и опубликованным сервером.

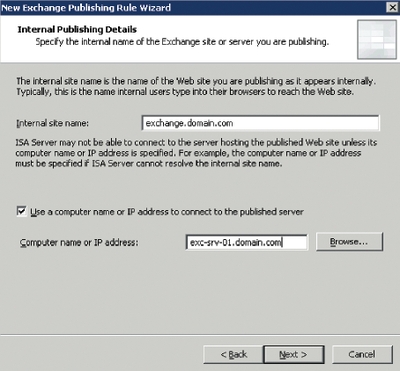

Введите внутреннее имя DNS опубликованного сайта; дополнительно можно указать имя или локальный IP-адрес сервера клиентского доступа, как показано на экране 2. Внутреннее имя представляет собой полное имя (FQDN), используемое для доступа к серверу клиентского доступа из внутренней сети. Указать внутреннее имя узла или IP-адрес следует, если ISA Server не может преобразовать имена для локальных ресурсов.

Затем необходимо ввести опубликованное имя сервера Exchange (это имя будет использоваться клиентами из Internet). Имя должно совпадать с именем, назначенным в параметрах OWA сервера Exchange и сертификате сервера клиентского доступа. Выберите пункт This domain (type below) из раскрывающегося списка и введите имя.

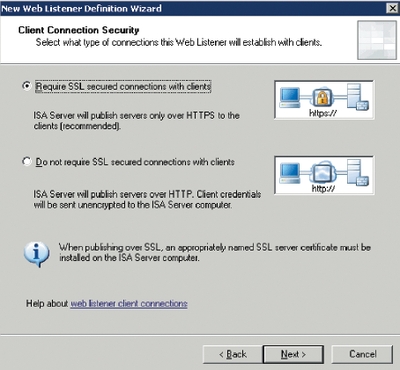

Теперь требуется создать слушателя для этого правила публикации. Компонент слушателя очень важен, так как выполняет проверку подлинности и шифрование. Щелкните кнопку New на странице Select Web Listener мастера New Exchange Publishing Rule, чтобы запустить мастер New Web Listener Definition, и введите имя слушателя. Установите режим обязательного применения SSL при соединениях с клиентами, как показано на экране 3.

Укажите IP-адрес ISA Server, с которым будет работать слушатель. Обычно можно выбрать External в качестве сети для всех имеющихся IP-адресов. Если на ISA Server опубликовано много IP-адресов и нужно, чтобы слушатель работал лишь с одним из них, можно щелкнуть Select IP Addresses и выбрать конкретный IP-адрес, по которому следует опубликовать эту службу. Обратите внимание, что выбранный IP-адрес привязан к создаваемому слушателю. Его можно использовать для публикации других служб, но только с тем же слушателем. На этой странице можно выбрать режим сжатия данных, пересылаемых на клиентскую систему; сжатие будет применяться только к совместимым клиентам.

После того как выбран верный IP-адрес, следует установить флажок Use single certificate for this web listener и нажать кнопку Select Certificate. Из списка нужно выбрать сертификат, ранее импортированный из сервера клиентского доступа.

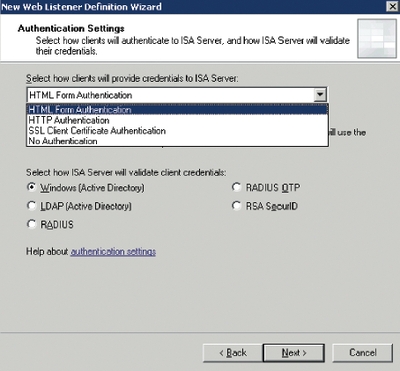

На странице Authentication Settings мастера New Web Listener Definition требуется развернуть раскрывающийся список вариантов проверки подлинности (экран 4). Первый вариант, HTML Form Authentication, настраивает ISA Server на предоставление клиентам Web-страницы проверки подлинности. Если выбрать этот режим, то необходимо отключить проверку подлинности на основе форм на сервере Exchange 2007 Client Access.

Рекомендуется использовать проверку подлинности на основе форм ISA Server. При проверке на основе форм для контроля сеанса клиента используются cookie-файлы браузера клиента. Кроме того, в зависимости от выбора пользователем частного или общедоступного компьютера на странице проверки подлинности, проверка на основе форм завершает сеанс спустя более длительный или короткий период бездействия и по-разному обрабатывает вложенные файлы в сообщениях электронной почты. Проверку подлинности на основе форм можно использовать для всех Web-служб Exchange; это очень надежное решение, и оно не требует дополнительной настройки на клиенте. Однако, чтобы полностью задействовать функциональность OWA, следует использовать Microsoft Internet Explorer (IE) 6.0 или более позднюю версию браузера на клиенте. Дополнительное преимущество проверки подлинности на основе форм ISA Server — возможность организовать единую процедуру регистрации (SSO) для клиентов, чего нельзя сделать при проверке на основе форм Exchange.

Также на странице Authentication Settings нужно выбрать метод проверки подлинности Windows (Active Directory), если ISA Server входит в состав домена, и LDAP (Active Directory) или RADIUS, если нет.

Последний шаг определения Web-слушателя — настройка функциональности SSO. Это действие выполняется, если ранее был выбран режим HTML Form Authentication. При использовании SSO ISA Server получает возможность делегировать учетные данные клиентов всем опубликованным ресурсам, работающим с этим слушателем. Клиенту потребуется пройти проверку лишь однажды — на ISA Server. Если выбран этот режим (что рекомендуется), то необходимо указать и имя домена.

По завершении работы мастера New Web Listener Definition на экран выводится страница Authentication Delegation мастера New Exchange Publishing Rule. Необходимо настроить метод, используемый ISA Server для делегирования учетных данных клиентов на сервер клиентского доступа. Поскольку на Web-слушателе выбрана проверка подлинности на основе формы, следует выбрать проверку Basic (в действительности это Basic with SSL). Это означает, что ISA Server будет шифровать учетные данные с использованием SSL, прежде чем передать их в сервер Exchange.

Затем необходимо выбрать группу пользователей, которым разрешается задействовать службу OWA. Если нет веских причин что-то менять, лучше оставить стандартный режим Authenticated users.

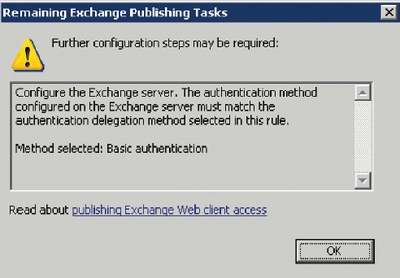

В конце мастера New Exchange Publishing Rule от ISA Server поступает предупреждение о необходимости обеспечить совместимость проверки подлинности сервера Exchange с проверкой подлинности ISA Server (экран 5). На сервере клиентского доступа нужно открыть консоль Exchange Management, развернуть узел Server Configuration, выбрать Client Access, перейти на вкладку Outlook Web Access, щелкнуть правой кнопкой мыши папку OWA virtual и выбрать пункт Properties. Затем следует перейти на вкладку Authentication, выбрать режим Use one or more standard authentication methods и установить флажок Basic authentication (password is sent in clear text), как показано на экране 6. В результате сервер Exchange будет принимать делегированные учетные данные пользователя из ISA Server в форме Basic-with-SSL. Можно также выбрать Integrated Windows authentication для клиентов из внутренней сети, обращающихся к OWA. Следует отметить, что диалоговое окно OWA Properties также позволяет настроить общий доступ к папкам и SharePoint через OWA. Это очень удачное новшество Exchange 2007.

На компьютере ISA Server можно настроить несколько других параметров для нового правила и слушателя. В консоли ISA Server 2006 Management нужно найти новое правило публикации под узлом Firewall Policy и дважды щелкнуть, чтобы открыть его. На вкладке Traffic можно назначить 128-разрядное шифрование.

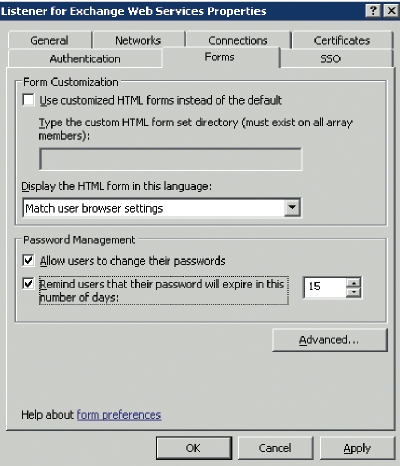

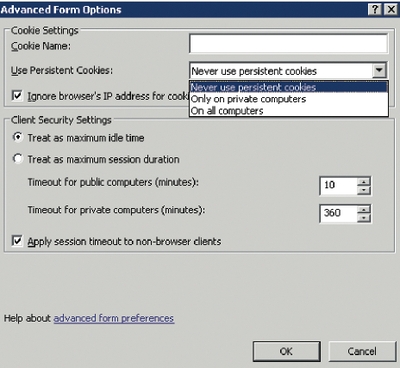

На вкладке Listener правила нажмите кнопку Properties и перейдите к вкладке Forms с дополнительными параметрами для проверки подлинности ISA Server на основе форм (экран 7). Можно разрешить пользователям менять пароли после регистрации на ISA Server с проверкой подлинности на основе форм (полезно для служб, которые не удается интегрировать так же, как OWA) и применять пользовательскую форму вместо стандартной. Нажмите кнопку Advanced, чтобы настроить параметры cookie, как показано на экране 8.

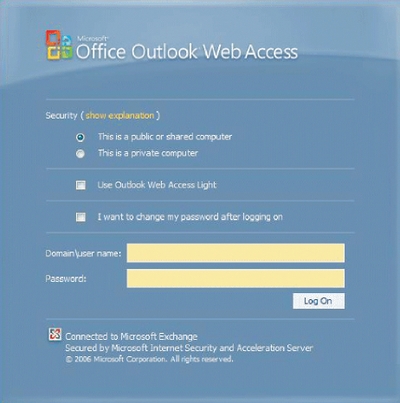

При вводе URL-адреса для OWA-службы пользователи видят страницу проверки подлинности, которая слегка отличается от страницы Exchange 2007. Как показано на экране 9, на странице есть возможность изменить пароль пользователя и отмечено, что Exchange защищен с помощью ISA Server.

Единственная настройка, необходимая на клиентской стороне, чтобы задействовать службы Exchange через ISA Server, — указать URL-адрес proxy-сервера и метод проверки. Для этого требуется открыть утилиту Mail панели управления, щелкнуть E-mail Account и дважды щелкнуть на учетной записи Exchange пользователя. Нажмите кнопку More settings, перейдите к вкладке Connection и щелкните Exchange proxy settings. URL-адрес proxy-сервера — опубликованное имя сервера Exchange, а метод проверки подлинности (под Proxy authentication settings) — Basic Authentication.

Также в диалоговом окне Microsoft Exchange Proxy Settings можно настроить клиента на выбор между соединением Messaging API (MAPI) и HTTPS в зависимости от быстродействия сети. Обычно Outlook использует соединение RPC-over-HTTPS, когда пользователь подключается через медленный канал Internet, и классический протокол TCP/IP MAPI, когда пользователь находится в одной сети с сервером Exchange.

Наконец, обратите внимание, что клиенты должны доверять CA, который использует сертификат для ISA Server и сервера клиентского доступа. Кроме того, опубликованное имя сервера Exchange, которое используется клиентами Internet, должно быть преобразовано в общедоступный IP-адрес ISA Server, который был ранее привязан к слушателю. Для этого необходимо подготовить соответствующие хост-записи для общедоступного DNS-сервера.

Работа с несколькими сайтами

Если у компании более одного физического сайта, каждый с собственным сервером клиентского доступа, можно использовать ту же процедуру для публикации каждого сервера. В случае когда все серверы с ролью Client Access публикуются в Internet, пользователи могут подключиться к любому серверу клиентского доступа и будут перенаправлены на серверы сайта, в котором находится почтовый ящик.

Однако если имеется несколько сайтов и несколько серверов клиентского доступа, но нужно опубликовать только один сервер клиентского доступа в Internet, то сервер, содержащий почтовый ящик данного пользователя, может быть недоступен через Internet. Когда пользователь подключается к серверу клиентского доступа, который не может перенаправить его к нужному почтовому ящику, сервер использует клиентский протокол для передачи запроса клиента в сервер клиентского доступа на сайте, в котором расположен почтовый ящик пользователя. Чтобы сервер клиентского доступа выступал в роли посредника для клиентских запросов, необходимо настроить недоступные из Internet серверы с ролью Client Access на использование проверки подлинности Integrated Windows. Сервер, опубликованный через ISA Server, должен использовать проверку подлинности Basic, как объяснялось выше.

Публикация других служб Exchange

Для публикации Outlook Anywhere или Exchange ActiveSync применяется тот же мастер, что и для OWA (нужно лишь выбрать другой параметр в начале), и тот же компонент слушателя. Для любой из этих служб необходимо запустить мастер New Exchange Publishing Rule, выбрать параметр Outlook Anywhere или параметр Exchange ActiveSync и работать с настроенным ранее слушателем. На странице Authentication Delegation мастера необходимо выбрать проверку подлинности Basic.

Как и в случае с OWA, требуется также настроить проверку подлинности Basic на стороне Exchange и опубликованное имя сервера Exchange на сервере DNS. Для использования Outlook Anywhere клиенты должны располагать программой Outlook 2007 или Outlook 2003 с операционной системой Windows Vista или Windows XP SP2.

Публикация Edge Transport Server

Остается лишь обеспечить SMTP-соединение между ISA Server и сервером пограничной обработки Edge Transport. Эта простая операция состоит из двух этапов.

В консоли ISA Server 2006 Management нужно выбрать узел Firewall Policy, щелкнуть Tasks и запустить мастер Mail Server Publishing. Выберите службу SMTP, введите IP-адрес сервера Edge Transport и выберите IP-адрес ISA Server, который будет передавать SMTP-трафик на сервер пограничной обработки.

Необходимо также подготовить на ISA Server правило доступа, которое позволяет только протоколам SMTP и DNS из сервера пограничной обработки обращаться к внешней сети и задает группу All users на странице User sets мастера New Access Rule. Последний параметр необходим, поскольку клиент Secure NAT сервера ISA Server не может предоставить учетные данные.

Существует много доводов в пользу применения ISA Server 2006 для защиты и публикации служб Exchange 2007. Помимо защиты брандмауэром для внутренней сети, ISA Server может максимально обезопасить службы Exchange и даже выполнить некоторые задачи, такие как шифрование и проверка подлинности, вместо сервера клиентского доступа. Данная статья будет полезна тем администраторам, которым требуется предоставить мобильным пользователям безопасный доступ к электронной почте или синхронизировать устройства Windows Mobile с сетевым компьютером.

Дамир Диздаревич (ddamir@logosoft.ba) — менеджер учебного центра Logosoft в Сараево (Босния). Имеет сертификаты MCSE, MCTS, MCITP и MCT. Специализируется на безопасности Windows Server и опубликовал более 350 статей в журналах по ИТ