Кроме того, хочу заметить, что все написанное ниже будет интересно скорее системным администраторам, нежели разработчикам, хотя и они наверняка найдут для себя что-то полезное.

Наверное, начать следует с того, что таких грандиозных перемен не было со времен выхода Windows Server 2000, когда появилась служба каталога Active Directory и другие службы, которые ознаменовали новую эпоху для продуктов Microsoft. И действительно, в Windows 2008 появилось такое количество новых функций, служб, а также изменений в старых привычных службах, что перечислять их все будет слишком долго, а читать - утомительно.

Интерфейс управления

Итак, первое, что сразу бросается в глаза - переделанный интерфейс, более привычный для тех, кто уже работает с Windows Vista. Стало гораздо проще находить необходимую информацию на самом сервере. Однако для администратора в интерфейсе гораздо важнее иметь возможность эффективно выполнять рутинную работу, а также уметь правильно устанавливать и настраивать службы и приложения. В этом отношении нельзя не отметить, что Microsoft вкладывает много средств в исследования того, что необходимо администраторам, а также в работы, направленные на интеграцию различных компонентов между собой. В Windows Server 2003 появилась консоль управления сервером. Однако она не стала тем мощным инструментом, каким выглядит теперь. С помощью новой консоли управления сервера можно с легкостью устанавливать или удалять компоненты сервера, настраивать уже установленные компоненты и службы, просматривать события, связанные с сервером.

Итак, первое, что сразу бросается в глаза - переделанный интерфейс, более привычный для тех, кто уже работает с Windows Vista. Стало гораздо проще находить необходимую информацию на самом сервере. Однако для администратора в интерфейсе гораздо важнее иметь возможность эффективно выполнять рутинную работу, а также уметь правильно устанавливать и настраивать службы и приложения. В этом отношении нельзя не отметить, что Microsoft вкладывает много средств в исследования того, что необходимо администраторам, а также в работы, направленные на интеграцию различных компонентов между собой. В Windows Server 2003 появилась консоль управления сервером. Однако она не стала тем мощным инструментом, каким выглядит теперь. С помощью новой консоли управления сервера можно с легкостью устанавливать или удалять компоненты сервера, настраивать уже установленные компоненты и службы, просматривать события, связанные с сервером.

Очень важно, что теперь, когда администратор пожелает добавить или убрать какую-то роль, сервер не только установит службу, но и правильно настроит персональный брандмауэр для корректной работы всех установленных служб.

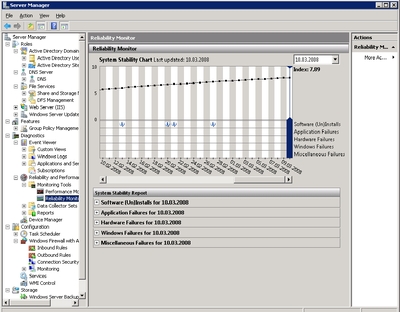

В разделе «Диагностика», в дополнение к обычному журналу событий и консоли производительности, появилась консоль надежности сервера. Суть этой оснастки заключается в том, что администратор может сразу увидеть, как работает его сервер на протяжении последнего месяца.

Рис.2 Консоль управления сервером. Монитор надежности сервера

Суть данного отчета заключается в том, что производится анализ журнала событий за месяц и в зависимости от категории события строится кривая надежности всей системы. В результате администратору не нужно просматривать огромное количество записей журнала событий, чтобы проанализировать работу сервера за месяц. В самом же журнале событий появились новые возможности:

-

Категоризация событий. Т.е. теперь можно просматривать события на уровне отдельных компонентов;

-

Возможность создавать собственные представления и сохранять их для дальнейшего использования, цепляя к дереву представлений;

-

Реакция на событие. Наверняка многим ранее хотелось, чтоб компьютер мог реагировать на какие-то события, к примеру, если служба остановилась и в журнале событий появилась запись об этой критической ошибке, сделать так, чтобы выполнился какой-то сценарий или команда, которые запустят службу или уведомят администратора по электронной почте. Ранее для таких целей администраторам приходилось либо устанавливать сервер МОМ, либо писать свою программу, анализирующую журнал событий. Теперь в этом нет необходимости;

-

Сбор информации с журнала событий другого компьютера.

Следующим новшеством в консоли управления стало появление оснастки брандмауэра. Более того, в отличие от своего предшественника в Windows Server 2003, версия в Windows Server 2008 имеет настройки не только входящих фильтров, но и исходящих. Иными словами, теперь стало возможным настраивать не только то, что может прийти извне к нашему серверу, но и блокировать исходящие пакеты.

В самом низу дерева оснасток в консоли управления сервером по-прежнему есть возможность управления накопителями, однако и здесь появились новшества. Так, появилась возможность дробления существующих разделов на более мелкие, чего ранее продукты Microsoft не делали. Следующим новшеством стало изменение в стратегии резервного копирования. Исчезли привычные варианты резервного копирования, как то system state, а также классический выбор каталогов, которые хотелось «бэкапить» в файл с расширением bkp. На смену пришла новая технология резервного копирования, которая использует технологию теневых копий Shadow Copy, а результатом становится файл vhd. Т.е. сделав резервную копию всей системы, вы можете использовать этот файл для работы в виртуальной среде.

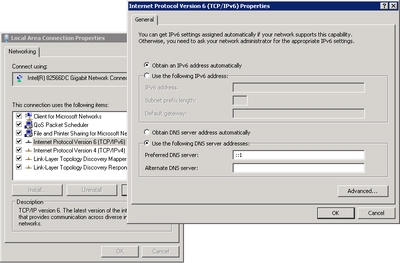

Здесь стоит упомянуть и о стеке протокола TCP/IP. Сказать, что этот компонент в операционной системе подправили - ничего не сказать! Дело в том, что сам стек протокола был полностью переработан. Благодаря внесенным изменениям система стала устойчивее, а протокол стал взаимодействовать с компьютерами под управлением Windows Vista и Windows Server 2008 гораздо быстрее. Но самым существенным стало полноценное использование TCP/IP версии 6 (IPv6). Более того, если ранее администратор хотел заставить подключить компьютер к сетям, работающим по протоколу IPv6, ему пришлось бы выполнять все настройки с командной строки. Теперь же все настройки протокола IPv6 находятся в той же оснастке, где ранее мы могли настраивать только IPv4.

Рис. 3 Управление адресацией IPv6

Обновление в Active Directory

Следующая новинка, которую никак нельзя пропустить, это служба Active Directory. Какие же новшества появились здесь? До выхода Windows Server 2008 была одна серьезная проблема, с которой сталкивались предприятия. Пример: в некой компании имеется огромное количество филиалов, а руководство при этом не желает, чтобы на серверах в филиалах хранились пароли руководства и администраторов сети. Компании приходилось строить многодоменную структуру, благодаря чему учетные записи, находившиеся в центральном офисе, не реплицировались на контроллеры доменов филиалов. В Windows Server 2008 эта проблема решена за счет контроллеров домена только для чтения Read Only Domain Controller (RDC). Идея заключается в том, что теперь в филиале можно установить RDC, который не хранит в своей базе пароли пользователей. Однако если какой-либо сотрудник попробует войти в сеть филиала, где имеется RDC, его запрос, принятый сервером, будет перенаправлен в ближайший сайт с обыкновенным DC. Контроллер домена из другого филиала аутентифицирует пользователя, после чего данные аутентификации кэшируются на RDC. С этого момента если пользователь попытается войти в сеть повторно, перенаправления запросов на аутентификацию в другой сайт не будет. Вместо этого его аутентифицирует локальный RDC, используя кэшированные данные. Понятно, что в такой среде пароли высшего руководства на данном сервере храниться не будут. Но это еще не все. Еще одной проблемой удаленных офисов с ненадежным обеспечением физической безопасности оборудования могли быть обычные кражи. После таких инцидентов компания теряла не только оборудование, но и информацию, в том числе базу с пользовательскими паролями, которые могут расшифровать злоумышленники. В Windows Server 2008 предложено новое решение для борьбы с подобными инцидентами. Теперь если кто-то завладел базой с паролями, администратору достаточно убрать учетную запись контроллера домена из домена, указав при этом режим принудительной блокировки всех учетных записей, которые были внесены в кэш RDC. Более того, администратор может сохранить список всех учетных записей, которые были заблокированы, в обычный текстовый документ, чтобы знать, у кого из сотрудников необходимо сменить пароль и разблокировать учетную запись.

Нельзя не отметить и тот факт, что ранее для того чтобы к учетным записям пользователей применялись различные политики паролей, необходимо было создавать дополнительные домены. Как это выглядело на практике? Предположим, есть некая компания, где политика безопасности требует, чтобы минимальная длина пароля учетных записей пользователей составляла 8 символов, а в отделе исследований - 10. Для того чтобы выполнить подобную задачу раньше надо было создавать два домена с различными политиками. А это значит, что компании приходилось закупать дополнительное оборудование и лицензии. Теперь появилась возможность реализовать данную задачу в структуре с одним доменом, что привело к снижению затрат на внедрение подобных задач.

Групповые политики

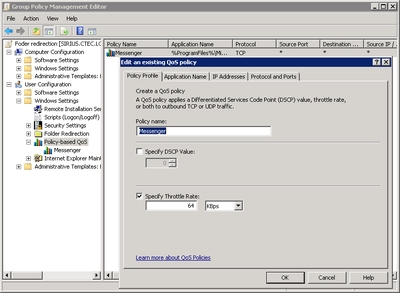

Большое количество новшеств появилось в групповых политиках. Для того чтобы описать все те новые настройки, которые помогают теперь управлять устройствами и безопасностью при помощи групповых политик, надо издать отдельно книгу. Но самые интересные я попытаюсь затронуть. Итак, теперь у нас появилась возможность управлять принтерами. Ранее мне приходилась писать логон-скрипт, устанавливать пользователю все принтеры, с которыми он мог бы работать, независимо от того, на какой каком компьютере пользователь вошел в сеть. Теперь нам достаточно в групповой политике настроить подключаемые принтеры и применить их к учетным записям пользователей. Следующая замечательная настройка - управление сетевыми потоками. Если ранее администратору приходилось сетевыми потоками управлять только на устройствах, которые разделяли сети, то теперь мы можем непосредственно через групповую политику указать, какой программе на пользовательском компьютере какую ширину канала давать. В результате пользовательская рабочая станция сама будет управлять сетевыми потоками, независимо от того, на каком компьютере пользователь работает.

Рис. 4 Управление групповыми политиками. Создание политики приоритета по трафику

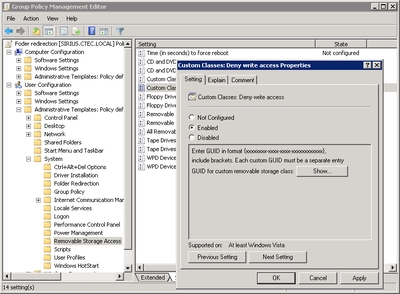

Еще одной замечательной политикой является управление внешними накопителями, такими, как флеш-карты. Если ранее для того чтобы запретить в компании использование флеш-карт (именно через эти устройства происходит утечка большей части информации), приходилось приобретать продукты сторонних производителей, которые к тому же не поддерживали управление через групповые политики, теперь все сводится к тому, что администратор создает политику, в которой указывает, на какие устройства можно производить запись, с каких можно читать, а с какими вообще запрещено работать.

Рис. 5. Управление групповыми политиками. Создание политики доступа пользователей к съемным устройствам

Для сотрудников, которые занимаются безопасностью, приятным новшеством стала возможность хранения сертификата пользователя вместе с его ключом в Active Directory. Таким образом, если ранее сотруднику компании, который пользуется, предположим, цифровой подписью, надо было экспортировать свой секретный ключ и перенести его на другой компьютер (прошу обратить внимание, что пользователь должен был быть технически подкован, в противном случае вся нагрузка ложилась на администраторов сети), то теперь администратору достаточно только создать групповую политику, и секретный ключ будет храниться в Active Directory, и будет доступен для его хозяина с любого компьютера.

Безопасность

Так незаметно мы подобрались к теме безопасности. Здесь новшеств и усовершенствований хоть отбавляй. Причем это не только перечисленные выше усовершенствования для персонального брандмауэра, который поддерживает как IPv4, так и IPv6, новшества в распространении сертификатов, о которых я уже упомянул, но и еще кое-что.

Самым главным новшеством стало появление Network Access Protection (NAP), протокола, который позволяет управлять доступом к локальным серверам с предварительной проверкой, соответствует ли конфигурация данного компьютера требованиям политики безопасности компании. Как это выглядит на практике? Приведу два сценария.

-

Обычно руководство компании желает, чтобы на компьютерах, которые подключаются к серверам, были установлены все основные обновления. Внедрение технологии NAP делает это возможным. Теперь, когда пользовательский компьютер попытается подключиться к серверу под управлением Windows Server 2008, к нему будет выполнен запрос со стороны сервера на предмет того, какие обновления у него установлены. Полученные данные будут переданы на сервер, который хранит информацию о том, каким требованиям должен соответствовать подключающийся компьютер. Если он не соответствует корпоративным требованиям, на компьютер будут поставлены карантинные ограничения, которые позволят ему связаться с сервером обновления (к примеру, с System Center Configuration Manager 2007), установить обновления, после чего выполнить повторный запрос к первоначальному серверу.

-

Возможно, руководство компании желает, чтоб все компьютеры, которые подключаются к сети, соответствовали корпоративным стандартам безопасности. Таким требованием является, например, включение персонального брандмауэра. Если внедрить технологию NAP в сочетании с коммутаторами 3-го уровня, поддерживающими портовую аутентификацию 802.1x, это окажется простой задачей. Теперь, когда персональный компьютер попытается получить IP-адрес, коммутатор предварительно запросит у него сведения о конфигурации, которую передаст на сервер политик. Тот, в свою очередь, определит, соответствует ли компьютер утвержденным критериям или нет, после чего вернет служебную информацию коммутатору с ответом, пропускать запросы от компьютера в сеть или не пропускать.

Те же самые действия можно применять и к компьютерам, которые подключаются к корпоративной сети через VPN. Эти компьютеры будут проверяться на соответствие корпоративной политике безопасности, на основании чего будет принято решение, к каким ресурсам предоставлять им доступ.

«Безголовый» сервер

Еще одно новшество, которое касается не только безопасности, но и производительности серверов, - это появление возможности установки операционной системы без графической оболочки (режим Core). Выполнив такую установку, администраторы смогут управлять большинством функций либо с командной строки, либо используя MMC-консоль на другом компьютере. Что дает установка сервера в режиме Core? Во-первых, снижается площадь атаки на сервер, т.к. многие библиотеки не устанавливаются вообще. Во-вторых, снижается количество обновлений, необходимых для этого сервера, что ведет к уменьшению числа перезагрузок. И в-третьих, это предоставление большего количества аппаратных ресурсов, таких как память, приложениям, установленным на сервере, что ведет к увеличению производительности.

Шифрование

Новшеством, которое позволило организовать защиту серверов Windows Server 2008 на физическом уровне, стало использование технологии BitLocker или шифрование жесткого диска. Если ранее пользователи могли шифровать данные только в отдельных файлах на жестком диске, то теперь можно зашифровать все файлы на диске, включая файлы операционной системы, а значит и базу учетных записей пользователей с хэшами их паролей. Таким образом, если злоумышленник проникнет в серверную и унесет сервер с собой , а если не унесет, а просто выдернет жесткий диск, к примеру, из контроллера домена, то данные будут все равно зашифрованы и просмотреть их будет невозможно.

Виртуализация и терминальные службы

Важный момент - поддержка таких технологий, как виртуализация. В Windows Server 2008 виртуализация представляется в виде двух различных сценариев - терминальные службы и виртуальные машины.

Попробуем рассмотреть эти технологии и новшества, которые связаны с ними по отдельности.

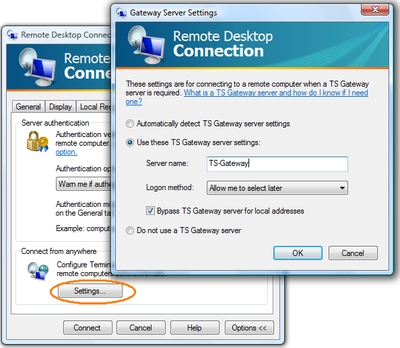

1. Терминальные службы. Опытные администраторы уже привыкли пользоваться службами терминалов как для удаленного администрирования серверов, так и для предоставления удаленного доступа пользователям к приложениям, которые требуют значительных ресурсов, таких как процессорное время или широкая полоса пропускания сети. Однако в прежних версиях было несколько недостатков, которые сейчас успешно устранены. Так, ранее если пользователь желал подключиться к удаленному рабочему столу, ему, как минимум, необходимо было, чтобы по пути соединения с сервером никакое устройство не блокировало протокол, по которому работает вся технология терминальных серверов. На сегодня эта проблема решена с помощью компонента TS Gateway, своеобразного шлюза, который позволяет пользователям подключаться к нему при помощи обычного Internet Explorer, используя стандартный протокол HTTP, который, как правило, пропускается всеми маршрутизаторами и брандмауэрами. Более того, на терминальном шлюзе могут быть опубликованы различные терминальные серверы, находящиеся внутри компании, что решило проблему с портами на внешних адресах компании. Что еще радует, так это возможность подключаться к терминальным серверам, которые расположены во внутренней сети компании, с помощью обновленного терминального клиента, указав предварительно шлюз, через который необходимо осуществлять подключение.

Рис. 6. Доступ к терминальному серверу через шлюз при помощи клиента терминального доступа

В дополнение могу заметить, что теперь при подключении к терминальному серверу пользователь может производить печать на принтер, который установлен на его локальном компьютере, без предварительной установки драйверов принтера на терминальном сервере, а это ведет к существенному снижению административных расходов, связанных с поддержкой службы печати у всех клиентов.

Нельзя не отметить и новшество, которое касается приложений, запускаемых на терминальном сервере. До выхода Windows Server 2008 использование единственного приложения требовало от пользователей открывать сессию на терминальном сервере, в которой запускалось окно с приложением. Т.е. выглядело это как окно в окне. Если же запускаемое на сервере приложение производило вывод информации в системной строке, что рядом с часами на рабочем столе (к примеру, Outlook высвечивает уведомление о пришедшем письме). Теперь запускаемые в терминальной сессии приложения выглядят как обычные окна на экране, которые ничем не отличаются от других окон с программами, а информация, выводимая приложением в системную строку состояния, выводится непосредственно на клиентском компьютере, что делает работу пользователя с приложением на терминальном сервере более привычной.

2. Виртуальные серверы. Начиная с Windows Server 2008, устанавливать дополнительно службу виртуальных машин не требуется. Данная функция уже встроена в саму операционную систему, ее лишь надо включить. Но это не все. Windows Server 2008 поддерживает технологию Hyper-V, благодаря которой виртуальные машины взаимодействуют с оборудованием не через прослойку в виде главной операционной системы и служб виртуального сервера, а напрямую с оборудованием, отделенным тонкой программной прослойкой, необходимой только для того, чтобы можно было управлять гостевыми виртуальными машинами с основной. Главная машина, в свою очередь, работает тоже как независимая виртуальная машина. Подобное решение, прежде всего, позволяет снизить зависимость виртуальных машин от сбоев главной машины или же от службы, которая управляет гостевыми машинами. Использование Hyper-V позволяет поддерживать виртуализацию для операционных систем, работающих не только на платформе х86, но и на х64; также появилась возможность поддержки операционных систем сторонних производителей. Для крупных компаний имеется дополнительный продукт, который позволяет проводить мониторинг и управлять виртуализацией из одной точки, это System Center Virtual Machine Manager. Он позволяет снимать образы с реальных серверов и превращать их в виртуальные машины, проводить мониторинг виртуальных и управляющих серверов и, в случае чрезмерной нагрузки на оборудование, перенести виртуальную машину с одного физического сервера на другой, менее нагруженный, для оптимизации работы физических серверов.

Для бизнеса подобные решения дают огромные преимущества, прежде всего в снижении стоимости владения самими серверами. Это и меньшее количество дорогостоящего оборудования, снижение расходов на содержание ИТ-сотрудников, а также уменьшение затрат на электроэнергию и сокращение времени простоя, связанное с плановыми перезагрузками.

Общий итог

Ну и напоследок хотелось бы добавить еще пару слов о том, что многими процессами и задачами в Windows Server 2008 стало управлять гораздо проще. Это обусловлено тем, что в саму операционную систему интегрирована оболочка управления сервером PowerShell, которая предоставляет грандиозные возможности в области автоматизации управления.

Резюмируя все сказанное, хотелось бы отметить, что внедрение Windows Server 2008 в компаниях переводит всю ИТ-инфраструктуру на принципиально новый уровень, уровень повышенной безопасности, управляемости, а главное, максимальной отдачи от средств, вложенных в этот замечательный продукт.

Шоханов Андрей, MCP, MCSA, MCSE, MCT (2005,2006,2007)