В. Какие действия можно выполнить из вкладки Delegation объекта компьютера?

О. . В данном случае делегируется право авторизации на сервере, что позволяет службе выступать от имени другой учетной записи, пользователя или компьютера, для доступа к ресурсам сети.

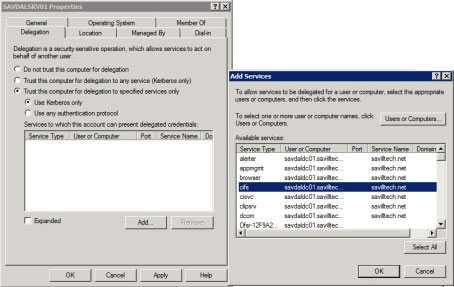

С помощью вкладки Computer Properties Delegation (Экран 1) можно разрешить компьютеру делегировать учетные данные любой службе через протокол проверки подлинности Kerberos; то есть любая служба компьютера может обращаться к любым ресурсам сети путем предъявления учетных данных зарегистрировавшегося пользователя.

Другой, предпочтительный, вариант - делегировать права только определенным службам. Этот метод известен как ограниченное делегирование (constrained delegation). Это более безопасный вариант, так как администратор точно указывает, каким именам служб, service-principal-name (SPN), можно делегировать полномочия учетной записи.

Такой тип делегирования обычно используется, когда пользователь обращается к службе компьютера, а служба должна обратиться к другому сетевому ресурсу. Проблема в том, что доступ возможен, только если служба применяет учетные данные пользователя, а не локального компьютера.

На Экране 1 выбран удаленный сервер, savdaldc01, и открыты свойства компьютера. Затем следует выбрать вкладку Delegation и переключатель Trust This Computer for Delegation to Specified Services Only. В появившемся диалоговом окне Add Services нужно делегировать службе Common Internet File System (CIFS) разрешения на удаленном компьютере.

В данном примере Web-узел размещен на сервере SRV01. Web-узел должен обращаться к службам файлов на сервере DC01, но делать это как пользователь, зарегистрированный на Web-узле. Необходимо делегировать службе CIFS право доступа к удаленному компьютеру, чтобы задействовать учетные данные пользователя для доступа к файлам на сервере DC01.