Всем известно, какие опасности подстерегают компанию при выходе в Internet: кража информации о клиентах представляет собой одновременно правонарушение и угрозу конкурентоспособности, а из-за невозможности доступа к программам нарушаются финансовые потоки. Если малая или средняя компания использует Internet, ей необходим брандмауэр. При подготовке данного обзора были протестированы аппаратные брандмауэры для малого и среднего бизнеса, отличительные особенности которых — простота установки и управление на основе Web-интерфейса.

Одним из критериев отбора было наличие у продукта сертификата ICSA. Организация ICSA устанавливает стандарты для продуктов информационной безопасности, сертифицируя большинство брандмауэров, VPN и программ для борьбы со шпионажем и вирусами. При подготовке данного обзора были протестированы ProSafe VPN Firewall 200 компании NETGEAR, TZ 180 Wireless компании SonicWALL и ZyWALL 5 UTM компании ZyXEL Communications.

Все три компании выпускают продукты, имеющие сертификаты ICSA, хотя из испытанных продуктов не все сертифицированы. У NETGEAR ProSafe VPN Firewall 50 (FVS338) и ProSafe VPN Firewall 100 (FVL328) есть сертификат; у ProSafe VPN Firewall 200 — нет. Компания SonicWALL получила сертификаты для аппаратных VPN-брандмауэров семейства TZ 170 и проводит аттестацию TZ 180. ZyXEL ZYWALL 5 UTM имеет сертификат ICSA.

Во всех отобранных для обзора продуктах предусмотрены функции VPN, поэтому в ходе испытаний были проверены и эти возможности.

И TZ 180, и ZyWALL 5 — устройства с модулем UTM (унифицированное управление безопасностью), которые обеспечивают мониторинг на прикладном уровне (иногда именуемый глубокой проверкой пакетов). NETGEAR ProSafe 200 — недорогой VPN-брандмауэр начального уровня. Все устройства располагают традиционными функциями VPN и брандмауэра, в том числе осуществляют проверку пакетов на соответствие заданным условиям, в ходе которой обнаруживаются атаки с отказом в обслуживании (DoS).

Хотя устройства предназначены для начинающих пользователей, это мощные брандмауэры, и для их оптимальной эксплуатации требуются некоторое знания о сетях. Установку устройства и настройку строгого режима противодействия несанкционированному доступу рекомендуется поручить опытному сетевому администратору, а затем внимательно изучить журналы событий, чтобы убедиться в соответствии результатов желаемым. Лучше использовать этот подход, чем начать с более открытой конфигурации, которая может внушить ложное чувство безопасности.

ProSafe VPN Firewall 200

ProSafe 200 принадлежит к иному классу продуктов, чем остальные испытанные устройства, так как в нем нет UTM. Среди физических компонентов связи — два порта 10/100 Ethernet WAN, восемь портов 10/100 Ethernet локальной сети, один порт Gigabit Ethernet локальной сети и последовательный порт для подключения консоли. ProSafe обеспечивает 200 VPN-соединений с пропускной способностью Triple DES (3DES) 60 Мбит/с и поставляется с лицензией для пяти пользователей для VPN-клиента ProSafe.

Процедура установки и начальной настройки ProSafe 200 — обыкновенная: я подключился к Internet-провайдеру и компьютеру, настроенному для динамического назначения IP-адресов по протоколу DHCP, подал на устройство электропитание, установил соединение с адресом по умолчанию и приступил к настройке конфигурации. Базовая конфигурация портов локальной сети и WAN — обыкновенная. Мне нравится использовать PDF-документацию, но компакт-диск, поставляемый с маршрутизатором, не содержит руководства ProSafe 200. Полезное руководство можно загрузить с Web-узла NETGEAR.

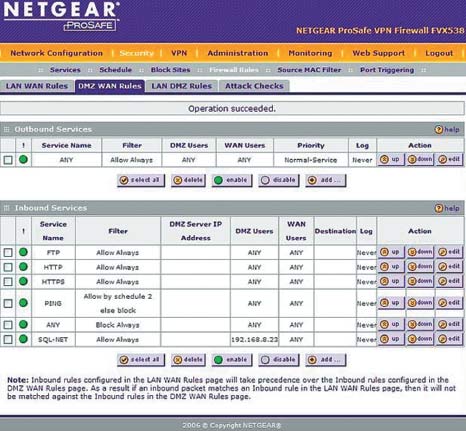

Преобразование сетевых адресов (Network Address Translation, NAT) в ProSafe обычно включается для локальной сети, но его можно отключить и работать в обычном режиме маршрутизации. Изначально существует только два правила: разрешить весь трафик из локальной сети в глобальную и разрешить трафик глобальная/локальная сеть только для сеансов, инициированных в локальной сети. Настроить дополнительные правила нетрудно. Три вкладки предназначены для правил локальная сеть/глобальная сеть, локальная сеть/демилитаризованная зона (DMZ) и DMZ-WAN. В каждом случае можно настроить входящие и исходящие правила для трафика, как показано на экране 1. Термины «входящий» и «исходящий» кажутся менее понятными, чем обозначения IN и OUT, принятые в других продуктах. ProSafe 200 задает несколько служб TCP и UDP и позволяет добавлять пользовательские определения служб. Однако полную конфигурацию заранее определенных служб увидеть нельзя, например, протокол и номер порта остаются невидимыми. Процесс настройки брандмауэра приемлемый, но настроить другие продукты проще.

Поскольку в ProSafe не предусмотрено специальных мер для обеспечения беспроводного доступа, я перенастроил беспроводной маршрутизатор для подключения к порту локальной сети беспроводного устройства, и этот прием оказался удачным. Два порта WAN можно настроить для автоматического аварийного переключения или для балансировки нагрузки. В обоих случаях два порта локальной сети всегда располагают собственными IP-адресами. При аварийном переключении существующие VPN-соединения разрываются и должны быть восстановлены пользователем или устройством по другому IP-адресу. В конфигурации, предназначенной для балансировки нагрузки, одни прользователи подключаются к первому порту, а другие — ко второму либо один порт выделяется для входящего трафика, а другой — для исходящего.

ProSafe 200 обеспечивает фильтрацию контента по ключевому слову. При этом пользователь должен указать список ключевых слов для поиска. Фильтр контента не позволяет отображать Web-страницы, в которых содержатся указанные ключевые слова. Сетевые узлы можно отнести к любой из восьми групп на основании фиксированного IP-адреса или зарезервированной области DHCP, а затем включить блокировку ключевых слов для одной или нескольких групп. Для упрощения начальной настройки ProSafe обнаруживает компьютеры в сегменте локальной сети. В ходе тестирования результаты были нестабильными. Я вводил ключевые слова, которые, как мне было известно, существуют по данному URL-адресу, но иногда ProSafe 200 все же пропускал на Web-страницу.

Продукт NETGEAR обеспечивает VPN-туннели как между двумя сетями, так и между клиентом с сетью, настраиваемые из административного Web-интерфейса. Среди поддерживаемых стандартов и протоколов — как основной, так и агрессивный режимы согласования Internet Key Exchange (IKE); Advanced Encryption Standard (AES) c 128-, 192- и 256-разрядным ключом, а также DES и 3DES; проверка подлинности Secure Hash Algorithm-1 (SHA-1) и MD5; расширенная (пользовательская) проверка подлинности с использованием как локально определенных пользователей, так и RADIUS. В устройстве применяется протокол обмена ключами Диффи-Хеллмана для групп 1, 2 и 5 (768-, 1,024- и 1536-разрядные ключи шифрования соответственно).

Можно определить записи Mode Config Records, которые используются, чтобы указать пулы IP-адресов, назначаемых клиентским конечным точкам VPN. Действие записей Mode Config Records похоже на назначение адресов сетевым клиентам по протоколу DHCP, но ProSafe не поддерживает обычную процедуру назначения адресов DHCP. ProSafe не обеспечивает автоматического восстановления соединений; необходимо использовать соединение через регулярные интервалы, чтобы избежать тайм-аута. Можно применять как импортированные, так и самостоятельно созданные сертификаты.

VPN-мастер ProSafe 200 упрощает настройку соединений VPN. Мастер предполагает использование предварительного ключа вместо сертификата, что облегчает установку. После создания политики с помощью мастера можно настроить политику с использованием стандартных страниц настройки VPN. Операции VPN записываются на странице VPN Logs в Web-интерфейсе.

Маршрутизатор поставляется с пятью пользовательскими лицензиями для клиентской программы VPN, которая содержит полнофункциональный диспетчер сертификатов и подробно документирована в руководстве. С помощью двух WAN-интерфейсов можно настроить как клиентские соединения, так и соединения между сетями с резервным трактом для VPN-туннеля.

Некоторые компоненты ProSafe нуждаются в доработке. Функции настройки не так удобны, как у других продуктов, а фильтрация контента по ключевым словам не производит сильного впечатления. Трудно отдать предпочтение этому устройству по сравнению с другими рассмотренными продуктами, но двойное подключение к WAN и поддержка 200 конечных точек VPN при цене, сопоставимой с вариантом ZyWALL 5 без UTM, может привлечь внимание пользователей, работающих с VPN.

TZ 180 Wireless

TZ 180 Wireless — продукт среднего уровня в семействе TZ компании SonicWALL. Габариты устройства — самые скромные среди трех продуктов в данном обзоре, но в небольшом корпусе заключены немалые возможности. Физические подключения выполняются через пять портов локальной и порт глобальной сети. Имеются также порты консоли и дополнительные порты, но для их активизации необходимо приобрести SonicOS Enhanced.

Устройство TZ 180 выполняет проверку входящих потоков данных на прикладном уровне; обнаруживает вирусы, шпионские программы и попытки несанкционированного доступа; обеспечивает глубокий анализ пакетов с пропускной способностью 10 Мбит/с. VPN работает как с клиентами, так и со шлюзом на скорости 30 Мбит/с. Беспроводная локальная сеть совместима со спецификациями 802.11b/g и полным набором современных стандартов безопасности, в том числе стандартом управления сетевым доступом 802.1x. Компания SonicWALL также выпускает модель TZ 180 без беспроводного адаптера.

Потребитель выбирает одну из двух лицензий: для защиты 10 или 25 сетевых узлов. Первая лицензия обеспечивает два VPN-соединения между двумя сайтами и пять VPN-соединений с клиентскими компьютерами; программу VPN-клиента приходится покупать отдельно. TZ 180 работает и с VPN-клиентами других стандартов. Лицензия для 25 узлов обеспечивает 10 VPN-соединений между сайтами и 25 VPN-соединений с клиентскими компьютерами. Кроме того, прилагается одна лицензия для программы VPN-клиента. Протестированное устройство работает с операционной системой SonicOS Standard 3.8; компания SonicWALL также предлагает версию SonicOS Enhanced с дополнительными возможностями.

Чтобы установить TZ 180, я подключил компьютер к устройству, и DHCP-сервер TZ 180 назначил компьютеру IP-адрес, открыв доступ к интерфейсу управления на основе браузера. Мастер установки проводит пользователя по основным этапам настройки глобальной и локальной сетей и беспроводного интерфейса. Настроить беспроводный интерфейс здесь не сложнее, чем у любого другого беспроводного маршрутизатора, а благодаря его интеграции с другими функциями безопасности заметно упрощается администрирование.

Чтобы разблокировать функции безопасности, необходимо зарегистрировать устройство в компании SonicWALL. Сделать это можно напрямую из административного интерфейса или вручную с сайта SonicWALL. Во-первых, требуется запросить идентификационный номер пользователя на сайте поставщика. Подтверждающее сообщение, присланное по электронной почте, содержит ссылку, с помощью которой можно зарегистрировать устройство. Однако устройство TZ 180 в моем случае по-прежнему воспринималось как незарегистрированное. Оказалось, необходимо скопировать строку ключевых символов с Web-узла в административный интерфейс TZ 180. Эта операция в кратком руководстве пользователя документирована недостаточно четко.

Возникли проблемы с активизацией компонентов для борьбы с вирусами, шпионскими программами и несанкционированным доступом, так как от TZ 180 поступило сообщение, что не загружаются обязательные файлы сигнатур. Неполадка была быстро устранена специалистами службы поддержки SonicWALL.

TZ 180 устанавливается с набором правил доступа, которые обеспечивают компьютерам из локальной сети полный доступ ко всем сетям и ограничивают трафик, исходящий из глобальной сети и беспроводных портов локальной сети. Из Web-интерфейса легко создать новые правила доступа для конкретного адреса или диапазона адресов. Заранее определены типовые службы TCP и UDP, и пользователь может дополнить их другими. Правила доступа можно хранить в неактивном состоянии и применять в случае необходимости. Например, если требуется время от времени управлять устройством из адреса WAN, то можно подготовить правило для управления по протоколу HTTPS через интерфейс WAN, и впоследствии использовать правило только при необходимости. Можно также активизировать правила доступа в определенные дни недели и назначить минимальный и максимальный пороги использования полосы пропускания канала связи.

Протестированное устройство не располагает демилитаризованной зоной (DMZ). При переходе к версии SonicOS Enhanced порт OPT (дополнительный) становится еще одним сетевым интерфейсом, наравне с интерфейсами локальной, глобальной и беспроводной сети, и может быть настроен как демилитаризованная зона.

Подписки на продукты для борьбы с вирусами, спамом и несанкционированном доступом поставляются в одном пакете. Компания SonicWALL создает сигнатуры вредителей как самостоятельно, так и с помощью других компаний. Я насчитал 43 категории сигнатур для предотвращения несанкционированного доступа, каждая из которых содержала множество сигнатур атак. Чтобы упростить установку, каждой сигнатуре назначается низкий, средний или высокий приоритет; его можно настроить для простого обнаружения, превентивной защиты или того и другого. Для тонкой настройки защиты можно указать отдельные сигнатуры и записывать в журнал события обнаружения и предотвращения для каждой из них.

В окне регистрации (экран 2) превентивные меры отображаются желтым цветом. По щелчку на превентивном действии отображается экран настройки для сигнатуры, на котором можно быстро изменить действие. Я настроил превентивные меры для всех трех приоритетов и быстро обнаружил, что некоторые приложения перестали работать. Изменив сигнатуру, которая приводила к остановке приложения, на обнаружение без превентивных мер, мне удалось сохранить безопасность и восстановить работоспособность приложений.

В продукте SonicWALL предусмотрено два уровня фильтрации контента: Standard и Premium. В режиме Standard контент делится на 12 категорий. Была протестирована версия Premium с 56 категориями контента и возможностью назначить различные уровни доступа для разных пользователей и групп. Если активизировать все категории, то, похоже, блокируются все Web-узлы, кроме сайта SonicWALL. Изменив настройки, я блокировал только темы, которые не годятся для увлекательной застольной беседы: государство и религия. Как и ожидалось, продукт блокировал доступ к церковным и правительственным сайтам.

Журналы событий можно просматривать через административный интерфейс и вручную экспортировать в файл. Кроме того, можно настроить устройство для передачи записей журналов на сервер syslog и периодически отправлять собранные записи по адресу электронной почты.

В устройстве реализован полный набор стандартов и функций VPN: 128-, 192- и 256-разрядный алгоритм шифрования AES, а также алгоритмы DES и 3DES; проверка подлинности MD5 и SHA-1; обмен ключами вручную и с использованием импортированных или локально подготовленных сертификатов; обмен ключами по методу Диффи-Хеллмана для групп 1, 2 и 5; расширенная проверка подлинности пользователей с применением учетных записей локальных пользователей и RADIUS; пересылка трафика NetBIOS. Компания SonicWALL выпускает собственный клиент Global Security Client, но туннель VPN можно организовать с большинством стандартных клиентов.

Среди дополнительных возможностей TZ 180 — управление пропускной способностью VPN-трафика, маршрутизация и переадресация VPN-трафика и применение правил брандмауэра и NAT к туннелю VPN. Удаленные клиенты могут получить IP-адреса через локальный протокол DHCP. Можно также настроить службы IP-сети и адреса удаленной сети для обхода проверки подлинности защищенного соединения SA (security association — экран 3).

Мастер политики VPN упрощает создание политики и обеспечивает режим Typical с небольшим числом настроек и режим Custom, в котором можно настроить дополнительные параметры протокола. После создания политики можно назначить все параметры с использованием стандартных Web-экранов администрирования. Готовая политика GroupVPN используется с клиентскими соединениями L2TP. Политику GroupVPN можно изменить, но не удалить. Учитывая, что политики VPN можно создать в режиме Disabled, сокращение числа политик до трех кажется излишне строгим.

ZyWALL 5 UTM

ZyWALL — модель начального уровня в семействе ZyXEL, которое состоит из трех брандмауэров UTM. Устройство располагает одним портом WAN и четырьмя портами 10/100 Ethernet, индивидуально настраиваемыми для локальной сети, демилитаризованной зоны или беспроводной сети. Последовательные порты обеспечивают резервные коммутируемые соединения WAN и подключение консоли. Процессор на плате ZyWALL Turbo Card (плата типа PC Card, устанавливаемая в единственный разъем расширения) выделен для обнаружения вирусов и попыток несанкционированного доступа на прикладном уровне.

В ZyWALL используется фирменная технология предотвращения несанкционированного доступа и антивирусная технология Касперского, механизм Mailshell для борьбы со спамом и фильтр контента компании Blue Coat Systems. И брандмауэр, и функции VPN прошли сертификацию ICSA. По данным компании ZyXEL, базовая пропускная способность брандмауэра — 65 Мбит/с; пропускная способность VPN с шифрованием 3DES/AES — 25 Мбит/с при 10 одновременных VPN-соединениях с защитой IPsec. Пропускная способность UTM, для которой используется потоковый метод вместо реализации с промежуточным хранением, — 12 Мбит/с.

Процедура установки проста. Я вставил плату Turbo Card, подключил соединительные кабели для Internet-соединения и компьютера, используемого для начальной настройки, и подал на устройство электропитание. Встроенный DHCP-сервер предоставил компьютеру IP-адрес, и я воспользовался Microsoft Internet Explorer для подключения к Web-интерфейсу ZyWALL. Конфигурация WAN-интерфейса настроена Internet-провайдером. Я настроил два из четырех портов локальной сети для простой локальной сети, один порт для DMZ и один порт для беспроводной сети. Увы, ноутбук с беспроводным адаптером не мог обратиться к серверу в локальной сети, однако затем выяснилось, что беспроводная сеть по умолчанию настроена на доступ только к WAN.

Выполнить базовую настройку брандмауэра также просто. С помощью матрицы From/To можно, например, разрешить, блокировать или отбросить трафик, исходящий из беспроводной сети и направляемый в беспроводную сеть, WAN, локальную сеть, DMZ или туннель VPN. Отмечая каждую комбинацию флажком, можно назначить протоколирование для правила. На вкладке Service назначаются специальные служебные порты TCP/UDP в дополнение к заранее определенному набору, а на вкладке Rule Summary можно сформировать пользовательские правила для брандмауэра. В соответствии с правилами, ZyWALL может отбрасывать, разрешать или отвергать соответствующие пакеты: другие параметры управляют протоколированием и предупреждениями. С помощью флажков дня недели и времени суток можно указать временной интервал действия правила. В отличие от устройства TZ 180, которое автоматически применяет пользовательские правила брандмауэра, пользователям ZyWALL приходится вручную применять их для каждой пары источник/назначение. В большинстве случаев это требует дополнительных усилий, но в некоторых ситуациях применение правил вручную может быть полезным.

Подписки для борьбы с вирусами, спамом, обнаружения и предотвращения несанкционированного доступа и фильтрации контента предоставляются отдельно, и пользователь должен оформить подписку, чтобы получать обновленные файлы сигнатур для защиты от новых вирусов и способов сетевых атак. Нагрузкой, которую проверки на прикладном уровне создают на систему, можно управлять, выборочно активируя поиск вирусов, защиту от спама, обнаружение и предотвращение несанкционированного доступа с помощью флажков в интерфейсе с матрицей To/From. Подобным образом разрешается трафик между интерфейсами в брандмауэре. Настройка антивирусного компонента отличается большей детальностью. Пользователь может выборочно включать сканирование между каждой парой интерфейсов для каждой из четырех сетевых служб: HTTP, FTP, POP3 и SMTP.

Я насчитал 12 классов сигнатур атак для обнаружения и предотвращения несанкционированного доступа; каждый класс представляет собой контейнер для многих отдельных сигнатур. Все сигнатуры настраиваемые — можно отбросить пакет, если обнаружена сигнатура, или прекратить балансировку нагрузки в сеансе TCP (оба действия автоматические), или отменить сеанс, пересылая пакеты TCP Reset по IP-адресам источника и/или назначения. С помощью других параметров можно отменить поиск определенной сигнатуры или отправить по электронной почте предупреждение об обнаруженной сигнатуре. Устройство можно настроить на автоматическое обновление сигнатур для обнаружения и предотвращения несанкционированного доступа, при этом обновляются и сигнатуры вирусов.

Настроить режим фильтрации контента несложно. В ZyWALL не предусмотрено различных правил фильтрации контента для разных категорий пользователей; эта функция чаще применяется в крупных компаниях. Однако можно указать список IP-адресов, включаемых или исключаемых из фильтрации контента.

При включенной фильтрации контента ZyWALL помещает первую ссылку пользователя на Web-узел в запрос, направляемый в базу данных Blue Coat Systems, и ожидает результат запроса в течение 10 секунд, прежде чем отобразить запрошенную страницу. На моих тестах с использованием известных Web-узлов, принадлежащих средствам массовой информации, наблюдалась заметная задержка, прежде чем появлялась Web-страница или сообщение Blocked. Результаты, полученные из базы данных, хранятся в локальном кэше до перезапуска ZyWALL или в течение определенного срока (по умолчанию 72 часа). Web-узел, относящийся к блокируемой категории, блокируется и заносится в журнал или просто заносится в журнал, в зависимости от настроек. Можно также составить собственные списки разрешенных и запрещенных сайтов и блокировать сайты, содержащие ключевые слова. На моих тестах фильтр контента эффективно блокировал как почтовый контент на основе URL, так и материалы, отображаемые в браузере.

Несмотря на детальность настроек журнала и предупреждений, генерируемых событиями, в остальном функции протоколирования и оповещения ZyWALL весьма примитивны. Можно указать адрес электронной почты, по которому будут пересылаться накопленные журналы, другой адрес электронной почты для оповещений и сервер syslog для сбора всех записей. На экране журнала есть ссылка, по которой можно получить дополнительную информацию о событиях обнаружения и предотвращения несанкционированного доступа.

Функциональность VPN обеспечивает как ручной обмен ключами, так и процедуру IKE с использованием предварительных ключей и сертификатов; алгоритмы шифрования DES, 3DES и AES; проверку подлинности SHA-1 и MD5; обход IPsec NAT; проверку подлинности пользователей с помощью сервера RADIUS или внутренних определений ZyWALL. Пропускная способность VPN с шифрованием 3DES и AES составляет 25 Мбит/с при 10 одновременных VPN-соединениях IPsec. ZyWALL поддерживает как шлюзовые (от удаленной сети к локальной сети), так и клиентские (от компьютера к локальной сети) туннели. Кроме того, предусмотрен режим отказоустойчивости, в котором пользователь настраивает удаленный маршрутизатор для шлюзового соединения на случай отказа основного маршрутизатора.

Конечные точки VPN назначаются и настраиваются из Web-интерфейса ZyWALL. VPN-правила (экран 4) определяют как параметры безопасности, используемые для защищенного подключения, так и сети и устройства на обоих концах соединения, которым разрешено использовать туннель. Во время обмена ключами ZyWALL поддерживает как основной режим, так и более быстрый, чуть менее надежно защищенный агрессивный режим. ZyWALL использует метод обмена ключами Диффи-Хеллмана и поддерживает ключи шифрования группы 1 и 2. Соединения восстановливаются автоматически, и есть возможность передать широковещательный трафик NetBIOS, что позволяет обнаруживать сети на основе NetBIOS. Из другого набора экранов можно импортировать и экспортировать сертификаты, используемые для проверки подлинности на обоих концах туннеля, в том числе самостоятельно подписанные сертификаты, формируемые ZyWALL по запросу. Механизм VPN, сертифицированный ICSA, совместим с любым VPN-клиентом, имеющим сертификат ICSA. Вместе с ZyWALL лицензий для программных клиентов VPN не поставляется.

Трудный выбор

Выбрать лучший продукт в данном обзоре сложно. Благодаря отличным рабочим характеристикам TZ 180, и ZyWALL могут успешно применяться в малых и средних компаниях.

Если основной критерий выбора — простота использования и администрирования, то рекомендуется TZ 180. Встроенный беспроводной узел доступа — настоящая находка для компаний, у которых в штате нет технических специалистов.

Однако мой личный выбор — ZyWALL. Очень привлекает гибкость конфигурации устройства, хотя для настройки потребовалось чуть больше усилий. Настройка многочисленных параметров сканирования с помощью флажков — простой и очень детальный способ. Еще одно достоинство — механизмы сканирования независимых поставщиков; продукт от специализированной компании вызывает больше доверия, чем изделия производителей, для которых данный вид деятельности — побочный. Процессор на плате Turbo Card, выделенный для сканирования на прикладном уровне, — также удачное решение. К очевидным недостаткам устройства относится невозможность проверки трафика между беспроводными устройствами из-за отсутствия беспроводного адаптера. Однако положительные качества перевешивают недостатки, и брандмауэр ZyWALL удостоен награды редакции.

Джон Грин (john@nereus.cc ) — президент компании Nereus Computer Consulting

Сведения о продукте

ProSafe VPN Firewall 200

Достоинства: поддерживает 200 VPN-соединений при доступной цене; удачные основные функции брандмауэра; два порта WAN и порт DMZ обеспечивают гибкость настройки.

Недостатки: ненадежное блокирование с использованием ключевых слов; менее удобный процесс настройки по сравнению с другими продуктами.

Рейтинг: 3/5

Цена: 399,99 долл.

Рекомендации: модель нельзя назвать предпочтительной по сравнению другими рассмотренными продуктами, однако она заслуживает внимания пользователей, часто работающих с VPN, благодаря низкой цене и поддержке 200 конечных точек VPN.

Контактная информация: NETGEAR, www.netgear.com

Сведения о продукте

TZ 180 Wireless

Достоинства: простая установка; настройка беспроводного доступа хорошо интегрирована и облегчает администрирование; экраны журнала событий предотвращения несанкционированного доступа напрямую связаны с соответствующим экраном настройки сигнатуры, что позволяет быстро выполнить восстановление; функциональность может быть расширена (SonicOS Enhanced).

Недостатки: для демилитаризованной зоны требуется обновить встроенное программное обеспечение; по условиям лицензии ограничено число подключаемых сетевых устройств.

Рейтинг: 4,5/5

Цена: от 700 долл.

Рекомендации: устройство TZ 180 — отличный выбор, если в первую очередь необходимы простота эксплуатации и администрирования.

Контактная информация: SonicWALL, www.sonicwall.com

Сведения о продукте

ZyWALL 5 UTM

Достоинства: детальная, но простая настройка брандмауэра, функций обнаружения несанкционированного доступа и сканирования прикладного уровня; используются проверенные сторонние механизмы сканирования и сигнатуры.

Недостатки: отсутствует встроенный адаптер беспроводной сети; процедура настройки немного более трудоемкая, чем у TZ 180.

Рейтинг: 4,5/5

Цена: 829,99 долл.

Рекомендации: преимущества ZyWALL 5 UTM — гибкая и детализированная настройка, средства сканирования от независимых поставщиков и выделенная плата PC Card для проверок на прикладном уровне.

Контактная информация: ZyXEL Communications, www.zyxel.com