В своем докладе Руся Калихман рассмотрела механизм работы Forefront Client Security и рассказала о том, что будет входить в поставку нового продукта Microsoft.

Принципиальный момент, на который обращали внимание все без исключения докладчики конференции, — почему Forefront и System Center позиционируются вместе? Отвечая на этот вопрос, Калихман отметила, что, поскольку безопасность любой компании невозможна без адекватного управления, Microsoft ставит перед собой задачу объединить оба направления, Forefront и System Center, и получить один продукт, единую платформу, которая бы облегчала администраторам, специалистам службы безопасности и технической поддержки обслуживание всей информационной инфраструктуры.

Сейчас с точки зрения безопасности эти направления разделяются на области защиты рабочих станций, защиты серверов приложений и защиты периметра. А с точки зрения управления — на управление изменениями в конфигурации, резервное копирование, управление виртуальными платформами и мониторинг систем.

В наши дни угроза безопасности информационной системы возрастает по следующим причинам.

-

Атакующие становятся более изобретательными. Троянские программы маскируют свои сообщения под сообщения антивирусных программ. Удручает, что эти атаки становятся все более оправданными с финансовой точки зрения. Существуют компании, которые «заказывают» атаки с целью получения конфиденциальной информации.

-

Атаки происходят все чаще, времени на создание защиты и выпуска обновлений становится все меньше. Намечается тенденция перехода к атакам, которые направлены на определенные приложения с целью хищения содержащейся в них информации.

-

Программы, предназначенные для обеспечения информационной безопасности, нередко очень плохо интегрированы между собой. Управление такими программами осуществляется из разных консолей, разными средствами, что прибавляет хлопот администратору и не способствует быстрой реакции на возникшие угрозы.

Калихман рассмотрела факты, взятые из аналитического отчета Microsoft за 2006 г., и данные других компаний, которые проводят исследования в этой области, и сделала следующий вывод: современные средства защиты и информационной безопасности должны быть просты в управлении; должны быть хорошо интегрированы между собой и должны обеспечивать комплексный подход к защите информационной безопасности. Именно на таких принципах Microsoft строит свое семейство Forefront и продукт Client Security.

Forefront Client Security — это единое решение антивирусной защиты от программ-шпионов и вирусов. Ядро Client Security содержит и антивирус, и антишпионскую программу. Она построена на технологиях, которые уже используются многими компаниями: Forefront Service Security, Malicious Software Removal Tool, One Care и Windows Defender. Эти технологии опробованы и эксплуатируются не один год. Кроме того, Forefront Client Security дополняет другие продукты информационной безопасности компании Microsoft.

Что же касается простоты администрирования, то в докладе Калихман было показано, как при помощи единой консоли можно легко управлять настройками агентов, политиками и т. д. Единая консоль весьма информативна и располагает необходимым инструментарием управления. Существует также система мгновенных оповещений администратора о наличии угроз безопасности или начале вирусной атаки.

Итак, что же входит в дистрибутив Client Security?

В состав сервера FCS входит:

-

MOM 2005 SP1;

-

отчетный компонент, MOM 2005 Reporting SP1;

-

дополнения для MOM, необходимые для совместной работы с Forefront Client Security;

-

SQL 2005 Enterprise Edition;

-

консоль Forefront Client Security с модулем отчетов.

Этот пакет — единое целое, все продукты поставляются вместе и отдельно плата ни за что не взимается. В настоящее момент сервер FCS доступен пока только в 32-разрядном варианте. Но продукт продолжает совершенствоваться, и следующий выпуск уже будет поддерживать оба режима — 32- и 64-разрядный.

В дистрибутиве FCS-клиента, кроме собственно агента Client Security, есть специальный агент сканирования в соответствии с шаблоном безопасности. Существует также специальная утилита, которая позволяет локально применять политики к тем компьютерам, которые по каким-то причинам не входят в каталог Active Directory (AD).

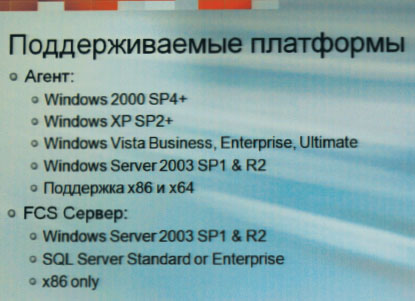

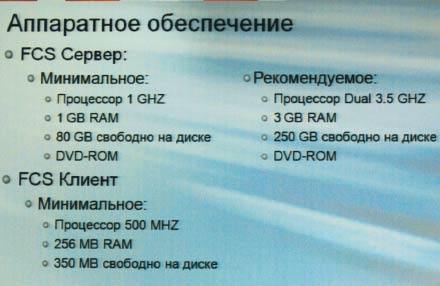

На рис. 1 представлен перечень поддерживаемых платформ. Для тех клиентов, у которых присутствуют гетерогенные сети или более старые клиенты, планируется выпустить соответствующий специальный гетерогенный агент. На рис. 2 перечислено аппаратное обеспечение, необходимое для развертывания FCS.

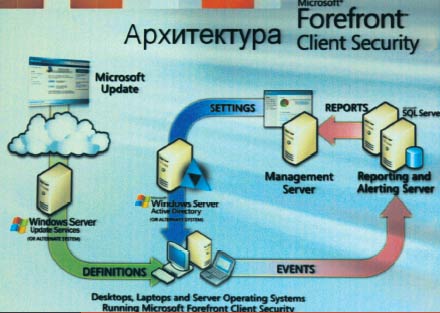

Любые события, которые происходят на клиенте (обнаружен вирус, не запущен сервис Client Security и т.д.), фиксируются на сервере отчетов Reporting and Alerting Server.

Как уже отмечалось, настройками клиента может управлять администратор. Каким образом осуществляется этот процесс?

Первое, что делает работающий FCS-агент, — проверяет файл исключений. Можно настроить исключение Client Security для действий по умолчанию или по типу категории программного обеспечения. После этого агент проверяет то действие, которое предписывается самим файлом обновлений согласно обнаруженному коду. Затем выполняется проверка уже собственно политики, которую накладывал администратор. Если ответ не найден, при соответствующей настройке система может вывести окно с вопросом, что делать с обнаруженным кодом. Варианты действий: вычистить вирус, удалить весь файл, отправить его в карантин, проигнорировать либо затормозить (в случае, если само ядро не знает, что делать) и, наконец, обратиться к пользователю за разъяснениями. Естественно, необходимость обращения к пользователю настраивается через политики.

Откуда берутся обновления? В Microsoft существует центр исследования вредоносного кода. Некоторые из его специалистов ранее работали в других компаниях, выпускающих средства обеспечения информационной безопасности. Откуда поступает информация о наличии вирусов и появлении новых угроз? Например, в Windows Defender предусмотрено обращение в сообщество SpyNet, члены которого сообщают о наличии вирусов. Еще один источник информации — сканирование Internet; существуют и другие методы обнаружения, например партнерство с производителями аналогичного программного обеспечения.

База дефиниций обновляется максимально быстро, для того чтобы как можно более оперативно отреагировать на появление действительно критичных новых вирусов и выпустить соответствующее обновление. Буквально на прошлой неделе FCS прошел сертификацию West Coast Labs как продукт антивирусной и анти-malware защиты.

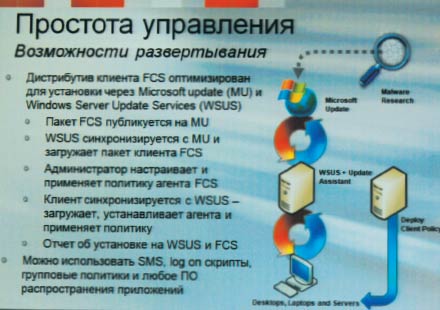

Говоря о возможностях развертывания, Руся указала на существование как минимум трех методов, которые показаны на рисунке 4. Это WSUS, System Configuration Manager (SCM) или другие аналогичные программы. Пакет, подготовленный для установки и заложенный в этих программах, доступен на сайте Microsoft, его можно скачивать автоматически или вручную, а также распространять.

Помимо встроенных, можно добавить собственные оповещения и настроить их на тот или иной уровень критичности. Естественно, поддерживается давно ставшая стандартной возможность рассылки оповещений по электронной почте для оперативности мониторинга и информативности.

«Отчеты хороши тем, что они предоставляют всю информацию в наглядном и понятном — расшифрованном — виде, — подчеркнула Калихман. — При этом существует возможность достаточно глубоко погрузиться в эти отчеты, вплоть до выяснения, на каком именно компьютере, что, когда и как происходило. И все это делается из единой консоли. Существует возможность периодической рассылки любого отчета соответствующему специалисту по информационной безопасности. Наутро он придет на работу и увидит картину событий, произошедших за ночь».

В FCS появилась новая функция, которая выгодно отличает продукт Microsoft от аналогичных разработок других производителей, — сканирование соответствия. Сканирование соответствия может осуществляться либо по запросу, либо одновременно с антивирусным сканированием. Безусловно, это очень полезная функция для информационной безопасности, поскольку она позволяет сразу выявить уязвимые места, которые существуют в настройках компьютеров: слабые пароли, отсутствие обновлений, активные гостевые учетные записи и т. д. Причем шаблоны безопасности скачиваются вместе с антивирусными обновлениями, и специалисты Microsoft постоянно дорабатывают их. Не исключено, что в следующих версиях появится возможность разработки собственных шаблонов и их подключения к агенту сканирования на предмет соответствия политике безопасности.

Итак, на какие вопросы отвечает агент сканирования? Во-первых, соответствует ли данная инфраструктура рекомендациям по безопасности. Во-вторых, как изменяется степень уязвимости при изменении настроек и, наконец, какая часть инфраструктуры вызывает наибольшие опасения. Отчеты FCS позволяют специалистам по информационной безопасности сразу составить «карту уязвимости» системы и понять, где именно она больше всего подвержена потенциальному взлому, насколько она безопасна. В результате администратор располагает всей необходимой информацией для составления плана мероприятий по усилению безопасности и может представить своему руководству отчет с рекомендациями по устранению слабых мест.

В завершение своего исключительно информативного и профессионального доклада Калихман предложила слушателям ознакомиться с дополнительными ресурсами, относящимися к Forefront Client Security.

Особый интерес у аудитории вызвало упоминание о разработанном в Microsoft демонстрационном инструментарии — Microsoft Forefront and System Center Demonstration Toolkit. В его состав включены готовые виртуальные машины, которые можно развернуть у себя на рабочем месте, поработать с ними и узнать, насколько продукты Microsoft отвечают современным требованиям безопасности.

«По данным агентства ESG, в декабре 2006 г. 8% организаций уже тестировали Microsoft Forefront Client Security, а 35% собирались это сделать в 2007 г.» — такими словами Калихман закончила основную часть своего доклада.

Вслед за этим последовала непродолжительная сессия ответов на вопросы. В частности, Калихман сообщила, что продукт FCS будет локализован вскоре после поступления в продажу и что суммарная цена продукта будет значительно ниже суммарной стоимости тех серверов, которые представлены в самом продукте.

Доклад Руси Калихман вызвал очень большой интерес аудитории. В течение нескольких часов после основного доклада Калихман отвечала на вопросы около стенда «Спроси эксперта».