Бесплатный набор инструментов для проверки подозрительных почтовых сообщений

Как и его литературный прообраз, этот пакет поможет вам выследить злоумышленников, но, кроме того, он позволит быстрее управляться с диагностическими операциями в сети. Вдобавок ко всему, Sam Spade, наделенный средствами обнаружения спама, дает возможность анализировать подозрительные заголовки электронной почты и адреса URL.

Инструмент, проверенный временем

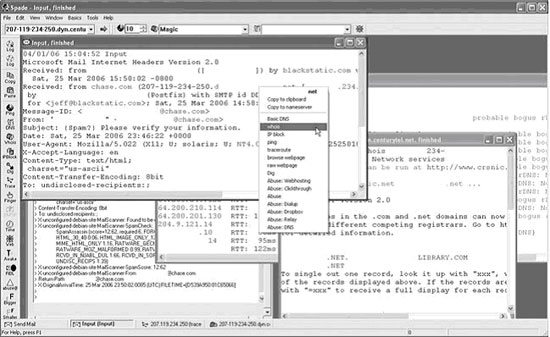

Список часто задаваемых вопросов по продукту Sam Spade, а также ссылки для загрузки можно найти по адресу http://www.samspade.org; последнюю Windows-версию пакета, 1.14 (выпущена в декабре 1999 г.) можно загрузить по адресу http://static.samspade.org/ssw/spade114.exe. Интерфейс продукта выглядит несколько старомодным, но он все еще неплохо справляется со своими обязанностями. Запустив программу, вы увидите на экране большое окно, окруженное значками и полями ввода. Всякий раз, когда вы выполняете команду, ее выходные данные отображаются в новом всплывающем окне основной программы Sam Spade. Пользователь может с легкостью перемещаться от одного запроса к другому; прокручивать экран для поиска информации необходимости нет. Кроме того, почти все компоненты пользовательского интерфейса можно настраивать по своему усмотрению. Так, запросы Whois можно выполнять в желтом цвете, а запросы по блоку IP - в бирюзовом; это позволяет быстро находить нужный запрос при обработке больших объемов информации.

В целях демонстрации возможностей программы Sam Spade давайте посмотрим, каким образом можно использовать это средство для выявления phishing-атаки, замаскированной почтовым сообщением службы безопасности банка. Конечно, вам вряд ли приходится ежедневно анализировать phishing-почту. Однако новые угрозы появляются постоянно, поэтому умение анализировать компоненты электронного сообщения - и в первую очередь HTML-сообщения, в котором безобидная форма может скрывать вредоносный код, - это важный навык, необходимый всякому, кто несет ответственность за безопасность системы.

Расшифровка URL

В рассматриваемом примере нужно первым делом проверить сообщение на предмет наличия phishing-характеристик путем просмотра исходного HTML-кода сообщения. В исходном коде мы найдем фальшивую ссылку на Web-узел банка. В наши дни организаторы многих phishing-атак маскируют указатели URL, чтобы осложнить поиск фальшивой ссылки. Sam Spade оснащен функцией декодирования URL. И хотя эта функция не раскрывает замаскированный источник, она возвращает вымышленный и IP-адреса, связанные с этим указателем URL в Internet.

К примеру, если вы решите с помощью функции Decode URL пакета Sam Spade исследовать URL http://www.microsoft.com, программа подтвердит каноническое имя как www.microsoft.com и возвратит связанный с ним IP-адрес. Точнее сказать, вы увидите довольно большую группу адресов, что вполне естественно, учитывая размеры и бизнес-модель корпорации Microsoft. Но представим себе, что сообщение, якобы пришедшее от Microsoft, содержит ссылку на адрес http://www.micros0ft.com.

Если вы введете этот указатель URL в окно Decode URL, программа подтвердит это вымышленное имя, ибо кто-то уже позаботился о его регистрации в качестве доменного имени. Но Decode URL возвратит лишь один IP-адрес, что должно вас насторожить, ибо крупные компании, как правило, имеют несколько Web-шлюзов. Отметим, что, как и при проведении любого другого расследования, вам придется опираться не только на данные программного комплекта, но и на собственный опыт и интуицию, чтобы определить, идет ли речь об обычной рабочей ситуации или о действиях злоумышленников.

Теперь вы можете правой клавишей мыши щелкнуть на IP-адресе, возвращенном программой Sam Spade. На экране появится набор контекстно-зависимых команд, которые можно применить к данному адресу. Выберите пункт IP block, и Sam Spade сообщит вам, что IP-адрес, ассоциированный с URL www.micros0ft.com, зарегистрирован в Verizon Internet Services. Сомнительно, чтобы такая крупная компания, как Microsoft, сотрудничала с Internet-провайдером, обслуживающим жилые кварталы и мелких предпринимателей; это еще один аргумент, свидетельствующий о том, что micros0ft.com - это фальшивый узел Web, имеющий отношение к phishing-атаке.

Анализ заголовков почтовых сообщений

Каждое сообщение электронной почты включает в себя Internet-заголовки. Их можно анализировать средствами программы Sam Spade с тем, чтобы отделить обычную электронную почту от спама или от phishing-атак. Исходные Internet-заголовки можно найти с помощью приложения Microsoft Outlook. Откройте почтовое сообщение, выберите меню View и щелкните на пункте Options. Затем выделите и скопируйте Internet-заголовки. Перейдите в программу Sam Spade, откройте меню Tools и щелкните на пункте Parse Email Headers. На экране появится диалоговое окно. Вставьте в него скопированные данные и нажмите кнопку Parse.

Sam Spade откроет два новых окна. В первом окне будет содержаться анализ заголовков. В нем с помощью разноцветных шрифтов будут выделены такие полезные сведения, как электронный адрес отправителя, а также доменный и IP-адреса сервера, с которого поступило сообщение. Во втором окне будет отображено содержащее копию этого заголовка почтовое сообщение, которое вы можете послать Internet-провайдеру по адресу, выделенному для писем о злоупотреблениях. Sam Spade находит этот адрес (размещенный на узле провайдера в записях о доменной информации) и формирует для вас почтовое сообщение; в комплект программы входит даже набор заранее подготовленных шаблонов сообщений о злоупотреблениях. Вы можете, к примеру, выбирать из таких пунктов, как Webhosting, clickthrough, dialup, dropbox, relay и dns. Остается только отредактировать сообщение и нажать кнопку Send.

В поле "От кого" фальшивых сообщений часто размещаются данные, якобы свидетельствующие о том, что они поступили из хорошо известных доменов. Так, некоторые отправители электронной почты направляют сообщения через собственный домен или, возможно, через домен их Internet-провайдеров. Другие компании поручают рассылку своей электронной почты независимым подрядчикам. Но подстановка на место IP-адреса компьютера-отправителя другого, внушающего доверие адреса - это гораздо более сложная задача. Даже если организатор phishing-атаки использует средства ретрансляции почты, адрес этих средств не будет соответствовать IP-адресу, связанному с доменом, который указан в поле сообщения "От кого". Можете воспользоваться сведениями, полученными из Internet-заголовка почтового сообщения. Правой клавишей мыши щелкните на IP-адресе отправителя (или на разрешенном имени) и выберите средство Whois для проведения дополнительного анализа, как показано на Рис. 1. Отметим, что IP-адреса на Рис. 1 удалены из соображений конфиденциальности.

Рис. 1: Одно из контекстных меню программного комплекта Sam Spade.

Я, к примеру, использовал эту функцию для анализа почтового сообщения, полученного от eTrade. Оно поступило с почтового сервера с именем eppsuiron1.adp-ics.com. Программа Sam Spade сообщила, что владельцем сервера является ADP-BPS. Затем я провел поиск имен ADP-BPS и ADP-ICS в поисковой системе Google и обнаружил, что ADP-ICS означает Automatic Data Processing Investor Communication Services, подразделение входящей в состав ADP группы Brokerage Services. Все совпадало.

Самое полезное свойство комплекта Sam Spade - его чувствительность к контексту. Он может распознать полные доменные имена (Fully Qualified Domain Names, FQDN) во всех своих окнах с выходными данными. Чтобы провести более подробный анализ, нужно просто щелкнуть правой клавишей мыши на одном из этих объектов и выбрать нужное из списка дополнительных заданий. Скажем, после разбора заголовков почтовых сообщений вы можете щелкнуть правой клавишей мыши на IP-адресе отправителя и выбрать пункт IP block, чтобы получить дополнительные сведения о владельце сети данного IP-адреса. Все инструменты комплекта Sam Spade снабжены контекстно-зависимыми меню, благодаря чему анализ упрощается и ускоряется: пользователь может работать со всем комплектом, а не с каждым инструментом в отдельности.

DNS и просмотр IP-адресов

Из всего арсенала средств Sam Spade я пользуюсь главным образом функциями просмотра IP-адресов и обратного преобразования DNS. В окне Sam Spade правой клавишей мыши щелкните на полном доменном имени или введите его в основное поле, после чего запустите средство Whois. Sam Spade возвратит сведения обратного преобразования DNS, полученные на одном из сайтов Whois. В комплект входят также предназначенные для просмотра DNS средства Dig и Nslookup.

Sam Spade отображает информацию с использованием цветных шрифтов, что позволяет без труда находить нужные сведения, такие как имя организации и название страны, где расположен сервер. Кроме того, программный комплект отображает информацию о сетевом блоке (блоке последовательных IP-адресов, иначе известном как подсеть), так что вы сможете определить, является ли Internet-провайдер, скажем, крупным поставщиком, предоставляющим DSL или кабельные линии, либо это провайдер одной компании. В дополнение к этому Sam Spade оснащен рудиментарным сканнером портов, средством тестирования SMTP-ретрансляции, инструментом для просмотра "черных дыр" и средством опроса узлов Web, подобным средству Wget.

Надежный помощник

С помощью комплекта Sam Spade вы можете с легкостью выполнять целый ряд команд для получения различных сведений и проводить дальнейший анализ результатов, используя контекстно-зависимые меню. Вы можете даже сконфигурировать средства регистрации таким образом, чтобы все интересные данные, полученные в ходе проверки, были сохранены и скопированы в другую программу или записаны в текстовый файл. С такими явлениями, как спам, phishing и другие угрозы, поступающие по каналам электронной почты, приходится сталкиваться все чаще, но вы вряд ли будете заниматься анализом даже части всего объема поступающей в организацию электронной почты. Однако когда у вас возникнет необходимость разобраться с подозрительным сообщением, вы всегда можете рассчитывать на верного помощника Сэма Спейда.

Джеф Феллинг (jeff@blackstatic.com) - внештатный редактор Windows IT Pro и курирующий вопросы безопасности и инжиниринга вице-президент компании aQuantive. Автор книги IT Administrator's Top 10 Introductory Scripts for Windows (издательство Charles River Media).