Полезные новшества повышают безопасность наследника Pocket PC 2002

Летом 2003 г. компания Microsoft выпустила операционную систему Windows Mobile 2003, которая должна прийти на смену Pocket PC 2002. Если на предприятии планируется использовать Windows Mobile в качестве стандартной операционной системы для устройств PDA, то администраторам будет полезно познакомиться с новыми и усовершенствованными функциями связи и электронной почты Windows Mobile 2003, а также с некоторыми улучшениями, которые должны повысить безопасность почтовой системы предприятия.

Доступ к Exchange

Windows Mobile — стандартная платформа для Microsoft Pocket Outlook, который обеспечивает базовый доступ к данным Exchange из пяти приложений, аналогичных настольным программам Outlook: Calendar, Contacts, Inbox, Notes и Tasks. На рис. 1 показана архитектура Pocket Outlook. Она состоит из трех основных компонентов: приложений, хранилищ данных и транспортных протоколов. Улучшения Windows Mobile 2003 коснулись всех трех компонентов, но самыми важными для обеспечения безопасности являются транспортные изменения.

|

| Рисунок 1. Архитектура Pocket Outlook |

Транспортные протоколы обеспечивают прием и передачу информации из PDA. На первый взгляд новая версия Pocket Outlook очень похожа на прежнюю. В стандартной конфигурации предусмотрено два способа обмена данными с PDA: через стандартные протоколы Internet (IMAP, POP и SMTP) и с помощью синхронизации Microsoft ActiveSync (соединение через настольный компьютер или по сетевому каналу с использованием Exchange Server 2003 ActiveSync).

Однако при ближайшем рассмотрении выясняется, что специалисты Microsoft переработали исходные тексты транспортного компонента, добавили новые функции, устранили ошибки и повысили быстродействие. Например, прежние версии ActiveSync иногда не обнаруживали подключенный PDA или не могли возобновить соединение при переходе PDA в режим энергосбережения. Благодаря усовершенствованным функциям связи и USB в версии ActiveSync 3.7 стало проще установить связь с PDA. Windows Mobile 2003 также располагает модулями сетевой синхронизации через Exchange ActiveSync. При использовании прежних версий продукта эти модули приходилось приобретать и загружать отдельно.

Самым важным улучшением в области безопасности Internet-протоколов стало применение Secure Sockets Layer (SSL) в соединениях POP3 и IMAP. В результате данные и учетные записи пользователей в виде простого текста более не передаются. Кроме того, повысились эффективность и быстродействие оптимизированного протокола IMAP.

|

| Рисунок 2. Коммуникационные тракты |

На рис. 2 показан маршрут пересылки данных по беспроводным каналам между PDA и Exchange. Выбор способов соединения сводится к трем вариантам: POP и SMTP, IMAP и SMTP или ActiveSync. Независимо от типа соединения, данные из PDA пересылаются в беспроводную сеть, проходят через Internet и поступают в брандмауэр. За брандмауэром каналы ActiveSync ведут к серверу Exchange, на котором работает ActiveSync, а затем — к серверу Exchange с почтовыми ящиками. Соединения на базе Internet-протокола ведут от брандмауэра к внешнему (front-end) серверу, который обеспечивает доступ к Exchange с использованием SMTP и IMAP или POP.

Каждый протокол обеспечивает различные методы взаимодействия Pocket Outlook с данными в почтовом ящике и несколько разные функциональные возможности. IMAP и POP — протоколы извлечения данных; с их помощью можно получить сообщения из почтового ящика. Функциональность более старого протокола POP уступает возможностям IMAP. Основное различие между двумя протоколами заключается в том, что IMAP обеспечивает доступ к нескольким папкам учетной записи, а POP — только к папке «Входящие». SMTP — протокол передачи, с помощью которого можно отправить сообщения на сервер для доставки адресату. Эти три протокола позволяют взаимодействовать только с почтовыми объектами — с их помощью нельзя обратиться к Calendar, Contacts, Notes или Tasks.

В отличие от них, сетевой ActiveSync обеспечивает доступ не только к Calendar и Contacts, но и к электронной почте. Для синхронизации Notes и Tasks необходимо использовать ActiveSync на настольном компьютере. Сообщение, отправляемое с помощью ActiveSync, остается в папке «Исходящие» Pocket Outlook до тех пор, пока не будет инициирован сеанс синхронизации. Когда почтовые сообщения отправляются с помощью SMTP, Pocket Outlook немедленно устанавливает соединение с сервером SMTP. Настраивая конфигурационные параметры POP, IMAP и ActiveSync, можно определить интервал опроса входящих почтовых сообщений или время, через которое Pocket Outlook автоматически устанавливает соединение для синхронизации (ActiveSync) или извлечения сообщений (POP или IMAP). Если задан временной интервал для любого из этих соединений и сохранены необходимые для аутентификации соединений пароли, то утилита Connection Manager системы Windows Mobile автоматически устанавливает Internet-соединение и организует туннель VPN.

Беспроводная связь

Функции беспроводной связи Windows Mobile 2003 позволяют установить беспроводное соединение различными способами, в зависимости от типа мобильного устройства и его аппаратных особенностей. Если PDA оснащен встроенным сотовым модулем, а тарифный план предусматривает доступ в Internet, то подключиться к корпоративной инфраструктуре RAS (Remote Access Service — служба удаленного доступа) можно с помощью телефона. Кроме того, с помощью постоянно активного беспроводного приемопередатчика PDA можно напрямую подключиться к беспроводному Internet-провайдеру. Еще один вариант — задействовать беспроводной сетевой адаптер для соединения с частной сетью 802.11.

Благодаря широкому распространению всех протоколов 802.11 во многих розничных магазинах электронных товаров продается больше беспроводных сетевых компонентов, чем проводных. Не составляет труда приобрести «активные точки» 802.11 (hot spot — общедоступные узлы доступа, из которых владельцы 802.11-совместимых устройств могут подключиться к Internet). Как правило, беспроводные «активные точки» можно найти в кафетериях Starbucks и большинстве крупных аэропортов. «Активные точки» часто бывают платными, но иногда можно подключаться бесплатно (например, на съездах и конференциях).

Функция Zero Configuration Wi-Fi системы Windows Mobile 2003 позволяет без труда подключиться к сетям 802.11. Если PDA располагает беспроводным сетевым адаптером и пользователь находится в зоне действия беспроводной сети 802.11, то Zero Configuration Wi-Fi обнаруживает сеть и настраивает PDA на работу с ней (достаточно щелкнуть на кнопке OK в ответ на запрос). Таким образом, пользователь без труда перемещается между беспроводными сетями и «активными точками».

Недостаток беспроводных сетей заключается в том, что любое беспроводное устройство в зоне приема может прочитать и получить доступ ко всей информации, передаваемой по сети, независимо от ее отправителя и адресата. Поскольку стандарт 802.11 принадлежит к категории Ethernet, все беспроводные устройства всегда настроены на прием и любой пользователь со специальной программой прослушивания может перехватить и прочитать сетевой трафик.

Безопасность

При работе с беспроводной сетью важно учитывать, что сетевая среда не заключена внутри безопасной структуры. Физические барьеры могут защитить проводные сети, но радиочастоты преодолевают большинство физических барьеров, и любой человек, находящийся достаточно близко от передающего компьютера, может следить за радиопередачей. Для многих организаций риск очень велик, особенно при связи по протоколу 802.11.

Однако не стоит предаваться иллюзиям — проводные сети также уязвимы, хотя прослушивать их несколько труднее. Получив доступ к активному порту локальной сети, даже используемому другим персональным компьютером, посторонний человек может подключить к нему концентратор Ethernet стоимостью 5 долл. и начать прослушивание. Доступность сетей 802.11 не означает, что их нельзя применять для связи на предприятии, но администратор должен защитить данные, передаваемые пользователями по беспроводным каналам.

В сетях 802.11b данные шифруются в соответствии с алгоритмом WEP (Wired Equivalent Privacy). Пользователи WEP должны обменяться ключом безопасности. Ключ безопасности необходим, чтобы при подключении к сети 802.11b беспроводной сетевой адаптер зашифровал передаваемые данные. Благодаря WEP повышается безопасность беспроводных сетей. Однако WEP уязвим, так как шифр может быть взломан, а общие ключи менее надежны, чем индивидуальные. Более подробно о WEP рассказано в статье Шона Харриса «Пробелы в стандарте 802.11», опубликованной в Windows & .NET Magazine/RE № 1 за 2002 год. Кроме того, WEP мешает организовать беспроводное соединение с помощью Zero Configuration Wi-Fi, так как информация, используемая Zero Configuration Wi-Fi для подключения PDA к беспроводной сети, не содержит ключа безопасности.

Чтобы обеспечить доступ к данным Exchange с устройства Windows Mobile 2003, необходимо сначала выбрать транспортный протокол (IMAP и SMTP, POP и SMTP или ActiveSync) из параметров Pocket Outlook. Выбор транспортного протокола определяет тип внешнего сервера. Затем необходимо обеспечить безопасность канала связи.

Как правило, полный канал связи между PDA и почтовым ящиком Exchange пользователя состоит из шести или семи сегментов: PDA, беспроводной сети, Internet, брандмауэра, необязательного туннельного сервера, внешнего сервера и почтового сервера Exchange. Для защиты канала связи можно использовать следующие четыре технологии: WEP, SSL, VPN и IP Security (IPSec). На рис. 3 показан канал связи и технологии, применяемые для защиты каждого сегмента.

|

| Рисунок 3. Коммуникационные сегменты и технологии защиты |

На рисунке видно, что каждая технология защищает лишь часть канала. Необходимо оценить уровень риска для каждого сегмента и решить, нуждается ли он в защите. Например, между PDA и брандмауэром (или PDA и внешним сервером, если не используется VPN), уровень опасности довольно велик, так как неизвестно, кто пользуется сетью одновременно с вами. Уровень риска на участке между внешним сервером и почтовым сервером Exchange обычно сравнительно невысок, так как эти компоненты находятся внутри корпоративной сети.

Оценив уровень опасности, необходимо выбрать метод защиты данных в уязвимых сегментах. SSL — хорошее средство, потому что защищает наиболее значительную долю канала связи, по сравнению с другими технологиями. Кроме того, SSL удобно использовать в отсутствие туннельного сервера и если администратор не хочет выполнять лишней работы по обеспечению безопасности и управлению туннельным сервером. SSL защищает данные на участке между приложением PDA и внешним сервером, но не аутентифицирует пользователя, установившего соединение с сервером. Сервер по-прежнему должен обработать все поступившие запросы на организацию соединения, независимо от того, от кого они исходят. Более удачное решение — запретить неидентифицированным пользователям обращения к внешнему серверу, и лучшее средство для этого — VPN. В сущности, VPN — это маршрутизатор, который обязательно аутентифицирует пользователя, прежде чем принять от него сетевой трафик. Проходя аутентификацию на VPN-сервере, пользователь удостоверяет свою личность до того, как будет установлена связь с почтовой инфраструктурой или любой другой внутренней системой.

В Pocket PC 2002 появилась дополнительная возможность установить соединение с VPN-сервером PPTP. Благодаря VPN два компьютера могут обмениваться данными через общедоступную сеть так, как будто они соединены безопасным частным каналом. VPN обеспечивает две основные функции. Во-первых, удаленный компьютер (например, PDA), подключенный к частной сети, воспринимается другими сетевыми системами как устройство с частным сетевым IP-адресом. Во-вторых, VPN шифрует данные, пересылаемые по общедоступной сети. Для связи между серверами и клиентами VPN часто используются симметричные ключи. Однако, в отличие от WEP, в VPN применяется гораздо более надежный алгоритм шифрования, а уникальные для данного пользователя ключи меняются после каждого сеанса связи. Алгоритм шифрования VPN, используемый в Pocket PC 2002, совместим с PPTP. В Windows Mobile 2003 это качество VPN получило дальнейшее развитие благодаря совместимости с более надежными стандартами IPSec и Layer Two Tunneling Protocol (L2TP).

Я рекомендую использовать соединения VPN для подключения устройств Windows Mobile 2003 к серверу Exchange. Описание процедуры конфигурирования VPN в Windows Mobile 2003 приведено во врезке «VPN шаг за шагом». VPN не только шифрует данные, передаваемые по общедоступным сетям, но и повышает безопасность систем благодаря аутентификации.

Кроме того, VPN упрощает настройку брандмауэра и обеспечивает доступ почти к любой корпоративной системе обработки и хранения данных. Без VPN при обращении к каждой такой системе из Internet или беспроводной сети приходится открывать несколько портов в брандмауэре. Например, если в отсутствие VPN разрешить доступ к данным через протоколы Internet и ActiveSync, то необходимо открыть порт 143 (без SSL) или 993 (при использовании SSL) для соединения IMAP, порт 25 для соединения SMTP и порт 80 (без SSL) или 443 (при использовании SSL) для соединения ActiveSync. При наличии VPN требуется открыть лишь один порт, и этот порт может предоставить пользователям доступ к почтовой системе и любой другой системе в корпоративной сети.

Если VPN на предприятии нет, но пользователям разрешено подключаться к Exchange и отправлять почтовые сообщения, то необходим доступный из Internet SMTP-сервер, который позволит пересылать почту. Предоставлять доступ к почтовой системе в такой конфигурации всем желающим нельзя, поэтому в отсутствие VPN приходится решать сложную задачу настройки SMTP-серверов на аутентификацию отправителей почтовых сообщений. Настроить SMTP-сервер на аутентификацию нетрудно, но Windows Mobile 2003 пока не работает с зашифрованным SSL протоколом SMTP, поэтому имена пользователей и пароли при аутентификации отправителя по-прежнему передаются открытым текстом.

Безопасность и гибкость

При проектировании стандарта PDA основное внимание часто уделяется одной важной функции, такой как возможность организации безопасного беспроводного соединения для доступа к электронной почте. Но стандартизация на платформе PDA не всегда позволяет удовлетворять новые или уникальные потребности пользователя. Благодаря расширенной функциональности и увеличению числа приложений Windows Mobile 2003 стала гибким и надежно защищенным средством для безопасного беспроводного доступа к электронной почте.

VPN шаг за шагом

Если для обслуживания широкополосных соединений на предприятии используется туннельный сервер Microsoft, то обладатели PDA с операционной системой Windows Mobile 2003 могут немедленно воспользоваться преимуществами VPN, описанными в статье. Чтобы приступить к работе с соединением VPN, достаточно настроить несколько простых параметров конфигурации PDA.

В Windows Mobile параметры сетевых соединений разделены между категориями My ISP и My Work Network. Параметры VPN отнесены к разделу My Work Network. Предполагается, что PDA уже настроен на связь с Internet-провайдером или беспроводной сетью. Чтобы задать параметры VPN, следует нажать на кнопку Start и перейти к пункту Settings. На вкладке Connections нужно выбрать объект Connections, а на вкладке Tasks — пункт Add a new VPN server connection, чтобы вывести на экран окно Make New Connection (экран A).

|

| Экран А. Окно Make New Connection |

Затем в поле Name следует указать описательное имя туннеля. В поле Host name/IP вводится полное доменное имя или IP-адрес туннельного сервера. По умолчанию Windows Mobile выбирает более защищенный протокол IP Security (IPSec). Если используется VPN-сервер PPTP, то следует выбрать PPTP, а затем нажать кнопку Next. На следующем экране нужно ввести имя пользователя, домен и пароль, чтобы аутентифицировать туннельное соединение. Если для назначения IP-адреса и имени серверов используется не DHCP, то необходимо нажать на кнопку Advanced и указать подходящие значения. Затем, нажав на кнопку OK, следует вернуться к экрану VPN и щелкнуть на кнопке Finish.

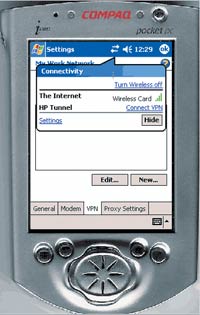

Для тестирования VPN следует щелкнуть на противоположных стрелках в верхней части экрана PDA, чтобы отобразить панель управления Connectivity (экран Б). Затем нужно перейти по ссылке Connect VPN. В случае отказа соединения пользователь получает отчет о неполадках. После того как соединение успешно установлено, стрелки становятся сплошными, и повторным нажатием на них можно вновь вызвать на экран панель управления Connectivity, чтобы увидеть время активности VPN.

|

| Экран Б. Панель управления |

Чтобы настроить Microsoft Pocket Outlook на использование VPN, следует открыть Inbox и нажать на меню Accounts. Если соединение определено, то необходимо дотронуться до него или нажать на New, чтобы дать соединению определение. На первом экране установки электронной почты нужно ввести почтовый адрес, а затем нажать Next. Указав тип протокола (например, IMAP), нажмите Next. После того как будет определена информация сервера, нужно дотронуться до Options. На первом экране Options можно определить, какое соединение следует использовать. Чтобы Pocket Outlook обращался к узлам сети через VPN, необходимо щелкнуть на раскрывающемся списке и выбрать пункт Work, а затем нажать на кнопку Next. На остальных экранах Options можно настроить параметры аутентификации SSL и SMTP и указать часть сообщения, которая будет загружаться. При использовании туннеля применять SSL необязательно. Однако иногда SSL может быть полезен, поскольку, как показано на рис. 3 основной статьи, при отсутствии SSL пароль и данные передаются между туннельным сервером и внешним сервером открытым текстом. В зависимости от конфигурации SMTP-сервера, отправителю сообщений, возможно, придется пройти аутентификацию. Теперь при активизации соединения Inbox Windows Mobile автоматически организует VPN-туннель, а затем откроет соединения IMAP (или POP) и SMTP.

Джозеф Ньюбауэр (joseph.neubauer@hp.com) — старший технический консультант в HP, специализируется на системах передачи сообщений