Компьютеры и домены имеют встроенную учетную запись Administrator по умолчанию, и, возможно, вы уже создали целый ряд учетных записей для ИТ-персонала, пользуясь правами администратора. Из-за того что встроенная учетная запись Administrator обладает соответствующими наименованию полномочиями, она является самой полезной и в то же время самой опасной учетной записью в операционной системе. Опасность состоит в том, что злоумышленник может воспользоваться учетной записью Administrator и подвергнуть сеть риску взлома или раскрытия конфиденциальной информации. Нарушители пытаются получить доступ к учетной записи Administrator и использовать ее, потому что это проще, чем отгадывать имена других учетных записей, имеющих равные полномочия с учетной записью Administrator.

Необходимо приложить некоторые усилия, чтобы сделать учетную запись Administrator более защищенной. В то же время нужно быть уверенным, что учетные записи с административными правами имеют достаточные полномочия для выполнения повседневных задач.

Элементарные сведения

Каждый компьютер Windows Server 2003, Windows XP и Windows 2000 локальной сети, за исключением контроллеров доменов (DC), имеет локальную учетную запись с названием Administrator. Каждый домен также имеет учетную запись Administrator. Чтобы не допустить ситуации, когда администратор сам себя лишает контроля над своими компьютерами или над своим доменом, разработчики Microsoft установили некоторые ограничения на встроенную учетную запись Administrator: ее нельзя ни удалить, ни отключить, ни блокировать (даже если используется политика блокировки учетных записей, к учетной записи Administrator она не применяется).

Во всей документации Microsoft по администрированию регистрироваться в системе с учетной записью Administrator не рекомендуется. Но усилия по обеспечению безопасности должны заключаться не только в том, чтобы реже пользоваться учетной записью Administrator. Ограничения, которые Microsoft устанавливает на манипулирование учетной записью Administrator, несколько затрудняют процесс обеспечения безопасности этой учетной записи. Злоумышленники, зная, что удалить, отключить или заблокировать данную учетную запись нельзя, могут пользоваться программами угадывания паролей, не опасаясь блокировки после нескольких неудачных попыток.

Переименование записи Administrator

Чтобы предотвратить доступ злоумышленников к компьютерам и получение ими административных прав учетной записи Administrator, можно переименовать учетную запись Administrator, затем создать новую учетную запись с именем Administrator и лишить эту учетную запись всех полномочий. Переименовывая учетную запись Administrator, следует обязательно очистить поле описания. Для того чтобы лишить вновь созданную учетную запись Administrator всех полномочий, нужно выполнить следующие действия, смысл которых состоит в удалении учетной записи из группы Users (новые учетные записи автоматически становятся членами группы Users).

- Щелкнуть правой кнопкой мыши на My Computer и выбрать Manage, чтобы открыть оснастку Computer Management консоли Microsoft Management Console (MMC).

- Раскрыть объект Local Users and Groups.

- Выбрать папку Users.

- Дважды щелкнуть новую учетную запись (ловушку) Administrator в панели сведений, чтобы открыть диалоговое окно Properties.

- Перейти на вкладку Member Of, выбрать группу Users и щелкнуть Remove.

- Закрыть оснастку.

Прежде чем полагаться на эту процедуру как на способ оградить реальную учетную запись администратора от использования хакерами, следует знать, что по крайней мере одна программа (RedButton) позволяет злоумышленнику найти реальную учетную запись и воспользоваться ею. Программа выдает идентификаторы защиты (SID) всех учетных записей, а SID встроенной учетной записи Administrator всегда оканчивается на 500. Переименование учетной записи не меняет ее SID; этого можно добиться только путем удаления учетной записи и создания ее заново, а такие действия нельзя производить с учетной записью Administrator. Тем не менее Windows позволяет воспрепятствовать отображению SID учетных записей.

Отключаем отображение SID

Используя политику безопасности на локальном компьютере или в домене, можно настроить Windows так, чтобы SID учетных записей не отображались. Доменная политика имеет приоритет над политикой локального компьютера. Для применения политики к компьютеру нужно выполнить следующие шаги.

- Выбрать Start, Run и ввести secpol.msc, чтобы открыть оснастку MMC Local Security Settings.

- В панели консоли раскрыть объект Local Policies, затем выбрать объект Security Options.

- Для рабочих станций и рядовых серверов Windows 2000 в панели подробностей следует дважды щелкнуть настройку Additional restrictions for anonymous connections. В поле со списком Local policy setting нужно выбрать Do not allow enumeration of SAM accounts and shares. Для рядовых серверов Windows 2003 и компьютеров Windows XP в панели сведений требуется выбрать настройку Network access: Allow anonymous SID/Name translation и убедиться, что политика отключена.

- Щелкнуть OK и закрыть оснастку.

Для применения политики к домену нужно выполнить следующие действия.

- Открыть оснастку Active Directory Users and Computers.

- В панели консоли щелкнуть правой кнопкой на домене и выбрать Properties, чтобы открыть диалоговое окно свойств.

- Перейти на вкладку Group Policy.

- Выбрать Default Domain Policy и щелкнуть Edit.

- В панели консоли перейти к настройке Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options.

- В домене Windows 2000 дважды щелкнуть Additional restrictions for anonymous connections. Выбрать пункт Define this policy и в поле со списком указать Do not allow enumeration of SAM accounts and shares. В домене Windows 2003 следует дважды щелкнуть Network access: Allow anonymous SID/Name translation и убедиться, что политика отключена.

- Щелкнуть OK и закрыть оснастку.

Аудит регистрации

Если есть основания полагать, что кто-то использует настоящую (переименованную) учетную запись администратора для регистрации на компьютере или в домене, то нужно выполнять аудит событий регистрации соответствующего компьютера или домена. Для этого следует воспользоваться оснасткой Local Security Settings компьютера или оснасткой Default Domain Policy домена. Название политики — Audit account logon events. Для компьютеров политика доступна в разделе Local PoliciesAudit Policy. Для доменов эта политика доступна в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy.

Необходимо дважды щелкнуть политику и выбрать тип аудита: успешных регистраций или успешных и неуспешных регистраций. После включения аудита нужно проверять журнал Security с помощью утилиты Event Viewer на предмет наличия попыток регистрации с использованием переименованной учетной записи администратора.

Исключение администраторов из групповых политик

Если на предприятии устанавливаются групповые политики для управления компьютерами и пользователями, действующие в масштабе домена, не следует применять ограничивающие политики к тем членам ИТ-персонала, которым даются административные полномочия. В документации Microsoft рекомендуется создавать организационную единицу (OU) для пользователей и компьютеров, которые решено освободить от доменной политики по умолчанию, и создавать новую политику, применяемую только к новой OU. Я считаю более эффективным использование ACL для доменной политики по умолчанию, когда необходимо исключить часть членов из группы Administrators (или для исключения любых других пользователей и групповых объектов по выбору). Если вы не знали, что доменная политика по умолчанию имеет списки ACL, то теперь, возможно, воспользуетесь этой функцией как альтернативой созданию и настройке OU. Редактировать ACL для доменной политики по умолчанию в доменах Windows 2003 и Windows 2000 нужно следующим образом.

- Откройте оснастку Active Directory Users and Computers.

- В панели консоли щелкните правой кнопкой на домене и выберите Properties.

- Перейдите на вкладку Group Policy. Если установлена консоль Group Policy Management Console (GPMC) в Windows 2003, то при выборе вкладки Group Policy система выдаст сообщение о том, что вкладка больше не используется, и приглашение открыть оснастку.

- Выберите Default Domain Policy и щелкните Properties.

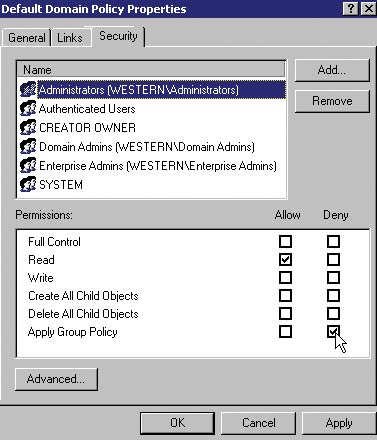

- Перейдите на вкладку Security, показанную на экране 1.

- Если группа или пользователь, которого нужно освободить от политики, в список не включены, следует щелкнуть Add и выбрать подходящий объект.

- Выберите группу, которую требуется исключить из доменной политики по умолчанию (в моем случае это группа Administrators) и укажите параметр Deny для настройки Apply Group Policy, как показано на экране.

- Повторите эти действия для других групп, которые решено исключить из доменной политики по умолчанию.

|

| Экран 1. Окно свойств доменной политики по умолчанию, вкладка Security. Членам группы Administrators применять групповые политики запрещено |

Учетная запись Administrator и учетные записи пользователей, которые являются членами администраторских групп, дают определенную власть и поэтому опасны в чужих руках. На самом деле опасность исходит не только от взломщиков. Мне довелось видеть «побоище» с участием сотрудников, имеющих повышенные полномочия, причиной которого была беспечность этих сотрудников (или их недостаточная компетентность). Поэтому добавлять пользователей в административные группы следует очень осторожно.

Кэти Ивенс ( kivens@win2000mag.com) — редактор Windows & .NET Magazine. Является соавтором более 40 книг по компьютерной тематике, включая «Windows 2000: The Complete Reference»