Часть 2. Аутентификация и кодирование речи. Сетевые аспекты*

Стандарт DECT имеет неоспоримые преимущества в области качества связи и обеспечивает (по сравнению с другими стандартами) наиболее низкий уровень излучения радиотелефонов. Что же касается его коммерческого успеха, этим он во многом обязан высокой степени защищенности DECT-связи от несанкционированного доступа.

Обеспечение безопасности

Вопросы защиты крайне важны для сетей радиосвязи, где информация передается по эфиру и теоретически не существует проблем ее перехвата и дальнейшего использования. И здесь высокий потенциал стандарта DECT определяется тем комплексом мер, которые прописаны как дополнительные требования в разных профилях доступа.

Виды угроз

Для систем беспроводного доступа существуют три основных вида угроз: нелегальное использование средств связи, несанкционированный перехват информации и преднамеренное воздействие на нее с целью нарушения нормального функционирования системы. В зависимости от профиля доступа сценарии воздействия и способы защиты от угроз могут быть разными, как и степень чувствительности самой системы DECT к этим воздействиям.

Большинство видов угроз и методов воздействия на систему связано с попытками тем или иным способом уклониться от оплаты эфирного времени. Чаще всего для данных целей используются станции-двойники или похищенные станции (табл. 3). Степень защищенности сети определяется эффективностью применяемой системы паролей, способом аутентификации мобильных станций и абонентов, а также организационно-административными мерами, например созданием «черного списка» сети.

Другой вероятный вид угроз связан с перехватом информации. В DECT предусмотрена защита от активного и пассивного перехвата. В первом случае создается ложная базовая станция (БС) для перехвата информации или перенаправления ее другому адресату, во втором осуществляется пиратское подключение к радиоканалам.

Заметим, что в коммерческих сетях ущерб от такого вида угроз может быть весьма значительным, и он отнюдь не сводится к оплате счетов несанкционированных пользователей. Для защиты от этого вида угроз в DECT применяются шифрование информации и взаимная аутентификация работающих станций. Существуют и другие, более изощренные, методы воздействия, которые «не вписываются» в рамки данной статьи.

Аутентификация оборудования

Для того чтобы исключить появление двойников, способных посылать и принимать вызовы с использованием идентификатора законного абонента, в стандарте DECT введена процедура установления подлинности. Проверка основана на аутентификационном ключе, который хранится как в контроллере базовой станции (RFP), так и на абонентском терминале (PP).

Операция аутентификации абонентской станции (АС) выполняется по инициативе БС при каждой новой попытке установления соединения — независимо от того, является ли вызов входящим или исходящим. Применяется также аутентификация в процессе сеанса связи.

Процесс начинается, когда БС формирует и передает запрос. Этот запрос содержит некоторый постоянный или редко меняющийся параметр RS (64 бита) и случайное число RAND F (64 бита), генерируемое для данного сеанса. В ПЗУ абонентской станции «зашит» алгоритм аутентификации A12 (рис.7), с помощью которого по ключу UAK и случайному числу RAND F формируется ответ на запрос RES1 (так называемая цифровая подпись). На базовой станции ожидаемый ответ сравнивается с принятым значением RES1, и при их совпадении аутентификация считается успешной.

Основное требование к алгоритму аутентификации — его необратимость, т.е. невозможность однозначного восстановления абонентского ключа и ответа RES в случае их перехвата по радиоканалу даже при известности алгоритма шифрования.

Схема аутентификации, принята в DECT, во многом схожа с той, которая используется в GSM. Однако разработчики стандарта DECT пошли еще дальше, предусмотрев аутентификацию не только абонентского оборудования, но и базовой станции по запросу абонентской.

Аутентификация БС проводится, чтобы исключить возможность ее неправомочного использования; в частности, блокируется угроза перенаправления вызовов абонентов с целью их перехвата. В целом алгоритм аутентификации БС аналогичен применяемому для AC , только роли базовой и абонентской станций меняются: АС вычисляет обратный аутентификационный код со значением FP, принятым от базовой станции, а случайный код RAND P передается на БС, где с помощью алгоритма аутентификации A22 вычисляется ответный сигнал RES2, который и отправляется на АС в качестве квитанции.

Взаимная аутентификация БС и АС может осуществляться тремя способами — прямым и двумя косвенными. Прямой способ состоит в последовательном выполнении процедур аутентификации АС и БС (порядок — любой).

Первый из косвенных способов подразумевает проведение двух процедур аутентификации АС с шифрованием данных. При этом АС по полученным данным вычисляет ключ шифра и использует его для шифрования всей информации. Если БС не владеет точным ключом аутентификации K, то вычисленный ею ключ CK будет неверным и не позволит ей правильно принять данные, переданные АС, что и станет причиной разрыва соединения. Аутентификация завершится успешно только тогда, когда БС правильно расшифрует данные и ответит на запрос.

Второй косвенный способ основан на использовании статического ключа SCK. В этом случае процедура аутентификации осуществляется за один цикл обмена сигналами, поскольку ключ SCK известен обеим станциям.

Аутентификация абонентов

Каждая мобильная станция должна пройти процедуру аутентификации в сети DECT, во время которой выявляется, знает ли абонент свой персональный идентификатор и не является ли станция украденной. Такая процедура проводится каждый раз перед началом работы и предусматривает введение абонентом своего персонального номера. Функции контроля номера в системе DECT выполняет встроенный в абонентскую станцию аутентификационный модуль DAM (DECT Authentication Module), в котором записаны международный код опознания абонента (IPUI — International Portable User Identity) и ключ аутентификации K.

Если станция уже активизирована, то процедура аутентификации абонента может быть проведена в любой момент (во время сеанса связи) и по запросу БС. После набора персонального идентификатора UPI базовая станция вычисляет по нему ключ К и инициирует процедуру аутентификации АС (см. рис.7).

В стандарте DECT определены четыре категории прав доступа (PARK-Portable Access Right Key), зависящие от размера систем:

* А — с малым числом сот;

* В - офисные со сложной коммутацией и наличием связи с локальными сетями;

* С — сопряженные с сетями общего пользования;

* D — сопряженные с сетями GSM.

Каждый международный индивидуальный код IPUI, который может быть использован с разными PARK, состоит из двух частей: типа абонента (PUT — Portable User Type) и его номера (PUN — Portable User Number). Для указания типа используется поле фиксированного размера (4 бита), а длина номера зависит от его типа. В стандарте DECT определены семь типов номеров PUN для различных профилей доступа (табл. 4).

Наряду с идентификационным международным кодом IPUI в DECT используется временный телефонный идентификатор (TPUI—Temporary Portable User Identity), который позволяет защитить код IPUI от перехвата. Он состоит из 20 бит или имеет ту же структуру, что и IPUI N типа (см. табл. 4); в нем первые 16 бит повторяют последнюю часть кода IPUI, а оставшиеся 20 являются собственно кодом TPUI.

Шифрование

Криптографическая защита в стандарте DECT обеспечивается с помощью общего ключа шифрования CK (Cipher Key), который позволяет формировать сегментированную шифрующую последовательность KSS — Key Stream Segments. Такая последовательность «накладывается» на поток данных на передающей стороне и «снимается» на приемной. Строится KSS в соответствии со стандартными алгоритмами шифрования, разрабатываемыми и поставляемыми ETSI.

В зависимости от условий применения системы DECT в ней используются ключи разных типов: производные (DCK — Derived Chipher Key) и статические (SCK — Static Cipher Key). Криптографический ключ первого типа получается путем логического преобразования общего ключа, например путем сложения его с серийным номером абонентского терминала. Такой ключ обновляется в начале каждого сеанса связи. Статический ключ вводится абонентом вручную и обычно используется в домашних системах связи, где он является уникальным для каждой пары АС-БС. Этот ключ хранится в ЗУ мобильной станции, и менять его рекомендуется не реже одного раза в месяц, иначе возрастает риск нарушения защиты информации.

Очевидно, что степень безопасности системы, в которой используется процедура аутентификации, определяется способом реализации процедур генерации, распределения и хранения ключей аутентификации.

Стандарт DECT допускает несколько способов загрузки ключей: по радиоканалу, с помощью DAM-карточки или вручную (UPI-код). Первый из них наиболее удобен с точки зрения оперативной смены ключей, однако связан с риском для безопасности системы. Достаточно эффективным средством хранения ключей является карточка DAM, используемая в терминалах DECT/GSM.

Транскодер DECT

Транскодером называется устройство, преобразующее цифровые потоки речевых сигналов из одного цифрового формата в другой. Транскодер системы DECT создан на основе методов адаптивной дифференциальной импульсно-кодовой модуляции — АДИКМ (Adaptive Differential Pulse Code Modulation, ADPCM) - и относится к классу речепреобразующих устройств, принцип действия которых основан на компактном преобразовании аналоговых сигналов с восстановлением их формы во временной области. В этих транскодерах используются алгоритмы сжатия речи, которые обеспечивают практически такое же качество воспроизведения речи, как в сети ISDN.

Наибольшее распространение в системах радиосвязи получили транскодеры PCM/ACELP (64/4,5 кбит/с), PCМ/VSELP (64/8 кбит/с). В стандарте DECT используется транскодер PCM/ADPCM или ИКМ/АДИКМ (64/32 кбит/с).

Принцип действия транскодера АДИКМ следующий (рис. 8). Входной ИКМ-сигнал преобразуется с использованием A- или a-законов сжатия динамического диапазона в ИКМ-сигнал с линейной характеристикой квантования. Из этого сигнала вычитается восстановленная цифровая версия квантованного сигнала, а разностный сигнал поступает на адаптивный квантователь, шаг квантования которого является переменным и зависит от динамического диапазона квантованного сигнала. Изменение уровня сигнала кодируется четырехбитным кодом (в ИКМ-64 для этого требуется 8 бит): в трех битах записан уровень разностного сигнала, а в одном — его знак. Таким образом, при использовании АДИКМ по каналу связи передается не абсолютное значение сигнала, а разность между текущим и предыдущим отсчетами. При шаге дискретизации 125 мкс выходная скорость кодера составляет 32 кбит/с.

Главное преимущество адаптивного предсказания заключено в использовании переменного шага квантования, определяемого значением абсолютного уровня сигнала, который восстанавливается в инверсном адаптивном квантователе. Благодаря тому, что необходимая для адаптации информация выделяется из выходного кодированного сигнала, а не из входного аналогового, операции кодирования/декодирования идентичны.

Адаптивный предсказатель кодера АДИКМ формирует квантованный сигнал, который обеспечивает отслеживание как быстрых, так и медленных флуктуаций разностного сигнала, поэтому кодер способен эффективно обрабатывать аудиосигналы различных видов, даже с резкими скачками амплитуды, например сигналы, генерируемые модемом, факсимильным аппаратом и т.п. Декодер АДИКМ (рис. 8, б) фактически представляет собой часть кодера (рис.8, а), в котором квантовый разностный сигнал восстанавливается с помощью инверсного адаптивного квантователя. Практически те же функции выполняет и адаптивный предсказатель, который формирует оценки сигнала, основываясь на разностном сигнале и предыдущих отсчетах восстановленного сигнала. Для устранения возможных ошибок, накапливающихся при последовательном соединении нескольких транскодеров АДИКМ, используется синхронизация.

Кроме DECT-систем транскодер АДИКМ используется и в ряде других сетей беспроводного доступа: CT2, PHS, PACS. Требования к нему детально определены в спецификациях G.721 и G.726. Для АДИКМ-кодеров со скоростью 32 кбит/с качество воспроизведения речи оценивается по экспертной шкале MOS в 4,1 балла (сравните: для ИКМ-кодеров со скоростью 64 кбит/с (G.711) аналогичная оценка качества составляет 4,5 балла, а для кодеров сотовых систем (4,8...13 кбит/с) — 3,5...3,8 балла).

Сетевые аспекты и интеграция с другими сетями

Беспроводная связь, в противоположность сотовой, ориентирована в первую очередь на предоставление доступа, а не на создание полносвязных сетей. Поэтому в стандарте DECT нет необходимой детализации всех сетевых процедур и описания возможных архитектур для реализации конкретных профилей услуг.

Выбор рабочих каналов

По определению, системы DECT предназначены для передачи высококачественной речи и трафика данных в условиях значительной плотности абонентов. В такой сети нагрузка априори распределена неравномерно, и ее пиковые значения изменяются во времени и в пространстве. Поэтому для обеспечения надежной связи необходимо организовать динамический поиск каналов.

Используемый в сетях сотовой связи алгоритм частотного планирования, основанный на фиксированном распределении каналов FCA (Fixed Channel Allocation), непригоден для DECT-систем вследствие чрезвычайно малых размеров сот последних. Кроме того, когда частоты уже назначены, отследить какие-либо изменения в конкретных сотах практически невозможно.

И здесь важным преимуществом систем DECT (по сравнению с сотовыми) является возможность работы в безлицензионном диапазоне без предварительного планирования частот. Фактически, сама сеть DECT с адаптивными динамическими алгоритмами выбора каналов DCA (Dynamic Channel Allocation) выполняет функции частотного планирования.

Теоретически, общее число дуплексных каналов одной системы DECT равно 120 (12 интервалов, 10 несущих частот), однако это — идеальный случай, возможный лишь при отсутствии помех от работающих передатчиков и других DECT-систем (две различные сети DECT, работающие на одной территории, необходимо синхронизировать для уменьшения потерь емкости из-за взаимного влияния).

Связь в DECT-системах организована следующим образом. Абонентская станция постоянно сканирует 120 рабочих каналов, определяя тот, у которого уровень помех минимален. Когда абонент поднимает телефонную трубку, начинается процесс установления соединения. При этом АС выбирает свободные от помех интервалы (с 12 по 23) и несущую частоту (из набора 0 — 9) для посылки вызова на базовую станцию, с которой она синхронизирована. Для ответа БС использует соответственно интервалы 0 — 11 и ту же самую частоту, которая выбрана АС.

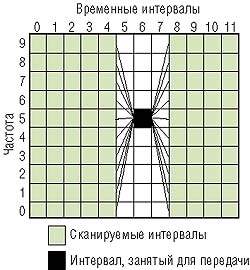

|

| Распределение частот и «слепые» интервалы |

Когда станция занимает канал, остальные интервалы на этой частоте помечаются как «слепые» (blind slot) и не могут быть заняты другими станциями. Такой эффект иллюстрирует рис. 9, где черным цветом помечены частоты 5 и 1, выбранные в интервалах 2 и 8. Все остальные частоты в данном временном интервале помечены зеленым цветом и являются запрещенными. Чтобы информировать о занятых интервалах другие станции соты, БС периодически передает эту информацию как контрольную в А-поле кадра (см. «Сети», 2000, 12, с. 32, рис. 5).

Абонентская станция осуществляет поиск возможных частотных интервалов в каждом кадре, чтобы определить пригодность канала, но после захвата этого канала для передачи она не может контролировать другие частоты в занятом временном интервале. Более того, она не может использовать для приема и два соседних интервала, расположенных слева и справа от рабочего (рис. 10).

|

| Запрещенные соседние интервалы |

Прежде чем выбрать канал связи, АС выполняет измерение уровней сигналов (RSSI, Radio Signal Strengh Indicator) от базовых станций и выбирает наибольший. Уровень радиосигнала — главный критерий, определяющий пригодность радиоканала для связи. Динамический диапазон приемника определен стандартом DECT как 60 дБ: минимальный уровень составляет -93, а максимальный -33 дБм (относительно 1 мВт). Результаты этих измерений, фактически оценка помеховой обстановки, заносятся в базу данных и постоянно обновляются.

Переключение с одной базовой станции на другую осуществляется в том случае, когда качество канала становится ниже, чем допустимое. Из-за малых размеров ячеек в такой сети можно реализовать множество хэндоверов, но для повышения эффективности организации связи используется децентрализованная процедура переключения MCHO (Mobile-Controlled Handover), минимизирующая их число. Процедура выполняется на абонентской станции: АС измеряет уровень принимаемого от БС сигнала и принимает решение, какой и где хэндовер необходим.

Интеграция = применение

Современные системы стандарта DECT чаще всего используются не сами по себе — они связаны с другими сетями (ТфОП, ISDN, X.25, локальными сетями передачи данных и GSM).

DECT и ТФОП. В тех случаях, когда прокладка кабельных линий для подключения стационарных абонентов к ТФОП по какой-либо причине невозможна, применяются системы абонентского радиодоступа. Такая сеть обычно состоит из контроллера, связанного с местной АТС, сети базовых станций и абонентских терминалов. В системе часто используются направленные антенны, а радиус зоны покрытия одной базовой станции может составлять до 5 км.

Беспроводная УАТС обеспечивает персонал предприятия связью в тех случаях, когда на его территории нельзя создать проводную стационарную сеть или когда служащие должны перемещаться по этой территории. Такая сеть обычно состоит из учрежденческой АТС (УАТС), сети базовых станций, носимых абонентских станций либо стационарных абонентских радиоблоков, к которым подключены стандартные абонентские устройства — телефон, факс, модем и т.д. Одно абонентское устройство может работать в разных сетях (домашних, офисных, абонентского доступа).

Сети абонентского доступа предназначены для обслуживания районов с небольшим числом абонентов, и их базовое оборудование может быть как стационарного, так и мобильного исполнения. Например, с помощью стационарных БС можно обеспечить экономичную телефонизацию отдельных поселков в сельской местности.

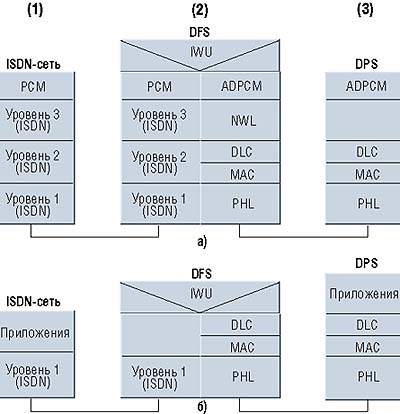

DECT и ISDN. Организация взаимодействия с ISDN реализуется с помощью блока межсетевого обмена IWU, в функции которого входит конвертирование протоколов двух систем. Принципы взаимодействия поясняются на рис. 11, где приведен стек протоколов, используемый на стороне абонента (U-plane), для следующей элементарной конфигурации DECT-системы: стационарная часть — DFS, абонентская - DPS. Устройство DPS в данной схеме выполняет функции ISDN-терминала.

|

| Принципы взаимодействия ISDN и DECT при передаче речи (а) и данных (б) Обозначения: DFS (DECT Fixed System) — стационарная часть DECT- системы; DLC (Data Link Control) — управление каналом передачи данных; DPS (DECT Portable System) — портативная часть DECT-системы; IWU (Internetworking Unit) — устройство межсетевого обмена; MAC (Media Access Control) — управление доступом к среде; NWL — сетевой уровень; PHL — физический уровень |

Чтобы обеспечить передачу потока ISDN со скоростью 64 кбит/с, необходимо в каждом кадре передать 640 бит, поскольку в стандарте DECT длина кадра составляет 10 мс. В связи с тем что в одном временном интервале можно передать лишь 480 бит, для достижения нужной пропускной способности требуются дополнительные операции, например агрегирования двух слотов (пакет P80 на рис. 4 в первой части статьи).

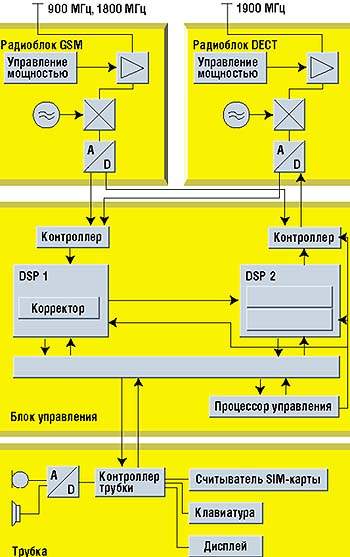

DECT и GSM 900/1800. Сопряжение GSM и DECT можно обеспечить разными способами, однако наиболее простой из них — использование двухмодового терминала, работающего на частотах обеих систем (рис. 12). Данный терминал отличается от GSM-трубки только наличием дополнительного радиоблока, который функционирует на частотах системы DECT (1900 МГц).

|

| Структурная схема двухмодового терминала |

Двухрежимный терминал может работать как в сети GSM, так и в системе DECT, причем выбор того или иного стандарта определяется встроенным алгоритмом работы этого терминала. Первая попытка вхождения в связь обычно выполняется для DECT-системы. Такое предпочтение обусловлено назначением DECT-связи (ближняя связь), а также ее более высоким качеством и низкими тарифами. При неудачной попытке двухмодовый терминал регистрируется в сети GSM стандартным для абонента GSM образом.

В дежурном режиме терминал периодически сканирует частоты в диапазонах 900/1800 МГц (GSM) и 1900 МГц (DECT), принимая сигналы из обеих сетей. Проблема корректного использования каждого сигнала решается с помощью устройства межсетевого обмена, которое обеспечивает конвертирование протоколов управления вызовами (СС) и мобильностью (MM).

Функционально двухмодовый терминал состоит из трех компонентов: двух радиоблоков, общего блока управления и телефонной трубки. Каждый из радиоблоков поддерживает один из стандартов (GSM и DECT), осуществляя прием и передачу радиосигналов в заданном диапазоне. Блок управления осуществляет обработку речевых сигналов, канальное кодирование и другие традиционные для обеих систем функции (для каждой системы имеется свой сигнальный процессор).

Микротелефонная трубка, используемая в двухмодовом терминале, является стандартной, т.е. такой же, как в обычных GSM-терминалах. И хотя никаких модификаций не требуется, программное обеспечение необходимо настроить на двухрежимную работу. Кроме того, считыватель SIM-карты должен быть способен взаимодействовать с модулем аутентификации DECT (DAM).

Основная сложность интеграции GSM и DECT заключается в необходимости перекодирования речевого сигнала путем цифрового преобразования. Задача облегчается тем, что в GSM уже предусмотрен блок перекодирования и адаптации по скорости передачи TRAU (Transcoding Rate Adaptation Unit), который преобразует поток со скоростью 13 кбит/c (RPE-LTP) в стандартные ИКМ-сигналы, передаваемые со скоростью 64 кбит/c. Далее - с помощью алгоритмов, заложенных в DECT-системе — эти сигналы легко преобразуются в поток со скоростью 32 кбит/c (AДИКМ).

***

В настоящее время усилия разработчиков технологии DECT направлены на расширение услуг передачи данных и увеличение пропускной способности каналов до 2,304 и 3,456 Мбит/с. Как следствие, наиболее востребованными оказались профили доступа, связанные с пакетной передачей (DPRS), мультимедиа (DMAP) и доступом в сеть Internet. Особенности систем на базе этих профилей пока активно исследуются, но в ближайшее время их аппаратные реализации должны появиться на телекоммуникационном рынке.

*) Окончание. Начало см. «Сети» 2000, №12, с. 26

| Вид угрозы | Средства воздействия | Способы защиты |

| Нелегальное использование средств связи с целью избежать оплаты или обеспечить анонимность | Станции-двойники, похищенные станции | Аутентификация по паролю, создание "черного списка" |

| Несанкционированный перехват с целью получения доступа к конфиденциальной информации | Активный перехват (ложная БС) Пассивный перехват | Аутентификация на мобильной станции Периодическое обновление ключей шифрования |

| Преднамеренное воздействие с целью нарушения правильного функционирования системы | Создание радиопомех Программные способы | Активные (пеленгация источников помех) Пассивные (помехозащита, кодирование) |

Беспроводный доступ: краткий терминологический словарь

I

intracell handover — внутрисотовый хэндовер. Процедура смены рабочих параметров абонентской станции, обычно частоты или номера канального интервала, при связи с той же абонентской станцией.

IPUI (International Portable User Identity) — международный код опознания абонента.

IRC (Idle Receiver Contriol) — управление свободным приемником. Протокол управления приемником в соте, когда соединение с абонентом еще не установлено.

IWU (Internetworking Unit) — устройство межсетевого обмена. Устройство, осуществляющее конвертирование протоколов связи при сопряжении сетей.

K

KSS (Key Stream Segments) — сегментированная шифрующая последовательность, вычисляемая на основе общего ключа в соответствии с заданным стандартным алгоритмом.

L

LCE (Link Control Entity) messages — сообщения логического модуля управления каналом.

LLME (Lower Layer Management Entity) — среда управления нижними уровнями. В этой среде передачи реализуются процедуры генерации соединения и разъединения физических каналов, отбора пригодных для связи каналов, а также оценивается качество принимаемых сигналов.

M

MAC (Media Access Control) — управление доступом к среде. Канальный подуровень, который отвечает за процедуры, сообщения и протоколы, обеспечивающие управление радиоресурсами, т.е. за установление, поддержание и разрыв соединений, динамический выбор каналов и др.

MAHO (Mobile Assisted Handover) — полуавтоматический хэндовер. Метод автоматического переключения, при котором абонентская станция выполняет измерение уровня сигнала и высылает отчет о результатах измерения на базовую станцию.

MCHO (Mobile-Controlled Handover) — управляемый абонентской станцией хэндовер. Метод децентрализованного управления переключением каналов, при котором мобильная станция измеряет уровень принимаемого от базовой станции сигнала и решает, где и какой хэндовер необходим.

MBC (Multi-Bearer Conrol) — многоканальное управление. Протокол, поддерживающий соединение между двумя MAC-уровнями.

MC/TDMA (Multi-Carrier TDMA) — многочастотная TDMA. Гибридная технология многостанционного доступа с временным разделением, при котором каждый канал характеризуется частотой и номером временного интервала в кадре.

misuse — неправомочное использование. Создание станции-двойника или использование чужой абонентской станции, (например, в результате хищения) с целью избежать оплаты услуг телефонной сети.

MM (Mobility Management) — управление мобильностью. Служба сетевого уровня, которая обеспечивает все функции, связанные с мобильностью.

NWL (Network Layer) — сетевой уровень. Третий уровень сетевой модели OSI, на котором реализуются функции адресации и маршрутизации при межсетевом обмене, т.е. функции, связанные с распознаванием протокола, идентификацией, управлением условиями предоставления услуг, приемом и передачей широковещательной информации, а также управлением мобильностью.

P

PAP (Public Access Profile) — профиль общего доступа. Дополнение стандарта DECT (1994 г.), связанное с уточнением процедур аутентификации абонентских станций и интеграции их с сетями ТФОП, ISDN, X.25, IEEE 802.х , GSM.

PARK (Portable Access Right Key) — категории прав доступа. В стандарте DECT определены четыре категории прав, которые зависят от размеров сети: с малым числом сот (А), офисные со сложной коммутацией и связью с локальными сетями (В), сопряженные с сетями общего пользования (С), сопряженные с сетями GSM (D).

PP (Portable Part) — терминальный абонентский радиоблок. Портативный терминал, в котором реализован GAP-профиль услуг.

PT (Portable Radio Termination) - сетевое окончание портативного радиоблока.

RAP (RLL Access Profile of DECT) — профиль абонентского радиодоступа.RFP (Radio Fixed Part) — базовый радиоблок. Фиксированный терминал, оснащенный двухпроводной линией связи, которая подключается к АТС (аналог базовой станции).

RLL (Radio Local Loop) — абонентская радиолиния. Технология беспроводного доступа, преимущественно предназначенная для решения проблемы «последней мили» и организации связи с удаленными пользователями. См. также: FWA и WLL.

ROBO (Regional Office/Branch Office) — региональный офис/филиал. Технология подключения к центральной системе сетей средних размеров (например, сетей региональных отделений предприятия). Ср.: SOHO.

RSSI (Radio Signal Strengh Indicator) — индикатор уровня радиосигнала. Этот уровень является основным показателем, определяющим пригодность радиоканала для связи. Диапазон изменения RSSI в стандарте DECT определен от - 93 до -33 дБм ( шаг 6 дБ).

RSSI handover — хэндовер на основе измерения уровня RSSI. Процедура переключения абонентской станции, основанная на измерении уровня сигнала от двух и более базовых станций. Для того чтобы предотвратить колебательный процесс (частое переключение), переключение осуществляется не сразу, а с определенным гистерезисом, т.е. при уверенном превышении одного сигнала над другим.

S

SCK static (cipher key) — статический шифровальный ключ. Открытый ключ с низкой криптостойкостью, который хранится в ЗУ абонентской станции. Такой ключ обычно используется для защиты каналов сигнализации, а также в системах, которые функционируют без явной аутентификации.

seamless handover — гладкий хэндовер. Хэндовер без разрыва соединения, процедура которого подразумевает, что мобильная станция не разрывает уже установленное соединение до тех пор, пока не будет установлено новое. За счет плавного переключения с одной базовой станции на другую не происходит ухудшения качества связи в момент переключения.

simplex bearer — симплексный канал. Тип физического канала передачи данных.

sliding collision — скользящий конфликт. Конфликт, который возникает в системах с временным доступом (TDMA) из-за перекрытия по длительности сигналов двух станций, работающих в соседних временных интервалах одного кадра. Чтобы исключить потери информации, в конце кадра обычно вводят защитный интервал, т.е. несколько пустых позиций, на которых сигнал не передается.

SOHO (Small Office/Home Offce) — малый офис/домашний офис. Профиль удаленного доступа для сетей небольших офисов и домашних сетей.

T

TBC (Traffic Bearer Control) — управление каналом трафика (функция MAC-уровня).

TDD (Time Division Duplex) — дуплекс с временным разносом. Метод передачи цифровой информации на одной несущей с уплотнением каналов приема и передачи в разных временных интервалах одного кадра. Дуплекс с временным разносом предназначен, прежде всего, для пико- и микросот, т.е. он используется в тех случаях, когда абоненты передвигаются с невысокой скоростью в ограниченном пространстве.

TRAU (Transcoding Rate Adaptation Unit) — блок перекодирования и адаптации по скорости передачи. Цифровое устройство, которое обеспечивает сопряжение речевых каналов, использующих разные скорости передачи и методы модуляции, без индивидуального декодирования (путем цифрового преобразования). Такое устройство является автономным, хотя и может входить в состав мобильного центра коммутации.

U

UAK (User Authentication Key) — абонентский аутентификационный ключ. Зашифрованная последовательность длиной 128 бит, которая обычно хранится вместе с регистрационными данными пользователя в ПЗУ абонентской станции.

UPI (User Personal Identity) — персональный идентификатор пользователя. Идентификатор, который обычно не хранится в памяти абонентской станции, а вводится вручную, аналогично PIN-номеру. Далее с его помощью вычисляется аутентификационный номер.

V

VDB (Visitor Data Base) — визитная база данных. В ней хранится та часть информации о местоположении абонентов, которая позволяет отслеживать их перемещение.

W

WBS (Wireless base station) — базовая беспроводная станция. БС, используемая в сетях микросотовой связи.

WLL (Wireless Local Loop) — беспроводные абонентские линии. Наиболее часто используемое обозначение технологии абонентского доступа.

WPBAX (Wireless PABX) — беспроводная УАТС. Учрежденческая АТС, интегрированная с сетью базовых станций, которая обеспечивает услуги беспроводной связи в пределах территории предприятия. Абоненты пользуются либо носимыми абонентскими станциями, либо портативными абонентскими радиоблоками, к которым подключено стандартное абонентское оборудование — телефон, факс, модем и т.д.

WRS (Wireless Relay Station) — беспроводная ретрансляционная станция. Станция, предназначенная для ретрансляции данных в сетях абонентского радиодоступа.

Z

Z-field — Z-поле. Защитный интервал в кадре. См.: sliding collision.

| Тип кода | PUT | PUN | Тип сети |

| N | 4 | 36 (IPUI) | Домашняя |

| S | 4 | 60 (номер абонента ISDN) | ISDN |

| O | 4 | 60 (номер абонента ТФОП) | Офисная на базе УПАТС |

| T | 4 | 16 (EIC)+44 (доп. номер) | Сеть с филиалами |

| P | 4 | 16 (POC)+80 (ACC) | Telepoint или RLL |

| Q | 4 | 80 (BACN) | Telepoint |

| R | 4 | 60 (IMSI) | GSM |

| Обозначения: ACC - учетный номер сети Telepoint; BACN - двоично-десятичный банковский учетный номер; EIC - код установленного оборудования; IMSI - международный идентификационный номер АС; POC - код оператора сети общего пользования.

Telepoint - сеть DECT, в которой допускаются только исходящие вызовы. Она подключена к сети общего пользования с помощью БС, устанавливаемых в местах концентрации людей. | |||