Хотя традиционные межсетевые экраны остаются фундаментальным средством защиты, в случае сложных сетевых атак они оказываются все менее эффективными. Развивающиеся технологии и приложения открывают новые возможности для злоумышленников, что усложняет реализацию мер по обеспечению безопасности. Чтобы противостоять меняющимся угрозам, производители продолжают разработку новых методов, нацеленных на выявление и предотвращение атак и блокирование нежелательного сетевого трафика.

Рынок межсетевых экранов вступил в период динамичной эволюции. В межсетевых экранах нового поколения к классическим функциям контекстной фильтрации с учетом состояния добавляются возможности глубокого анализа трафика и идентификации приложений.

Эволюция разрозненных решений ИБ идет в направлении систем комплексной безопасности. Одно из проявлений данной тенденции — выпуск унифицированных устройств (Unified Threat Management, UTM). Комплексные системы UTM, в которых объединены функции FW, IPS, VPN и антивируса, а нередко и дополнительные средства, составляют заметную долю на рынке устройств безопасности (см. Рисунок 1).

_500.png) |

| Рисунок 1. По данным IDC, в Азиатско-Тихоокеанском регионе отмечается характерный для развивающихся рынков рост сегмента устройств безопасности. |

На мировом рынке UTM для SMB лидирует Fortinet с долей около 20%. За ней следуют SonicWALL (Dell), Juniper Networks, CheckPoint Software Technologies, WatchGuard Technologies, Cisco, Sophos (Astaro), SECUI, Cyberoam и Barracuda Networks. Росту сегмента способствует развитие электронных платежей, создание консолидированных виртуальных сред и продвижение провайдерами услуг управления устройствами безопасности на стороне клиента.

ВСЕ В ОДНОМ

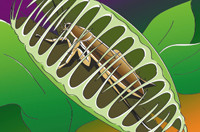

UTM изначально разрабатывались как решения «все в одном» для небольших компаний. Организации зачастую предпочитают внедрять единую платформу — это снижает TCO и количество ошибок в работе оборудования и облегчает управление системой, но у такого подхода есть и подводные камни. Каждый вендор силен лишь в определенных областях, поэтому у его комплексных решений могут быть и слабые места. Готовые к компромиссу заказчики применяют UTM (см. Рисунок 2), но для защиты критичных систем и ЦОД больше подходят автономные высокопроизводительные решения. В России UTM наиболее популярны в среднем бизнесе (предприятия с числом сотрудников до нескольких тысяч человек): компании этого сегмента уже имеют достаточные бюджеты на ИБ, но еще не могут позволить себе лучшие в своем классе выделенные решения.

_500.png) |

| Рисунок 2. Устройства UTM можно использовать для защиты филиальной сети предприятия. |

Все большим спросом пользуются UTM с высокой пропускной способностью (до 5 Гбит/c и выше) и виртуализированные платформы с поддержкой нескольких виртуальных устройств безопасности. У аппаратных платформ есть свои ограничения — наличие определенного вендором «срока жизни» и невозможность гарантировать достаточный уровень масштабируемости для всех реализуемых проектов. По этой причине вслед за все более широким применением технологий виртуализации набирают популярность виртуальные устройства безопасности (Virtual Security Appliance, VSA).

Входящие в VSA и UTM межсетевые экраны тоже эволюционируют — им на смену приходят межсетевые экраны нового поколения (Next-Generation Firewall, NGFW), функционирующие на уровне приложений (см. статью автора «Межсетевые экраны: новое поколение» в февральском номере «Журнала сетевых решений/LAN» за 2013 год). Вместе с тем именно расширение функциональности межсетевых экранов (FW) и привело в свое время к созданию унифицированных платформ UTM, которые широко применяются в настоящее время.

Хотя граница сети становится размытой, защита периметра с помощью FW остается важным фактором и необходимым элементом многоуровневой системы безопасности — только в его пределах данные могут быть в относительной безопасности, считает Дмитрий Курашев, директор компании Entensys. Традиционные межсетевые экраны поддерживают широкий спектр протоколов, но они не предназначались для защиты от столь разнообразных угроз. Адекватно обеспечивая защиту периметра корпоративной сети, такие решения не всегда отвечают требованиям масштабируемости, характерным, например, для современных ЦОД, либо оказываются чрезмерно дорогими. К тому же из-за все более широкого использования компаниями Web-приложений меняются требования к функциональности и производительности межсетевых экранов и UTM.

Снижение стоимости и увеличение производительности этих систем подстегивают рост рынка. «Раньше считалось, что серьезное оборудование, охватывающее все потребности, стоит очень дорого и требует высокой квалификации для корректной настройки. Однако стоимость таких решений постепенно уменьшается, поэтому потенциальная сфера их применения существенно расширилась, и теперь они востребованы даже предприятиями SMB», — рассказывает Дмитрий Курашев.

Он уверен, что межсетевые экраны корпоративного класса будут становиться все более доступными: «В настоящее время применяются решения, предоставляющие лишь минимум возможностей настоящей системы UTM или NGFW, поскольку цены на специализированные продукты ведущих производителей очень высоки. Между тем устройства такого класса становятся все актуальнее. Удобно, когда интернет-безопасность обеспечивается в рамках одного решения, сочетающего в себе функции не только межсетевого экрана, но и системы обнаружения вторжений (IPS), шлюзового антивируса и антиспама, а кроме того, в нем реализованы управление пропускной способностью, фильтрация контента и, возможно, еще и защита от утечек конфиденциальной информации (DLP). Развитие NGFW/UTM будет состоять в совершенствовании всех этих функций, при том что они должны становиться более доступными».

Но как расширение функционала (см. Рисунок 3) скажется на производительности? «Производительность NGFW снижают не новые функции, а антивирус и контентная фильтрация, для которых необходимы серьезные вычислительные мощности, — считает Алексей Лукацкий, эксперт Cisco в области сетевой безопасности. — И конечно, все зависит от уровня и глубины интеграции всех функций NGFW».

_500.png) |

| Рисунок 3. Современные UTM объединяют «под одной крышей» целый набор средств безопасности. |

IPS: ВМЕСТЕ ИЛИ ОТДЕЛЬНО?

Некоторые убеждены, что функции IPS должны быть интегрированы в NGFW, другие полагают, что эти технологии следует применять отдельно. «Конвергенция FW и IPS совершенно естественна, — полагает Дмитрий Курашев. — Не думаю, что использование одного универсального решения обязательно приведет к снижению производительности, хотя допускаю, что всегда найдутся специфические задачи, которые должны решаться особым образом, например отражение атак DDoS».

«Целесообразность конвергенции FW и IPS — классический вопрос, на который нет ответа, — размышляет Алексей Лукацкий. — Часто они дополняют друг друга, расширяя возможности каждого вида защитного средства. Поэтому не случайно в межсетевых экранах нового поколения функция IPS является встроенной. Но у такой интеграции «все в одном» есть и недостаток, связанный с надежностью: если по какой-то причине устройство выходит из строя или требует проведения регламентных работ, то вся сеть оказывается незащищенной. Поэтому принцип эшелонированной обороны («не кладите все яйца в одну корзину») остается в силе. А вот взвешивать последствия того или иного выбора — это уже задача конечного пользователя».

«Рекомендуемый вариант остается классическим. Это несколько дополняющих друг друга устройств безопасности, например межсетевой экран и IPS, — говорит Дмитрий Ушаков, руководитель отдела по подготовке и внедрению технических решений Stonesoft Russia. — Включение дополнительных функций на существующих устройствах может вести к значительному снижению производительности. Причем это справедливо как для модульных, так и для традиционных однокомпонентных систем. В 2012 году Stonesoft анонсировала новую концепцию Stonesoft Security Engine, позволяющую эффективно объединить функции защиты разных, не связанных между собой технологий. В частности, межсетевой экран и устройство IPS могут быть объединены в одном высокотехнологичном универсальном решении, которое способно с большой скоростью выполнять весь спектр задач, начиная от базовых сервисов фильтрации и заканчивая интеллектуальной проверкой трафика приложений или слежением за поведением пользователей. Это тоже универсальное устройство, только построенное по другой, более эффективной, чем в случае UTM, схеме. Даже активация в нем всех сервисов защиты не приводит к значительному падению производительности».

По словам Александра Кушнарева, технического консультанта компании Rainbow Security (дистрибьютора WatchGuard Technologies), современные процессорные архитектуры позволяют добавить функции IPS в межсетевой экран, и в самое ближайшее время следует ожидать еще более тесной конвергенции. Однако многое будет зависеть от того, насколько сложные процедуры безопасности требуется реализовать для анализа трафика. Если компании необходима аналитическая подсистема IPS, например для выявления сложных атак на основе изменения шаблонов конфигураций защищаемых компьютеров и аномалий потоков, то выбор может быть сделан в пользу выделенного IPS. Задача вендоров — реализовать такой функционал в комплексных устройствах, что и является одним из основных факторов развития систем UTM. При этом в технических спецификациях должна указываться реальная производительность ключевых сервисов, включаемых в состав межсетевого экрана (см. Рисунок 4).

_500.png) |

| Рисунок 4. Глубокий анализ контента для защиты от угроз требует значительных вычислительных ресурсов. |

Специальные процессоры ASIC для высокоскоростной обработки трафика уже не требуются, считает Александр Кушнарев. «WatchGuard сотрудничает и с Intel, и с Freescale, — замечает он, — поэтому компания может использовать в своих устройствах новейшие процессоры и тем самым предлагать клиентам высокую производительность».

Между тем, по мнению Сергея Васильева, консультанта по проектам компании D-Link, несмотря на все более широкое применение в FW/UTM процессоров x86, аппаратное ускорение операций оказывается наиболее выгодным по критерию цена/производительность. «При более низкой цене такие решения способны обеспечить более высокую производительность по сравнению с архитектурой x86. К тому же реализация всех функций на одном процессоре может привести к возникновению узких мест при высокой нагрузке. Сегодня самым оптимальным является решение, состоящее из центрального процессора (можно x86) и модулей аппаратного ускорения для наиболее ресурсоемких режимов».

Реакция отрасли на угрозы AET

.png) Динамические техники обхода защиты (Advanced Evasive Threats, AET), информация о которых впервые была обнародована компанией Stonesoft в октябре 2010 года, прошли достаточно долгий путь развития. Сначала отрасль отнеслась к этой проблеме безопасности скептически: в одной статье даже говорилось, что выявленный нашими исследователями начальный набор угроз AET представляет собой «малопонятный класс пакетного зондирования на базовом уровне стека TCP/IP».

Динамические техники обхода защиты (Advanced Evasive Threats, AET), информация о которых впервые была обнародована компанией Stonesoft в октябре 2010 года, прошли достаточно долгий путь развития. Сначала отрасль отнеслась к этой проблеме безопасности скептически: в одной статье даже говорилось, что выявленный нашими исследователями начальный набор угроз AET представляет собой «малопонятный класс пакетного зондирования на базовом уровне стека TCP/IP».

Между тем обсуждение угроз AET и всего, что с ними связано, значительно активизировалось, и с предупреждениями о данной проблеме выступила группа реагирования на компьютерные инциденты (Computer Emergency Readiness Team, CERT). За прошедшее время несколько вендоров попытались разработать собственную технологию противостояния тем серьезным угрозам, которые представляют AET.

Однако все мы, представители отрасли, пока еще находимся на раннем этапе понимания этого нового вектора атак. Можно выявить четкие параллели между эволюцией наших знаний об AET и ситуацией 80-х годов, когда уже появились черви, вирусы и другие вредоносные программы, а операционные системы ПК еще только формировались.

Разница в том, что сегодня мы быстрее осознаем реальные риски, а следовательно, отрасль может достаточно оперативно отреагировать на угрозы, создаваемые в результате динамических методов обхода.

Хотя с момента первого появления в 1971 году вируса Creeper в сети Arpanet до разработки Elk Cloner, первой микропрограммы, вызывающей падение производительности, прошло 10 лет, наше понимание AET стало значительно полнее именно за последние полтора года.

Если рассмотреть эволюцию вредоносных программ, то можно видеть, что после обнаружения вируса Brain в 1986 году первое программное обеспечение IBM VirusScan появилось лишь в 1989 году, то есть отрасли потребовалось некоторое время на то, чтобы программисты смогли разработать защиту от новой и развивающейся угрозы безопасности.

Динамические методы обхода защиты были обнаружены всего полтора года назад, однако несколько наших коллег-вендоров из сегмента ИТ-безопасности уже пытаются разработать решения для противодействия им.

Подобно тому, как сформировался ландшафт угроз в конце 80-х и начале 90-х годов, сейчас защитные стратегии многих решений безопасности, предназначенных для борьбы с AET, имеют статичный характер, чего и следовало ожидать. Это означает, что при изменении вектора атак AET данные решения вряд ли будут эффективны.

Этот результат вполне ожидаем, ведь методы AET меняются по мере выхода на рынок ИТ новых технологий, а киберпреступники используют новые, все более сложные стратегии атак. Поэтому нужно искать более совершенные методы защиты ИТ-ресурсов компаний от угрозы AET.

В конце 80-х – начале 90-х годов, когда была необходима технология обеспечения безопасности, способная лучше защитить от новейших вредоносных программ, в антивирусной отрасли произошел переход от базовых антивирусов к многофункциональному комплексу средств ИТ-безопасности. Современные методы защиты и устранения угроз AET должны пройти такую же эволюцию.

Исследователи Stonesoft постоянно отслеживают развитие векторов атак AET, так как даже относительно простые изменения в динамических техниках обхода, такие как изменение размера байта и смещение сегментации, позволяют обходить средства обнаружения в статических продуктах безопасности.

К сожалению, большинство вендоров для решения усугубляющейся проблемы AET предлагает лишь негибкие исправления, вместо того чтобы изучать и решать фундаментальные архитектурные вопросы, касающиеся данных уязвимостей.

Необходимость исследования и решения архитектурных проблем была продемонстрирована на состоявшейся в апреле текущего года конференции Infosecurity Europe, где во время панельной дискуссии по проблемам AET наши специалисты представили реальные примеры использования программного обеспечения Predator с целью заражения червем Conficker удаленного сервера, для защиты которого применялось типовое устройство безопасности.

Как пояснил собравшимся Алан Коттом, технический директор Stonesoft в Великобритании, данный пример может быть воспроизведен при использовании большей части программного обеспечения безопасности. Он показал, как можно поместить червь Conficker между лабораторным сервером Stonesoft и тестовым удаленным сервером при отсутствии защиты и ее наличии (в виде межсетевого экрана другого ведущего производителя). В обоих случаях червь был успешно доставлен на сервер. При использовании же технологии Stonesoft он обнаруживался и блокировался. Этот эксперимент указывает на слабые возможности многих вендоров в отношении защиты от AET.

Несмотря на то что некоторые системы ИТ-безопасности отмечают в журналах событий, что атака была блокирована, в действительности она часто оказывается успешной, и на это нужно обратить особое внимание. «Вы сами должны решить, что для вас лучше: не знать о заражении или считать, что угроза блокирована, в то время как проникновение вируса уже произошло», — заметил Алан Коттом.

Данная демонстрация на Infosecurity Europe показала, что AET значительно опаснее, чем кажется: с появлением расширяемого кода и эволюционирующих угроз современные решения должны становиться многоуровневыми и адаптируемыми.

Простое заявление, что продукт ИТ-безопасности защищает от AET, не означает, что он будет выполнять свою задачу в сегодняшнем ландшафте угроз. Кроме того, как в конце 80-х, практичные решения для защиты корпоративных ИТ-ресурсов должны быть максимально гибкими.

Дмитрий Ушаков — руководитель отдела по подготовке и внедрению технических решений Stonesoft Russia.

FW ИЛИ UTM?

По функциональности корпоративные межсетевые экраны фактически сравнялись с UTM. Многие вендоры предлагают единую платформу, позволяя заказчикам активировать отдельные функции или полную функциональность UTM по подписке. Однако в целом межсетевые экраны обладают лучшей масштабируемостью, чем UTM.

Удобные в управлении системы UTM больше подходят для SMB. Однако при включении всех защитных средств пропускная способность сети может серьезно снизиться — UTM станет узким местом. Тем временем разработчики продолжают улучшать масштабируемость и производительность не только межсетевых экранов, но и UTM. Функциональность межсетевых экранов приближается к уровню UTM, поэтому их называют многофункциональными, а ряд производителей UTM позиционируют свои решения как NGFW.

«Можно считать, что слияние UTM и FW уже произошло. Интегрированные решения получаются более выгодными, чем два разных продукта. Типичный пример такого решения — серия DFL UTM от D-Link. Заказчик получает FW и сервисы UTM. Если сервисы UTM не нужны, он их просто не задействует. Если же возникла такая необходимость, достаточно активировать функции UTM, приобретя подписку. К тому же в случае DFL UTM сервисы UTM можно бесплатно использовать в течение 90 дней и, таким образом, понять, нужны они или нет», — рассказывает Сергей Васильев. Однако Алексей Лукацкий настроен скептически: «UTM — это искусственно сформированная ниша средств защиты, которая была создана производителями, не способными предложить что-то достойное в каждом из сегментов рынка сетевой безопасности».

«Межсетевые экраны без функций UTM являются, по сути, устаревшими, и сфера их применения будет ограничиваться такими же сетями. Раздельное использование традиционных межсетевых экранов и шлюзовых антивирусов представляется совершенно неоправданным, — считает Дмитрий Курашев. — Множество программных решений UTM обладает высокой производительностью. Виртуализация сетевой инфраструктуры тем более сделает востребованными именно программные межсетевые экраны».

По данным опроса IDC, в мире более 70% организаций разных размеров уже развернули виртуальные шлюзы безопасности или планируют сделать это. Основными факторами роста рынка VSA служат увеличение количества и разнообразия угроз безопасности, быстрое распространение виртуализации серверов и новые, специфические для виртуальной среды, проблемы ИБ. По прогнозу Infonetics Research, к 2014 году мировой рынок VSA достигнет 1,5 млрд долларов, вдвое превысив показатели 2011 года.

В случае VSA на одной аппаратной платформе выполняется несколько виртуальных средств защиты, что позволяет контролировать определенное число сетевых сегментов с различными правилами доступа, благодаря чему удается сэкономить на стоимости средств защиты. По мере развертывания частных облаков преимущества VSA начнут приобретать все большую значимость. Благодаря виртуальному форм-фактору заказчики смогут выбирать лучшие в своем классе решения и не соглашаться на компромисс в виде UTM. Однако некоторые вендоры рассматривают VSA лишь как первое поколение средств защиты виртуальной среды, указывая на необходимость более глубокой интеграции функций безопасности в среду виртуализации.

ЕСТЬ ЛИ БУДУЩЕЕ У FW/UTM?

Дмитрий Курашев уверен, что межсетевые экраны сохранят свое значение как класс оборудования для защиты сетей и их функции не будут полностью интегрированы в коммутаторы и маршрутизаторы: «В рамках другого сетевого оборудования возможна разве что реализация базового функционала». Поэтому прогнозы, согласно которым в последующие годы производители будут встраивать межсетевые экраны в сетевую инфраструктуру, верны лишь отчасти.

Однако не все считают, что межсетевые экраны будут оставаться фундаментальным элементом системы информационной безопасности. «Зачем создавать над сетевой инфраструктурой еще одну надстройку — инфраструктуру защиты, ведь наложенные средства защиты могут и пропустить какие-то угрозы? К тому же при интеграции таких средств (пусть и лучших в своем классе) с существующими ИТ-решениями, сетевым оборудованием и другими системами возникают разного рода проблемы. В долгосрочной перспективе нишевые игроки, предлагающие отдельные продукты, будут вынуждены отдать свою часть рынка сетевым игрокам, серьезно занимающимся информационной безопасностью. Ну а пока функционал межсетевых экранов будет расширяться за счет дополнительных возможностей, включая оптимизацию трафика, интеграцию с облачными сервисами ИБ и многое другое», — уверен Алексей Лукацкий.

«Если говорить о тенденциях развития FW, — продолжает тему Сергей Васильев, — то, несомненно, это расширение функционала и более полная интеграция с другим сетевым оборудованием и серверными решениями — как посредством системы управления, так и при помощи различных специфичных решений. Например, межсетевые экраны D-Link серии DFL в связке с коммутаторами, поддерживающие технологию ZoneDefense, позволяют защитить сеть надежнее, чем только посредством FW. Однако межсетевой экран аппаратно и программно оптимизирован для защиты. Большинство дополнительных функций (маршрутизация на основе правил, балансировка нагрузки и др.) реализовано программно. Маршрутизатор, напротив, оптимизирован для маршрутизации, а все остальное делает при помощи программных средств. Единое полностью оптимизированное решение оказывается слишком дорогим».

«Скорее всего, явного перекоса в сторону программной реализации в ближайшее время не произойдет, — полагает Алексей Лукацкий. — Да, есть задачи, которые проще реализовывать на программном уровне и, более того, на некоей универсальной платформе, в частности Linux. Но другие эффективнее решаются на аппаратном уровне. Например, Cisco нередко разрабатывает либо специализированные сетевые модули, либо даже отдельные ASIC, оптимизированные для решений вполне определенных задач сетевой безопасности. Именно так мы поступили при создании новой аппаратной платформы для наших межсетевых экранов Cisco ASA 5500-X».

По словам Дмитрия Ушакова, часть вендоров (в основном производители средств ИБ) предпочитают интегрировать в свое оборудование дополнительные функции (включая сетевые), но есть и обратная тенденция, когда маршрутизаторы «обрастают» функциями безопасности (FW, IPS, DLP, контроля трафика). Однако даже мощный маршрутизатор обладает ограниченной способностью обеспечивать дополнительные сервисы защиты на хорошем уровне. Этот процесс требует вычислительных ресурсов, то есть, помимо своих основных функций, устройству приходится дополнительно выполнять достаточно сложные непрофильные операции. Поэтому, если говорить о развитии устройств безопасности следующего поколения, этот путь, скорее, тупиковый.

«Еще одна тенденция — использование специализированных матриц коммутации и платформ аппаратного ускорения, когда выполнение межсетевого экранирования ускоряется за счет применения специализированных процессоров и дополняется рядом других функций, например контролем сетевых потоков и обнаружением вторжений. Это тоже не лучший вариант, потому что специализированный процессор выполняет только узкие задачи: так, он может эффективно коммутировать трафик с одного порта на другой, обеспечивая базовую фильтрацию, а реализовать на высоком уровне глубокие функции по защите не способен, — считает Дмитрий Ушаков. — В целом специализированные устройства защиты, работающие, как правило, на платформе общего назначения без специальных ускорителей, будут обрастать сервисами безопасности и, возможно, дополнительными сетевыми функциями».

«Межсетевые экраны остаются фундаментальным средством защиты, и мы видим, что производители расширяют перечень сервисов безопасности, дополняющих фильтрацию и контроль приложений. В решениях WatchGuard уже внедрены функции блокировки нежелательных сообщений и сетевых вторжений (IPS), антивирус, фильтрация URL и сервисы репутации ресурсов, — рассказывает Брендан Паттерсон, старший менеджер по управлению продуктами WatchGuard Technologies. — Чтобы поддерживать новые модели развертывания, межсетевые экраны должны быть представлены в новых виртуальных формах. Единственный способ применить политики межсетевого экрана для трафика между виртуальными машинами — использовать виртуальную версию FW, что уже реализовано компанией WatchGuard в продуктах XTMv».

Переход к межсетевым экранам следующего поколения подстегнул и развитие мирового рынка UTM, среднегодовые темпы роста которого приближаются к 20%. Не удивительно, что рынок UTM тоже находится на этапе перехода от старых технологий вроде SPI к новейшим технологиям с контролем приложений (см. Рисунок 5). Многие производители UTM представили в последние месяцы новые продукты и дополнили свои линейки продуктами для SMB и беспроводных сетей.

Специализированные устройства безопасности наделяются инновационными функциями, интегрируются в виртуальную среду и становятся элементами комплексной сетевой инфраструктуры, охватывающей проводные и беспроводные сети. Шлюзы безопасности стали важной составляющей концепций «тотальной защиты» и «безопасных сетей», они все чаще применяются в системах защиты виртуальных сред, а с развитием «облачных» вычислений и сервисов, а также с ростом популярности модели BYOD обретают новые формы.

Сергей Орлов — ведущий редактор «Журнала сетевых решений/LAN». С ним можно связаться по адресу: sorlov@lanmag.ru.

_500.png)