Подобные расследования проводятся в самых разных областях, к примеру, для преследования изготовителей и распространителей детской порнографии или для борьбы с террористами. Однако основной сферой применения следственных методов для доказательства факта манипуляций цифровыми данными является все же область экономических преступлений.

Подобные расследования проводятся в самых разных областях, к примеру, для преследования изготовителей и распространителей детской порнографии или для борьбы с террористами. Однако основной сферой применения следственных методов для доказательства факта манипуляций цифровыми данными является все же область экономических преступлений.

Переход на цифровые технологии затрагивает не только экономическую сферу, но и экономическую преступность. Манипуляция, хищение и выдача важных для предприятия данных — теперь все это можно осуществить одним щелчком мыши. И зачастую последствия таких действий оказываются крайне негативными. Вместо того чтобы посреди ночи, рискуя быть обнаруженным, копировать какой-то документ, сегодня можно просто переписать копию на флэш-карту в рабочее время. Но, к счастью, у детективов тоже имеются современные средства.

АРСЕНАЛ ПРЕСТУПНИКОВ — ОПАСНОСТЬ РАСТЕТ

К цифровым преступным инструментам относятся различные методы, при помощи которых организациям наносится экономический ущерб. Причем нередко страдает и репутация жертвы. Типичными правонарушениями являются шпионаж, хищение, саботаж или манипуляция и подмена данных. Экономическим шпионажем проще всего заниматься сотрудникам самой компании, когда требуется передать кому-либо конфиденциальную информацию, к примеру патенты, результаты исследовательских работ, бухгалтерские данные, сведения о предприятии и его клиентах.

По данным исследования Pricewaterhouse Coopers, в прошлом году почти каждое второе предприятие Германии стало жертвой экономического преступления. Приблизительно в 60 — 80% случаев речь идет о так называемых внутренних преступниках-инсайдерах (см. врезку «Кто не знает своих инсайдеров»).

Случаи саботажа тоже не редки. Преимущественно речь идет о нанесении ущерба носителям данных, компьютерам и сетям — как на логическом, так и на физическом уровне. В случае компьютерного мошенничества некоторые лица пытаются получить доступ к финансовым транзакциям и изменяют в них, к примеру, данные о счетах или балансах.

Еще одну опасность представляют собой внутренние манипуляции или сокрытие данных. К типичным правонарушениям относятся коррупция и отмывание денег, факты которых сегодня намного проще расследовать благодаря оставленным в компьютерах «цифровым следам».

ИЗ АРСЕНАЛА ДЕТЕКТИВОВ

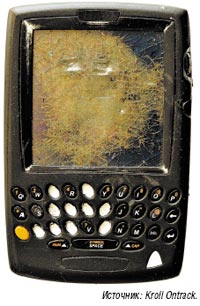

Любое действие, выполненное на персональном компьютере — будь это попытка доступа, изменение или передача данных и файлов — оставляет следы. Так, данные, которые считались удаленными, можно восстановить, если они еще не были переписаны или уничтожены физически. Сгоревший ноутбук или разрезанная лента резервного копирования делают носитель данных лишь внешне бесполезным. В большинстве случаев информацию можно восстановить, даже если носитель пострадал под действием огня или воды, либо поврежден в результате того, что головка считывающего устройства царапает магнитный слой (см. Рисунок 1). Провайдеры, предоставляющие услуги по восстановлению данных, используют для этого специально разработанные инструменты, предназначенные для работы со вскрытыми жесткими дисками. Невозможно восстановить данные лишь при полном разрушении магнитного слоя носителя — в результате его растворения, размагничивания или очень сильного нагрева — до 7000C.

Любое действие, выполненное на персональном компьютере — будь это попытка доступа, изменение или передача данных и файлов — оставляет следы. Так, данные, которые считались удаленными, можно восстановить, если они еще не были переписаны или уничтожены физически. Сгоревший ноутбук или разрезанная лента резервного копирования делают носитель данных лишь внешне бесполезным. В большинстве случаев информацию можно восстановить, даже если носитель пострадал под действием огня или воды, либо поврежден в результате того, что головка считывающего устройства царапает магнитный слой (см. Рисунок 1). Провайдеры, предоставляющие услуги по восстановлению данных, используют для этого специально разработанные инструменты, предназначенные для работы со вскрытыми жесткими дисками. Невозможно восстановить данные лишь при полном разрушении магнитного слоя носителя — в результате его растворения, размагничивания или очень сильного нагрева — до 7000C.

Извлечь из накопителя данных улики и доказательства можно посредством самых разных методов. Задачей цифрового расследования является локализация этих улик, консервация и анализ, с тем чтобы их доказательная сила была признана судом. При этом расследование должно ответить на целый ряд важных вопросов. У кого есть официальный доступ к данным? Были ли случаи неавторизованного доступа? Какие данные использовались в последний раз, кем и когда? Были ли они скопированы или несанкционированно отправлены по электронной почте?

Для ответа на эти вопросы в распоряжении современных цифровых детективов имеется богатый арсенал инструментов и служб.

1. Восстановление удаленных данных. Восстановление данных — основа судебного расследования. Данные, которые считаются удаленными, на самом деле не удаляются. Изменению подвергается только каталог содержимого, в результате чего файл больше не распознается операционной системой. Кроме того, физическая область носителей данных объявляется операционной системой свободной для записи. Но если запись не производится, исходная информация еще полностью сохраняется в отдельных кластерах. Специалист способен реконструировать и частично перезаписанные данные (фрагменты) — точно так же, как лист бумаги восстанавливают по обрывкам, найденным в корзине.

2. Время вычислительной активности. Инструменты для проведения расследования показывают, какие действия и в какой момент времени проводились за конкретным компьютером. К примеру, можно установить, на каком компьютере был создан файл, когда он в последний раз открывался, распечатывался или изменялся, и сколько времени пользователь компьютера компании провел в Internet.

Выявить можно даже факт подключения внешних носителей данных — внешних жестких дисков, накопителей USB или КПК. При обнаружении записанных компакт-дисков или DVD с помощью специальных программных инструментов можно определить, какие программы использовались для прожига дисков. Другие инструменты позволяют проверять мобильные телефоны или устройства BlackBerry. Следы выполненных заданий можно найти даже в памяти современных копиров или факсовых устройств. Конечно, как зовут пользователя, который сидел за экраном компьютера, выяснить не удастся, но путем дальнейших изысканий можно найти ответ и на этот вопрос.

ОТ ПОДОЗРЕНИЯ К ДОКАЗАТЕЛЬСТВАМ

Как и все другие следственные процедуры, компьютерные расследования требуют быстроты и тщательности, а также строгого соблюдения местных законов о защите данных. Если отдельные подозрения получают подтверждение и след явно указывает на конкретное рабочее место, необходимо срочно собрать доказательные материалы. Даже выключение или перезагрузка компьютера может стереть имеющиеся следы. Ограничение доступа к рабочему месту предотвращает любую перезапись и, следовательно, уничтожение информации.

Кроме того, необходимо проверить, подключены ли к компьютеру какие-то внешние носители данных и если подключены, то какие. Их тоже следует внимательно осмотреть. Первым шагом расследования должно стать создание побитовой или посекторной копии — образа, который будет использоваться в дальнейшем. Удаленные данные восстанавливаются с другой, так называемой рабочей копии и только после этого проводится анализ всего объема данных. Есть четкое правило: никогда не исследовать исходные данные (см. Рисунок 2).

Кроме того, необходимо проверить, подключены ли к компьютеру какие-то внешние носители данных и если подключены, то какие. Их тоже следует внимательно осмотреть. Первым шагом расследования должно стать создание побитовой или посекторной копии — образа, который будет использоваться в дальнейшем. Удаленные данные восстанавливаются с другой, так называемой рабочей копии и только после этого проводится анализ всего объема данных. Есть четкое правило: никогда не исследовать исходные данные (см. Рисунок 2).

Эксперты документируют каждый шаг и все свои действия, чтобы окончательное заключение имело доказательную силу в суде. В результате специалисты в области цифровых расследований все чаще становятся посредниками между предприятиями и судебными учреждениями.

ИСПОЛЬЗОВАНИЕ ДОКАЗАТЕЛЬСТВ

На крупных предприятиях наряду с большими объемами электронных данных важные документы могут содержаться и в архиве, в виде распечаток. Нередко, особенно в случае процедуры банкротства или перед поглощением или слиянием компаний, следователям приходится подготавливать горы старых материалов для проведения эффективного электронного анализа.

При помощи высококачественных сканеров создаются электронные копии всех бумажных документов, причем как графическая, так и текстовая версии. Исполнители кодируют содержимое документов в соответствии с различными критериями — к примеру, по определенной теме, по имени отправителя или получателя письма, по дате или каким-либо ключевым словам. Получаемые таким образом массивы данных сохраняются в базе данных SQL, к которой аналитики могут круглосуточно обращаться по защищенному каналу Internet. Это экономит время и затраты на командировки.

ЗАКЛЮЧЕНИЕ

Расширились не только возможности совершения электронного экономического преступления, но и появились новые способы поиска и обнаружения доказательств. Сегодня электронные данные являются самым ценным имуществом современного предприятия. Благодаря методам компьютерного расследования можно незаметно добыть необходимые доказательства, которые будут иметь силу в суде, а также исключить мнимые подозрения — на случай официального расследования.

Райнольд Керн — менеджер по компьютерным расследованиям и поиску электронных данных, компания Kroll Ontrack.

© AWi Verlag

Кто не знает своих инсайдеров

Проблемой инсайдеров LANline занимается давно. Если речь идет о внутренних преступниках, то в большинстве случаев имеются в виду не лояльные «настоящие» сотрудники, а те лица, которые различными путями получили или выманили обманным путем статус инсайдера: от консультантов до социальных инженеров, нелегально получивших доступ к системе и пароли.