Правильная передача данных и пресечение нежелательного трафика — одна из серьезнейших проблем при конвергенции сетей в направлении IP. Однако операторы сетей видят в этом не только новые задачи, но и новые возможности.

Операторы и производители сетевых компонентов вынуждены признать, что вследствие тенденции к конвергенции сетей им придется отказаться от старых подходов к вопросам обеспечения безопасности, определить для себя новые задачи и заняться их решением. Они должны оптимизировать и защитить собственные сети, а значит, инвестировать средств в пригодные для этого платформы. Одновременно существует возможность объединить многочисленные старые и новые службы на базе указанных платформ и при желании предложить клиентам дополнительные услуги.

Операторы и производители сетевых компонентов вынуждены признать, что вследствие тенденции к конвергенции сетей им придется отказаться от старых подходов к вопросам обеспечения безопасности, определить для себя новые задачи и заняться их решением. Они должны оптимизировать и защитить собственные сети, а значит, инвестировать средств в пригодные для этого платформы. Одновременно существует возможность объединить многочисленные старые и новые службы на базе указанных платформ и при желании предложить клиентам дополнительные услуги.

Осмыслению подлежат два вида задач: уже решавшиеся в отдельных сетях (см. Рисунок 1, слева) и новые, число которых с распространением конвергенции ежедневно увеличивается (см. красный пунктирный прямоугольник на Рисунке 1, справа). Чем-то вроде знака качества для мер обеспечения безопасности стало понятие углубленной проверки пакетов (Deep Packet Inspection, DPI), под которой подразумевается возможность мониторинга и контроля пакетов на уровнях со второго по седьмой модели ISO/OSI не применявшимся до сих пор способом. На возникновение сложностей, связанных с достижением требуемой производительности, особенно при высоких скоростях, отрасль отреагировала переносом функциональности из программного обеспечения в аппаратные средства (специализированные интегральные микросхемы — Application-Specific Integrated Circuit, ASIC; базовые программируемые вентильные матрицы — Field-Programmable Gate Array, FPGA и т. д.). Однако указанный подход не решает проблему полностью: определенные ограничения появляются, как только речь заходит об адаптации к быстро меняющемуся рынку и связанных с этим задачах.

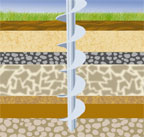

На первый взгляд можно подумать, что для решения новых и старых задач обеспечения безопасности можно задействовать и широко распространенные сетевые компоненты для передачи данных, управления услугами и обеспечения надежности. Но если копнуть поглубже, выяснится, что современные компоненты, прежде всего маршрутизаторы и коммутаторы, а также многие компоненты обеспечения безопасности, очень быстро достигают пределов своей производительности, особенно при высокой пропускной способности канала (см. зеленый сегмент на Рисунке 2). Однако именно указанные элементы определяют, является ли современная сеть IP в достаточной мере производительной, надежной и гибкой.

-

всесторонний анализ пакетов на уровнях со второго по седьмой;

-

высокоэффективная программируемая сетевая обработка с аппаратным ускорением;

-

гибкое применение интерфейсов с различными скоростями — 100 Мбит/с, Gigabit Ethernet, STM-1/4/16 и 10 Gigabit Ethernet;

-

параллельная обработка для одновременного поддержания множества услуг;

-

открытая интегрированная среда разработки для скорейшего создания приложений и услуг;

-

открытые программные интерфейсы приложений (Application Programming Interface, API) для систем поддержки операций (Operations Support Systems, OSS) и интеграция управления правилами;

-

большой опыт работы с операторскими приложениями.

ВСЕСТОРОННИЙ АНАЛИЗ ПАКЕТОВ

Хорошая система должна быть спроектирована так, чтобы можно было исследовать каждый разряд каждого байта в каждом пакете и, если необходимо, переписать его заново, что и обеспечивает введение или улучшение услуг на втором уровне (канальный уровень — Data Link), на уровне 2,5 (виртуальные локальные сети с многопротокольной коммутацией меток — MPLS VLAN), третьем и четвертом вплоть до седьмого (к примеру, брандмауэр или передача голоса по IP и видео по требованию/IP-телевидение, качество услуг при использовании IP и RTP, распознавание вирусов и многие другие задачи).

Этот более глубокий анализ является основной предпосылкой для многих других — без него вообще нельзя распознать новейшие методы атак с применением, например, вредоносного программного обеспечения (malware), спама, фишинга и нежелательного контента (защита доступа для детей и подростков). Мониторинг и контроль однорангового трафика данных (Peer-to-Peer), в частности, BitTorrent или LimeWire, также производятся на указанном уровне, поскольку только при подобных обстоятельствах качество услуг (Quality of Service, QoS) можно эффективно реализовать для конкретного пользователя.

Провайдеры услуг и операторы корпоративных сетей находятся в постоянном поиске лучших сервисов и источников дохода. Им приходится обеспечивать полную прозрачность всего трафика данных и его всесторонний контроль, с тем чтобы предоставлять новые службы и услуги и гарантировать их качество. Таким образом, прозрачность выходит далеко за пределы обычных возможностей сетевых компонентов.

ПРОГРАММИРУЕМАЯ СЕТЕВАЯ ОБРАБОТКА

В течение последних месяцев в рамках проведения аудита в инновационных сетях автору статьи представилась возможность сравнить несколько современных платформ. Способ, каким осуществляется обработка информации, имеет крайне важное значение для масштабирования услуг. Хороший продукт основан на следующей предпосылке: «Что будет, если исследовать каждый разряд какого-либо пакета данных со скоростью линии и при минимальном времени задержки и переписать его заново в соответствии с требованиями обеспечения безопасности и экономической целесообразности?» Предполагается, что любое действие, которое должно производиться при получении пакета данных, должно выполняться в настоящей среде реального времени на уровне данных. Кто намерен гарантировать это надежно и вовремя, должен отказаться от использовавшихся до сих пор программных и аппаратных архитектур и обратиться к совершенно новым.

Одна из протестированных нами четырех платформ — CS-2000 от компании CloudShield Technologies — базируется на запатентованной ею интеллектуальной архитектуре проверки и обработки пакетов (Intelligent Packet Architecture, IPA). Возможности подобной архитектуры заслуживают более подробного описания. Понятие IPA связано с тем, что некоторым пользователям известно под названием «модуль углубленной обработки пакетов» (Deep Packet Processing Module, DPPM). Он предусматривает системную плату определенной компоновки, на которую установлены стандартные промышленные сетевые процессоры (Network Processing Unit, NPU), базовые программируемые вентильные матрицы (Field-Programmable Gate Array, FPGA), троичная ассоциативная память (Ternary Content-Adressable Memory, TCAM), классификатор и оперативная память для проведения анализа пакетов с полной задержкой от 30 до 90 мкс, или от 0,03 до 0,09 мс.

Модуль DPPM обеспечивает обработку данных в реальном времени на уровне данных. Производитель отделил эту функцию от функций контроля и управления, реализовав ее в рамках системы на отдельном аппаратном модуле. Такая сегментированная архитектура обеспечивает очень высокий уровень безопасности. Благодаря выносу функций управления на отдельную аппаратную карту, а также последовательной реализации соединений между уровнями данных и контроля в аппаратной форме можно эффективно предотвращать многие традиционные атаки, например, переполнение буфера.

Описанный подход сделал необходимой реализацию таких вещей, как, например, база данных, воплощенная в кремнии, и совершенно новая модель поддержки аппаратных средств, производительности и масштабируемости, причем без прежних проблем с управлением, включая синхронизацию статуса и защиту от отказов. Предложенная архитектура намного превосходит то, чего до сих пор удавалось достигнуть с помощью компонентов, выпускаемых производителями сетевых устройств. Она сравнима со сложной системной платой персонального компьютера, но принципиально отличается от нее встроенным программным обеспечением, местом и способом обработки данных, поскольку для описанного случая применения именно эти факторы являются критически важными.

ПРИМЕРЫ ПРИЛОЖЕНИЙ

Гибкость, предлагаемая рассмотренной архитектурой, ведет к тому, что существует множество приложений и сред для различных решений. Поэтому и было разработано CSentry — программное приложение для контроля контента, которое может использоваться автономно на базе системы Snort или в сочетании с программным обеспечением некоторых лидеров рынка (к примеру, для отражения распределенных атак DoS разработки компании Arbor Networks или для противодействия вирусам от «Лаборатории Касперского»).

В автономном варианте программный комплекс для контроля контента на базе описанной платформы предоставляет указанные функции для распознавания и проверки на основе сигнатур и, таким образом, является базовым программным обеспечением обработки пакетов для большого числа различных приложений контроля. К таким приложениям относятся высокоскоростные системы анализа и контроля контента с открытым набором правил, достаточно широким и совместимым с Snort. Сигнатуры позволяют классифицировать трафик IP с помощью адресов IPv4 и IPv6, типов приложений, классов QoS и определяемых пользователями сигнатур приложений.

Кроме того, программный комплекс контроля контента предоставляет вспомогательные средства для исследования сложных текстовых протоколов и реагирования на них, а также средства для выявления вирусов и обнаружения вредоносных программ в полезной нагрузке. При распознавании сигнатуры можно указать различные варианты действий: подать сигнал тревоги, продолжить работу, выполнить отказ, изменить направление пакета или потока данных, осуществить копирование пакета или потока данных, ограничить пропускную способность, установить требуемый разряд в поле типа обслуживания (в DSCP) и сделать запись в системный журнал триггерных значений с созданием копии пакетов и одновременным смещением пакетов или без того и другого.

В обязательный набор функций программного обеспечения входят счетчики для каждого состояния, предназначенные для контроля за корректностью классификации и надлежащей пропускной способностью, система обнаружения и уменьшения ущерба от вторжений на базе пакетов и потоков данных, мониторинг интегрированных служб Web (SOAP/XML) и предоставление механизма выделения — посредством задания пороговых значений — пропускной способности для одновременных потоков данных или пропускной способности для данных, поступающих от определенных приложений или видов услуг, а также для одновременных потоков данных или пропускной способности для указанных (при помощи IP-адреса) пользователей.

Дополнительная функция маркировки трафика данных нужна для того, чтобы целенаправленно задавать приоритеты для регулирования сетевого трафика, а функция переклассификации пакетов в DSCP поддерживает построение иерархической системы обеспечения качества услуг. Наконец, приходится заботиться о выполнении законодательных постановлений, например, о поддержке действий следственных органов в ходе борьбы с преступностью.

В случае решения CS-2000 все это обеспечивается на базе открытой интегрированной среды разработки. Центральной особенностью системы является программируемость. Наряду со многими другими свойствами именно она стала причиной того, что ведущие европейские сервисные провайдеры предпочли реализовывать свои решения, предназначенные для углубленной проверки пакетов, на основе подобных платформ. Платформа поддерживает наблюдение за трафиком данных во всех точках обмена трафиком Internet, благодаря чему сеть оказывается защищена от атак. Наличие такого эффективного качества, как программируемость, обеспечивает гибкость, необходимую операторам в том случае, когда им приходиться обращаться к DPI, чтобы предоставить для организуемых ими служб реализацию множества новых «специфичных для оператора» свойств.

Программируемость позволяет проверять и внедрять новые идеи без больших затрат, а кроме того, быстро реагировать на пожелания заказчиков, рыночные тенденции и на проблемы, вызываемые к жизни конкуренцией. Важно, чтобы среда программирования была простой в использовании и реализации. Это главные требования, предъявляемые к проектам европейскими сервисными провайдерами. Их выполнение создает условия для того, чтобы системные интеграторы и инженеры-проектировщики могли обучиться разработке и написанию приложений в кратчайшие сроки.

Пауль Хофман — деловой партнер компании Datakom и член правления компании GTEN.

© AWi Verlag