«Безопасность в первую очередь» — правило номер один в управлении сетями. Но от проблем — в особенности в случае крупных распределенных сред — никуда не деться: как гарантировать безопасность в корпоративной сети с несколькими тысячами клиентов, сотнями серверов и вычислительными центрами в разных филиалах? Важным аспектом является безопасный удаленный доступ.

Тему безопасности в вычислительных центрах необходимо рассматривать с разных сторон. На первом месте всегда стоит физическая безопасность: администраторы должны размещать серверы, на которых хранятся важные данные, в защищенных помещениях. Доступ к областям, где находится критичное для предприятия аппаратное обеспечение, следует предоставлять только тем, без кого эксплуатация техники невозможна. Контроль доступа не только предотвращает воровство, но и защищает ИТ от пыли, загрязнений, колебаний температуры и влажности воздуха. Между тем управление ключами или чип-картами очень дорого. К тому же контролировать физический доступ становится намного труднее из-за постоянного усложнения ландшафта ИТ вследствие децентрализации вычислительных центров и аутсорсинга вычислительной мощности. В этой ситуации весьма полезными могут оказаться устройства KVM по IP (Keyboard, Video, Mouse over Internet Protocol, KVM over IP).

Основополагающий принцип заключается в том, что видеосигналы и данные с мыши и клавиатуры передаются на компьютер в виде сжатых пакетов IP по защищенному соединению TCP/IP. Следовательно, люди и машины больше не должны находиться не то что в одном здании, но даже и в одном городе или в одной стране. Тем самым KVM по IP позволяет строить вычислительные центры, для обслуживания которых персонал не нужен. Они обеспечивают высокую степень физической защиты: все серверы и сетевое аппаратное обеспечение находятся под замком, а администраторы управляют системами со своего рабочего стола.

Таким образом все задачи управления удается объединить в одном месте. Это облегчает работу администраторов: при помощи KVM по IP он может следить за состоянием ИТ на предприятии, получать доступ вплоть до уровня BIOS и восстанавливать системы, не покидая своего рабочего места. Одновременно более эффективно распределяются задачи управления вычислительным центром, к примеру для дежурной смены. Если в сети возникли проблемы, вмешаться можно в любой момент и из любого места — лишь бы можно было подключить модем. Однако эти открытость и гибкость стали поводом для классического возражения против KVM по IP: при всех гарантиях физической безопасности аппаратного обеспечения и сохранности данных та же самая технология открыта для потенциальных злоумышленников и неправомерного использования.

В этой связи имеет смысл разобраться в логических функциях безопасности системы для управления вычислительными центрами (см. Рисунок 1). На первом месте стоит шифрование передаваемых данных. Естественно, все сигналы - информация с мыши и клавиатуры, а также видеоданные - должны быть зашифрованными вдоль всего тракта IP. При этом предполагается возможность выбора между различными стандартами, как 3DES и SSL, чтобы система KVM могла соответствовать политике безопасности вычислительного центра. Интеграция в стратегию безопасности играет решающую роль: изолированное решение, каким бы надежным оно ни было, повышает стоимость без заметного увеличения общего уровня безопасности.

|

| Рисунок 1. Чем более децентрализован ландшафт ИТ, тем выше требования к защите данных, поэтому решение KVM должно предлагать высокий уровень логической безопасности. |

ШИФРОВАНИЕ И ПРАВА ДОСТУПА

Шифрование предотвращает просмотр трафика данных извне. Однако потенциальные опасности подкарауливают и внутри, будь это ошибки в обслуживании или атаки. Поэтому необходимо управление правами доступа — столь же детализированное, сколь и всеобъемлющее. При определении прав ни в коем случае не должно возникать каких-либо ограничений: с помощью управления правами системы KVM по IP разрешается или запрещается доступ к любой области управления серверами — для регистрации новых устройств, создания отчетов или управления электропитанием. Кроме того, определение прав должно быть возможно для каждого отдельно взятого порта.

К этим базовым свойствам добавляются функции для облегчения повседневной работы администратора. Первоочередное значение имеет малое время реакции — в конце концов, простой стоит денег. Поэтому администраторы должны быть в курсе всех проблем в сети. Проще всего это делается при помощи конфигурируемых прерываний SNMP. Чем полнее список событий, тем лучше адаптируется система KVM по IP к собственным задачам. Примерами могут послужить регистрация пользователя и ее аннулирование, перезагрузки и «холодные» запуски устройств, ошибки при аутентификации, а также изменения в системных настройках.

Как правило, в случае угрозы система отправляет администратору текстовый файл с описанием причины. Если в сети имеется сервер SMTP, файл можно автоматически послать по электронной почте. Через шлюз SMS сигнал тревоги можно отправить и на мобильный телефон — функция, полезная для дежурных администраторов.

Управление в реальном времени (на лету) хорошо дополнит режим совместной работы, с помощью которого администратор может включиться в сеанс пользователя и видеть то, что отображается у него на экране, непосредственно контролируя все действия. Таким образом, можно быстро и просто оказать помощь. Отношение «ученик—учитель» делает режим совместного пользования интересным не только для целей поддержки, но и обучения.

СОЗДАНИЕ ОТЧЕТОВ

Для анализа проблем и брешей в системе безопасности необходим полноценный механизм создания отчетов. Соответствующие сообщения должны предоставлять по возможности больше данных и конфигурироваться так же полно, как управление правами. Хороший отчет содержит только данные, действительно нужные администратору, и отображает их в структурированном виде. Сокращенный отчет облегчает задачу нахождения и устранения рисков в отношении безопасности. К примеру, необходимо, чтобы система KVM сохраняла информацию о том, по какой причине не удалась попытка регистрации: оказался ли вход невозможным по техническим причинам, хотел ли пользователь получить доступ к неразрешенному компьютеру или же бывший сотрудник пытался подключиться к сети по своему старому паролю? Так могут быть распознаны и проблемы с аппаратным обеспечением, и атаки.

БЕЗОПАСНОСТЬ И КОМФОРТ

Даже если комфорт на первый взгляд имеет с безопасностью мало общего, он значительно повышает логическую безопасность. Если пользователи воспринимают функции безопасности как мешающие повседневной работе, велика вероятность, что они будут игнорироваться. Чем яснее функции, тем естественнее они выполняются. Системы вне сферы деятельности администратора вовсе не обязательно должны отражаться в его списке задач. Предпочтительно, чтобы рутинные работы выполнялись автоматически: экспорт системных журналов, включение и отключение устройств или создание резервных копий может взять на себя программное обеспечение управления, для чего оно должно обладать планировщиком заданий.

Бо`льшая безопасность за счет большего комфорта достигается и при управлении учетными записями: доступ по однократному паролю (Single Sign-on, SSO), когда аутентификация производится лишь один раз, не только удобен, но и более безопасен, поскольку централизованную базу данных с регистрационными записями администрировать проще, а значит, и надежнее. Решение управления должно легко интегрироваться в существующую инфраструктуру и поддерживать различные службы каталогов — LDAP или Active Directory.

В отношении безопасности и комфорта управление вычислительными центрами при помощи KVM по IP через пять лет после своего появления достигло высоких стандартов — причем отнюдь не в результате какого-то побочного процесса развития, поскольку оба аспекта взаимосвязаны. В конце концов, уровень безопасности инсталляции ИТ зависят от пользователей. Поэтому при разработке необходимы не только инженеры, но и опытные проектировщики пользовательских интерфейсов.

В отношении технологии передачи в ближайшее время, по всей видимости, не стоит ожидать каких-либо поворотных новинок. Однако давно уже зарекомендовавший себя стандарт TCP/IP дополняется беспроводными технологиями — разработка, которая именно в области безопасности предъявляет дополнительные требования.

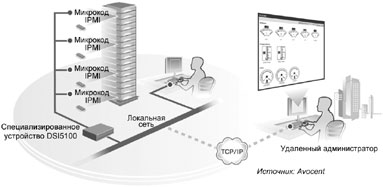

Некоторый прогресс наблюдается и в области совместимости. Так, с появлением интерфейса интеллектуального управления платформами (Intelligent Platform Management Interface, IPMI) стал доступен независимый от операционной системы интерфейс для контроля и управления сетевыми устройствами. С учетом растущей неоднородности ландшафтов ИТ — безусловно, это шаг в правильном направлении. IPMI разрабатывается консорциумом производителей, в который в числе других входят AMD, Avocent, Dell, HP, IBM, Intel и Microsoft. Управление IPMI рационально дополняет решение KVM, поскольку IPMI предполагает не только мониторинг условий окружающей среды, к примеру частоту вращения вентиляторов, температуру и напряжение работы, но и предупреждает о событиях, в частности о перезагрузке системы или открытом корпусе (см. Рисунок 2).

|

| Рисунок 2. Стандартизированный интерфейс управления IPMI дополнительно к управлению вычислительными центрами предлагает мониторинг условий окружающей среды. |

Таким образом, кабель, ведущий непосредственно к аппаратному обеспечению, как и прежде, присутствует — даже если люди и машины разделены в пространстве, виртуально они тесно связаны благодаря решениям KVM. И это защищает ИТ как логически, так и физически.

Йорг Пошен — менеджер по маркетингу немецкого филиала компании Avocent. С ним можно связаться по адресу: wg@lanline.awi.de.

? AWi Verlag