Корпорация Microsoft решила обобщить свой опыт, накопленный в области разработки безопасного программного обеспечения, и поделиться им с другими.

Корпорация предложила соответствующие руководства и инструментарий, в основу которого положена методология обеспечения безопасности Security Development Lifecycle (SDL), представленная в 2004 году и отражающая эволюцию инициативы Microsoft Trustworthy Computing.

Корпорация намерена заняться популяризацией инструментария Microsoft SDL Threat Modeling Tool 3.0, предназначенного для проведения структурного анализа вопросов информационной безопасности и конфиденциальности, модели Microsoft SDL Optimization Model, служащей для оценки системы безопасности, и ресурсов Microsoft SDL Pro Network, объединяющих руководства по безопасности и передовой опыт SDL. «Сегодня мы ставим своей целью сформировать экосистему разработки на основе SDL», — сообщил старший директор Microsoft по стратегии проектирования безопасных систем Стив Липнер.

Исследования аналитиков показывают, что 10% организаций занимаются тестированием системы безопасности на этапе внедрения программного обеспечения, 20% — на этапе верификации, а 70% ждут начала эксплуатации систем.

«В общем случае все это означает, что разработчики выпускают программы, надеясь, что никто не станет их взламывать», — пояснил Липнер.

«Microsoft демонстрирует желание поделиться накопленным опытом и смягчить неприятности, обусловленные написанием плохого кода, — пояснил старший аналитик компании Enterprise Strategy Group Джон Олтсик. — Когда в поставляемой корпорацией программной системе обнаруживается плохой код, пользователи всякий раз указывают пальцем на Microsoft, даже если гигант программной отрасли здесь совершенно ни при чем. Не удивительно, что руководству корпорации хотелось бы каким-то образом исправить ситуацию».

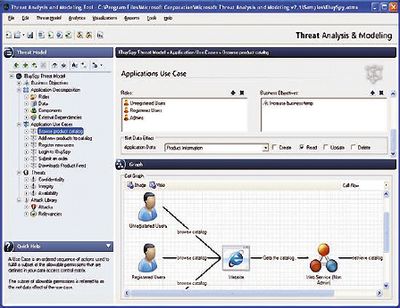

Microsoft SDL Threat Modeling Tool 3.0 представляет собой аналитическое средство, позволяющее на раннем этапе проводить структурный анализ проекта, а также выявлять потенциальные недочеты, связанные с обеспечением безопасности и конфиденциальности. Инструментарий можно использовать для новых или существующих приложений, которые базируются на Windows или каких-то иных платформах. Сам инструментарий работает в среде Windows.

«Моделирование угроз — это способ контроля за ходом разработки компонентов программного обеспечения, — заметил Липнер. — Необходимо заранее выяснить, о чем следует побеспокоиться. Нужно быть уверенным в том, что программное обеспечение устоит перед атакой. Прежде всего следует продумать вопросы ввода информации, аутентификации и шифрования конфиденциальных данных».

Новый инструмент позволяет уберечься от атак категории cross-site scripting («межсайтовое выполнение сценариев»), которым часто подвергаются приложения AJAX. Бесплатный инструментарий, который будет предложен в ноябре, представляет собой уже третье поколение технологии, однако широкая общественность впервые получила доступ к нему. Ранее такой возможностью обладали только внутренние разработчики Microsoft.

«Инструментарий моделирования угроз произвел на меня благоприятное впечатление, — признался старший аналитик компании Forrester Research Майк Гуалтьери. — Когда я был разработчиком, мне очень хотелось иметь нечто подобное. Помимо содействия в моделировании угроз, этот инструмент помогает разработчикам глубже изучить вопросы безопасности».

Модель Microsoft снабжается бесплатным руководством, которое можно будет загрузить из Web начиная с ноября. «Модель оптимизации поможет коллективам разработчиков самостоятельно оценить свою зрелость в вопросах создания безопасных программ», — подчеркнул Липнер.

Организации получают возможность оценить свои достижения в области безопасности и сравнить их со спецификацией SDL. Безопасность может находиться на одном из четырех возможных уровней: «базовый» (риск для клиента не определен), «стандартный» (выполняются профилактические меры безопасности), «расширенный» (используются интегрированные средства безопасности) или «динамический» (риск для клиента сводится к минимуму благодаря применению специализированных средств безопасности).