Компания «Лаборатория Касперского», обнаружив в начале июня новый вариант «троянского коня» Gpcode, который использовался в отдельных атаках так называемого «вируса-шантажиста» (ransomware) в течение последних двух лет, обратилась к добровольцам с просьбой, приняв участие в открытом проекте, основанном на grid-технологиях, помочь взломать ключ шифрования.

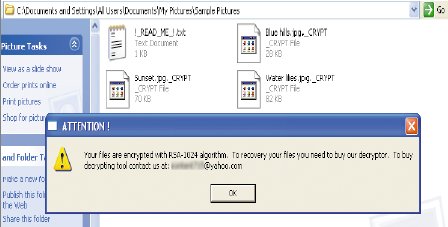

В ходе подобных атак хакеры распространяют вредоносные программы, которые шифруют файлы, а затем выводят на экран сообщение с требованием денег за разблокирование данных. Последний вариант Gpcode «работает» с 143 различными типами файлов, в том числе .bak, .doc, .jpg и .pdf. Зашифрованные файлы получают имена оригинальных с постфиксом _CRYPT, а сами оригинальные незашифрованные файлы удаляются. В порядке маскировки Gpcode пытается удалить и себя самого.

Под конец на экране появляется требование выкупа. «Ваши файлы зашифрованы с помощью алгоритма RSA-1024, — говорится в сообщении. — Для того чтобы восстановить свои файлы, вам нужно приобрести наш дешифратор. Чтобы купить дешифрующую программу, свяжитесь с нами по адресу xxxxx@yahoo.com». Как сообщалось, хакеры требовали за разблокирующую программу от 100 до 200 долл.

Аналитик «Лаборатории», назвавшийся VitalyK, сообщил: несмотря на то, что компания анализирует образцы Gpcode, она не в состоянии дешифровать файлы, закодированные с помощью этой вредоносной программы.

«Сейчас мы не можем расшифровывать файлы, закодированные Gpcode.ak, — отметил он в блоге компании. — При шифровании RSA, реализованном в этой программе, используются очень надежные, 1024-разрядные ключи».

«Вместе с другими антивирусными компаниями из разных стран мира мы сталкиваемся с задачей взлома 1024-разрядного ключа RSA, — заметил старший вирусный аналитик Александр Гостев. — Это огромная криптографическая проблема. По нашим оценкам, чтобы взломать такой ключ, примерно 15 млн современных компьютеров должны работать около года».

В своем сообщении Гостев тоже указывает открытый ключ.

«Поэтому мы обращаемся к вам, криптографам, государственным организациям и научным институтам, антивирусным компаниям и независимым исследователям, — заявил Гостев. — Присоединяйтесь к нам, чтобы остановить Gpcode».

Не все исследователи выступили в поддержку подобного призыва к оружию. «Они предлагают бесполезно потратить время. Ни к чему это не приведет, — заявил болгарский исследователь Веселин Бончев, работающий в исландской антивирусной компании Frisk Software, в своем комментарии в блоге «Лаборатории», указав также, что приведенная компанией оценка компьютерного времени, которое потребуется на взлом ключа, была оптимистичной. — Цель этого проекта для ‘Лаборатории Касперского’ — бесплатная реклама».

В «Лаборатории» ответили на реплику Бончева, поблагодарив его за высказанное мнение, но затем закрыли тему.

Так или иначе, в прошлом компании удавалось взламывать ключи шифрования Gpcode. Два года назад, когда появился первый «троянец»-шантажист, сотрудники «Лаборатории» смогли взломать 660-разрядный код, но только потому, что автор этой вредоносной программы сделал ошибки в реализации алгоритма шифрования. Gpcode снова появился прошлым летом, заблокировав зашифрованные файлы с помощью, как утверждали создатели вируса, 4096-разрядного ключа.

Обходной маневр

Спустя неделю после заявления о своей готовности возглавить объединенные усилия по взлому ключа шифрования в вирусе-шантажисте, в «Лаборатории Касперского» дали его жертвам более практический полезный совет, опубликовав инструкции по восстановлению данных, потерянных в результате атаки Gpcode.ak.

«Лаборатория» опубликовала инструкции, предполагающие использование свободно распространяемой утилиты по восстановлению файлов.

Теперь, как сообщила «Лаборатория Касперского», пользователи могут восстановить файлы, удаленные Gpcode.ak, не платя выкуп.

«Можно восстановить удаленный файл, если данные на диске не были сильно изменены», — отметил VitalyK в блоге компании. Пользователям рекомендуют загрузить PhotoRec, свободно распространяемую утилиту для восстановления файлов, которая работает в Windows и других операционных системах.

Анализ «Лаборатории Касперского» дополнен пошаговой инструкцией, описывающей, как восстановить файлы, удаленные «троянцем», но которые физически остались на диске.

VitalyK также признал в блоге, что его компания не добилась никакого прогресса во взломе ключа шифрования. «Без частного ключа расшифровать файлы, закодированные Gpcode.ak, невозможно», — сказал он.