Что может быть хуже, чем, откусив от яблока, увидеть червяка? Только увидеть его половинку

|

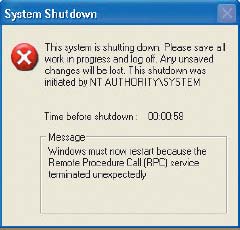

| Хотя Blaster/Lovesan и не нес существенной опасности непосредственно для зараженного компьютера, подобные «экранные эффекты» навряд ли радовали пользователей |

Вирус Blaster, известный также как Lovesan и использующий обнаруженную в июле брешь в службе удаленного вызова процедур DCOM RPC операционных систем Windows, распространился по миру довольно быстро. В считанные часы счет пораженных компьютеров пошел на тысячи. Однако, несмотря на первоначальные «успехи» Blaster/Lovesan, специалисты в области компьютерной безопасности практически сразу же сошлись в том, что написан он слабо, действует неэффективно, и вред от него будет незначителен. «На самом деле этот вирус написан очень плохо, лично я назвал бы его всего лишь половинкой червя», — заявил Марк Майффрет, директор компании eEye Digital Security по разработке систем защиты от хакеров.

Вместо того чтобы писать новый вредоносный код, автор (авторы?) Blaster/ Lovesan нашел в Internet, скопировал и вставил в свою программу кусок уже известного вирусологам кода, поражающий уязвимое место операционной системы. Как отметили представители компании F-Secure, Blaster/Lovesan в отличие от других знаменитых червей не в состоянии определить, какая операционная система установлена на компьютере. Поэтому зачастую вирус использует неправильные обращения к процедурам ОС, что приводит к перезагрузке системы.

Громоздким и неэффективным многие специалисты назвали и механизм передачи вируса с зараженных машин на незараженные. Для дальнейшего распространения червь должен установить прямое соединение заражаемого компьютера с уже инфицированной машиной, после чего производится копирование необходимого кода. Таким образом упрощается распознавание присутствия червя в сети, а следовательно, и выставление барьеров на пути его продвижения. Именно так, по словам инженера по сетевой безопасности Джордана Винса, действовали администраторы информационных систем в университете штата Флорида. Для проникновения с одного компьютера на другой Blaster/Lovesan использует порт 135, но вместе с тем он открывает на машине и «черный ход» через порт 4444, откуда посылаются команды для загрузки кода червя. Администраторам университета удалось оперативно воспрепятствовать распространению вируса, не затронув другие приложения. Для этого они просто блокировали прохождение трафика через порт 4444.

«Атака клонов»

Специалисты проявили единодушие и в отношении прогноза появления других версий Blaster/Lovesan, а также новых червей, использующих брешь в механизме RPC. И то, и другое сразу же было названо весьма вероятным. Действительность подтвердила эти предположения. Модификации червя появились в Internet всего лишь несколькими днями позже того, как начала свое распространение исходная версия. Но еще более примечательным оказалось появление другого червя — Welchia, который, проникая на компьютер незаметно от пользователя, «лечит» (!) систему от Blaster/Lovesan. Причем для своего распространения этот вирус использует ту же брешь DCOM RPC, что и Blaster/Lovesan, а также еще одну «дыру» — в системе защиты Internet Information Server 5.0.

Впрочем, все это уже осталось в прошлом. Вирусологов же больше заботит будущее. Авторы следующих червей наверняка сделают выводы из эпидемии Blaster/ Lovesan. «В новых вирусах недостатки Blaster, скорее всего, будут учтены, и это внушает определенные опасения, — сказал Ульрих. — Не стоит недооценивать и возможность организации DoS-атак, подобной той, которую Blaster/Lovesan нацеливал на сайт windowsupdate.com корпорации Microsoft. Жертвой такого удара может стать любой Web-сайт».

Редмондской корпорации удалось отразить атаку Blaster/Lovesan. (По некоторым данным, был найден следующий выход из положения: перенаправление запросов с несуществующего на самом деле сайта windowsupdate.com на реальные серверы обновлений было на некоторое время запрещено. — Прим. ред.) Поэтому основной ущерб в итоге был нанесен не Microsoft и не корпоративным серверам, находящимся под строгим контролем системных администраторов. Куда больше пострадали домашние пользователи. Очень многие не установили «заплатки» для своих операционных систем и потому их компьютеры оказались легко уязвимыми для червя.

«Даже такой слабый код продемонстрировал высокую эффективность, — подчеркнул Майффрет. — Сегодня мы видим, что воздействие его оказалось довольно серьезным. И это пугает меня больше всего».

Как отмечают специалисты, полностью уничтожить Blaster/Lovesan, как и любой другой червь, не так-то просто. «Начиная с 2001 года и до сих пор мы не прекращаем вести борьбу с Code Red, поэтому есть все основания полагать, что и Blaster/Lovesan просуществует достаточно долго, — заметил директор компании F-Secure по антивирусным исследованиям Микко Хиппонен. — Думаю, что он будет продолжать сканировать сети и в 2005 году».

Российские вирусологи предупреждают

Что является главной причиной эпидемий, подобных той, что вызвал Blaster/Lovesan? Беспечность пользователей, не загружающих вовремя обновления систем безопасности? Ведь Blaster/Lovesan использовал известную «дыру», обнаруженную и закрытую заплаткой тремя неделями ранее. «На мой взгляд, беспечность пользователей — действительно главная причина эпидемии, — отвечает Евгений Касперский, руководитель антивирусных исследований «Лаборатории Касперского». — С другой стороны, есть более глубокие причины этого явления. Мы уже вплотную приблизились к тому пределу, когда Microsoft еле успевает разрабатывать заплатки. Боюсь, не далек тот час, когда появится червь, атакующий брешь, для которой еще нет патча. Проблема в том, что вирусописатели получают доступ к информации об этих брешах и очень быстро создают специфические вирусы. Необходимо ограничивать доступ к ней, по крайней мере до тех пор, пока не будет разработано обновление».

По данным «Лаборатории Касперского», заражению Blaster/Lovesan подверглись около 700 тыс. компьютеров, в том числе — 20-30 тыс. в России. Быстрое распространение червя вызвало панику в средствах массовой информации, но, как ни парадоксально, оно же способствовало принятию мер по защите серверов обновления Windows. Информация об объекте предстоящей DoS-атаки была растиражирована по всему миру.

Как справедливо отметили в пресс-службе компании «ДиалогНаука», 16 августа (на этот день был запланирован удар по сайту windowsupdate.com) не состоялось победы человечества над Blaster/Lovesan, всего-навсего провалилась атака на сайт компании Microsoft, а сам червь никуда не делся и по-прежнему пытается заражать компьютеры.

Прогнозы на будущее, увы, неутешительны. Сама структура Internet, по мнению специалистов, располагает к масштабным вирусным атакам. «Я практически уверен, что в дальнейшем подобные эпидемии станут регулярным явлением», — сказал Касперский.

— Редакция Computerworld Россия