Computerworld, США

Одним из аргументов в споре о раскрытии информации об уязвимостях ИТ-систем является то, что неизбежно информация будет доступна «плохим парням», а не «хорошим», и поэтому «Плохие ребята» получат преимущества. Однако в реальном мире проявлений каких-либо неизвестных уязвимостей в продуктивных системах в истории Internet было незначительное число. Подумайте об этом — гораздо легче обмануть людей — а в анналах методов социальной инженерии этому есть громадное число примеров, — чем пытаться проникнуть в систему безо всяких препятствий или по крайней мере не оставив следов

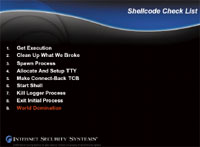

В конце июля Майк Линн, исследователь, ранее работавший в компании Internet Security Systems (ISS), провел презентацию на конференции Black Hat. Свое выступление он посвятил внутреннему устройству Cisco Internetworking Operating System (IOS) и технике ее взлома. Если говорить кратко, то это выступление потрясло мир информационной безопасности и создало юридический прецедент.

Кроме того, некоторые специалисты в области информационной безопасности выступили с обычными для них обвинениями в адрес «акул большого бизнеса», обычно назначаемых в таких случаях виновниками, называя последних не иначе, как «душителями правды».

Не будем обсуждать, действительно ли Cisco и ISS пытались выступать как «душители» или нарушил ли Линн закон. Эти вопросы важны и интересны, но тем, кто настроен прагматично и кому надо понимать природу информации, теперь находящейся в свободном доступе, необходимо знать и другое. Правильный вопрос профессионала в области корпоративной информационной безопасности звучит так: «Повысился ли уровень нашей безопасности, когда мы получили новую информацию?»

Как и всегда, Линн и те, кто стоит за ним, придерживаются мнения, что подобные презентации делают мир более безопасным. Здесь я хочу остановиться и предложить дать определение понятию «более безопасный». Оно значит, что мы с меньшей вероятностью (в целом или по отдельности) пострадаем от потерь после того, как эта информация будет раскрыта. Так что существенным фактором для всех, кто хочет распространять эту информацию, является определение того, приведет распространение в Глобальной сети к большим или меньшим рискам потерь. Больший риск означает меньший уровень защиты, меньший риск означает более защищенную среду.

При оценке риска важно полностью исследовать как внешнее враждебное окружение, так и уязвимость цели. В случае раскрытия информации, угрозы (потенциальные атакующие) и уязвимости (целевые слабые места) должны противопоставляться друг другу. Поэтому более высокий риск, связанный с увеличившейся опасностью после раскрытия информации, должен быть снижен за счет уменьшения уровня уязвимости при создании более безопасного окружения с меньшим риском.

В случае с исследованиями Линна и любых других «инструкций» по использованию уязвимостей и брешей в безопасности угроза усиливается вместе с увеличением количества потенциальных атакующих, получивших доступ к информации, которой они раньше не обладали и не могли получить самостоятельно. Итогом становится поддержка усилий по разработке методов взлома систем. Теперь, когда публикация доступна любому атакующему с доступом в Internet, угроза существенно возросла. Мы постоянно наблюдаем признаки этой увеличивающейся опасности в бюллетенях по информационной безопасности. Они выходят с описаниями новых уязвимостей, которые затем появляются в форме сетевых червей, подобных Blaster и Sasser.

Так как усиление уровня опасности очевидно — в случае Линна на конференции DefCon были сообщения о хакерах, «круглосуточно» работающих над созданием новых программ, использующих бреши в защите Cisco, то возникает вопрос, как может помочь информация от Линна в деле уменьшения уязвимости маршрутизаторов Cisco в частности и уменьшения общего риска в целом?

Ответ заключается в том, что для Internet в целом этого не может быть достигнуто. Информация может только снизить риск для тех, кто не обновлял фирменное программное обеспечение маршрутизаторов Cisco. Как вы видите, информация Линна только предоставляет новые подробности об IOS как «доказательства» возможности удаленного исполнения кода на этих системах. По сути множество инцидентов типа «отказ в обслуживании» теперь превращается в «удаленный доступ с администраторскими полномочиями» на платформе IOS.

Таким образом, если вы не обновляли программную начинку маршрутизаторов или не используете отдельный канал для управления ими, то можете снизить свой риск, проделав это. В любой же ИТ-инфраструктуре с высоким уровнем защищенности, где эта практика распространена, только наблюдают усиление риска (через угрозы), однако, возможно, чувствуют себя достаточно уверенно, чтобы противостоять усилению риска.

|

| Существует множество скрытых уязвимостей, которые могут быть обнаружены «плохими парнями» и использоваться ими вне зависимости от того, что мы делаем в рамках нашего «формального» процесса |

Одним из аргументов в споре о раскрытии информации является то, что неизбежно информация будет доступна «плохим парням», а не «хорошим», и поэтому «плохие ребята» получат преимущества. Однако в реальном мире проявлений каких-либо неизвестных уязвимостей в продуктивных системах в истории Internet было незначительное число. Подумайте об этом — гораздо легче обмануть людей — а в анналах методов социальной инженерии этому есть громадное число примеров, — чем пытаться проникнуть в систему безо всяких препятствий или по крайней мере не оставив следов.

Хотя тому нет доказательств, я согласен с тем, что все же возможно и даже вероятно, что плохие парни собирают собственную базу знаний об уязвимостях и даже используют ее. Однако их практические знания и навыки наших хороших парней не связаны друг с другом (ведь так?), так что нет причин верить в то, что мы обнаружим те же уязвимости, что и они (а уязвимостей много и на многих различных платформах).

Это значит, что мы теряем наше время на установку «комфортной защиты» от известных уязвимостей, когда как «плохие парни» смеются над нашими напыщенными действиями и продолжают взламывать нас. В конце концов, на самом деле ведь мы должны беспокоиться о неизвестных уязвимостях, правильно?

Однако предположите на минуту, что на самом деле мы обнаружили ту же самую уязвимость, что и «плохие парни». В таком случае процесс обнаружения и раскрытия информации пошел бы на пользу всему Internet, правильно? Я так не думаю. Мы обманываем сами себя раскрытием уязвимостей так давно, что привыкли к применению заплат и забыли о настоящей опасности — о серьезных уязвимостях, которые могут еще существовать. Если опасность реальна, то мы быстро ее обнаружим и разработаем соответствующие средства защиты, некоторые из которых могут пока и не существовать.

Однако достаточно давно известно, как защищать наше системное окружение — снижать область атаки за счет улучшений в управлении конфигурациями и мониторинге. Безопасное системное окружение в основе своей не опирается на защиту против новых уязвимостей; в нем защищены настройки, разделены выполняемые задачи, проверяются компоненты и отслеживаются все действия.

Маленький секрет многих поставщиков решений в области информационной безопасности заключается в том, что они не верят в реальность угроз и поэтому должны создавать их сами, публикуя новые уязвимости, которыми могут вслепую воспользоваться подростки с дурными наклонностями, в профессиональном плане не способные ни на что, кроме как писать элементарные скрипты. Именно поставщики находят большинство уязвимостей. Я думаю, что угроза реальна, однако существующий процесс обнаружения уязвимостей и их раскрытия является тем красивым фасадом, который привлекает слишком много внимания неопытных и крикливых «взломщиков».

В современных условиях абсолютно необходимо избавиться от этого шума, однако не только потому, что мы так считаем. Я призываю исследователей, разработчиков и компании сконцентрировать траты своего времени и ресурсов на реальных угрозах, а не на самоуспокоении.

Нам нравится убеждать отдельных лиц, сильно не обеспокоенных проблемами безопасности, в существовании угрозы и заявлять, что лучше знать об опасности, чем не знать. Так думаю и я. Однако мы не можем знать обо всех уязвимостях, так что на самом деле мы должны работать в имеющейся реальности — существует множество скрытых уязвимостей, которые могут быть обнаружены плохими парнями и использоваться ими вне зависимости от того, что мы делаем в рамках нашего «формального» процесса. Настоящей угрозой остается та, о которой вы еще не знаете. Стройте вашу систему безопасности на основе этой философии, и эта защита будет гораздо лучше.