Резко возросло число всевозможных USB-накопителей и их объем (диски в 4 Гбайт уже давно не редкость); переносные MP3-плейеры с жестким диском, фотоаппараты, мобильные телефоны — все они имеют большой объем памяти. Рынок таких устройств демонстрирует экспоненциальный рост, при этом размеры устройств становятся все меньше, а производительность и объем переносимых данных — все больше.

Постоянно увеличиваются инвестиции в межсетевые экраны, разрабатываются все новые способы шифрования данных, различные средства и технологии контроля для защиты данных. Однако не стоит забывать, что все эти меры не способны остановить попытки хищения данных со стороны собственных сотрудников, приносящих на работу флэш-диски и скачивающих на них конфиденциальную информацию. Все эти технологии не в состоянии воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки вредоносной программы в сеть. Именно поэтому и был разработан целый класс программного обеспечения контроля сменных носителей. И начиная с операционной системы Windows Vista компания Microsoft встраивает в операционные системы возможность управлять использованием внешних запоминающих устройств с помощью локальных (групповых) политик. В данной статье мы попытаемся разобраться, как управлять внешними устройствами с помощью политик Windows 7.

Установка контроля над использованием сменных носителей в Windows 7

Для использования режима контроля над применением внешних носителей в Windows 7 администратор должен задействовать групповые (локальные) политики. При помощи групповых политик он может указать конкретные устройства, использование которых на данном компьютере разрешено.

Управление с помощью ID устройства

Предположим, что сотруднику приказом выделен флэш-диск А, но из дома он может принести еще и флэш-диск В. Средствами групповых политик в Windows 7 можно сделать так, что флэш-диск А работать будет, а при включении флэш-диска В сотрудник получит сообщение о том, что он нарушает политику безопасности. Давайте рассмотрим подробнее, как это осуществить.

Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть для создания списка разрешенных устройств нам вначале нужно получить идентификаторы (ID) этих устройств.

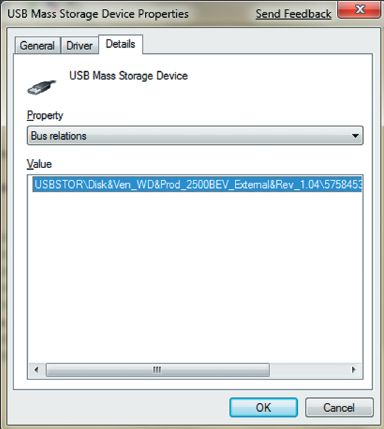

Для получения соответствующего ID устройства подсоедините его к USB-порту, дождитесь, пока система опознает его, и запустите диспетчер устройств Device Manager. В появившемся списке устройств раскройте узел Universal Serial Bus controllers и выберите USB Mass Storage Device. Для вызова контекстного меню нажмите правую клавишу и выберите пункт Properties. Затем выберите Details. В раскрывающемся списке Property укажите пункт Bus relations (см. экран 1).

Скопируйте значение параметра в любой текстовый редактор. Вы получите строку типа USBSTOR\Disk&Ven_WD&Prod_2500BEV_External&Rev_1.04\575845323038443536353234&0.

Из полученной строки нужно выделить подстроку 575845323038443536353234 от последнего символа \ до &. Это и будет искомое имя устройства.

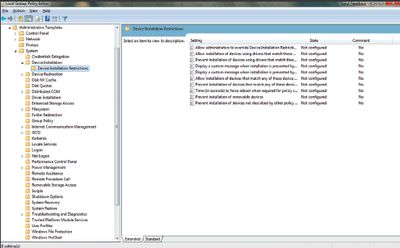

После получения уникального ID устройства можно перейти к настройке групповых политик. Для настройки групповых политик в режиме командной строки запустите команду gpedit.msc. В появившемся окне групповых политик выберите Computer Configuration — Administrative Templates — System — Device Installation (экран 2).

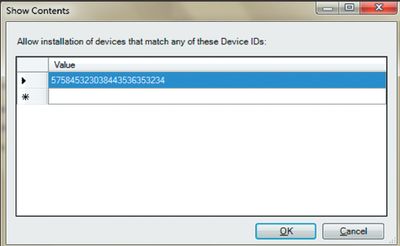

Далее выберите настройку Allow installation of devices that mach any of these device IDs () и, чтобы разрешить установку в открывшемся окне, добавьте или удалите ID устройства (экран 3).

После создания списка разрешенных устройств нужно запретить установку всех остальных, включив настройку Prevent installation of devices not described by other policy settings.

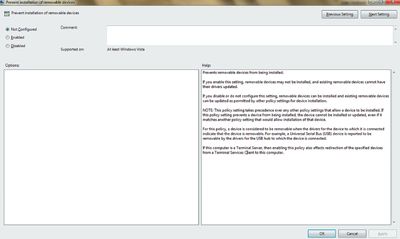

Вместе с тем стоит учесть, что теперь вы сможете запретить установку сменных носителей вообще. Для этого служит правило, приведенное на экране 4.

Данное правило политики препятствует установке сменных устройств. Существующие сменные устройства не смогут при этом обновлять свои драйверы. Данное правило имеет приоритет по отношению к любым другим параметрам настройки политики установки сменных устройств. Для этого правила признаком того, что устройство является сменным, служит драйвер устройства, с которым оно связано.

Вместе с тем администратор может создать «черный» список устройств, которые не могут быть установлены на данном компьютере, включив настройку Prevent installation of devices that match any of these devices IDs.

Текст, введенный в окне правила Display a custom message when installation is prevent by policy (balloon text), определяет сообщение, которое пользователь видит в окне уведомления в случае, если политика запрещает установку устройства. Этот текст будет отображен как основной текст сообщения, выводимого Windows всякий раз, когда установка устройства будет запрещаться политикой. Заголовок окна уведомления может быть настроен и с помощью настройки Display a custom message when installation is prevent by policy (balloon title).

Однако не стоит забывать, что в Windows 7 существуют и другие возможности управления сменными носителями информации, в частности с помощью шифрования.

Шифрование сменных носителей информации

Шифрование сменных носителей в Windows 7 может быть осуществлено несколькими способами. Наиболее простой способ — это шифрование USB-диска в том случае, если он отформатирован под NTFS. В такой ситуации шифрование осуществляется аналогично шифрованию жесткого диска.

Однако некоторые из правил групповой политики шифрования могут быть использованы именно для управления сменными носителями. Например, с помощью правила Provide the unique identifiers for your organization вы сможете задать уникальное название вашей организации, а затем использовать это поле для управления сменными носителями. Данное правило политики позволит создавать уникальные идентификаторы для каждого нового диска, принадлежащего организации и защищаемого с помощью BitLocker. Данные идентификаторы хранятся как первое и второе поля идентификатора. Первое поле идентификатора позволит установить уникальный идентификатор организации на диски, защищенные BitLocker. Этот идентификатор будет автоматически добавляться к новым дискам, защищаемым BitLocker, и может быть обновлен для существующих дисков, зашифрованных с помощью BitLocker при использовании программного обеспечения командной строки Manage-BDE.

Второе поле идентификатора используется в комбинации с правилом политики «Запрет доступа на сменные носители, не защищенные BitLocker» и может использоваться для управления сменными дисками в компании. В нем хранится список идентифицирующих полей вашей или других внешних организаций. Комбинация этих полей может использоваться для определения, принадлежит ли диск вашей организации. В случае если значение данного правила не определено или отключено, поля идентификации не требуются. Поле идентификации может иметь длину до 260 символов.

Removable Data Drives

Рассмотрим еще вкратце правила групповой политики, относящиеся к шифрованию сменных дисков.

Control use of BitLocker on removable drives. С помощью данного правила групповой политики вы сможете управлять шифрованием BitLocker на сменных дисках. Вы можете указать, с помощью каких параметров настройки пользователи смогут настраивать BitLocker.

В частности, для разрешения выполнения мастера установки шифрования BitLocker на сменном диске необходимо выбрать «Allow users to apply BitLocker protection on removable data drives». Если вы укажете «Allow users to suspend and decrypt BitLocker on removable data drives», то пользователь сможет расшифровать ваш сменный диск или приостановить шифрование.

Если данное правило не настроено, то пользователи могут применять BitLocker на съемных носителях. Если оно отключено, пользователи не смогут задействовать BitLocker на съемных дисках.

Configure use of smart cards on removable data drives. С помощью данной установки политики вы сможете определить, можно ли использовать смарт-карты для аутентификации пользователя и доступа его к сменным дискам на данном компьютере.

Deny write access to removable drives not protected BitLocker. С помощью данного правила политики вы можете запретить запись на сменные диски, не защищенные BitLocker. В таком случае все сменные диски, не защищенные BitLocker, будут доступны только для чтения.

Если будет выбрана настройка «Deny write access to devices configured in another organization», запись будет доступна только на сменные диски, принадлежащие вашей организации. Проверка производится по двум полям идентификации, определенным согласно правилу групповой политики «Provide the unique identifiers for your organization». Если вы отключили данное правило или оно не сконфигурировано, то все сменные диски будут доступны и по чтению, и по записи. Учтите, что это правило можно отменить параметрами настройки политики User Configuration\Administrative Templates\System\Removable Storage Access. Это правило будет проигнорировано, если правило «Removable Disks: Deny write access» будет разрешено.

Allow access to BitLocker-protected removable data drives from earlier versions of Windows. Это правило определяет, могут ли сменные диски, отформатированные под FAT, быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 Windows XP SP2.

Если данное правило разрешено или не настроено, то сменные диски с файловой системой FAT могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2. При этом диски будут доступны только для чтения. Если оно заблокировано, то соответствующие сменные диски не могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2. Данное правило не относится к дискам, отформатированным под NTFS.

Configure password complexity requirements and minimum length. Данное правило политики определяет, должны ли сменные диски, заблокированные с помощью BitLocker, быть разблокированы с помощью пароля. Если же вы позволите применять пароль, можно будет установить требования к его сложности и минимальную длину пароля. Стоит учесть, что в этом случае требования сложности должны совпадать с требованиями политики паролей Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\.

Choose how BitLocker-protected removable drives can be recovered. Данное правило позволяет выбрать способ восстановления сменных дисков, защищенных BitLocker. Кроме того, правила использования сменных носителей могут быть заданы в разделе групповой политики Computer Configuration — Administrative Templates –System — Device Installation — Device Installation Restrictions.

Prevent installation of removable devices. Запрет установки сменных устройств. Это правило политики имеет приоритет по отношению к любым другим параметрам настройки политики, которые позволяют устанавливать устройства.

Таким образом, сегодня можно управлять не только перечнем устройств и классов устройств, которые можно подключить к компьютеру, но и тем, можно ли считывать данные и записывать их на сменные носители.

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr