С появлением Windows Server 2008, а теперь и Windows Server 2008 R2 возможность шифрования стала уже встроенной функцией операционной системы. В данной статье я попытаюсь описать процесс шифрования с помощью функции BitLocker в новой версии Windows Server 2008 R2.

Начинаем шифровать

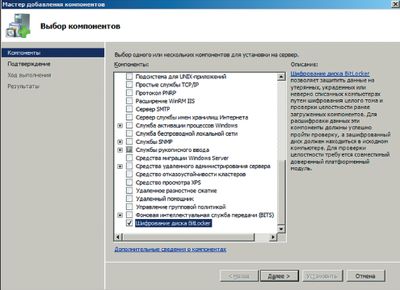

Прежде чем приступать к шифрованию, необходимо открыть «Задачи начальной настройки» и добавить компонент «Шифрование BitLocker» (экран 1).

После этого придется перезагрузить сервер, и можно начинать шифрование.

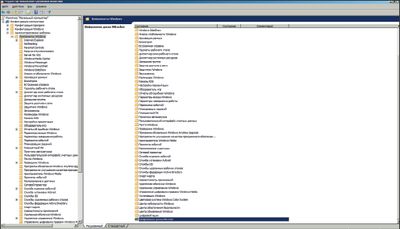

Важно учесть, что в Windows Server 2008 R2, в отличие от Windows 7 и более старых версий, по умолчанию считается, что система оборудована модулем Trusted Platform Module (ТРМ). Если ваш сервер не оборудован соответствующим модулем, то вам до начала шифрования необходимо обратиться к редактору локальных групповых политик, запустив файл gpedit.msc. В редакторе локальных групповых политик в разделе «Конфигурация компьютера» раскройте контейнер «Административные шаблоны», затем «Компоненты Windows» и выберите объект «Шифрование диска BitLocker» (экран 2).

В этом контейнере GPO следует найти параметр «Обязательная проверка подлинности при запуске». По умолчанию он имеет значение «Не задано».

Включите данный параметр и обязательно оставьте флажок для параметра «Разрешить использовать BitLocker без совместимого ТРМ». Не забудьте, что при этом потребуется флэш-накопитель USB для хранения ключа. Примените данную политику, и вы сможете шифровать свои жесткие диски. Для этого необходимо перейти в панель управления, запустить модуль «Шифрование диска BitLocker» и указать тот диск, который предстоит шифровать.

Вы, естественно, можете зашифровать только диск данных или только системный диск, однако я рекомендую шифровать оба. Естественно, последовательно. Можно и одновременно, но это будет дольше.

Обратите внимание! В перечне дисков, доступных для шифрования, перечислены не только жесткие диски, но и внешний жесткий диск и даже флэш-накопитель USB. Впрочем, те из читателей, кто уже тестировал шифрование в Windows 7, скорее всего, знают о данной возможности.

После того как вы указали на необходимость шифрования конкретного диска, BitLocker проведет его инициализацию. Советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера снизится. После окончания процесса инициализации операционная система предложит выбрать место для хранения ключа шифрования.

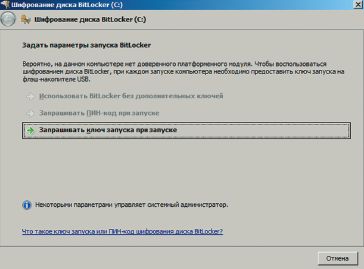

Так как в данной статье рассматривается шифрование без модуля ТРМ, параметры, относящиеся к ТРМ, соответственно недоступны (выделены серым цветом на экране 3).

После выбора «Запрашивать ключ запуска при запуске» необходимо сохранить ключ на USB-носителе, в нашем случае на флэш-накопителе USB. Далее мастером будет предложено сохранить ключ восстановления на другой USB-носитель или в текстовый файл или распечатать его. Учтите, что на флэш-накопитель USB, на который вы сохранили ключ шифрования, будет скопирован и текстовый файл для расшифровывания вашего диска, и в этом файле будет храниться 48-значный цифровой ключ для расшифровывания.

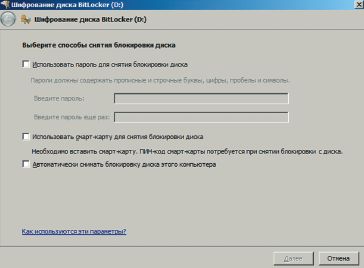

После этого система предложит зашифровать диск. В случае шифрования диска данных (не системного) вы увидите несколько иной вариант (экран 4).

Вы можете использовать:

- пароль для снятия блокировки диска;

- смарт-карту для снятия блокировки диска, при этом вы должны будете ввести PIN-код соответствующей карты;

- комбинацию первых двух способов;

- автоматическое снятие блокировки диска этого компьютера.

Последний пункт имеет смысл использовать только в том случае, если вы предварительно зашифровали системный диск.

Далее вам снова будет предложено сохранить ключ шифрования. Этот процесс ничем не отличается от описанного выше для системного диска.

Локальная групповая политика шифрования BitLocker

Рассмотрим некоторые параметры локальной групповой политики, относящиеся к шифрованию BitLocker в версии Windows Server 2008 R2.

Обязательная проверка подлинности при запуске. Данный параметр позволяет указать, будет ли BitLocker требовать дополнительной проверки подлинности при каждом запуске ПК, а также используете ли вы ТРМ. Если сервер не оснащен ТРМ, следует установить флажок «Разрешить использование BitLocker, без совместимого ТРМ». В этом случае при запуске ключ шифрования будет считываться с USB-устройства. Если устройство недоступно (не работает), необходимо воспользоваться одним из способов восстановления BitLocker.

Разрешить использование усовершенствованных PIN-кодов при запуске. Этот параметр политики позволяет настраивать использование усовершенствованных PIN-кодов с программой шифрования BitLocker. При этом в PIN-коде можно применять буквы обоих регистров, цифры, символы и пробелы.

Установить минимальную длину PIN-кода для запуска. Данный параметр устанавливает минимальную длину PIN-кода. Длина PIN-кода составляет от 4 до 20 разрядов.

Выбор методов восстановления дисков операционной системы, защищенных с помощью BitLocker. Данный параметр позволяет установить методы восстановления BitLocker.

Настройка профиля проверки ТРМ. Этот параметр политики позволяет указать, как оборудование безопасности для модуля TPM обеспечивает безопасность ключа шифрования BitLocker. Данный параметр неприменим, если на компьютере нет совместимого модуля либо же если BitLocker уже включен и используется защита с помощью этого модуля.

Параметры шифрования дисков с данными

Настроить использование смарт-карт на фиксированных дисках с данными. Данный параметр управляет возможностью применения смарт-карт для доступа к зашифрованным дискам.

Запретить запись на фиксированные диски, не защищенные BitLocker. С помощью данного параметра можно разрешить запись на жесткие диски, не зашифрованные с помощью BitLocker. При включении этого параметра все фиксированные диски, не защищенные BitLocker, подключаются как доступные только для чтения. Если диск защищен с помощью BitLocker, он подключается с доступом для чтения и записи.

Разрешить доступ к фиксированным дискам с данными, защищенными с помощью BitLocker, из более ранних версий Windows. Этот параметр политики определяет, можно ли разблокировать и просматривать фиксированные диски с данными, форматированные с файловой системой FAT, на компьютерах под управлением операционных систем Windows Server 2008, Windows Vista, Windows XP с пакетом обновлений 3 (SP3) и Windows XP с пакетом обновлений 2 (SP2). У этих операционных систем есть доступ только для чтения к дискам, защищенным с помощью BitLocker. Обратите внимание, что этот параметр политики не применяется к дискам, отформатированным с файловой системой NTFS.

Настроить использование паролей для фиксированных дисков с данными. С помощью данного параметра можно определить, требуется ли пароль для разблокирования фиксированных дисков данных, шифрованных с помощью BitLocker. Если разрешить использование пароля, можно сделать его обязательным, установить требования к сложности и задать минимальную длину. Для активации параметра требований к сложности следует включить параметр групповой политики «Пароли должны соответствовать требованиям к сложности», размещенный в разделе Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетной записи\Политика паролей\.

Выбор методов восстановления жестких дисков, защищенных с помощью BitLocker. Этот параметр политики позволяет управлять восстановлением жестких дисков с данными, защищенных с помощью BitLocker.

Параметры управления шифрованием съемных дисков с данными

Управление использованием BitLocker для съемных дисков. При включении этого параметра можно устанавливать значения свойств, управляющие тем, как пользователи могут настраивать BitLocker. Установите флажок «Разрешить пользователям применять защиту с помощью BitLocker на съемных дисках с данными», чтобы разрешить пользователю запускать мастер установки BitLocker на съемном диске с данными. Установите флажок «Разрешить пользователям отключать и использовать BitLocker для шифрования съемных дисков с данными», чтобы разрешить пользователям удалять шифрование диска BitLocker или временно отключать шифрование на период обслуживания.

Настроить использование смарт-карт на съемных дисках с данными. Этот параметр политики позволяет определять возможность использования смарт-карт для проверки подлинности доступа пользователей к съемным дискам с данными, защищенными с помощью BitLocker на компьютере.

Запретить запись на съемные диски, не защищенные BitLocker. При включении этого параметра все съемные диски, не защищенные BitLocker, подключаются как доступные только для чтения. Если диск защищен с помощью BitLocker, он подключается с доступом для чтения и записи.

Если выбран параметр «Запретить запись на устройства, настроенные в другой организации», то запись будет разрешена только на диски, чьи поля идентификации совпадают с полями идентификации компьютера.

Разрешить доступ к съемным дискам с данными, защищенным с помощью BitLocker из более ранних версий Windows. Этот параметр политики определяет, можно ли разблокировать и просматривать съемные диски с данными, форматированные с файловой системой FAT, на компьютерах под управлением Windows Server 2008, Windows Vista, Windows XP с пакетом обновлений 3 (SP3) и Windows XP с пакетом обновлений 2 (SP2).

Настроить использование паролей для съемных дисков с данными. Данный параметр определяет, требуется ли пароль для разблокирования съемных дисков, зашифрованных BitLocker.

Естественно, в одной статье невозможно рассмотреть все тонкости шифрования и все параметры локальной групповой политики, но я надеюсь, что вам пригодятся приведенные здесь сведения.

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr