Средства BDE защищают данные в случаях, когда системы отключены от сети (операционная система выключена). Кроме того, BDE повышает устойчивость операционной системы к атакам. Когда средства BDE применяются к системному тому, они реализуют функцию проверки целостности файлов, которая в момент загрузки системы и перед запуском операционной системы в автоматическом режиме определяет состояние загрузочных файлов, таких как BIOS, загрузочные записи Master Boot Record (MBR) и загрузочный сектор NTFS. Если злоумышленник ввел вредоносный код в один из загрузочных файлов или модифицировал такой файл, BDE обнаружит это изменение и заблокирует запуск операционной системы. Подобная возможность реализована только в системах, оснащенных интегральной схемой Trusted Platform Module (TPM) 1.2 — специальной микросхемой защиты, применяемой на большинстве системных плат современных компьютеров.

Наряду с этим на этапе до запуска операционной системы BDE может выполнять процедуру многофакторной аутентификации. Эта процедура защищает Windows от атак с целью обхода проверок доступа на уровне операционной системы с последующим получением доступа к данным защищенного системой Windows тома посредством загрузки с компакт-диска или дискеты Linux.

Версия BitLocker, реализованная в Windows Vista, имела ряд важных недостатков, которые препятствовали ее широкому применению. Давайте посмотрим, как преодолеваются эти недостатки в окончательной функции BDE операционных систем Windows 7 и Windows Server R2. Все приведенные в данной статье данные о BDE в Windows 7 применимы и к системе Windows Server 2008 R2.

Надо отметить, что средства BDE реализованы не во всех редакциях операционной системы Windows 7. Как и в случае с Windows Vista, BitLocker входит в состав только двух — Windows 7 Enterprise и Windows 7 Ultimate; обе они предназначены для наиболее требовательных домашних и бизнес-пользователей. С другой стороны, средствами для работы с BitLocker оснащены все редакции системы Windows Server 2008 R2.

Недостатки BDE Windows Vista и средства BDE Windows 7

В версии Windows Vista средствами шифрования диска BitLocker может быть защищен только один том — загрузочный том системы. В Windows Vista SP1 и Server 2008 специалисты Microsoft обеспечили защиту средствами BDE различных томов, включая тома с локальными данными. В версии Windows 7 дополнительно появилась поддержка шифрования съемных накопителей данных — флэш-карт и внешних накопителей данных. Она реализована в функции, которую представители Microsoft называют BitLocker To Go (BTG); об этой функции я расскажу ниже.

Если работники ИТ-подразделений, пользующихся версией Vista BDE, хотели развернуть на настольных системах Windows в своей организации средства BDE, им приходилось во время развертывания Windows Vista рассматривать возможность разбиения дисков на разделы. Объясняется это тем, что для работы BDE 1.0 требуется активный и выделенный том. Он именуется системным томом BDE и получает буквенное обозначение S. Разработчики Vista и Server 2008 рекомендуют выделять для системного тома BDE по крайней мере 1,5 Гбайт дискового пространства.

Для облегчения процедуры настройки накопителя на этапе, когда операционная система уже установлена, Microsoft выпустила инструментальное средство BitLocker Driver Preparation Tool, которое автоматизирует подготовку накопителей для системы BDE. Это средство автоматически сжимает накопитель C, создает накопитель S емкостью в 1,5 Гбайт, переносит на него загрузочные файлы и помечает этот накопитель как активный.

Вы можете загрузить BitLocker Driver Preparation Tool с Web-сайта Microsoft (microsoft.com/downloads/details.aspx? FamilyID=320b9aa9-47e8-44f9-b8d04d7d6a75add0&displaylang=en). В Windows 7 Microsoft интегрирует это инструментальное средство в систему BDE.

С целью облегчения эксплуатации средств BDE, а также для того, чтобы полностью отказаться от идеи перераспределения дискового пространства, разработчики позаботились о том, чтобы Windows автоматически создавала (на вновь установленной системе Windows 7) отдельный активный системный раздел, необходимый для функционирования BDE. Этот раздел используется также средой восстановления Windows — Windows Recovery Environment (WinRE). Кроме того, представители Microsoft договорились с OEM-изготовителями о том, чтобы новое компьютерное оборудование, предустановленное с операционной системой Windows 7, поставлялось с накопителями, на которых заранее выделены разделы для BDE.

Еще стоит указать, что в среде Windows 7 размер раздела BDE уменьшен до 400 Мбайт при активной среде WinRE и до 200 Мбайт — при отключенной WinRE. В настоящее время системный раздел BDE скрыт от пользователей, ему больше не присваивается буквенное обозначение накопителя S.

Наконец, средства BDE в системе Windows Vista наделены лишь ограниченным набором функций восстановления. Эти функции дают пользователям возможность обращаться к данным на защищенном средствами BDE томе после потери личного идентификатора PIN, появления ошибки TPM или в случае модификации файла загрузки. Все механизмы восстановления «привязаны» к паролю восстановления, который можно хранить на накопителе USB; с другой стороны, пользователи BDE могут просто записать его или запомнить.

Администраторы также могут задействовать службу Active Directory (AD) для централизованного хранения сведений о восстановлении BitLocker на компьютерах, входящих во вверенные им домены. Эти сведения о восстановлении присоединяются к учетной записи компьютера AD. Они включают в себя пароль для каждого оснащенного средствами BitLocker накопителя, пароль владельца TPM (если TPM имеется и используется для работы со средствами BitLocker) и данные, связывающие упомянутые сведения о восстановлении с соответствующим томом.

В Windows 7 реализованы новые механизмы восстановления данных BDE на базе объектов групповых политик Group Policy Object (GPO), которые обеспечивают для организаций дополнительные возможности централизованного восстановления данных BDE. Новые настройки GPO позволяют администраторам поддерживать доступ ко всем защищаемым средствами BDE данным, хранящимся на компьютерах вверенных этим администраторам доменов — даже в тех случаях, когда учетные записи компьютеров AD, содержащих данные о восстановлении BitLocker, по неосторожности удаляются.

BitLocker To Go

BitLocker To Go (BTG) — самая заметная из реализованных в Windows 7 новых функций BitLocker. Ее можно использовать для шифрования данных на съемных жестких дисках и на флэш-картах. Такие устройства часто содержат конфиденциальные данные; при этом их нередко теряют и крадут.

Так же, как и BDE, функция BTG для шифрования тома по умолчанию использует стандарт AES со 128-разрядным ключом и алгоритмом шифрования Diffuser. С помощью настройки GPO стандарт можно изменить на 256-разрядный.

В отличие от средств BDE, совместимых лишь с дисками, отформатированными под NTFS, функция BTG выполняется также на накопителях с файловыми системами exFAT, FAT16 и FAT32. Если вы хотите защитить устройство или накопитель с помощью BTG, защищаемый объект должен иметь по меньшей мере 64 Мбайт свободного дискового пространства.

Возможность шифрования накопителя средствами BTG, а также считывания и записи данных на этот накопитель предусмотрена только для версий Windows 7 Enterprise Edition и Windows 7 Ultimate Edition.

Другие версии Windows 7 позволяют лишь разблокировать защищенный средствами BTG накопитель и считывать записанные на нем данные.

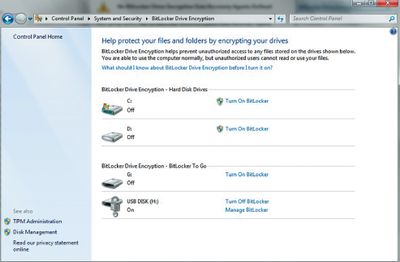

Чтобы начать процесс шифрования содержимого съемного накопителя средствами BTG, можно перейти в окно оснастки System and Security панели управления к объекту BitLocker Drive Encryption и найти в нем раздел BitLocker To Go, показанный на экране 1. В нем содержится список всех подключенных к системе флэш-карт USB и внешних жестких дисков, которые могут быть защищены средствами BTG. Нажав кнопку Turn On BitLocker, запустите мастер BitLocker Drive Encryption.

Первым делом мастер инициализирует накопитель, а затем предлагает пользователю указать механизм снятия блокировки. Снять блокировку с накопителя, защищенного средствами BTG, можно с помощью пароля, секретного ключа, хранящегося на смарт-карте, или с использованием комбинации указанных методов.

Затем мастер предлагает пользователю сохранить или распечатать состоящий из 48 знаков ключ восстановления BTG. Сведения о восстановлении могут также храниться в каталоге AD, если вы укажете соответствующий параметр в GPO-настройках BDE. Наконец, мастер обратится к вам с вопросом: Are you ready to encrypt this drive («Готовы ли вы к шифрованию этого накопителя»)?

Процесс шифрования начинается с нажатия кнопки Start Encrypting. Он связан со значительными затратами времени. Шифрование может занять несколько часов — в зависимости от размера диска и быстродействия компьютера. Функция BTG (так же, как и BDE) осуществляет расшифровку мгновенно при обращении пользователя к файлу на защищенном диске или томе.

Когда вы установите в компьютере защищенную средствами BTG флэш-карту или подсоедините к нему съемный диск, Windows 7 предложит ввести пароль или установить смарт-карту. Вы можете настроить систему Windows 7 таким образом, чтобы она автоматически снимала блокировку защищенного средствами BTG накопителя; это делается с помощью настройки Manage BitLocker в контекстном меню накопителя или на панели управления. Из диалогового окна Manage BitLocker также можно удалять или изменять пароль разблокирования BTG, сохранять или изменять ключ восстановления, а также добавлять смарт-карту для снятия блокировки накопителя, защищенного средствами BTG.

При шифровании содержимого съемного накопителя средствами BTG система Windows 7 копирует на устройство утилиту BitLockerToGo.exe. Эта утилита представляет собой программу для считывания данных BitLocker To Go Reader, которая позволяет обращаться к защищаемым данным из системы Windows Vista или Windows XP. Когда вы устанавливаете в системе Windows Vista или Windows XP накопитель USB, защищенный средствами BTG, или подсоединяете к ней защищенный средствами BTG дисковый накопитель, открывается окно BitLocker To Go Reader, и утилита предлагает ввести пароль для расшифровки. При использовании программы BitLocker To Go Reader из системы Vista или XP снятие блокировки защищенного средствами BTG накопителя с помощью смарт-карты невозможно.

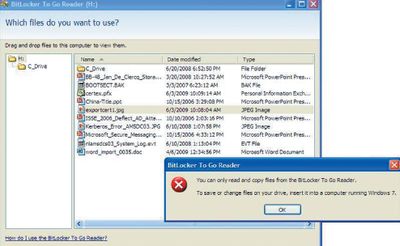

После введения пароля BitLocker To Go Reader расшифровывает все содержимое и отображает его в диалоговом окне, показанном на экране 2. Важное ограничение состоит в том, что BTG Reader позволяет буксировать файлы с защищенного носителя и переносить их в другое место только на системе Vista или XP, скажем, на рабочий стол пользователя. На рабочем столе эти файлы и папки уже не являются зашифрованными и защищенными. Кроме того, после изменения объектов их нельзя копировать обратно на защищенные средствами BTG накопители. Запись данных на накопители, защищенные средствами BTG, возможна лишь с системы, функционирующей под управлением Windows 7 Ultimate, Windows 7 Enterprise или Windows Server 2008 R2.

Разработчики Microsoft внесли в код BitLocker замечательные преобразования: они переработали часть архитектуры этой системы таким образом, чтобы она могла работать с томами FAT. Файловая система FAT обычно используется на накопителях USB. Microsoft модифицировала архитектуру BitLocker, добавив на исходный физический том элемент, который в корпорации именуется «томом раскрытия». Для BitLocker To Go Reader этим томом является папка С_Drive, как показано на экране 2. Том раскрытия автоматически создается в ходе шифрования тома FAT; он содержит BitLocker To Go Reader и файл readme. Если вы хотите увидеть эти файлы и посмотреть, как же зашифрованная информация на самом деле хранится на томе, защищенном средствами BTG, просмотрите содержимое этого тома в окне командной строки с помощью команды dir/AS (переключатель AS позволяет отображать скрытые командные файлы).

Усовершенствованные средства централизованного управления

В операционной системе Windows 7 реализован расширенный набор настроек объекта групповой политики BitLocker. Чтобы обнаружить их, запустите gpedit.msc. Откроется редактор локальных групповых политик Local Group Policy Editor. Настройки размещаются в контейнере GPO Administrative Templates\Windows Settings\Windows Components\BitLocker Drive Encryption. В этой папке GPO теперь располагаются три вложенных контейнера, в которых хранятся настройки конфигурации BDE для стационарных накопителей данных, дисков операционной системы и съемных накопителей данных.

Новые настройки GPO могут управлять множеством различных параметров BDE и BTG, включая использование паролей шифрования и смарт-карт на стационарных и съемных накопителях данных — вне зависимости от того, установлены ли на съемных накопителях средства BitLocker To Go Reader. Интерес представляет настройка GPO Deny write access to removable drives not protected by BitLocker (отказать в праве записи на съемных носителях, не защищенных средствами BitLocker). Эта настройка дает возможность администраторам организаций преобразовывать съемные накопители в устройства только для считывания данных, если они не защищены средствами BTG. Эту настройку можно использовать для предотвращения записи на средства хранения секретных или конфиденциальных корпоративных данных в случаях, когда служащий по недосмотру устанавливает накопитель USB не в ту систему.

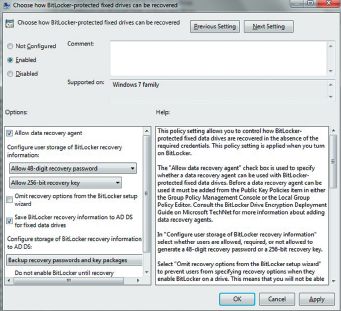

Система Windows 7 BDE также включает новую функцию — агент восстановления данных, который обеспечивает централизованное восстановление в организации данных, защищенных средствами BDE. Его можно настроить централизованно с помощью объекта Group Policy Object (GPO), обратившись к нему в контейнере GPO Computer Configuration\ Windows Settings\ Security Settings\Public Key Policies\BitLocker Drive Encryption. Вы можете определить агент восстановления данных BitLocker, щелкнув на этом контейнере правой кнопкой мыши и выбрав в открывшемся меню пункт Add Data Recovery Agent, после чего будет запущен мастер Add Recovery Agent Wizard.

Настройка GPO BitLocker data recovery agent используется для распространения сертификата открытых ключей агента восстановления данных на все оснащенные средствами для работы с BitLocker системами в домене AD организации. Чтобы разблокировать доступ к тому, защищенному средствами BitLocker (BDE или BTG), агент восстановления данных может задействовать секретный ключ восстановления данных, связанный с сертификатом агента восстановления и хранящийся в пользовательском профиле агента восстановления. Таким образом гарантируется, что организация может получить доступ к защищенным средствами BitLocker данным, даже если хранящиеся в учетной записи компьютера AD сведения, необходимые для восстановления данных, удалены.

Перед тем как приступать к использованию агентов восстановления данных BDE, нужно обязательно установить перечисленные ниже настройки GPO BitLocker.

- Активизируйте функцию восстановления данных и использования агента восстановления данных, показанного на экране 3. Для решения этой задачи применяются различные настройки GPO — в зависимости от типа тома, который вы намереваетесь защитить средствами BDE/BTG. Выберите одну из следующих настроек: Choose how BitLocker-protected operating system drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker накопителях операционной системы; Choose how BitLocker-protected removable data drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker съемных накопителях или Choose how BitLocker-protected fixed data drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker стационарных накопителях.

- Задайте параметр идентификации BitLocker в настройке GPO Provide the unique identifiers for your organization GPO («введите уникальные идентификаторы для GPO вашей организации»). Данная настройка ассоциирует уникальный идентификатор с новым накопителем, защищенным с помощью BitLocker. Эти действия необходимы для управления агентами восстановления данных на накопителях, защищаемых средствами BDE/BTG.

В дополнение к уже упомянутым мною изменениям в системе управления объектами GPO и графическим интерфейсом пользователя, разработчики Microsoft расширили возможности утилиты командной строки Managebde, а также провайдера Windows Management and Instrumentation (WMI) для BitLocker.

Работать с BitLocker стало удобнее

Новые средства BitLocker, реализованные в средах Windows 7 и Windows Server 2008 R2, обеспечивают как для пользователей, так и для администраторов больше удобств, нежели версия Windows Vista. Достоинства средств BitLocker, входящих в состав многоуровневой системы обеспечения безопасности, вполне очевидны.

Жан де Клерк (jan.declercq@hp.com) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft