C выходом Windows Vista и приближением даты выпуска Windows Server 2008 настало время внимательно рассмотреть усовершенствованные групповые политики в новых версиях операционной системы. Групповая политика — ключевой механизм управления настройками внутри Windows. Это не так просто, поскольку расширение политик приводит к увеличению числа параметров, с увеличением числа параметров расширяется выбор, а с расширением выбора растет сложность. К счастью, улучшения в консоли управления групповой политикой (Group Policy Management Console, GPMC) Windows Server 2008 отчасти компенсируют рост сложности.

Служба Group Policy Client

Произошли важные изменения в некоторых скрытых от пользователя компонентах групповой политики. Самое главное, что механизм групповой политики выведен из системного процесса Winlogon, в котором он функционировал начиная с Windows 2000, в собственную службу Group Policy Client. Group Policy Client — неперезапускаемая служба в Vista и Windows Server 2008, которая выполняет обработку групповых политик. Она функционирует вне Winlogon и обеспечивает изолированную среду для запуска расширений групповой политики на клиентской стороне (Client-Side Extensions, CSE). Клиентские расширения Microsoft даже изолированы от сторонних CSE, и сбой такого CSE не влияет на расширения Microsoft в ходе обработки групповой политики.

Обнаружение медленных линий

Изменился процесс обнаружения медленных линий. В прошлых версиях Windows в начале каждого цикла обработки групповой политики клиент использует протокол ICMP для опроса контроллера домена (DC) Active Directory (AD), чтобы определить доступность и пропускную способность канала связи между клиентом и DC. Если по какой-то причине процесс завершается неудачей (например, ICMP заблокирован или ограничен сетью либо не удается получить доступ к DC через протокол ICMP), то обработать групповую политику нельзя. Кроме того, метод обнаружения медленных линий связи довольно примитивен; в результате линии нередко безосновательно причисляются к медленным.

Чтобы усовершенствовать этот процесс, в групповой политике используется новая версия провайдера Network Location Awareness (NLA), поставляемая с Vista и Server 2008. NLA проверяет доступность DC и в случае успеха определяет скорость сетевого канала между клиентом и DC. При этом используются надежные протоколы, такие как удаленный вызов процедур (RPC), вместо сравнительно простого и часто блокируемого ICMP. Это позволяет точнее определять медленные линии и быстро устанавливать доступность DC. Доступность DC — очень важный фактор в другой новой функции, а именно в обновлении групповой политики на основе NLA.

Фоновое обновление с использованием NLA

Наряду с более точным обнаружением медленных линий, служба NLA используется в механизме групповой политики для совершенствования процесса обновления групповой политики в фоновом режиме. В версиях Windows до Vista и Server 2008 включительно фоновое обновление на рабочих станциях и серверах, членах домена, выполняется через каждые 90 минут. Кроме того, чтобы обновление всех компьютеров не происходило сразу, выполняется дополнительное обновление через промежутки со случайно выбранным значением до 30 минут. Например, фоновое обновление ноутбука произошло, пока владелец ехал домой с работы в электричке. Поскольку DC недоступен, попытка обновления завершилась неудачей. Спустя десять минут пользователь приходит домой и подключается к корпоративной VPN, DC становится доступным, но в зависимости от момента последнего обновления может пройти много времени, прежде чем будет выполнено следующее фоновое обновление групповой политики.

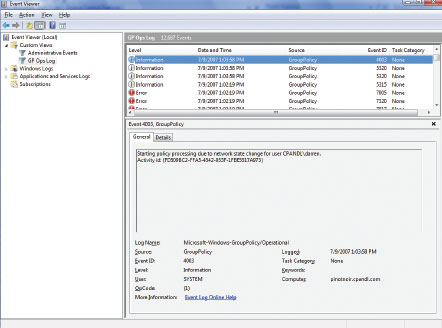

Служба NLA обеспечивает новый тип фонового обновления групповой политики в Vista и Server 2008. Если компьютер с одной из новых версий операционной системы пытается обновить групповую политику в фоновом режиме и не может этого сделать из-за недоступности DC, то после восстановления связи с DC клиент запускает фоновое обновление групповой политики сразу же после того, как служба NLA обнаруживает DC. Обновление NLA записывается в новый журнал Vista Group Policy Operational, как показано на экране 1.

Обновление NLA полезно, когда требуется распространить политику, влияющую на поведение клиентских компьютеров, и ожидание изменений после повторного подключения пользователей к сети не должно превышать часа. Однако важно отметить, что эта функция работает только после неудачной предыдущей попытки фонового обновления.

Множественные локальные объекты GPO

Нередко бывает полезно установить на компьютере Windows XP локальный объект GPO, который не влияет на администраторов или применяется только к конкретному пользователю локального компьютера. В качестве решения можно предложить использование нескольких локальных объектов GPO в Vista и Server 2008. Как видно из названия, множественные локальные объекты GPO обеспечивают способ разместить более одного локального GPO на конкретном компьютере Windows. До Vista локальный GPO хранился в файловой системе в каталоге C:windows system32grouppolicy. В компьютерах Vista и Server 2008 локальный GPO по умолчанию по-прежнему находится в этом каталоге, но можно подготовить три новых типа локальных объектов GPO.

-

Неадминистративный локальный GPO позволяет определить настройки политики для конкретного пользователя, применяемые только к любым неадминистративным пользователям (не входящим в локальную группу Administrators) при регистрации на компьютере.

-

Локальный GPO администратора позволяет задать политики для конкретных пользователей, применяемые только к членам локальной группы Administrators при регистрации на компьютере.

-

Локальный GPO пользователя позволяет определить настройки политики для конкретного пользователя, которые применяются только к определенной учетной записи пользователя, указанной на рабочей станции или сервере, члене домена. К учетным записям домена эта политика неприменима.

Новые локальные объекты GPO хранятся в папках на основе идентификатора SID группы или пользователя, к которому они применяются, в C:windowssystem32group policy users. В операционных системах Windows, предшествующих Vista, порядок обработки групповой политики начинался с локального GPO, после этого обрабатывались объекты GPO, связанные с сайтами, а затем объекты GPO, связанные с доменами, и, наконец, связанные с организационными единицами (OU). При регистрации пользователя Windows применяет часть групповой политики, которая относится к настройкам пользователя. Порядок обработки нескольких локальных объектов GPO в Vista и Server 2008:

-

Локальный объект GPO по умолчанию.

-

Неадминистративный или административный локальный объект (если имеется).

-

Локальный объект GPO пользователя (если имеется).

-

Объекты GPO на основе домена (связанные с сайтом, доменом или OU)

Как обратиться ко множественным локальным объектам GPO на компьютере Vista или Server 2008? Ниже описаны шаги, необходимые для редактирования других локальных объектов GPO.

-

Из меню Start выберите пункт Run, затем введите mmc, чтобы запустить пустую консоль Microsoft Management Console (MMC). Для запуска консоли MMC требуются расширенные полномочия, поэтому при активизации контроля учетных записей — UAC — выдается запрос для ввода учетных данных.

-

В консоли MMC выберите File, Add/Remove Snap-in и прокрутите до пуска Group Policy.

-

Выберите пункт Add, чтобы добавить эту оснастку в консоль, и перейдите к объекту GPO, который предстоит редактировать. Выбор по умолчанию — Local Computer, что относится к локальному объекту GPO по умолчанию. Но на данном этапе щелкните на кнопке Browse, чтобы увидеть другие варианты.

-

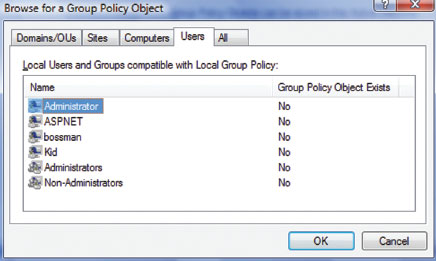

В диалоговом окне Browse for a Group Policy Object выберите вкладку Users. На данном этапе можно выбрать конкретную учетную запись локального пользователя, администратора или неадминистратора и щелкнуть на кнопке OK, чтобы загрузить связанный локальный объект GPO в оснастку Group Policy editor (GPE) консоли MMC для редактирования.

На экране 2 приведен моментальный снимок с моего компьютера; перечислено несколько локальных пользователей, а также Administrator, Administrators и Non-Administrators. Ни один из этих локальных GPO пока не существует. Но если применить приведенные выше инструкции, чтобы добавить один из них в GPE и внести в него изменения, то он будет существовать в локальной файловой в папке C:windowssystem32 GroupPolicyUsers.

Шаблоны ADMX

В Vista и Server 2008 изменился формат административных шаблонов, или ADM-файлов. ADM-файлы создают параметры политики, отображаемые в узлах Administrative Templates в редакторе GPE. ADMX-файлы в Vista играют ту же роль, но с ними нельзя работать прежним способом. Например, специальные ADM-файлы можно создать в Notepad или другом текстовом редакторе, но сделать это с новыми ADMX-файлами трудно. Причина в том, что компания Microsoft внедрила новый формат XML-данных для ADMX-файлов и сопутствующих ADML-файлов. Каждый ADMX-файл вставляет зависимые от языка строковые ссылки в ADML-файл для конкретного языка.

Проще всего понять ADMX, сравнив его с ADM. Сравнение двух технологий приведено в таблице.

Как видно из таблицы, между ADM и ADMX существует много различий. Главное из них — хранение; ADMX-файлы находятся в центральном хранилище, а такие же ADM-файлы размещаются в каждом объекте GPO на каждом DC (что вызывает проблему «раздувания SYSVOL»). Центральное хранилище (центральный или доменный репозиторий) представляет собой просто папку с именем PolicyDefinitions, создаваемую вручную в папке

Я подготовил бесплатную утилиту, опубликованную по адресу www.gpoguy.com/cssu.htm , с помощью которой можно автоматизировать создание и заполнение центрального хранилища. После того как центральное хранилище создано и заполнено, GPE и GPMC, запускаемые из Vista или Server 2008, обнаружат его и будут ссылаться на ADMX-файлы из этого места, а не локально.

Другое преимущество нового формата ADMX, упоминавшееся ранее, — отделение языковых строк в новых ADML-файлах от части шаблона, в котором определены параметры политики. В результате можно использовать один набор ADMX-файлов для каждого поддерживаемого языка и при каждом запуске редактора использовать ADML-файл для локального языка. Поэтому вместо подготовки многих языковых ADM-файлов, как в прошлом, благодаря новому формату не составляет труда редактировать политику Administrative Template на многих языках.

Специализированные ADM-файлы можно преобразовать в ADMX-файлы с использованием бесплатного преобразователя ADM-ADMX, выпущенного компанией Microsoft. Этот инструмент, именуемый ADMX Migrator, также значительно упрощает создание новых ADMX-файлов. Сведения о загрузке в разделе ADMX Migrator приведены во врезке «Литература».

Взаимодействие

Прежде чем рассмотреть проблемы, возникающие в смешанной среде Vista с ADMX и Windows XP или Windows Server 2003 с ADM, следует подчеркнуть, что это задача администраторов. Для применения объекта GPO на клиентах (любого типа) шаблоны ADM или ADMX не нужны. Шаблоны используются только для административного представления объектов GPO и административных задач, таких как работа с конкретными параметрами. Собственно параметры, применяемые через GPO, по-прежнему хранятся в registry.pol и связанных с ним файлах, которые не изменились в Vista и Server 2008. Это означает, что объект GPO, созданный и управляемый через Vista или Server 2008, полностью совместим с клиентами нижнего уровня по поддерживаемым ими параметрам.

Администраторам необходимо помнить, что XP, Server 2003 и Windows 2000 «не видят» ADMX-файлов. Таким образом, если создать объект GPO и установить ориентированные на Vista политики Administrative Template из GPE на компьютере Vista, а затем попытаться отредактировать этот GPO в редакторе GPE на компьютере XP, то параметры Vista будут не видны, так как они находятся в ADMX-файлах Vista, не читаемых в XP. Положение усложняется, так как XP и Vista хранят файлы шаблонов по-разному.

Рассмотрим смешанную среду. Пусть создается новый объект GPO на рабочей станции Vista. Предположим также, что создано центральное хранилище, и все управляемые из Vista объекты GPO ссылаются на ADMX-файлы из центрального хранилища. Помните, что Vista более не хранит файлы шаблонов в разделе SYSVOL каждого объекта GPO. Затем администратор редактирует новый GPO Vista на компьютере XP. XP обращается к разделу SYSVOL этого объекта GPO и не обнаруживает в нем ADM, поэтому собственные ADM-файлы XP копируются в SYSVOL и «загрязняют» новый объект GPO Vista.

Как избежать такой ситуации? Существует по крайней мере три способа. Во-первых, после ввода Vista в информационную среду можно составить план редактирования объектов GPO только из компьютеров Vista. Это позволит гарантировать, что теперь все объекты GPO будут распознавать все параметры. Во-вторых, можно разделить среды. Если имеется несколько компьютеров XP и несколько компьютеров Vista, то можно управлять объектами GPO, применяемыми к XP из компьютеров XP, а объектами GPO, применяемыми к Vista, — из устройств с Vista. Однако, если существует необходимость управлять объектами GPO Vista из компьютеров нижнего уровня, рассмотрите третий вариант: активировать следующую политику для пользователей, редактирующих объекты GPO из компьютеров XP, Windows 2000 и Server 2003. Эта политика предотвратит автоматическое обновление с платформ нижнего уровня раздела SYSVOL «чистых» объектов GPO Vista ADM-файлами при каждой попытке редактирования: User ConfigurationAdministrative Templates SystemGroup PolicyTurn off automatic update of ADM files

Протоколирование

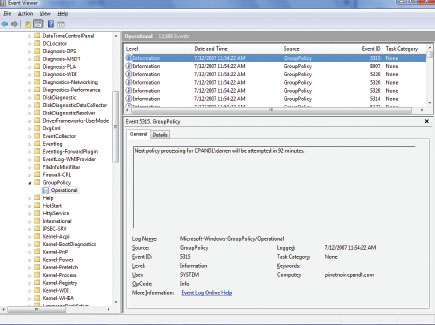

Актуальная проблема диагностики групповой политики в средах XP и Server 2003 заключается в сборе полезной информации из журналов, подготовленных в цикле обработки групповой политики. Это особенно важно, если нужно проанализировать файл userenv.log, размещенный в папке %WINDIR%DebugUsermode, трудный для понимания текстовый журнал, в котором записываются подробности операций как пользовательских профилей, так и групповых политик. В этой связи надо отметить, что в Vista и Server 2008 компания Microsoft отказалась от файла userenv.log. Обработка GPO теперь происходит вне файла userenv.log при использовании собственной службы. Поэтому вместо файла userenv.log подробные сведения об обработке групповых политик находятся в журнале Group Policy Operational. Этот журнал, показанный на экране 3, содержит подробности о шагах обработки групповых политик на данном компьютере.

Журнал Group Policy Operational можно найти с помощью новой программы просмотра событий, развернув узел Applications and Services Logs, а затем щелкнув Microsoft, Windows, GroupPolicy, Operational. Обратите внимание, что новая система обработки событий (с условным названием Crimson) в Vista и Server 2008 позволяет выполнять интересные операции, в частности передавать определенные события в центральный пункт сбора (подписка на события) или создать фильтрованные представления определенных событий. В дополнение к программе просмотра событий компания Microsoft предоставляет бесплатный инструмент командной строки GPLogView для вывода событий из журнала Group Policy Operational в текстовые или HTML-файлы. Сведения о загрузке даны во врезке «Литература». Любители программирования могут загрузить исходный текст для GPLogView и отправить свои изменения по адресу www.codeplex.com/gplogview .

Новые области политики

В дополнение к основным изменениям групповой политики в Vista и Server 2008, Microsoft добавила ряд новых возможностей настройки. Отметим самые интересные из них.

Имеющиеся принтеры. Сделав шаг, сходный с введением функций развертывания принтеров в Server 2003 R2, компания Microsoft наконец превратила имеющиеся в сети компании принтеры в полноправных «граждан мира групповых политик». В Vista и Server 2008 определения принтеров можно обрабатывать как для пользователей, так и для компьютеров, что позволяет сопоставлять принтеры компьютерам и пользователям в групповой политике. Эти возможности существуют также в XP и Server 2003, но механизм анализа политик принтеров через сценарий начального запуска/регистрации иной. Для этого требуется изменить схему AD, если не используется версия R2 (или более поздняя) схемы AD. Файлы схемы LDAP Data Interchange Format (LDIF), поддерживающие эту (и другие) функции, находятся на компакт-диске Vista в папке sourcesadprep. Если используется схема AD Windows Server 2008, то дополнения уже сделаны. Развернутые принтеры находятся в пространстве имен групповой политики в разделе Computer (или User) ConfigurationWindows Settings Deployed Printers.

Управление энергопотреблением. В Vista и Server 2008 наконец появилась возможность управлять энергопотреблением через групповую политику. В частности, можно выбрать план энергопитания по умолчанию для компьютера и настроить все параметры перехода в спящий режим и отключения. Большинство параметров настройки энергопитания находится в Computer ConfigurationAdministrative TemplatesSystemPower Management, но можно назначать режим и для отдельных пользователей, чтобы запрашивать пароль при выходе компьютера из спящего режима или режима ожидания, задав политику в User ConfigurationAdministrative Templates SystemPower Management.

Новые политики безопасности. Vista и Server 2008 дополнены несколькими новыми политиками безопасности. Некоторые из них приведены ниже.

-

Проводная и беспроводная политика. Новшество Vista и Server 2008 — возможность установить политику безопасности проводной сети. Проводная политика применяется к сетевым каналам Ethernet и обеспечивает применение на этих соединениях стандарта 802.1x для сетевых компьютеров. Беспроводная политика обновлена по сравнению с политикой в XP и обеспечивает новые схемы шифрования, такие как Wi-Fi Protected Access 2 (WPA2), а также возможность явно запретить или разрешить доступ к определенным идентификаторам набора служб (SSID). Некоторые из этих возможностей доступны только для систем Vista и Server 2008. Проводная и беспроводная политика находятся в групповой политике в папке Computer ConfigurationWindows SettingsSecurity Settings.

-

Брандмауэр Windows с дополнительной безопасностью. Новая область в групповой политике, в сущности, представляет собой две переработанные старые области политики — IPsec и брандмауэр Windows. Благодаря новому интерфейсу пользователя проще определить исключения брандмауэра Windows и применять фильтр IPsec в сети. Старые параметры политик IPsec и брандмауэра Windows по-прежнему действуют для обратной совместимости, но для управления сетевой безопасностью на системах Vista и Server 2008 необходимо использовать новую область групповой политики. Функциональность находится в групповой политике в папке Computer ConfigurationWindows SettingsSecurity Settings.

-

Защита доступа к сети или Network Access Protection (NAP). Эта область политики поддерживает новые функции NAP в Server 2008 и позволяет задействовать групповую политику для настройки поведения клиента NAP в сети. Функциональность находится в групповой политике в Computer Configuration Windows SettingsSecurity Settings.

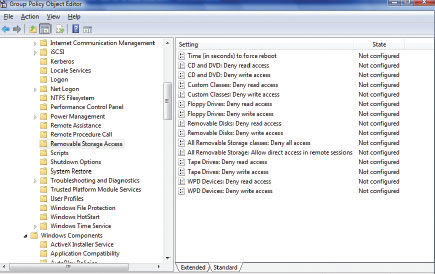

Ограничения для устройств. Ограничения для устройств и возможность управлять ими через групповую политику, вероятно, один из самых привлекательных аргументов в пользу развертывания Vista. Политика ограничений для устройств в редакторе GPE позволяет управлять доступом к любому числу сменных устройств памяти. Можно не только указать используемое устройство, но и назначить пользователю права чтения и записи на сменном устройстве. На экране 4 показаны параметры, доступные для этой области политики. Политику можно назначать для отдельных пользователей или компьютеров, а находится она в папке Computer (или User) ConfigurationAdministrative TemplatesSystem Removable Storage Access.

Изменения GPMC в Server 2008

В Server 2008 внесены некоторые изменения для GPMC. Теперь пользователь сможет вести поиск в параметрах административного шаблона внутри объектов GPO, в частности всех включенных и отключенных политик с определенными ключевыми словами, Explain Text, тэгов Supported OS, а также выяснять принадлежность политик к управляемым или «предпочтительным». Можно также использовать поисковые фильтры для фильтрации представления параметров в редакторе GPE.

Еще одно новшество — возможность записывать комментарии для отдельных GPO и параметров. Комментарии хранятся с объектом GPO и обеспечивают другим пользователям возможность узнать предназначение конкретного GPO или параметра.

Появилась возможность предоставить новые объекты Starter GPO. Starter GPO — набор параметров административного шаблона, которые можно применять к действующим GPO. Например, с помощью Starter GPO можно создать группу параметров административного шаблона для блокировки настольного компьютера и применять ее каждый раз при создании нового GPO блокировки настольного компьютера. Объекты Starter GPO поддерживают только политику административного шаблона, но обеспечивают дополнительную возможность определить параметры GPO, которые не приводятся в действие немедленно. Можно также учитывать объекты Starter GPO при моделировании Resultant Set of Policy (RSoP), чтобы увидеть последствия применения Starter GPO к действующему GPO для пользователей и компьютеров.

Ко времени выпуска Server 2008 компания Microsoft подготовила очень важный набор новых возможностей политик, именуемых предпочтениями групповой политики. Предпочтения групповой политики — название, данное существовавшим ранее продуктам DesktopStandard PolicyMaker Standard Edition и PolicyMaker Share Manager, приобретенным компанией Microsoft в 2006 г. Эти новые модули расширения групповой политики обеспечивают недостающее звено для охвата почти всех возможных сценариев настройки настольного компьютера или сервера. Предпочтения групповой политики совместимы с клиентами, начиная с XP, и добавляют такую новую функциональность, как поддержка присоединенных дисков (без необходимости готовить сценарии), распространение ярлыков, управление питанием, ограничения для устройств, управление локальными пользователями и группами и много другое.

Время модернизации?

В целом в Vista и Server 2008 групповые политики как технологии управления конфигураций для Windows дополнены рядом новых возможностей. Наконец-то можно сопоставлять принтеры, управлять параметрами электропитания и доступом к сменным накопителям с помощью собственных средств Windows. В прошлом для этого приходилось применять продукты независимых поставщиков. Проблема, конечно, в том, что воспользоваться некоторыми функциями для настольных ПК можно, лишь обновив клиентов до уровня Vista. Но даже обновленная групповая политика не располагает всеми необходимыми возможностями. Например, по-прежнему требуется покупать такой продукт, как Microsoft Advanced Group Policy Management, чтобы управлять изменениями среды групповой политики, и в групповой политике все еще нет встроенных функций подготовки отчетов в масштабе предприятия.

Несмотря на эти недостатки, экономия средств и сокращение рисков, обеспечиваемых новой функциональностью, могут оказаться достаточным основанием для обновления. В любом случае новые возможности свидетельствуют о том, что компания Microsoft полна решимости сделать групповую политику важной частью набора инструментов Windows.

Даррен Мар-Элиа (dmarelia@windowsitpro.net ) — редактор журнала Windows IT Pro

Литература

Ресурсы Microsoft

Windows Server Group Policy

technet.microsoft.com/en-us/windowsserver/

grouppolicy/default.aspx

Group Policy ADMX System Reference Guide

microsoft.com/downloads/details.aspx?

FamilyID=b0628355-baa2-4565-80a4-467245db9e28&DisplayLang=en

ADMX Migrator

microsoft.com/downloads/details.

aspx?familyid=0F1EEC3D-10C4-4B5F-9625-97C2F731090C&displaylang=en

Group Policy Log View

microsoft.com/downloads/details.

aspx?FamilyID=bcfb1955-ca1d-4f00-9cff-6f541bad4563&DisplayLang=en