Персональный брандмауэр — первая линия обороны от многих типов угроз. Как и персональный брандмауэр в составе Windows XP Service Pack 2 (SP2), компонент Vista активизируется по умолчанию, чтобы начать защищать компьютер немедленно после запуска операционной системы. Описание новых функций брандмауэра в составе Vista приведено в статье «Брандмауэр Windows Vista» в Windows IT Pro/RE № 8 за 2006 г.

В этой статье мы рассмотрим новый интерфейс настройки Vista Firewall, в котором объединены параметры брандмауэра и Ipsec, архитектуру правил брандмауэра и расширенную поддержку сетевых профилей. Начнем с основных различий между брандмауэрами в составе Vista и XP SP2.

Сравнение брандмауэров Vista и XP SP2

Между Windows Firewall в составе Vista и предшествующей версией из XP SP2 существует три ключевых различия.

Во-первых, в Vista наконец объединено управление Windows Firewall и IPsec (в оснастке Windows Firewall with Advanced Security консоли MMC). Благодаря объединению настроек Windows Firewall и IPsec в одном интерфейсе упрощается настройка, снижается вероятность конфликтов политик и возрастает значение IPsec. Впервые появившийся в Windows 2000 протокол IPsec был мощной, но не полностью используемой технологией информационной защиты. Можно назначать как правила брандмауэра для прохождения трафика через Windows Firewall, так и правила IPsec, определяющие способ защиты разрешенного трафика (например, шифрование) из оснастки Windows Firewall with Advanced Security.

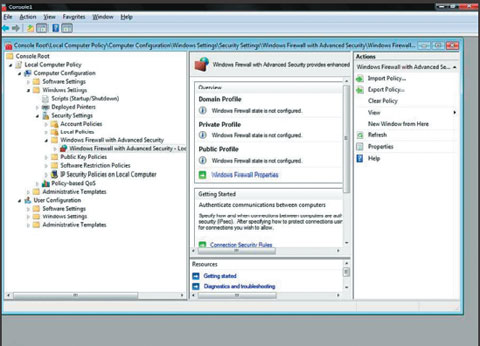

Во-вторых, брандмауэр Vista обеспечивает фильтрацию как исходящих, так и входящих данных, а брандмауэр XP SP2 фильтрует только исходящий трафик. Исходящая и входящая фильтрация позволяет управлять обменом между системами Vista, их службами, приложениями и пользователями. Поведение по умолчанию для входящих и исходящих соединений можно назначить в диалоговом окне свойств оснастки Windows Firewall with Advanced Security (экран 1). Обратите внимание, что по умолчанию входящие подключения блокированы, а исходящие разрешены.

В-третьих, Vista Windows Firewall интегрирована с функцией Network Awareness операционной системы, что позволяет применять к компьютеру различные правила безопасности в зависимости от его местонахождения. Например, если ноутбук подключен к внешней сети, то правила брандмауэра могут определяться требованиями безопасности внутренней сети. Если пользователь пытается подключить тот же ноутбук к Internet через общедоступную (беспроводной узел доступа) сеть или частную (домашнюю) линию, то можно автоматически задействовать различные наборы правил брандмауэра. Возможность применять различные правила безопасности в зависимости от местонахождения ноутбука гарантирует его надежную защиту, к какой бы сети он ни был подключен. Брандмауэр Vista располагает тремя профилями (доменным, общим и частным), которые будут рассмотрены ниже. У брандмауэра XP SP2 всего два профиля (доменный и стандартный).

В таблице приведено более подробное сравнение характеристик брандмауэров Vista и XP SP2.

Настраиваем Windows Firewall

У Vista Windows Firewall имеется три интерфейса настройки: утилита Windows Firewall в панели управления, утилита командной строки netsh и упомянутая выше оснастка Windows Firewall with Advanced Security. Параметрами Windows Firewall можно централизованно управлять как во время, так и после установки из домена Active Directory (AD) с помощью настроек объекта групповой политики (GPO). Рассмотрим новые возможности настройки Windows Firewall в Vista.

Открывая утилиту Windows Firewall в панели управления или оснастку Windows Firewall with Advanced Security, пользователь знакомится с новой функцией наименьших привилегий Vista: управление учетной записью (User Account Control, UAC). В зависимости от способа регистрации выдается запрос на подтверждение (при использовании учетной записи административного уровня) или ввод учетных данных администратора (при входе с учетной записью обычного пользователя), прежде чем на экране появится интерфейс настройки Windows Firewall. Дополнительные сведения о UAC приведены в статье «Использование минимальных привилегий в Windows Vista», опубликованной в Windows IT Pro/RE № 8 за 2006 г.

Чтобы настроить Windows Firewall из командной строки, необходимо использовать команду netsh с ключом advfirewall. В Vista можно применять и старый ключ firewall, но его диапазон настроек не так широк, как у ключа advfirewall. Кроме того, только ключ advfirewall можно применять для настройки параметров как Windows Firewall, так и IPsec.

Объекты GPO в Vista — отличное средство централизованного управления параметрами конфигурации Windows Firewall и IPsec пользователей в среде AD. Учитывая возросшую сложность настройки Windows Firewall в Vista, настоятельно рекомендуется применять параметры GPO для управления конфигурацией Windows Firewall пользователей.

Брандмауэр XP SP2 можно настроить в оснастке Group Policy Editor (GPE) консоли MMC с использованием параметров, размещенных в контейнере Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows Firewall GPO. Параметры IPsec настраиваются в контейнере Computer ConfigurationWindows SettingsSecurity SettingsIP Security Policies on Local Computer.

Наряду с этими уже знакомыми интерфейсами, Vista располагает новым интерфейсом настройки Windows Firewall и IPsec, интегрированным с параметрами безопасности GPO. Новые параметры безопасности размещены в контейнере Computer ConfigurationWindows SettingsSecurity SettingsWindows Firewall with Advanced Security. Этот контейнер обеспечивает такой же интерфейс для настройки Windows Firewall и IPsec через параметры GPO, как оснастка Windows Firewall with Advanced Security — для локальной настройки параметров Windows Firewall и IPsec. На экране 2 показано, как Vista оповещает пользователей о параметрах Windows Firewall, заданных с помощью объектов GPO, через интерфейс свойств Windows Firewall.

Прикладная логика GPO в Vista отличается от предшествующих версий Windows, в которых системные параметры GPO применяются при начальной загрузке операционной системы, пользовательские параметры GPO — при регистрации пользователя и как пользовательские, так и системные параметры GPO периодически обновляются. В Vista параметры GPO применяются (на уровне как системы, так и пользователя) также при организации VPN-соединения или возобновлении работы компьютера после спящего режима или состояния ожидания.

Два полезных новшества Windows Firewall — возможность дистанционного подключения к компьютеру из оснастки Windows Firewall with Advanced Security для настройки параметров Windows Firewall и IPsec и функция экспорта политики Windows Firewall из одного компьютера и ее импорта в другой компьютер. Администратор может дистанционно подключиться к компьютеру из диалогового окна Select Computer, которое открывается при запуске оснастки Windows Firewall with Advanced Security.

Например, можно дистанционно подключиться к зараженному компьютеру и блокировать его, запретив исходящие подключения через интерфейс настройки Windows Firewall. Для экспорта и импорта параметров политики Windows Firewall следует использовать параметры Export Policy и Import Policy в панели Actions контейнера Windows Firewall with Advanced Security — Local Computer в оснастке Windows Firewall with Advanced Security. Параметры показаны на экране 3.

По умолчанию Windows Firewall в XP SP2 и Vista не отвечает на запросы ping протокола Internet Control Message Protocol (ICMP). Брандмауэр XP SP2 можно настроить для ответа на запросы ping, установив флажок Allow incoming echo request в параметрах ICMP. В Vista можно задать ограничения ICMP при назначении правил входящих и исходящих подключений в мастере правил оснастки Windows Firewall with Advanced Security. Ограничения ICMP можно установить и с помощью команды netsh. Следующая команда netsh (вводится в одной строке) позволяет системе Vista отвечать на эхо-запросы:

netsh firewall set icmpsetting 8 enable

Можно также использовать административный шаблон GPO (размещается в контейнере Computer SettingsAdministrative TemplatesNetworkNetwork ConnectionsWindows Firewall GPO), чтобы настроить компьютер для ответа на входящие запросы. Установите флажок Allow inbound echo request в разделе Windows Firewall: Allow ICMP exceptions.

Изучаем правила

Поведение фильтра брандмауэра определяется политикой брандмауэра, заданной набором правил. Правила Windows Firewall в XP SP2 довольно ограничены: исключения можно определить только для стандартного правила блокирования всего входящего трафика, и Windows Firewall применяет эти исключения только к входящему сетевому трафику, если выполнены определенные условия для приложений, IP-адреса или подсети, TCP- или UDP-порта либо протокола ICMP.

Логика правил Vista обеспечивает более детальное определение политики брандмауэра. Можно назначить правила как блокировки, так и разрешения и защитить трафик с использованием IPsec, прежде чем будет разрешена передача данных через Windows Firewall. Брандмауэр Vista применяет правила как к входящему, так и к исходящему трафику при выполнении определенных условий.

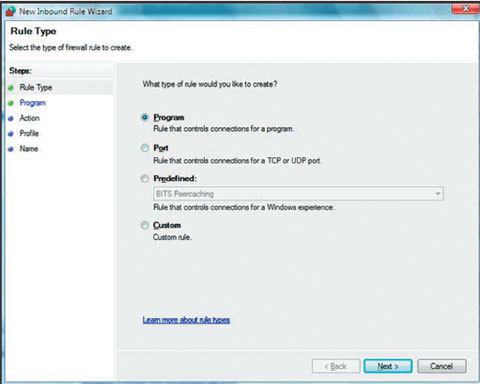

С помощью полезного мастера New Rule системы Vista удобно сформулировать правила Windows Firewall. Чтобы открыть мастер Inbound Rule (экран 4) или New Outbound Rule, достаточно щелкнуть правой кнопкой мыши на контейнере Inbound Rules или Outbound Rules в оснастке Windows Firewall with Advanced Security и выбрать из контекстного меню пункт New Rule.

К сетевому трафику, контролируемому брандмауэром Vista, применяются правила шести типов. Порядок следования правил совпадает с порядком применения правил и демонстрирует тесную интеграцию между брандмауэром Windows Firewall и правилами IPsec в операционной системе Vista.

1. Правила ограничения служб. Эти правила ограничивают подключения, устанавливаемые службами Windows. Правила ограничения служб — отличное дополнение к набору правил Windows Firewall и часть инициативы укрепления безопасности служб Windows. В прошлом злоумышленники часто использовали высокоуровневые привилегии, назначаемые встроенным службам Windows. В Vista привилегии, предоставленные этим службам, блокированы и каждой службе назначен идентификатор безопасности (SID). SID используется в Windows Firewall, чтобы ограничить сетевые объекты, с которыми служба может установить связь.

Вместе с Vista поставляется набор готовых ограничительных правил для служб, не показанных в интерфейсах управления Windows Firewall. Однако их можно увидеть в разделе реестра HKEY_LOCAL_MACHINESystemControlSet001ServicesSharedAccessParametersFirewallPolicyRestrictedServicesStatic System. Настоятельно рекомендуется не менять стандартные правила ограничений для служб. Подготовить собственные входящие и исходящие правила ограничений для служб можно, выбрав тип правил Custom в мастере New Rule, описанном выше, а затем выбрать подходящую службу в диалоговом окне Customize Service Settings.

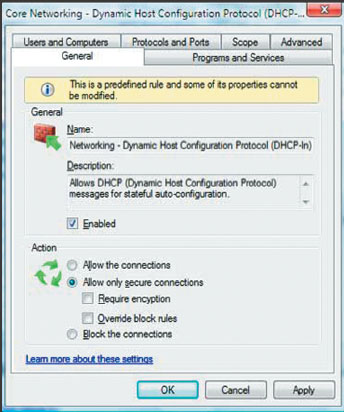

2. Правила безопасности соединений. Также известные как правила IPsec, эти правила ограничивают соединения, исходящие от конкретных компьютеров, и используют протокол IPsec для проверки подлинности и авторизации. Правила IPsec можно определить в контейнере Connection Security Rules оснастки Windows Firewall with Advanced Security. Правила, определенные в контейнере Connection Security Rules, бесполезны, если не связать их с правилом исходящих или входящих подключений Windows Firewall. Правила IPsec определяют только способ защиты соединений, но не соединения, к которым необходимо применить параметры IPsec. Если связать правило безопасности соединений с правилом Windows Firewall, то соединение будет блокировано, если оно не соответствует параметрам правила безопасности соединений.

Правила IPsec можно связать с правилами Windows Firewall, выбрав действие Allow only secure connections в разделе Action мастера New Inbound Rule или после того, как правило определено, в разделе Action вкладки General, в диалоговом окне свойств правила (экран 5). Обратите внимание, что если выбран режим Allow only secure connections, то становятся доступными параметры Require encryption и Override block rules. Если установить флажок Require encryption, то протокол IPsec не только обеспечит проверку подлинности и защиту целостности, но и зашифрует сетевое соединение. Если установлен флажок Override block rules, то правило IPsec становится правилом обхода IPsec с проверкой подлинности.

3. Правила обхода IPsec с проверкой подлинности. Эти правила позволяют указанным проверенным компьютерам и/или пользователям обходить правила блокирования брандмауэра. Правила обхода IPsec с проверкой подлинности — не новшество Vista, они появились в Windows Firewall операционной системы XP SP2. С помощью правил обхода IPsec с проверкой подлинности администраторы могут назначить исключения из стандартного поведения Windows Firewall, в которых оговорено, что правила блокирования всегда имеют приоритет перед разрешающими правилами.

Правила обхода IPsec с проверкой подлинности нельзя предоставлять любым компьютерам или пользователям, так как они сопряжены с широкими полномочиями. Поэтому правило обхода IPsec с проверкой подлинности можно настроить таким образом, чтобы как пользователь, так и компьютер проходили проверку подлинности в брандмауэре Windows Firewall. Например, можно составить правило обхода IPsec с проверкой подлинности, согласно которому для доступа к данным на сервере отдела кадров пользователь должен быть членом группы AD отдела кадров, а его компьютер должен входить в группу компьютеров отдела кадров. Правила обхода IPsec с проверкой подлинности можно применить только к правилам входящих подключений Windows Firewall; они игнорируются, если под заголовком Inbound connections в разделе State на вкладке Domain, Private или Public Profile диалогового окна свойств Windows Firewall установлен параметр Block all connections.

4. Правила блокировки. Правила блокировки явно блокируют указанный входящий или исходящий трафик. Эти правила связаны с блокирующим действием и имеют приоритет перед разрешительными правилами, так как выполняются первыми.

5. Разрешительные правила. Эти правила явно разрешают указанный входящий или исходящий трафик. Разрешительные правила связаны с действием разрешения.

6. Правила по умолчанию. Эти правила представляют стандартное поведение входящих и исходящих подключений, определенное в разделе State каждой вкладки сетевого профиля в диалоговом окне свойств Windows Firewall.

В упомянутой выше статье «Брандмауэр Windows Vista» можно найти дополнительные примеры, которые демонстрируют широкие возможности правил Windows Firewall в Vista.

Сетевые профили

Сетевые профили были реализованы в XP SP2 для того, чтобы можно было применять различные настройки Windows Firewall в зависимости от сети, к которой подключен компьютер XP. Версия Windows Firewall в XP SP2 располагает доменным и стандартным профилями. Доменный профиль активен, если клиент подключен к сети, содержащей контроллеры (DC) домена, в котором определена учетная запись клиента. С помощью доменного профиля можно создать правила брандмауэра в соответствии с требованиями доменной структуры компании.

Vista Windows Firewall поддерживает три сетевых профиля: доменный, частный и общий (два последних заменили стандартный профиль XP SP2). Эти три профиля обеспечивают детализированное управление защитой компьютеров, эксплуатируемых вне сетевого периметра и доменных средств безопасности компании.

С помощью частного профиля можно назначить иной метод функционирования брандмауэра, если компьютер подключен к сети, находящейся вне домена, но все же доверенной, например домашней сети сотрудника. Общий профиль определяет способ функционирования Windows Firewall, если компьютер подключен к общей сети, например беспроводной сети аэропорта или гостиницы. Параметры общего профиля Windows Firewall обычно наиболее строгие, так как невозможно контролировать безопасность столь же полно, как в доменной или домашней сети.

Vista автоматически применяет подходящий сетевой профиль в зависимости от сети, к которой подключен компьютер. Если пользователь отключается от одной сети и подключается к другой, то открывается диалоговое окно Set Network Location, и пользователь выбирает тип сети. Можно работать с домашними (частный профиль), рабочими (доменный профиль) и общедоступными (общий профиль) сетями. Пользователь может изменить выбранную сеть с помощью ссылки Customize в утилите Network and Sharing Center панели управления.

Пользователи с административными полномочиями могут настроить сетевые профили Vista Windows Firewall и локальные свойства профилей в диалоговом окне свойств оснастки Windows Firewall with Advanced Security. В XP сетевые профили были невидимы локальным пользователям, поэтому они не могли задать настройки Windows Firewall для сетевого профиля.

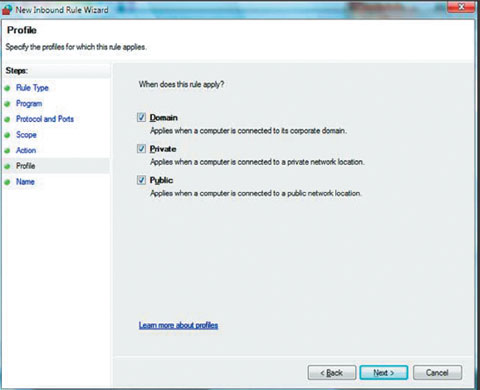

Управлять сетевыми профилями и их свойствами можно централизованно, с использованием параметров объекта GPO. Определяя правило входящего или исходящего подключения Windows Firewall в Vista, можно назначить ему один или несколько сетевых профилей (экран 6). В списке Rules оснастки Windows Firewall with Advanced Security есть столбец Profile, в котором показано, к каким профилям применяется данное правило. В результате можно без труда отслеживать соответствие правил и профилей. Список Rules можно фильтровать, чтобы увидеть правила, примененные к конкретному профилю.

Будьте готовы!

Vista Windows Firewall — пример технологии безопасности Microsoft, которая была усовершенствована и достигла приемлемого уровня зрелости. Однако зрелости сопутствует усложнение программного продукта. Надеюсь, данная статья поможет преодолеть начальные трудности настройки нового брандмауэра и эффективно применить возможности Windows Firewall в ИТ-среде на основе Windows и AD.