Система управления сетевым доступом — Network Access Control (NAC) — составляет один из слоев «пирога» обеспечения безопасности и целостности сети, приложений и данных. Назначение NAC состоит в обнаружении и проверке «благонадежности» каждого устройства в сети. При обнаружении устройства система проверяет его на соответствие правилам, установленным администратором, оценивая вероятность «добропорядочного поведения» этого устройства. Правила обычно требуют наличия на оконечных устройствах минимального программного обеспечения (например, антивирусного пакета).

Все продукты, рассматриваемые в рамках данного сравнительного анализа, а именно EndForce Enterprise 2.6 от Sophos, Dynamic NAC for Windows 5.1 от InfoExpress, Policy Enforcer 2.0 от McAfee и Safe Access 5.0 от StillSecure, предусматривают защиту от угроз, исходящих от оконечных устройств, подключаемых к локальной сети. Все продукты являются программными пакетами, устанавливаемыми на собственных аппаратных средствах пользователя. Альтернативный вариант — аппаратные устройства NAC, тема, заслуживающая отдельного сравнительного анализа. Еще один класс продуктов, которые нередко ставят в один ряд с сетевыми шлюзами, предполагает выполнение проверки до соединения (pre-connect) и обеспечивает фильтрацию и проверку «благонадежности» трафика, инициируемого извне относительно локальной сети. Существуют и другие патентованные технологии — Cisco NAC и Microsoft Network Access Protection (NAP). Подробнее о Microsoft NAP рассказано во врезке «Присмотритесь к Microsoft NAP».

Методы контроля соблюдения политики безопасности

Существует несколько распространенных методов приведения NAC в исполнение. Метод с использованием агента предполагает функционирование на каждой системе программного пакета, выполняющего проверку этой системы и в случае несоблюдения требований безопасности ограничивающего ее доступ к сетевым ресурсам. Метод с использованием протокола динамической конфигурации DHCP предусматривает назначение системам, не удовлетворяющим требованиям политики безопасности, сетевой конфигурации, ограничивающей их способность взаимодействия с другими системами. Метод на основе простого протокола управления сетью SNMP использует сетевые коммутаторы с возможностью организации SNMP-управляемой виртуальной сети VLAN; при этом оконечные устройства, не соответствующие требованиям безопасности, переводятся в VLAN с ограниченным доступом. Наконец, метод на основе протокола 802.1x, предполагает использование коммутаторов с поддержкой стандарта 802.1x; клиент, активирующий порт коммутатора, всякий раз прикрепляется к VLAN с ограниченным доступом, до тех пор пока не будет опознан и проверен сервером NAC.

Один из объектов нашего сравнительного анализа — продукт Dynamic NAC for Windows от InfoExpress — предусматривает использование еще одного метода контроля соблюдения политики безопасности с переадресацией протокола разрешения адресов Address Resolution Protocol (ARP). Типы реализуемых методов контроля различаются в зависимости от выполнения проверки перед соединением (pre-connect) или после соединения (post-connect). Метод на основе 802.1x относится к типу pre-connect, поскольку трафик, исходящий от нового оконечного устройства, не допускается в сеть, пока не пройдет проверку на благонадежность. Остальные методы в целом относятся к типу post-connect, и у них есть свои слабые места.

Каждый метод контроля имеет позитивные и негативные стороны. Агентский контроль (не путать с агентской проверкой) плохо защищает системы, не использующие агент. DHCP-контроль — неудачный вариант для систем со статическими IP-адресами. Метод на основе SNMP и 802.1x предполагает использование аппаратных устройств, которыми многие организации не располагают.

Sophos EndForce Enterprise 2.6

EndForce Enterprise (EE) 2.6 — NAC-решение на основе сервера Windows, предусматривающее выполнение проверки как до, так и после соединения. В январе компания Sophos приобрела технологию EndForce, а в мае планировала выпустить усовершенствованную версию продукта, но под другой маркой: Sophos NAC 3.0. Sophos предусматривает плановую помощь в установке продукта новым клиентам на месте, но я выполнил установку, воспользовавшись поддержкой по телефону.

Архитектура. EE реализует архитектуру «клиентский агент/сервер» с поддержкой контроля исполнения требований безопасности на агенте EndForce Agent, коммутаторах 802.1x, серверах Microsoft или Lucent DHCP и VPN-концентраторах. Также предусмотрена поддержка инфраструктуры Cisco NAC. В больших сетях EE позволяет устанавливать несколько серверов приложения с аналогичной конфигурацией для реализации схемы балансировки сетевой нагрузки Network Load Balancing (NLB).

Во всех вариантах реализации контроля EE предполагает использование агента, устанавливаемого на оконечном устройстве, для проверки соответствия требованиям политики безопасности. EE включает клиенты на основе ActiveX и служб Windows, но не включает клиенты для систем Linux или Macintosh. Перед установкой агента необходимо создать специальный установочный файл MSI для задания IP-адреса сервера приложения EE, с которым он будет работать, затем выбрать один из трех режимов работы агента: Quarantine — проверка клиента, выполняемая до его допуска в сеть, а также впоследствии, с помещением в карантин, если выявляется нарушение требований политики безопасности; Continuous — аналогично варианту Quarantine, но без изоляции клиента при выявлении нарушения требований политики безопасности; On Demand — вариант, предназначенный для VPN-приложений.

В отличие от других участников данного сравнительного анализа, EE предполагает ориентацию на конечного пользователя (вместо ориентации на систему) в подходе к реализации контроля соблюдения политики NAC. При использовании EE оконечные устройства находятся в одном из трех состояний: известный пользователь на управляемом оконечном устройстве, известный пользователь на неуправляемом оконечном устройстве и неизвестный пользователь на неопределенном оконечном устройстве. Реализуемая ЕЕ управляющая программа Policy Manager позволяет назначать политики для пользовательских групп EE, которые можно ассоциировать с пользовательскими группами Active Directory (AD).

Пользователи часто применяют DHCP-метод контроля соблюдения требований безопасности (для помещения в карантин новых клиентских DHCP-систем до выполнения их проверки) и агентский метод (для постоянного управления и периодической проверки систем компании). EE реализует DHCP-контроль с использованием модуля DHCP Enforcer, устанавливаемого на сервере DHCP. В комбинации с применением классов пользователей DHCP это позволяет EE заставлять DHCP-сервер назначать оконечным устройствам, неудачно прошедшим проверку, сетевые адреса, ограничивающие их доступ к сетевым ресурсам. Например, оконечное устройство, нарушающее требования политики безопасности, может получить IP-адрес, маску подсети и адрес сетевого шлюза, открывающие ему доступ только к серверу исправления (remediation server).

Установка. EE функционирует только под Windows Server 2003 с конфигурацией, построенной с использованием Microsoft IIS и Internet Authentication Service (IAS). Продукт также требует наличия системы Microsoft SQL Server 2000. Основная процедура установки на сервере EE прошла вполне гладко, после чего в течение часа выполнялся процесс построения конфигурации с участием IIS и IAS, а затем — через Web-интерфейс EE — настройка агентского пакета MSI. Web-консоль предусматривает появление всплывающих окон, поэтому мне пришлось выключить блокировку всплывающих окон на моем компьютере. Я создал политику с требованием использования только одного агента EE; эта политика стала используемой по умолчанию, поскольку была создана первой. Затем я создал пользовательскую группу EE и ассоциировал ее с группой доменных пользователей, после чего назначил только что созданную политику этой группе пользователей EE.

Чтобы начать тестирование, я установил агент на рабочей станции Windows, после чего выяснилось, что пользователи должны указать агенту свои ID и пароли для регистрации на сервере EE. Для аутентификации и регистрации клиентов на сервере EE агент использует IAS. Сперва аутентификация закончилась неудачей, поскольку у моего ID отсутствовали привилегии удаленного доступа, поэтому в IAS я создал политику удаленного доступа, игнорирующую параметры учетной записи пользователя, касающиеся подключения. После этого регистрация прошла успешно, и агент выполнил загрузку политик по умолчанию. До этого момента рабочая станция находилась в карантине, поскольку я выполнил соответствующую настройку в установочном файле агента .msi. Затем я изменил настройку политики и ввел требование наличия антивирусного пакета, которого у меня не было. Вскоре после этого — в пределах заданного интервала обновления политики — рабочая станция была вновь помещена в карантин. Я попробовал установить агент на вторую рабочую станцию, и система вновь отклонила попытку сетевого доступа. Web-консоль ЕЕ выдала информацию о помещении в карантин с указанием причины, как показано на экране 1.

Вывод. EE может стать эффективным дополнением к набору средств обеспечения безопасности, причем наивысший уровень защиты реализуется с использованием аппаратного устройства 802.1x или Cisco NAC, работающего в режиме проверки до подключения. Комбинация агентского и DHCP-методов реализации контроля способна обеспечить защиту от наиболее распространенных угроз сетевой безопасности. Я считаю структуру EE более сложной в реализации и управлении по сравнению с другими системами, а необходимость указывать агенту ID и пароли пользователей может оказаться несколько обременительной. Ориентация на пользователя согласуется с характером управления многими сетями, но все же хотелось бы, чтобы на консоли был представлен список всех обнаруженных оконечных устройств, а не только тех, которые имеют агент или назначенные DHCP-адреса. Справочная система консоли предоставляет описание всех панелей конфигурации, но мне не всегда удавалось найти пояснения к описаниям. Я также искал — и не нашел — документацию с описанием технических деталей архитектуры. Мне пришлось несколько раз обращаться по телефону за помощью к консультанту из службы технической поддержки.

InfoExpress Dynamic NAC for Windows 5.1

Технология Dynamic NAC for Windows (DNW), предусматривающая выполнение проверки после подключения, присутствует в семействе продуктов InfoExpress как устанавливаемый под Windows программный пакет, а также как аппаратное устройство. Хотя этот продукт носит название DNW, по его интерфейсу и модулю установки (cgsuite.exe) видно, что он представляет собой функциональный набор из семейства продуктов InfoExpress CyberGatekeeper (CG). Однако, чтобы избежать путаницы, будем использовать имя DNW.

Установка. Продукт предусматривает некоторые основные требования. Необходима система Windows 2003 с конфигурацией, построенной с помощью IIS. Продукт использует SQL Server и устанавливает Microsoft SQL Server Desktop Engine (MSDE) 2000 в указываемой администратором системе базы данных, если не удается обнаружить экземпляр SQL Server. Я выбрал установку по умолчанию, которая прошла быстро и без проблем.

Архитектура. DNW — система типа «клиентский агент/сервер» с поддержкой оконечных сетевых устройств Windows, Linux и Mac, хотя агенты Linux и Mac до последнего времени не поддерживали набор функций NAC. Доступен также агент ActiveX. Используемая по выбору программа управления отчетностью объединяет регистрационные записи агентов в базе данных и генерирует отчеты о деятельности. Сервер DNW возлагает на выбранные оконечные агентские системы каждой подсети функции «блюстителей» (enforcer) исполнения требований политики.

Dynamic NAC использует ARP-переадресацию. Для пояснения напомню кое-какие сведения из области построения сетей. На Ethernet-карте компьютера во время ее изготовления кодируется адрес Media Access Control (MAC). Для отправки пакета на конкретный компьютер или шлюз в локальной подсети компьютеру необходимо знать MAC-адрес целевого устройства. ARP передает компьютеру необходимый MAC-адрес при попытке этого компьютера установить связь по конкретному IP-адресу. ARP-переадресация предполагает отправку компьютеру MAC-адреса системы, отличной от той, которой принадлежит указанный IP-адрес. Использование ARP-переадресации позволяет одному компьютеру контролировать доступ другого к компьютерам сети. Отметим, что эта технология работает в сетях Windows, поскольку IP-стек Windows всегда принимает на обработку ARP-пакеты, присылаемые другими. Опытный программист мог бы написать стек, работающий иначе. Агенты каждой подсети «присматриваются» к необычному поведению систем, на которых отсутствует динамический агент NAC и которые не определены в списке «благонадежных» систем для данной подсети. Когда отклоняющееся от нормы устройство пытается связаться с системой, эта попытка оказывается неудачной, агент направляет устройству ARP-пакеты, обеспечивающие его переадресацию, как правило, на сервер исправлений для выполнения установки агента или проведения дальнейшего анализа соответствия требованиям политики.

Операторский режим. DNW включает три графических интерфейса. Графический интерфейс CyberGatekeeper Policy Manager применяется для создания наборов политики, используемых системой для оценки состояния сетевых оконечных устройств. Web-интерфейс CyberGatekeeper Reporting and Management System (CGRMS) позволяет настраивать и контролировать исполнение политики на подсетях. Еще один Web-интерфейс — CyberGatekeeper Server Configuration — используется для настройки различных аспектов конфигурации сервера DNW. В ходе установки DNW вы назначаете пароль для предусмотренной по умолчанию «корневой» учетной записи. CGRMS позволяет создавать дополнительных пользователей, наделенных полномочиями изменять конфигурацию DNW-сервера, менять конфигурацию Dynamic NAC и составлять отчеты.

DNW требует выполнения большого объема настройки после установки. Например, необходимо назначать контролируемые подсети и списки доступа с маршрутизацией, позволяющие системам, подвергшимся санкциям (т. е. системам, которым DNW ограничил сетевой доступ), устанавливать связь с серверами исправлений и другими сетевыми ресурсами, необходимыми для устранения несоответствий.

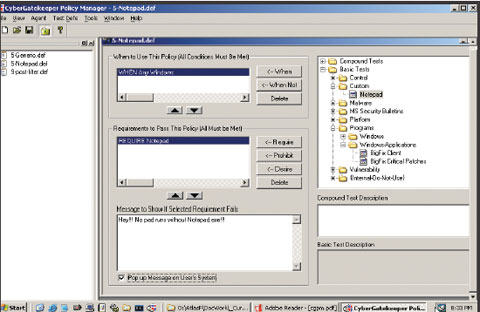

В основе реализации DNW лежит использование политик. Как показано на экране 2, политики определяют условия When, требования и ответные действия, применяемые в том случае, если оконечное устройство не соответствует требованиям политики. Система проверяет оконечное устройство на соответствие требованиям политики, если это устройство удовлетворяет всем условиям When. Требования политики считаются невыполненными, если не удовлетворяется любое из установленных требований. Ответное действие может предусматривать вывод всплывающего сообщения на клиенте. Для управляемых клиентов (т.е. клиентов, на которых функционирует агент DNW) ответное действие может также предусматривать наличие кода в этом окне, побуждающего агента к выполнению программы, которая может инициировать установку программного пакета. Администраторы задают условия и требования, проверяемые в режиме заранее определенных или специально настраиваемых составных или базовых тестов. Базовые тесты (Basic Tests) предполагают проверку выполнения одного условия, например IP-адреса, выполняемого процесса или наличия конкретной операционной системы. Составные тесты (Compound Tests) включают несколько базовых тестов; если оконечное устройство успешно проходит любой из базовых тестов, составной тест считается успешно пройденным (true). InfoExpress предлагает множество заранее определенных политик и периодически выпускает загружаемые обновления.

В рамках политик с использованием функции проверки процессов (Process Tests) можно установить требование наличия желаемой исполняемой программы. Чтобы усложнить задачу злоумышленнику, который пытается сфальсифицировать прохождение теста, DNW позволяет проверять атрибуты конкретных DLL, загружаемых приложением. DNW поддерживает множество типов проверок, включая проверку версии операционной системы и сетевого адреса.

Для проведения простого теста я создал политику, согласно которой требовалось функционирование Windows Notepad на каждой целевой системе. Еще я создал вторую политику с требованием функционирования DLL для загружаемой службой очереди печати. Условие When я ограничил единственным IP-адресом, после чего загрузил политики на сервер DNW. В ходе тестирования выяснилось, что DNW применяет к оконечному устройству только первую политику, соответствующую условию When. Мой технический консультант сказал, что ситуация вскоре должна измениться, и последующие версии DNW будут вынуждать агента оконечного устройства применять все политики, ассоциированные с проверками выполнения условия When, которые проходит оконечное устройство. Затем я создал пакет установки агента — необходимый процесс предварительного задания IP-адреса сервера DNW для агента. DNW не предусматривает возможности принудительной установки, поэтому я воспользовался тем же каталогом, в который DNW поместил агентский пакет, и установил агента на двух клиентских системах. Обнаружилось, что системы, неудачно прошедшие проверку на соответствие требованиям политики, не имеют доступа к другим управляемым системам.

Итог. DNW представляет собой NAC-решение, не требующее глубоких знаний в области сетевых коммутаторов. В зависимости от ваших требований и возможностей их удовлетворения, реализация проверки оконечных устройств с использованием заранее определенных тестов может оказаться более или менее трудоемкой, а структура не кажется слишком сложной для понимания. Работа DNW основана на наличии управляемых агентов в каждой подсети, контролирующих соблюдение требований политики безопасности, однако это не создает чрезмерной непроизводительной нагрузки на управляемые системы.

McAfee Policy Enforcer 2.0

Policy Enforcer (MPE) от McAfee — программно реализованное NAC-решение, относящееся к типу post-connect (т.е. с проверкой после соединения), в котором использованы все возможности серверной архитектуры McAfee Common Management Agent/консоли ePolicy Orchestrator (EPO). Одним из преимуществ MPE является способность работать вместе с другими продуктами McAfee из числа средств обеспечения безопасности в рамках общей среды управления на основе EPO.

МPE можно настроить на самоконтроль с централизованным агентом, а также на контроль с использованием SNTP-коммутатора. MPE задействует агент, устанавливаемый на оконечных устройствах Windows (клиентах и серверах), осуществляющий проверку систем на соответствие требованиям политики. Агенты, назначаемые в качестве «сенсоров» (Policy Enforcer Sensors) в каждой подсети, обнаруживают новые неуправляемые системы, прослушивая широковещательный трафик и DHCP-запросы. Если в сети есть SNMP-управляемые коммутаторы, предусматривающие возможность организации VLAN, MPE отдает этим коммутатором распоряжение прикреплять новые, не прошедшие «проверку на благонадежность» системы к VLAN ограниченного доступа. Агенты, назначаемые в качестве «сканеров» (Policy Enforcer Scanners), осуществляют проверку систем, не имеющих агента, на соответствие требованиям политики. MPE также поддерживает инфраструктуру Cisco NAC.

Внушающие доверие сетевые аппаратные устройства и системы, не относящиеся к Windows-системам, можно поместить в список «благонадежных» узлов Trusted Host, поскольку в противном случае они, как не имеющие агента, не смогут в полном объеме проходить проверку на соответствие требованиям политики, и MPE будет ограничивать их сетевой доступ. Агенты Super Agents также содержат копии всех текущих наборов политик, передавая их оконечным системам и уменьшая сетевой трафик на сервер EPO/MPE.

Альтернативой управляемому агенту является настройка сети на переадресацию Web-браузеров неуправляемых систем на Web-сервер, с которого они могут осуществлять загрузку и запуск системы сканирования на базе ActiveX. В частности, этот метод можно использовать для проверки систем посетителей или партнеров. MPE включает код Web-сайта портала исправления, что облегчает создание Web-сайта исправлений и реализацию возможностей автоматического выполнения корректирующих действий для невыполняемого оконечным устройством правила.

Установка. Обычно MPE устанавливают на тот же сервер, где функционирует EPO, однако эту установку можно осуществить и в другом месте, чтобы обеспечить распределение нагрузки. EPO использует базу данных SQL Server для хранения конфигурации и информации о результатах проверки клиентов. После установки EPO я установил MPE и выбрал вариант, предусматривающий установку портала исправления.

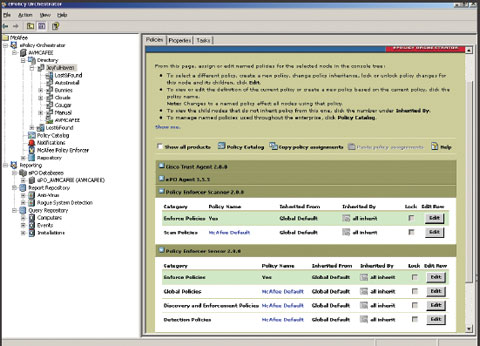

Операторский режим. На экране показана консоль EPO. Древовидная схема на консоли слева содержит системный каталог, в котором можно создать многоуровневую иерархическую структуру организации оконечных систем. При выборе элемента древовидной схемы на дисплее отображается соответствующий экран конфигурации. Консоль удобна и проста в управлении. Меню, открывающееся щелчком правой клавиши мыши на строке каталога на древовидной схеме консоли, содержит возможности, позволяющие импортировать системы из контейнеров AD. Если не задать специальную установку функции автоматического импортирования, предусматривающую помещение новых систем в папки иерархической структуры каталогов по IP-адресу, EPO размещает новые системы в папке Lost&Found. Из этой папки путем перетаскивания можно переместить их в любую папку по выбору. Из того же меню, которое открывается щелчком правой клавиши на папке каталога или имени компьютера, EPO высылает своего агента на выбранные системы. С помощью агента EPO, функционирующего на выбранных оконечных устройствах, я развернул на этих системах сканеры MPE Scanners через закладку Tasks (открывается щелчком мыши на папке или имени компьютера).

Следующим шагом стала установка сенсоров MPE Sensors в подсетях. Эту задачу я выполнил из экрана, открываемого щелчком на McAfee Policy Enforcer на древовидной схеме консоли. MPE предоставляет возможность самостоятельно выбрать конкретные сенсоры системы либо настроить политику и предоставить MPE сделать этот выбор. Я поставил MPE задачу выбрать системы по скорости процессора. Затем последовала настройка политик для Policy Enforce Sensor (путем создания именованной политики через Policy Catalog на древовидной схеме консоли), после чего — выбор и назначение ее папкам, в которых содержатся системы MPE Sensor.

Для испытания централизованного управления я создал простое правило, требующее наличия пакета McAfee AntiVirus Enterprise в системе, и применил это правило к трем системам с функционирующим агентом Enforcer, но без указанного антивирусного пакета. По всем трем системам была выдана информация об их несоответствии требованиям безопасности с последующим ограничением сетевого доступа. Я по-прежнему получал отклики в ответ на ping-запросы других систем сети, но не имел доступа ни к общим сетевым ресурсам, ни к удаленным Web-сайтам.

McAfee имеет богатые планы относительно дальнейшего развития продукта. В конце 2007 г. планируется реализация поддержки Windows Vista. Также в недалеком будущем должна быть обеспечена поддержка 802.1x- и DHCP-методов контроля исполнения требований безопасности. Одновременно предусматривается реализация NAC-функций в режиме pre-connect на основе аппаратного устройства McAfee IntruShield Intrusion Prevention System (IPS).

Итог. MPE — удачно спроектированный и удобный в управлении продукт. Настоящее удовольствие доставляет работа с EPO-консолью, обеспечивающей тесную интеграцию MPE с другими элементами инфраструктуры обеспечения безопасности систем и сетей от McAfee. В частности, эффективный контроль сетевого доступа реализуется с использованием SNMP-управляемых коммутаторов. Я рекомендую этот вариант тем, кто в настоящее время может обходиться без 802.1x- и DHCP-методов контроля исполнения требований политики безопасности.

StillSecure Safe Access 5.0

В отличие от других участников данного сравнительного анализа, Safe Access от StillSecure — это Linux-приложение, устанавливаемое на «голое железо». StillSecure предоставляет всем клиентам поддержку в реализации продукта; установку продукта для проведения данного исследования выполнил местный технический специалист.

Архитектура. SafeAccess поддерживает проверку «благонадежности» оконечных устройств без агента, на основе ActiveX, а также в клиент-агентском режиме. В части исполнения контроля соблюдения требований безопасности поддерживается вариант 802.1x и оперативная проверка до соединения, с агентом и на основе DHCP в режиме «после соединения». Предусмотрено также участие в инфраструктуре Cisco NAC.

Администраторы крупных сетей могут размещать серверы Safe Access Enforcement — единичные или группами с балансировкой нагрузки — в разных местах сети. При такой реализации все серверы Enforcement управляются одним сервером.

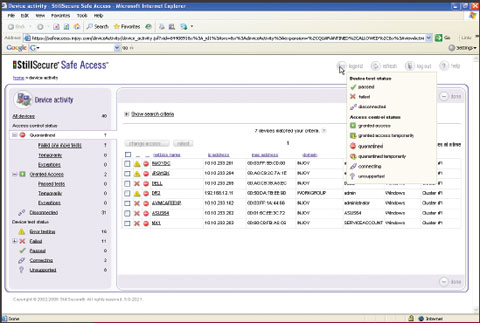

Интерфейс управления, использующий Web-браузер, хорошо сконструирован и доступен по защищенному соединению HTTPS. Концепция распределенного администрирования реализуется с применением четырех классов пользовательских ID — System Administrator, Cluster Administrator, Help Desk и View Only. Как показано на экране 4, интерфейс управления предусматривает отображение состояния всех обнаруженных систем сети вместе с контекстной справочной информацией.

Как и в случае с другими участниками данного сравнительного анализа, структура каждой конкретной реализации Safe Access определяется политиками проверки и контроля соответствия требованиям безопасности. StillSecure предлагает широкий набор проверочных тестов, которые можно применять к политикам, включая проверку наличия наиболее распространенных приложений обеспечения безопасности, обновлений и настроек операционной системы и браузера, а также данных о распространенных вредоносных программах. Можно также выполнять проверку на наличие требуемых или запрещенных приложений. Safe Access выпускается с разнообразными готовыми политиками, обеспечивающими высокий, средний и низкий уровни контроля исполнения требований безопасности. Safe Access автоматически выполняет загрузку обновлений для тестов, доступных для использования, но не применяемых к действующим политикам автоматически.

Safe Access предусматривает множество функций, обеспечивающих поддержку поэтапной, удобной для пользователя реализации NAC, включая возможность временного предоставления сетевого доступа системе, не соответствующей требованиям конкретной политики. Если система не проходит тест, можно отдать пользователю распоряжение вручную внести необходимые исправления или воспользоваться предусматриваемой Safe Access поддержкой некоторых популярных приложений автоматизированного исправления.

Установка. Основная установка, инициируемая загрузкой сервера с установочного компакт-диска, прошла быстро. Как и в случае с другими продуктами, начальная настройка конфигурации заняла намного больше времени, чем установка самой программы. Для проведения тестирования я настроил Safe Access на контроль исполнения требований безопасности с использованием 802.1x. Настройка Safe Access на использование изолированных сетей 802.1x (quarantine networks) требует только задания адресов изолированных подсетей и выбора отмечаемого поля 802.1x. Оставшаяся часть настройки включала установку начальных политик и задание конфигурации коммутатора 802.1x с использованием информации, касающейся аутентификации и VLAN. Все выполняемое после установки построение конфигурации заняло менее двух часов.

После начальной реализации я исследовал доступные экраны конфигурации и выполнил тестирование дополнительных функций. Safe Access позволяет указать, какой из трех методов тестирования — с агентом Safe Access, с агентом ActiveX или без агента — требуется применить, а также порядок реализации этих методов. Safe Access поддерживает три источника «верительных данных» для проверки с целью аутентификации оконечного устройства без агента: Windows ID, LDAP и база данных, доступная через интерфейс Java Database Connectivity (JDBC).

Политики в Safe Access работают уникальным образом. Каждый сервер Safe Access имеет один набор политик. Можно выполнить специализированную настройку стандартных политик, а также добавить собственные политики как в активированном, так и в выключенном состоянии. Каждой политике назначается набор доменов Windows или оконечных устройств по диапазону имен, MAC-адресов, адресов подсети или IP-адресов, после чего политики располагаются в логическом порядке. Проверка оконечных устройств осуществляется в соответствии с первой политикой, в отношении которой эти устройства удовлетворяют требованиям принадлежности. Оконечные устройства, для которых не подходит ни одна из политик, проверяются в соответствии с самой последней — обычно наименее строгой — политикой из списка. Для каждого из тестов в рамках политики можно назначить действия, которые Safe Access выполняет в случае неудачного исхода теста, предусматривающие отправку электронного сообщения на административный адрес электронной почты, немедленную или отложенную изоляцию и обращение к системе автоматизированного исправления. В случае неудачного прохождения оконечным устройством более одного теста, предусмотренного политикой, программа назначает наиболее сильное из заданных ограничительных действий. Я задал в качестве действия уведомление по электронной почте и получил детальное описание причин неудачного исхода проверки оконечного устройства. Эта информация, на мой взгляд, является потенциально полезной для справочной службы Help, оказывающей пользователям помощь в решении проблем. Если стандартные тесты не отвечают вашим потребностям, в руководстве пользователя Safe Access можно найти информацию о том, как создавать собственные тесты на языке разработки Python.

Проверка помещения в карантин прошла без неожиданностей. Неудачный исход теста приводил к немедленной изоляции, если это предусматривала настройка конфигурации, или к отложенной изоляции при соответствующей установке в описании теста. На экране отображения состояния устройств имеется возможность немедленного предоставления помещенному в карантин устройству дополнительного времени, и я смог выполнить повторную проверку оконечного устройства на соответствие требованиям безопасности.

Итог. В лице Safe Access сетевой администратор приобретает великолепную комбинацию простоты в использовании, гибкости в назначении политик и возможностей обеспечения безопасности сети. Web-интерфейс пользователя демонстрирует быструю реакцию, прост для понимания и насыщен полезными контекстными подсказками. Хотя для интерфейса управления Safe Access не предусмотрена интеграция с другими технологиями обеспечения безопасности (например, McAfee EPO), это может компенсироваться рациональностью и простотой его конструкции.

Выбор редакции

В заключение тестирования у меня определились два фаворита в данной группе. Safe Access от StillSecure получает звание «Выбор редакции» за четкую реализацию 802.1x, хорошую управляемость и гибкие возможности помещения в карантин. Я не проверял показатели производительности, но можно предположить, что Linux-ядро этого продукта, специально ориентированное на решение NAC, способно выдерживать большую нагрузку. Другим моим фаворитом стала технология Policy Enforcer от McAfee. Мне чрезвычайно понравилась консоль EPO, в частности удачно спроектированная возможность интеграции средств управления, которыми обладают продукты семейства технологий безопасности McAfee.

Джон Грин (john @nereus.cc ) — президент компании Nereus Computer Consulting

Sophos EndForce Enterprise 2.6

ДОСТОИНСТВА: поддерживаемые методы реализации контроля исполнения политики безопасности включают 802.1x, DHCP, агентский и VPN; ориентированный на пользователя контроль соблюдения требований политики согласуется с характером управления системами во многих организациях.

НЕДОСТАТКИ: относительная сложность архитектуры, что затрудняет управление; отсутствие функции обнаружения сетевых устройств.

ОЦЕНКА: 3,5 / 5

ЦЕНА: лицензия с годовой подпиской; минимум на 1000 пользователей: Sophos NAC 19,8 долл., Sophos NAC и Sophos Endpoint Security 30,69 долл.

РЕКОМЕНДАЦИИ: работоспособная система, но со слишком сложной конструкцией, непростая в реализации и управлении. Однако для кого-то ориентация на пользователей может оказаться достаточной компенсацией этого неудобства.

КОНТАКТНАЯ ИНФОРМАЦИЯ: Sophos (http://www.sophos.com ).

Dynamic NAC for Windows 5.1

ДОСТОИНСТВА: контроль исполнения требований политики безопасности в режиме ARP-переадресации реализуется с использованием любого сетевого коммутатора; гибкие возможности настройки политик; поддержка агентов Linux и Mac, а также Windows.

НЕДОСТАТКИ: данное решение относится к типу post-connect (т.е. выполнение проверки после соединения), что означает вероятность ошибок процесса контроля; описание политики требует внимания к деталям.

ОЦЕНКА: 3,5 / 5

ЦЕНА: стартовый уровень — 4995 долл. (плюс агенты и годовое техобслуживание)

РЕКОМЕНДАЦИИ: при аккуратной настройке конфигурации данное решение способно составить эффективный базовый слой NAC-защиты. Обещанная поддержка применения нескольких политик и агентов Linux и Mac окажется решающим аргументом для многих, однако на данный момент я считаю, что продукт не готов к работе в режиме максимальной нагрузки.

КОНТАКТНАЯ ИНФОРМАЦИЯ: InfoExpress (http://www.infoexpress.com )

McAfee Policy Enforcer 2.0

ДОСТОИНСТВА: благодаря управлению, осуществляемому ePolicy Orchestrator, продукт Policy Enforcer относительно прост в реализации, структура клиентских каталогов поддерживает автоматическое назначение IP-адресов новым клиентам; контроль исполнения требований безопасности реализуется с использованием SNMP-управляемого коммутатора или агента.

НЕДОСТАТКИ: отсутствие 802.1x- и DHCP-контроля исполнения требований безопасности.

ОЦЕНКА: 4 / 5

ЦЕНА: гибкое лицензирование. Бессрочная лицензия на McAfee Policy Enforcer Plus EPO на 1001 рабочее место, включая 1 год «золотой поддержки», стоит примерно 27,64 долл. Эта цена падает по мере увеличения числа рабочих мест.

РЕКОМЕНДАЦИИ: Policy Enforcer — удачно спроектированное и удобное в управлении NAC-решение, особенно для пользователей, работающих с SNMP-управляемыми коммутаторами с возможностью организации VLAN. Настоящее удовольствие доставляет работа с консолью EPO, а структура привязки сетевых атрибутов к наборам правил проверки, а правил — к ограничениям сетевого доступа чрезвычайно удобна.

КОНТАКТНАЯ ИНФОРМАЦИЯ: McAfee (http://www.mcafee.com )

StillSecure Safe Access 5.0

ДОСТОИНСТВА: широкий диапазон возможностей тестирования и контроля исполнения политики безопасности, включая 802.1x; гибкая и легкореализуемая структура политик; модульная структура безопасности консоли, адаптируемая к распределенному администрированию; широкие возможности специализированной настройки тестирования оконечных устройств с использованием языка Python, если готовые тесты не отвечают потребностям

НЕДОСТАТКИ: отсутствие поддержки контроля исполнения требований безопасности с использованием SNMP-управляемых коммутаторов.

ОЦЕНКА: 4,5 / 5

ЦЕНА: примерно 20 долл. за один IP-адрес в предположении развертывания на 2500 пользователей. За IP-адреса из «благонадежного» списка дополнительная плата не берется.

РЕКОМЕНДАЦИИ: StillSecure создала великолепную, простую в настройке и использовании систему NAC. Работа с легкой в управлении Web-консолью, стандартными тестами, готовыми вариантами контроля исполнения требований безопасности доставляет удовольствие. Возможность предоставлять временный сетевой доступ системам, неудачно прошедшим проверку, наверняка заинтересует пользователей.

КОНТАКТНАЯ ИНФОРМАЦИЯ: StillSecure (http://www.stillsecure.com )

Возможности NAP

Microsoft Network Access Protection (NAP) — платформа на основе политик, с помощью которой можно проверить конфигурацию компьютеров на соответствие набору стандартов для защиты корректно настроенных компьютеров и сетей. Затем можно ограничить доступ к системным ресурсам со стороны компьютеров, признанных уязвимыми. В NAP используется архитектура клиент-сервер (как и в других продуктах в основном обзоре) и интерфейс API, через который разработчики и поставщики дополняют NAP механизмами анализа состояния, соответствия и принудительного применения. NAP — составная часть Windows Vista и готовящейся к выпуску операционной системы Longhorn Server. Благодаря клиенту NAP для Windows XP будет обеспечена совместимость и с Windows XP.

Специалисты Microsoft подчеркивают, что NAP не предназначена для защиты сетей от пользователей-злоумышленников и не предотвращает выполнение вредных программ на компьютерах, соответствующих политикам. Ее цель — поддерживать исправное состояние сети через мониторинг управляемых компьютеров, в частности корректности версий приложений безопасности, реализаций брандмауэра и антишпионских программ. В конфигурации, предоставляемой компанией Microsoft, NAP отслеживает параметры Microsoft Security Center, в том числе Windows Firewall, Automatic Updates и Windows Defender. С помощью NAP API сторонние разработчики могут расширить NAP, обеспечив соответствие продуктов независимых поставщиков. NAP формирует отчеты и принудительно применяет политики для коммутируемых, VPN, беспроводных и проводных сетевых соединений.

NAP обеспечивает принудительное применение IPsec, IEEE 802.1X, VPN и DHCP. IPsec — самая надежная форма, которая позволяет настроить безопасные соединения между конечными узлами сетей и контролировать доступ к компьютеру по IP-адресу и TCP- или UDP-порту. Конечные узлы, подключаемые через устройство с проверкой подлинности по протоколу 802.1x, получают профиль ограниченного доступа, если не соответствуют политикам, и неограниченный сетевой доступ, если соответствуют. При принудительном применении VPN-соединению не соответствующего политике компьютера назначается набор фильтров IP-пакетов на VPN-сервере. По протоколу DHCP, реализованному в службах DHCP Client и DHCP Server на поддерживаемых платформах, несоответствующим компьютерам назначается сетевая конфигурация IPv4 с ограниченным доступом. Любой пользователь с административными правами может назначить компьютерам Windows фиксированную IP-адресацию, поэтому DHCP — самый слабый принудительный режим. Администраторы могут применять любые или все принудительные режимы. NAP активно отслеживает соответствие политикам всех компьютеров и применяет ограниченный доступ, если компьютер теряет соответствие.

Network Policy Server (NPS) в Windows Server 2008 функционирует как сервер политики корректного состояния для всех принудительных методов. Он также играет роль сервера и посредника RADIUS, заменяя службу Internet Authentication Service (IAS), реализованную в Windows Sever 2003. На сервере NPS администратор настраивает политики корректного состояния, указывая требования к компьютерам. Для несоответствующих компьютеров можно назначить набор корректирующих мер, которые клиент NAP должен выполнить, чтобы соответствовать политикам.